適用於:SQL Server

Azure SQL 資料庫

Azure SQL 受控執行個體

Azure Synapse Analytics

Analytics Platform System (PDW)

此頁面提供連結,可協助您找到所需有關 SQL Server 資料庫引擎和 Azure SQL Database 中安全性和保護的資訊。

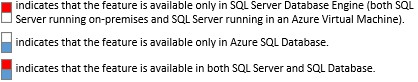

圖例

驗證:您的身分

| 功能 | 連結 |

|---|---|

由誰驗證? Windows 驗證

Windows 驗證 SQL Server 驗證

SQL Server 驗證 Microsoft Entra ID (前身為 Azure Active Directory)

Microsoft Entra ID (前身為 Azure Active Directory) |

由誰驗證? (Windows 或 SQL Server) 選擇驗證模式 使用 Microsoft Entra 驗證連線至 Azure SQL |

驗證位置? 在

在 master 資料庫:登入和資料庫使用者 在使用者資料庫上:已包含的 DB 使用者

在使用者資料庫上:已包含的 DB 使用者 |

在 master 資料庫進行驗證 (登入與資料庫使用者)建立登入 管理資料庫和 Azure SQL Database 中的登入 建立資料庫使用者 在使用者資料庫進行驗證 使用自主資料庫讓您的資料庫可攜式 |

使用其他身分識別 認證

認證 以另一個登入的方式執行

以另一個登入的方式執行 以另一個資料庫使用者的身分執行

以另一個資料庫使用者的身分執行 |

認證 (Database Engine) EXECUTE AS EXECUTE AS |

授權:您可以執行的作業

| 功能 | 連結 |

|---|---|

授與、撤銷和拒絕權限 安全性實體類別

安全性實體類別 細微伺服器權限

細微伺服器權限 細微資料庫權限

細微資料庫權限 |

權限階層 (Database Engine) 權限 (資料庫引擎) 安全性實體 開始使用Database Engine許可權 |

安全性角色 伺服器層級角色

伺服器層級角色 資料庫層級角色

資料庫層級角色 |

伺服器層級角色 資料庫層級角色 |

限制對選取的資料元素的資料存取 以檢視/程序限制資料存取

以檢視/程序限制資料存取 資料列層級安全性

資料列層級安全性 動態資料遮罩

動態資料遮罩 簽署物件

簽署物件 |

使用 檢視 和 預存程式限制數據存取 (Database Engine) 資料列層級安全性 資料列層級安全性 動態資料遮罩 動態資料遮罩 (Azure SQL Database) 新增簽章 |

加密:儲存機密資料

| 功能 | 連結 |

|---|---|

加密檔案 BitLocker 加密 (磁碟機層級)

BitLocker 加密 (磁碟機層級) NTFS 加密 (資料夾層級)

NTFS 加密 (資料夾層級) 透明資料加密 (檔案層級)

透明資料加密 (檔案層級) 備份加密 (檔案層級)

備份加密 (檔案層級) |

BitLocker (磁碟機層級) NTFS 加密 (資料夾層級) 透明資料加密 (TDE) 備份加密 |

加密的來源 可延伸金鑰管理模組

可延伸金鑰管理模組 儲存在 Azure Key Vault 的金鑰

儲存在 Azure Key Vault 的金鑰 永遠加密

永遠加密 |

可延伸金鑰管理 (EKM) 使用 Azure Key Vault 進行可延伸的密鑰管理 (SQL Server) 一律加密 |

資料行、資料和金鑰加密 用憑證來加密

用憑證來加密 用對稱金鑰來加密

用對稱金鑰來加密 用非對稱金鑰來加密

用非對稱金鑰來加密 用複雜密碼來加密

用複雜密碼來加密 |

ENCRYPTBYCERT ENCRYPTBYASYMKEY ENCRYPTBYKEY ENCRYPTBYPASSPHRASE 加密資料行 |

連線安全性:限制及保護

| 功能 | 連結 |

|---|---|

防火牆保護 Windows 防火牆設定

Windows 防火牆設定 Azure 服務防火牆設定

Azure 服務防火牆設定 資料庫防火牆設定

資料庫防火牆設定 |

設定用於資料庫引擎存取的 Windows 防火牆 sp_set_database_firewall_rule (Azure SQL Database) sp_set_firewall_rule (Azure SQL Database) |

在傳輸過程中的資料加密 強制 TLS/SSL 連線

強制 TLS/SSL 連線 選用的 SSL 連線

選用的 SSL 連線 |

設定 SQL Server 資料庫引擎來加密連線 設定 SQL Server 資料庫引擎來加密連線、 網路安全性 Microsoft SQL Server 的 TLS 1.2 支援 |

稽核:錄製存取權

| 功能 | 連結 |

|---|---|

自動化稽核 SQL Server 稽核 (伺服器和資料庫層級)

SQL Server 稽核 (伺服器和資料庫層級) SQL Database 稽核 (資料庫層級)

SQL Database 稽核 (資料庫層級) 偵測威脅

偵測威脅 |

SQL Server Audit (Database Engine) SQL 資料庫稽核 開始使用 SQL Database 進階威脅防護 SQL Database 弱點評量 |

自訂稽核 觸發程序

觸發程序 |

實作自訂的稽核:建立 DDL Triggers 和 DML Triggers |

遵循 合規性

合規性 |

SQL Server: 通用準則 SQL Database: Microsoft Azure Trust Center:Compliance by Feature (Microsoft Azure 信任中心:功能符合規範的狀況) |

SQL 插入

SQL 插入式攻擊是指將惡意程式碼插入字串中,然後將這些字串傳遞至資料庫引擎以進行剖析並執行。 建構 SQL 陳述式的任何程序都應該經過檢閱,以確認有無插入弱點,因為 SQL Server 會執行收到的所有語法有效查詢。 所有資料庫系統都有遭到 SQL 插入式攻擊的風險,且查詢資料庫引擎的應用程式會導入許多漏洞。 您可以透過預存程序和參數化命令、避免動態 SQL 以及限制所有使用者的權限來防堵 SQL 插入式攻擊。 如需詳細資訊,請參閱 SQL 插入。

應用程式設計人員的其他連結︰

How To:Protect From SQL Injection in ASP.NET (如何:在 ASP.NET 中防止 SQL 資料隱碼)

相關內容

- 開始使用Database Engine許可權

- 保護 SQL Server 的安全

- 主體 (資料庫引擎)

- SQL Server 憑證與非對稱金鑰

- SQL Server 加密

- 表面區域配置

- 增強式密碼

- TRUSTWORTHY 資料庫屬性

- SQL Server 2019 的最新功能

- 保護 SQL Server 智慧財產權

取得協助

取得協助