分析規則的類型

透過使用 Microsoft Sentinel Analytics 規則,您可以根據來自連線到 Microsoft Sentinel 之來源的資料設定通知與警示。 這些警示可協助確保 Contoso SOC 小組知道何時發生威脅,然後小組便能做出適當反應,以防止威脅觸達公司資產。

分析規則的類型

您可以使用 Microsoft Sentinel Analytics 提供的內建分析規則來搜尋潛在威脅,包括下列型別:

異常

融合

Microsoft 安全性

機器學習 (ML) 行為分析

已排程警示

NRT (近乎即時) 規則

威脅情報

異常

異常警示是參考資訊,並可識別異常行為。

融合

Microsoft Sentinel 使用 Fusion 相互關聯引擎及其可調整的機器學習演算法來偵測進階多階段攻擊。 此引擎會將多個產品的許多低精確度警示和事件相互關聯成高精確度和可採取動作的事件。 預設會啟用 Fusion。 因為邏輯是隱藏的,所以無法自訂,您只能使用此範本建立一個規則。

Fusion 引擎也可以將排程分析規則的警示與其他系統的警示相互關聯,從而產生高精確度事件。

根據預設,融合偵測會在 Microsoft Sentinel 中啟用。 Microsoft 會持續更新威脅偵測的融合偵測案例。 在撰寫此文章期間,您必須針對異常和融合偵測,設定下列資料連接器:

現用異常偵測

來自 Microsoft 產品的警示

Microsoft Entra ID Protection

Microsoft Defender for Cloud

適用於 IoT 的 Microsoft Defender

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

適用於端點的 Microsoft Defender

適用於身分識別的 Microsoft Defender

適用於 Office 365 的 Microsoft Defender

來自排程分析規則的警示,包括內建警示以及安全性分析師所建立的警示。 分析規則必須包含終止鏈結 (策略) 和實體對應資訊,才能由 Fusion 使用

融合警示所能識別的部分常見攻擊偵測案例包括:

資料外流: 若在可疑人士登入 Microsoft Entra 帳戶後偵測到可疑活動 (例如 Microsoft 365 信箱中的可疑轉寄規則),表示使用者帳戶可能遭到入侵。

資料毀損: 若在可疑的 Microsoft Entra 帳戶登入後出現異常數目的唯一檔案被刪除的情況,表示可能有攻擊者使用遭入侵的使用者帳戶來摧毀資料。

拒絕服務。 若在可疑的 Microsoft Entra 帳戶登入後出現大量 Azure 虛擬機器 (VM) 被刪除的情況,表示可用來摧毀組織資產的使用者帳戶可能遭到入侵。

橫向移動。 若在可疑的 Microsoft Entra 帳戶登入後出現大量的模擬動作,表示可能有攻擊者將遭入侵的使用者帳戶用於惡意用途。

勒索軟體: 在可疑的 Microsoft Entra 帳戶登入之後,將資料加密的異常使用者行為可能會觸發勒索軟體執行警示。

注意

如需 Microsoft Sentinel 中融合技術的詳細資訊,請參閱 Microsoft Sentinel 中的進階多階段攻擊偵測

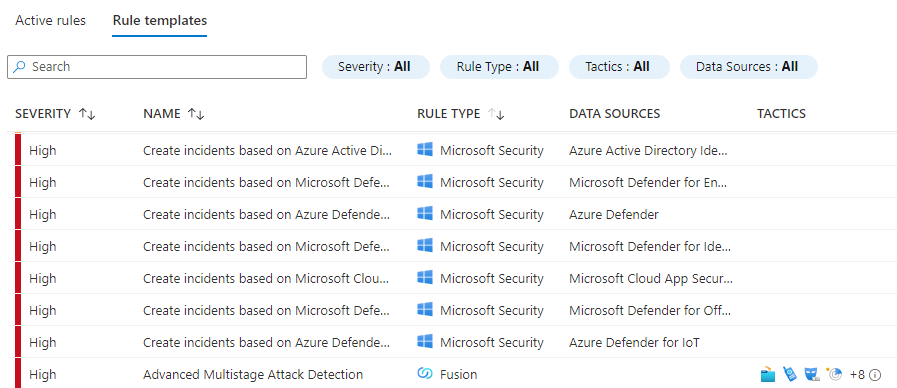

Microsoft 安全性

您可以設定連線到 Microsoft Sentinel 的 Microsoft 安全性解決方案,以根據在已連線服務中產生的所有警示自動建立事件。

例如,您可以設定在已分類為高風險威脅的使用者嘗試登入並存取公司資源時,對 Contoso 發出警示。

您可以設定下列安全性解決方案,以將其警示傳遞到 Microsoft Sentinel:

Microsoft Defender for Cloud Apps

適用於伺服器的 Microsoft Defender

適用於 IoT 的 Microsoft Defender

適用於身分識別的 Microsoft Defender

適用於 Office 365 的 Microsoft Defender

Microsoft Entra ID Protection

適用於端點的 Microsoft Defender

注意

Microsoft 在其安全性產品之間統一安全性資訊與事件管理 (SIEM) 和擴展的偵測及回應 (XDR) 詞彙。

您可以根據嚴重性,以及根據包含在警示名稱中的特定文字來篩選這些警示。

ML 行為分析

Microsoft Sentinel Analytics 包括內建的機器學習行為分析規則。 您無法編輯這些內建規則或檢閱規則設定。 這些規則使用 Microsoft 機器學習演算法來偵測可疑活動。 機器學習演算法會將數個低精確度事件相互關聯成高精確度的安全性事件。 此相互關聯可讓您無需花費數小時的時間手動分析來自不同產品的眾多警示並加以相互關聯。 分析規則使用的機器學習演算法也能透過快速內嵌並連線重要資料,來協助減少與警示相關的雜訊。

例如,透過使用機器學習行為分析規則,您可以偵測異常的安全殼層通訊協定 (SSH) 登入或遠端桌面通訊協定 (RDP) 登入活動。

已排程警示

已排程警示分析規則能為您提供最高層級的自訂。 您可以使用 Kusto 查詢語言 (KQL) 來定義自己的運算式以篩選安全性事件,且可以設定執行該規則的排程。