練習 - 使用 Microsoft Sentinel 分析來偵測威脅

身為 Contoso 的資訊安全工程師,您最近發現您的 Azure 訂用帳戶中,有大量的 VM 遭到刪除。 您想要分析此事件,並在未來發生類似活動時收到警示。 您決定要實作分析規則,以在有人刪除現有的 VM 時建立事件。

練習:使用 Microsoft Sentinel Analytics 來偵測威脅

在本練習中,您將探索 Microsoft Sentinel 分析規則並執行下列工作:

- 從現有範本建立事件規則。

- 叫用事件並檢閱相關聯的動作。

- 從規則範本建立分析規則。

注意

若要完成此練習,您必須已完成單元 2 中的 練習設定單元 。 如果您尚未這麼做,請先完成該單元,然後再繼續進行練習步驟。

工作 1:從分析規則精靈建立分析規則

在 Azure 入口網站中,搜尋並選取 [Microsoft Sentinel],然後選取先前建立的 Microsoft Sentinel 工作區。

在 [Microsoft Sentinel] 功能表的 [設定] 下,選取 [分析]。

在 [Microsoft Sentinel | 分析] 標頭列,選取 [建立],然後選取 [已排程的查詢規則]。

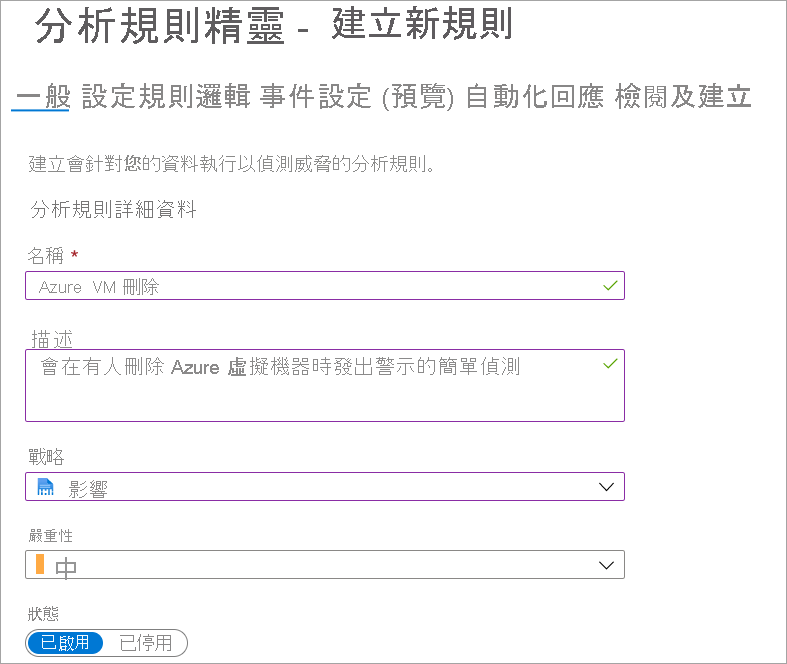

在 [一般] 索引標籤上,輸入下表中的輸入值,然後選取 [下一步:設定規則邏輯]

名稱 Azure VM 刪除。 描述 當有人刪除 Azure 虛擬機器時,會發出警示的簡單偵測。 MITRE ATTCK(&C) 從 [MITRE ATT&CK] 下拉式功能表中,選取 [影響]。 嚴重性 選取 [嚴重性] 下拉式功能表,然後選取 [中]。 狀態 確定狀態為 [已啟用]。 您可以選取 [停用],在規則產生大量誤判為真的情況下將其停用。

在 [設定規則邏輯] 索引標籤上,將下列程式碼複製並貼到 [規則查詢] 文字方塊中:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"在 [結果模擬] 窗格中,選取 [使用目前的資料測試],然後觀察結果。

在 [警示加強] 區段的 [實體對應] 下,對應當作查詢規則一部分傳回且可用來執行深入分析的實體。

在 [查詢排程] 區段中,設定執行查詢的頻率,以及能夠在歷程記錄中搜尋的最舊項目。 選取每隔 5 分鐘執行一次的查詢,並接受預設歷程記錄 5 小時。

在 [警示閾值] 區段中,指定在產生警示之前,可針對規則傳回的正面結果數目。 接受預設值。

在 [事件分組] 區段中,接受預設的 [將所有事件歸納成單一警示]。

在 [歸併] 區段中,將 [在產生警示後停止執行查詢] 設定為 [開啟]。

接受預設值 5 小時,然後選取 [下一步: 事件設定 (預覽)]。

在 [事件設定] 索引標籤中,確定已針對 [從這個分析規則所觸發的警示建立事件] 選取 [已啟用]。

在 [警示分組] 區段中,選取 [已啟用] 以將相關警示分組到事件中,並確保已選取 [當所有實體相符時,將警示分組為單一事件 (建議)]。

確定 [重新開啟關閉的相符事件] 為 [已停用],然後選取 [下一步:自動化回應]。

在 [自動化回應] 窗格中,選取要在產生警示時自動執行的劇本。 只會顯示包含邏輯應用程式 Microsoft Sentinel 連接器的劇本。

選取 [下一步:檢閱]。

在 [ 檢閱並建立] 頁面中,確認驗證是否成功,然後選取 [ 儲存]。

工作 2:叫用事件並檢閱相關聯的動作

- 在 Azure 入口網站中,選取 [ 首頁 ],然後在 [ 搜尋 ] 全選方塊中輸入 虛擬機,然後選取 Enter。

- 在 [ 虛擬機] 頁面上,找出並選取您在本練習的資源群組中建立的 簡單 VM 虛擬機,然後在標題欄上選取 [ 刪除]。 在 [刪除虛擬機器] 提示中,選取 [是]。

- 在 [刪除虛擬機器] 提示中,選取 [確定] 以刪除該虛擬機器。

注意

此工作會根據您在<工作 1>中建立的分析規則建立事件。 事件建立最多可能需要花費 15 分鐘的時間。 您可以繼續進行此單元的剩餘步驟,並於稍後再觀察結果。

工作 3:從現有範本建立分析規則

在 Azure 入口網站中,選取 [首頁]、選取 [Azure Sentinel],然後選取您在本課程模組第 2 單元中建立的 Microsoft Sentinel 工作區。

開啟 Microsoft Sentinel,在左側功能表中的 [ 組態] 底下,選取 [ 分析]。

在 [分析] 窗格中,選取 [規則範本] 索引標籤。

在搜尋欄位中,輸入 根據 Microsoft Defender for Cloud 建立事件,然後選取該規則範本。

在詳細資料窗格中,選取 [建立規則]。

在 [一般] 窗格中,觀察分析規則的名稱,然後確認該規則的 [狀態] 為 [已啟用]。

在 [分析規則邏輯] 區段中,確認 Microsoft 安全性服務顯示已選取 [適用於雲端的 Microsoft Defender]。

在 [依嚴重性篩選] 區段中,選取 [自訂],然後在下拉式功能表中,選取 [高] 與 [中]。

如果要為來自「適用於雲端的 Microsoft Defender」的警示設定更多篩選條件,您可以在 [包括特定警示] 和 [排除特定警示] 中新增文字。

選取 [下一步: 自動化回應],然後選取 [下一步: 檢閱]。

在 [檢閱及建立] 頁面上,選取 [建立]。

結果

完成此練習後,您已經從現有的範本建立事件規則,並使用您自己的查詢程式碼,建立排程的查詢規則。

完成練習之後,請刪除資源以免產生費用。

清除資源

- 在 Azure 入口網站中,搜尋 資源群組。

- 選取 [azure-sentinel-rg]。

- 在標頭列上,選取 [刪除資源群組]。

- 在 [輸入資源組名: ] 字段中,輸入資源組名 azure-sentinel-rg ,然後選取 [ 刪除]。