連線資料來源

在您啟用 Microsoft Sentinel 之後,下一個步驟是將其連線至您想要使用的服務。

服務對服務資料連接器

有超過 200 個現成的資料連接器,支援常見的資料來源整合。 因為這些應用程式內建了通訊服務層,所以會將這些連接器分類為「服務對服務」。 通訊服務層可讓 Microsoft Sentinel 中的連接器服務與所選應用程式的通訊服務進行通訊。

原生服務對服務連接器

Microsoft Sentinel 以原生方式與許多 Azure 和非 Azure 服務和產品交互運作,如下所示:

- Azure 活動

- Microsoft Entra ID (稽核記錄和登入記錄)

- 適用於雲端的 Microsoft Defender

- Microsoft Entra ID Protection

- Amazon Web Services CloudTrail

- Microsoft Defender for Cloud Apps

- Windows DNS

- Office 365

- Microsoft Defender XDR

- Azure Web 應用程式防火牆

- Windows Defender 防火牆

- Windows 安全性事件

因為這些解決方案使用 Azure 基礎來提供現成的互通性,所以您只需要幾個步驟,就能將 Microsoft Sentinel 與其進行連線。

透過 API 的外部解決方案連線

某些資料來源會使用連線資料來源所提供的 API 進行連線。 大部分的安全性技術都提供一組 API,以供用來擷取事件記錄檔。 例如,這些 API 會連線到 Microsoft Sentinel、收集特定資料類型,並將資料儲存在選取的 Azure 監視器 Log Analytics 工作區中:

- F5 BIG-IP

- Forcepoint DLP

- Perimeter 81 活動記錄

- Symantec ICDx

- Zimperium Mobile Threat Defense

連線至 Microsoft Entra ID

收集資料的最直接方式是使用 Microsoft Sentinel 中作為解決方案的一部分或從內容中樞獨立提供的資料連接器。

在此範例中,我們將從 Microsoft Sentinel 連線至 Microsoft Entra ID:

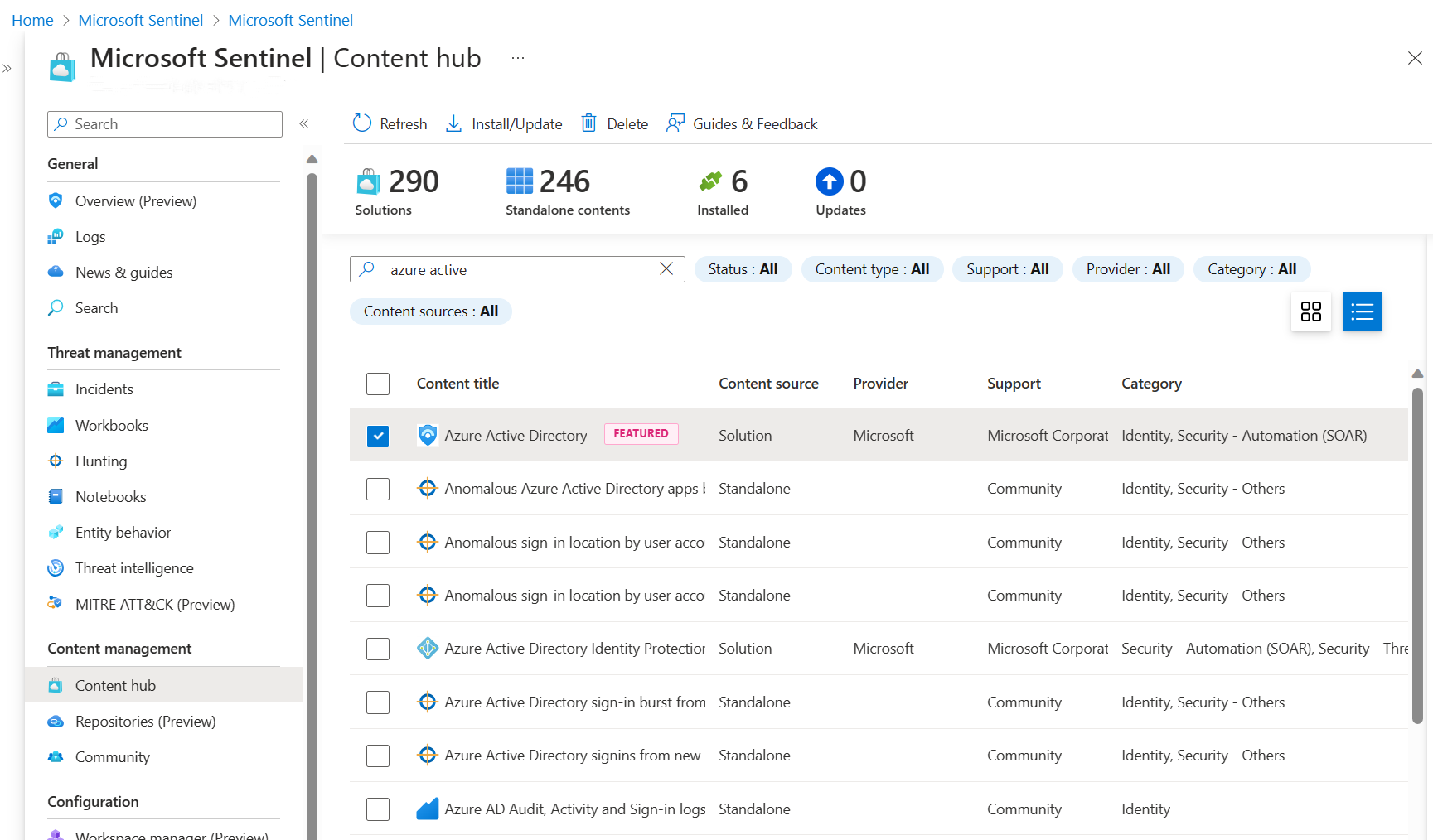

在 Azure 入口網站中,搜尋並選取 [Microsoft Sentinel]。

在 Microsoft Sentinel 的 [內容管理] 區段下,選取 [內容中樞]。

尋找並選取 Microsoft Entra ID 的解決方案。

在頂端工具列上,選取

[安裝/更新]。

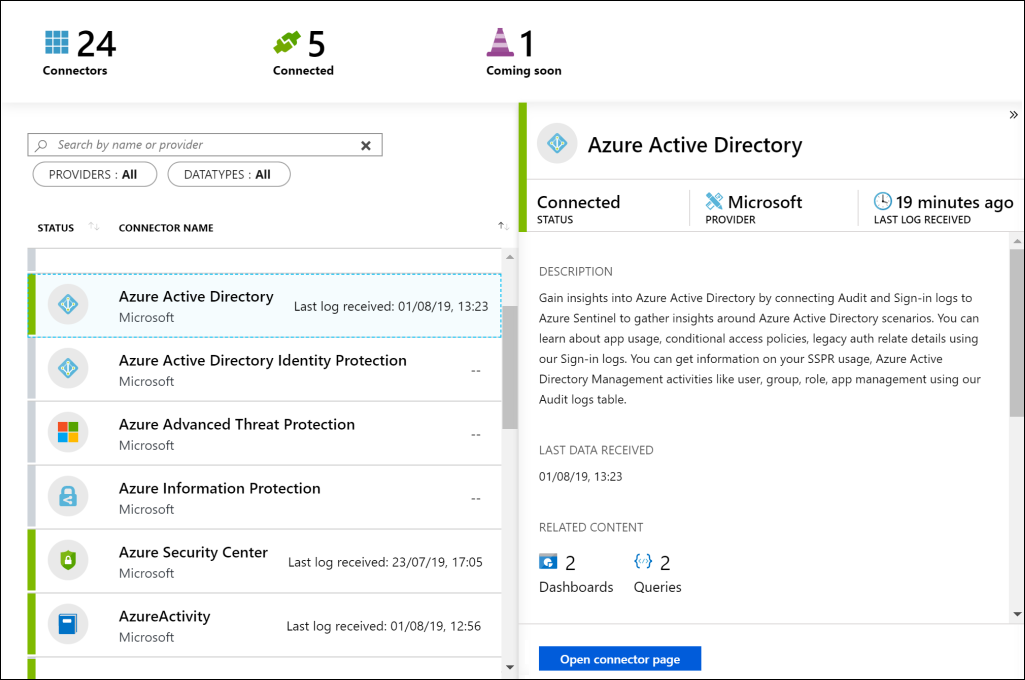

[安裝/更新]。從左側功能表的 [組態] 區段底下,選取 [資料連線器]。 此頁面列出了所有已安裝的資料連接器及其狀態。

在 [資料連接器] 頁面上,選取 [Microsoft Entra ID] 圖格。 Microsoft Sentinel Microsoft Entra ID 連接器頁面隨即開啟。

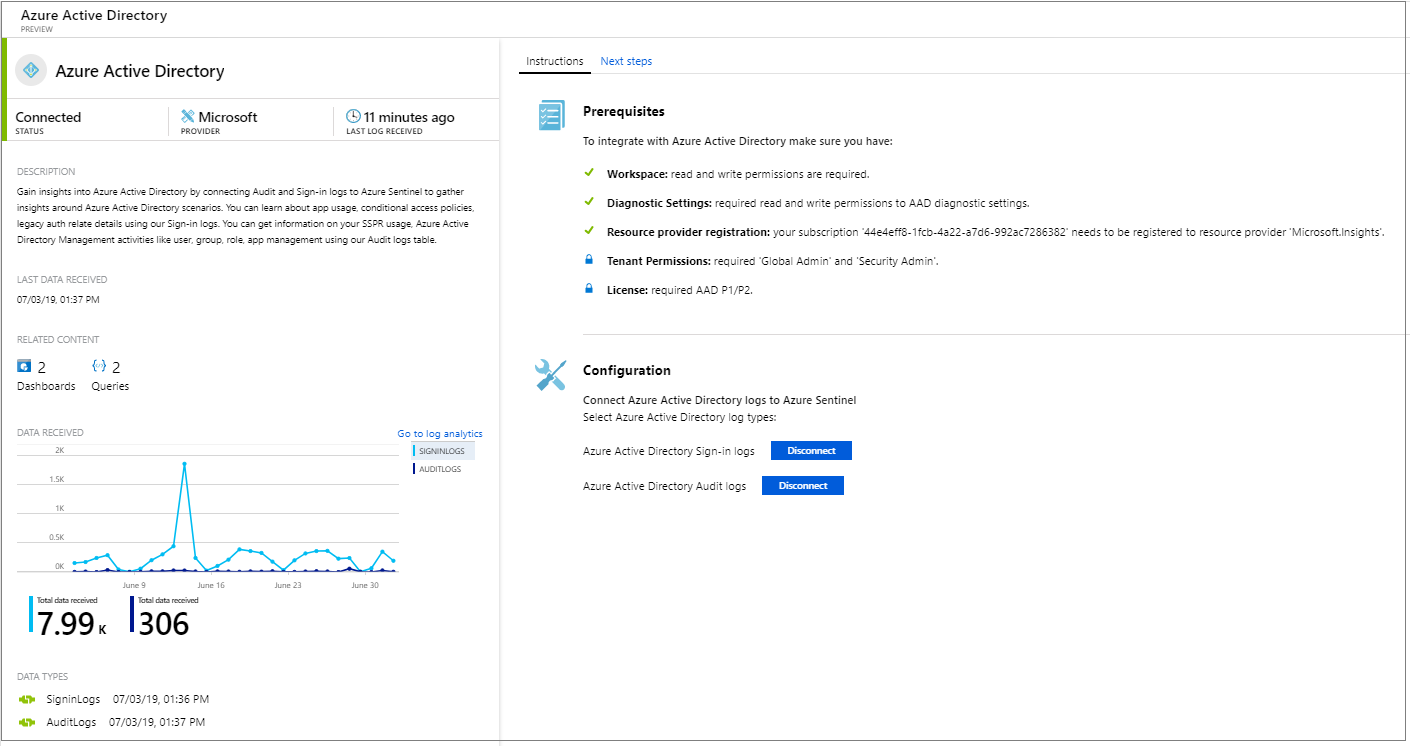

請參閱必要條件,並確定您已滿足這些條件。 然後遵循指示以連線至資料來源。

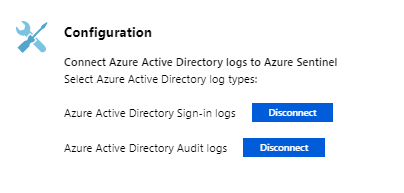

選取 [Microsoft Entra 登入記錄] 和 [Microsoft Entra 稽核記錄]。

驗證資料來源連線

將資料來源連線至 Microsoft Sentinel 之後,您會取得資料視覺效果與分析,如此即可了解所有已連線資料來源的情況。

若要確認連接器是否正常運作,請前往 Azure 入口網站。 在 Azure 入口網站中,選取 [Microsoft Sentinel],然後選取在啟用 Microsoft Sentinel 時所使用的工作區。

此概觀頁面的主要部分可供深入了解工作區的安全性狀態。 下列螢幕擷取畫面顯示一段時間內的事件數與警示數區段。

[一段時間內的事件數與警示數] 區段會列出事件數,以及從這些事件建立的警示數。 若已註冊事件,則可確定連接器正常運作。

視組織的系統管理員一開始連線至的服務為何而定,某些警示在顯示之前可能會出現延遲。 資訊警示應該會最先顯示。

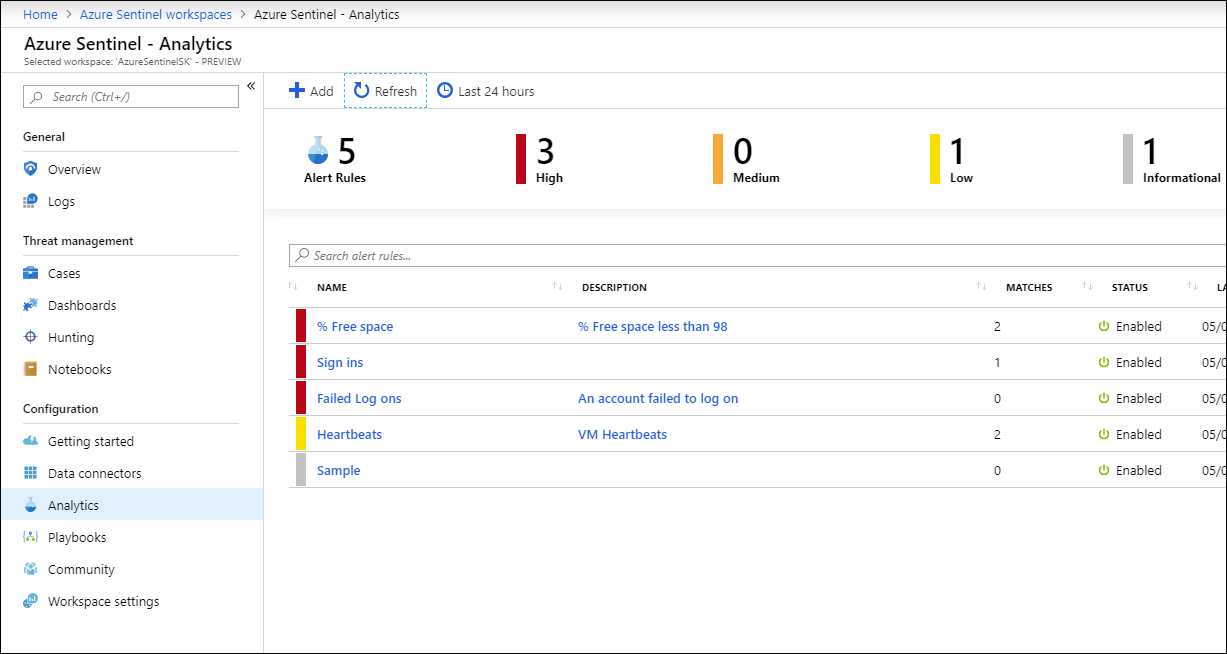

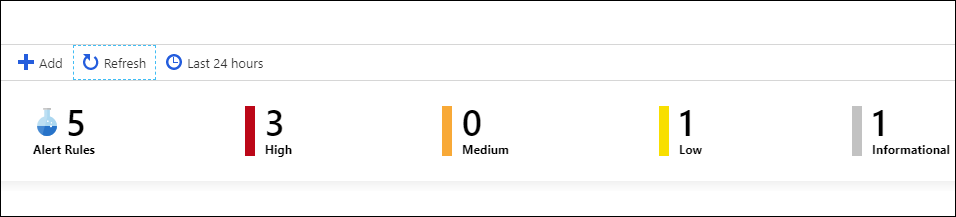

威脅偵測規則範本

將資料來源連線至 Microsoft Sentinel 之後,您會想要在發生可疑的活動時收到通知。 為了執行此動作,Microsoft Sentinel 提供威脅偵測規則範本,您可依原狀使用或進行自訂。 這些範本是由 Microsoft 安全性專家與分析師所設計。 其是以已知的威脅、常見攻擊媒介與可疑活動擴大鏈為基礎。

從這些範本建立的規則會自動在環境中搜尋任何看似可疑的活動。 您可視需要自訂許多範本來搜尋活動,或將其篩選掉。

Microsoft Sentinel 使用融合技術,將這些規則所產生的警示與「事件」相互關聯。 事件是共同建立一個可操作事件的相關警示群組,以供在環境中指派及進行調查。 您可檢閱內建儀表板中的記錄,並在 Log Analytics 中建置查詢以調查資料。

現成的活頁簿

Microsoft Sentinel 提供活頁簿,可為您的記錄與查詢提供分析。 除了內建資料表與圖表之外,他們還會使用 Azure 中已提供的工具。 您可以使用現成的活頁簿、自訂現有的活頁簿,或從頭開始建立新的活頁簿。

現成的活頁簿會提供來自已連線資料來源的整合式資料。 其可讓您檢查那些服務產生的事件。 活頁簿包括 Microsoft Entra ID、Azure 活動事件和內部部署事件。 這些內部部署事件可包含來自 Windows 伺服器事件或來自 Microsoft 警示的資料。

您也可以從任何非 Microsoft 服務收集事件。 這些事件包括防火牆流量記錄、Office 365,和不安全及以 Windows 事件為基礎的通訊協定。