考慮資料連線方法

若要部署概念證明環境,您也必須了解使用代理程式進行的連線與內建連接器的不同之處。

使用 Syslog 或 CEF 代理程式連線到各種來源

使用代理程式和 Syslog 通訊協定,將 Microsoft Sentinel 連線到任何可執行即時記錄串流的資料來源。

大部分設備都會使用 Syslog 通訊協定來傳送包含記錄和記錄資料的事件訊息。 雖記錄格式各異,但大部分設備都支援以 CEF 為基礎的記錄資料格式。

透過 Syslog 的 CEF,其優點在於可確保資料已正規化。 所以更適合使用 Sentinel 進行分析。 和許多其他安全性資訊和事件管理產品不同的是,Sentinel 可內嵌未剖析的 Syslog 事件,並使用查詢時間剖析對其執行分析。

Microsoft Sentinel 代理程式會將 CEF 格式的記錄轉換成 Log Analytics 可內嵌的格式。 視設備類型而定,代理程式會直接安裝在設備或專用的 Linux 記錄轉寄站上。 Microsoft Sentinel 代理程式實際上是 Azure 監視器 Log Analytics 代理程式。

除非預期 Linux 機器會收集大量的 Syslog 事件,否則 Linux 代理程式會透過使用者資料包通訊協定 (UDP) 從 Syslog 精靈接收事件。 在此情況下,其會透過傳輸控制通訊協定 (TCP) 從 Syslog 精靈傳送至代理程式。 代理程式接著會將資料傳送至 Log Analytics。 代理程式會快取資料,如果代理程式與雲端之間發生通訊問題,這會有助於防止資料遺失。

Log Analytics 代理程式可從伺服器和端點收集不同類型的事件。 透過 Microsoft Sentinel 資料連接器啟用之後,設定為將資料傳送至工作區的每個代理程式都會收集資料。

下列裝置和解決方案支援透過代理程式連線:

- 資料外洩防護 (DLP) 解決方案

- 威脅情報提供者

- 網域名稱系統 (DNS) 服務

- MBAM/Bitlocker 記錄

- Internet Information Services

- Linux 伺服器

- Microsoft Endpoint Configuration Manager

- Microsoft SQL Server

- 系統監視器 (Sysmon)

- 其他雲端提供者

防火牆、網際網路 Proxy 和端點

- Vectra Cognito

- Check Point

- Cisco ASA

- ExtraHop Reveal(x)

- F5 ASM

- Forcepoint 產品

- Fortinet

- Palo Alto Networks

- One Identity Safeguard

- 其他 CEF 設備

- 其他 Syslog 設備

- Trend Micro Deep Security

- Zscaler

外部設備連線選項

若要將外部設備連線到 Microsoft Sentinel,代理程式必須部署在專用的 Azure 虛擬機器 (VM) 或內部部署系統上,才能支援設備與 Microsoft Sentinel 之間的通訊。 您能以自動或手動方式部署代理程式。 只有當專用電腦是您要在 Azure 中建立的新 VM 時,才可使用自動部署。

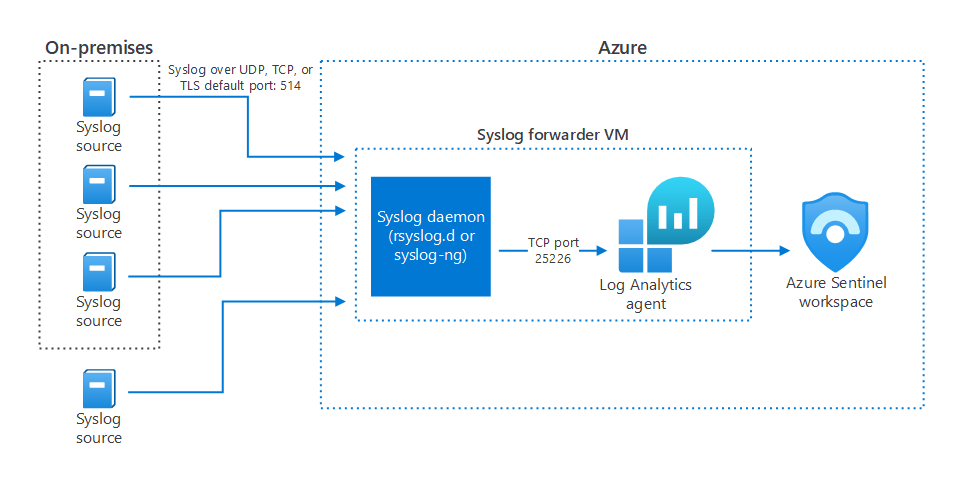

下圖說明內部部署系統如何將 Syslog 資料傳送至執行 Microsoft Sentinel 代理程式的專用 Azure VM。

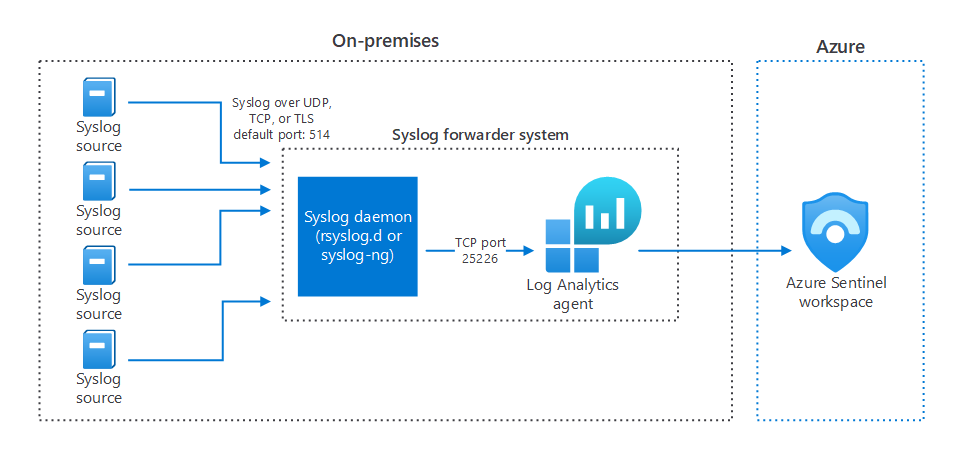

或者,您可將代理程式手動部署到現有的 Azure VM、另一個雲端的 VM 或內部部署電腦上。 下圖說明內部部署系統如何將 Syslog 資料傳送至執行 Microsoft Sentinel 代理程式的專用內部部署系統。

安全性考量

請務必根據組織的安全性原則來設定系統安全性。 您可根據需求變更精靈中的連接埠和通訊協定來設定網路,以遵守公司的網路安全性原則。

某些 Azure 安全性服務和功能可協助保護 VM 和儲存體資料,包括:

反惡意程式碼軟體:適用於 Azure 雲端服務和虛擬機器的 Microsoft Antimalware 提供免費的即時保護,其可用來協助識別和移除病毒、間諜軟體及其他惡意軟體。

適用於雲端的 Microsoft Defender:適用於雲端的 Defender 可協助防止、偵測和回應對 VM 的威脅。

加密:Azure 磁碟加密會在作業系統層級提供加密,而伺服器端加密則會在平台層級進行。

Azure Key Vault 和 SSH 金鑰:Azure Key Vault 服務可供集中管理祕密,完整控制存取原則和稽核歷程記錄。

適用於 Azure 資源的受控識別:適用於 Azure 資源的受控識別為 Azure 服務提供 Microsoft Entra ID 中的自動受控識別。

原則:原則可供組織在整個企業中強制執行各種慣例和規則。

RBACAzure RBAC 可讓您區分小組內的職責。 您也可以將 VM 其存取權限制在需要存取權以執行作業的使用者。