描述驗證和身分識別

Azure VM 中的內部部署 SQL Server 和 SQL Server 都支援 SQL Server 驗證和 Windows 驗證。 SQL Server 驗證會在 SQL Server 中儲存登入詳細數據,而 Windows 驗證則使用 Microsoft Entra ID (先前稱為 Active Directory) 帳戶。

Microsoft Entra ID 驗證更安全,並簡化使用者管理。 如果使用者離開,則只需要鎖定 Microsoft Entra ID 帳戶。

Azure SQL Database 也支援 SQL Server 驗證和Microsoft Entra 驗證。 Microsoft Entra 驗證會針對 Azure 入口網站或 Microsoft 365 等其他資源使用相同的認證。

Microsoft Entra ID 可以與內部部署 Active Directory 同步,為這兩個環境提供一致的認證。 它也支援多重要素驗證 (MFA) 以增加安全性。 MFA 選項包括透過 Microsoft Authenticator 應用程式、簡訊或存取碼的推播通知。 具有 MFA 的用戶必須在 SQL Server Management Studio 中使用 [搭配 MFA 的通用驗證] 選項。

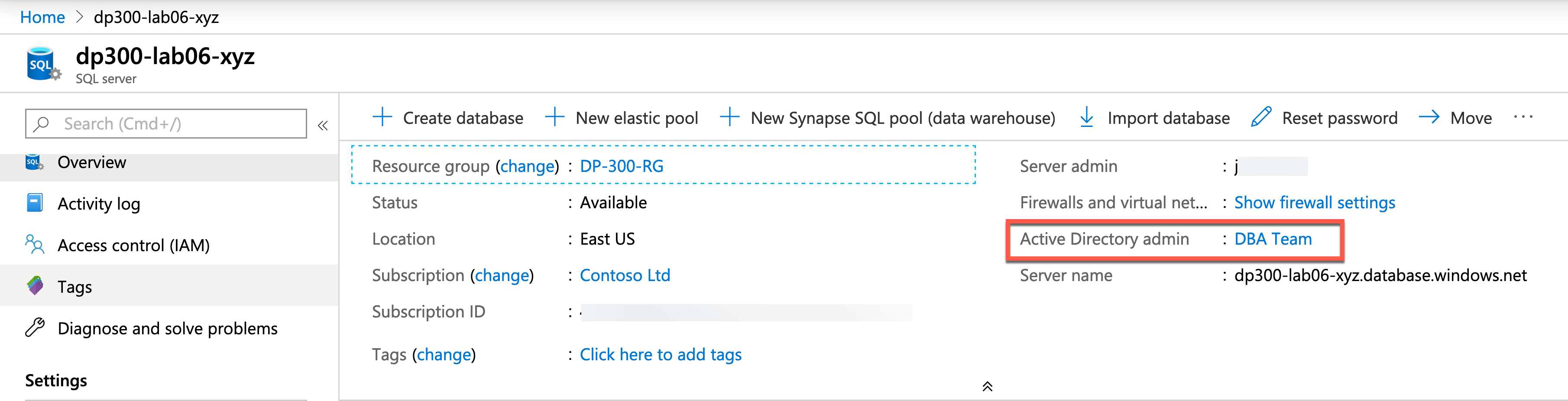

您可以使用 Azure 入口網站,在 Azure SQL Database 上設定 SQL 管理員許可權。

最佳做法是讓此帳戶成為Microsoft Entra 群組,因此存取不會相依於單一登入。 Microsoft Entra 系統管理員帳戶會授與特殊許可權,並允許保留該許可權的帳戶或群組擁有 sysadmin 伺服器和伺服器內所有資料庫的存取權。 系統管理員帳戶只能使用 Azure Resource Manager 設定,而不是在資料庫層級設定。 若要變更帳戶或群組,您必須使用 Azure 入口網站、PowerShell 或 Azure CLI。

角色型存取控制 (RBAC)

Azure SQL Database 的所有 Azure 作業類型都會透過角色型存取控制 (RBAC) 來控制。 RBAC 目前已與 Azure SQL 安全性分離,但您可將其視為 SQL Database 中資料庫之外的安全性權限,範圍包括訂用帳戶、資源群組與資源。 權限適用於 Azure 入口網站、Azure CLI 及 Azure PowerShell 中的作業。 RBAC 可供清楚區分部署、管理及使用方面的職責。

內建角色可用來減少較高層級 RBAC 角色的需求,例如 擁有者 或 參與者。 實際上,您可使用這些角色來讓某些人部署 Azure SQL 資源 (或管理安全性原則),但對其他使用者授與實際存取權,使其能夠使用或管理資料庫。 例如, SQL Server 參與者 可以部署伺服器,並將使用者指派給伺服器和資料庫的管理員。 Azure SQL Database 的內建角色包括:

- SQL DB 參與者:可以建立和管理資料庫,但無法存取資料庫(例如,無法連線和讀取數據)

- SQL 安全性管理員:可以管理資料庫和實例的安全策略(例如稽核),但無法存取它們

- SQL Server 參與者:可以管理伺服器和資料庫,但無法存取它們。