設定及管理裝置註冊

隨著各種外型和大小的裝置和自備裝置及攜帶您自己的裝置 (BYOD) 概念的快速發展,IT 專業人員面臨到兩個難以兼顧的目標:

- 讓使用者在任何裝置上隨時隨地都具有生產力

- 保護組織的資產

為了保護這些資產,IT 人員必須先管理裝置身分識別。 IT 人員可以使用 Microsoft Intune 等工具來建置裝置身分識別,以確保能符合安全性與合規性的標準。 Microsoft Entra ID 可讓使用者透過這些裝置從任何位置對裝置、應用程式和服務進行單一登入。

- 您的使用者可以存取他們需要的貴組織資產。

- IT 人員保有必要的掌控權可保護您的組織。

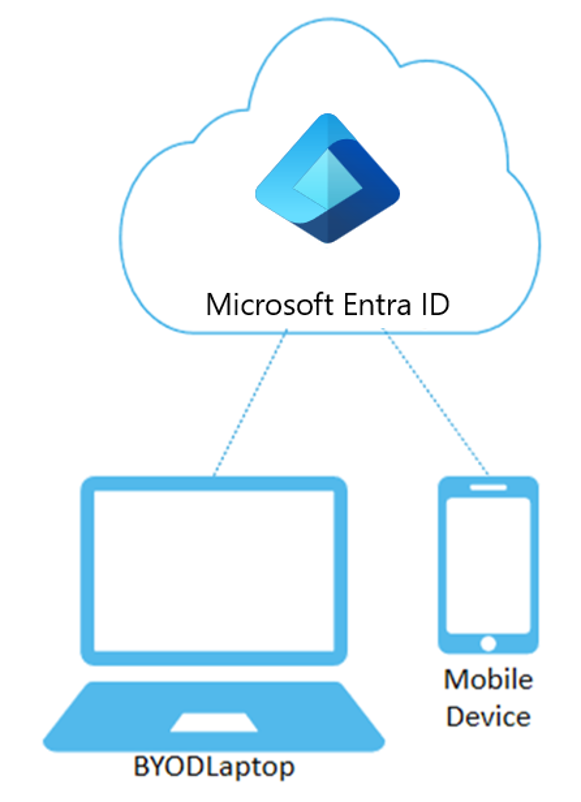

已註冊 Microsoft Entra 的裝置

已註冊 Microsoft Entra 的裝置的目標是為使用者提供 BYOD 或行動裝置案例支援。 在這類案例中,使用者可以使用個人裝置存取組織的 Microsoft Entra ID 受控資源。

| 已註冊的 Microsoft Entra | 說明 |

|---|---|

| 定義 | 已註冊到 Microsoft Entra ID,而不需以組織帳戶登入裝置 |

| 主要對象 | 適用於自備裝置 (BYOD) 和行動裝置 |

| 裝置擁有權 | 使用者或組織 |

| 作業系統 | Windows 10、Windows 11、iOS、Android 和 macOS |

| 裝置登入選項 | 使用者本機認證、密碼、Windows Hello、PIN 生物特徵辨識 |

| 裝置管理 | 行動裝置管理 (範例:Microsoft Intune) |

| 主要功能 | SSO 至雲端資源、條件式存取 |

已註冊 Microsoft Entra 的裝置會使用本機帳戶 (例如 Windows 10 裝置上的 Microsoft 帳戶) 登入,但還會額外附加 Microsoft Entra 帳戶以供存取組織資源。 根據套用至裝置身分識別的 Microsoft Entra 帳戶和條件式存取原則,可進一步限制組織中資源的存取權。

系統管理員可以使用 Microsoft Intune 等行動裝置管理 (MDM) 工具來保護及進一步控制這些已註冊 Microsoft Entra 的裝置。 MDM 提供方式來實施組織所需的設定,例如要求加密儲存體、密碼複雜性和安全性軟體更新。

您可以在第一次存取工作應用程式時完成 Microsoft Entra ID 註冊,或手動使用 [Windows 10 設定] 功能表來註冊。

已註冊裝置的案例

您組織中的使用者想要存取相關工具,以使用電子郵件、報告休假時間,以及從家用電腦註冊權益。 您的組織已針對這些工具設定條件式存取原則,該原則要求使用者必須從符合 Intune 規範的裝置進行存取。 當使用者新增其組織帳戶並向 Microsoft Entra ID 註冊其家用電腦時,系統就會強制執行必要的 Intune 原則,讓使用者能夠存取資源。

另一位使用者想要在自己的個人 Android 手機上存取組織電子郵件,且手機已經過 Root 破解。 公司要求必須使用符合規範的裝置,並已建立 Intune 合規性原則來封鎖任何經 Root 破解的裝置。 系統會阻止該名員工透過這部裝置存取組織資源。

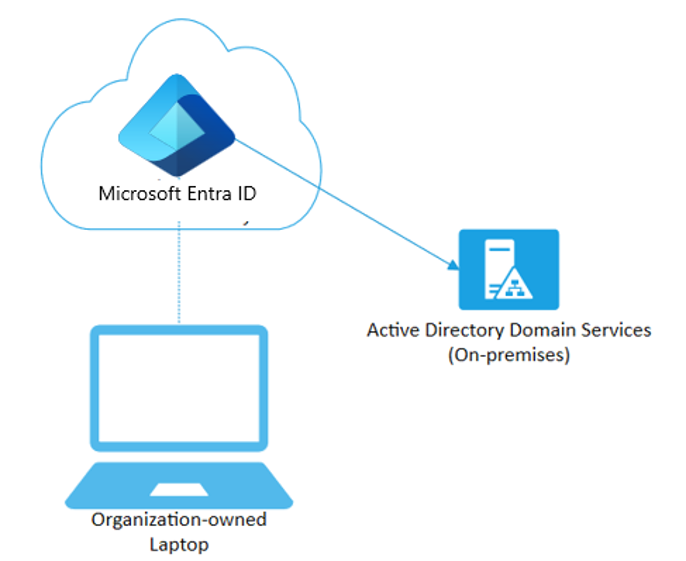

已加入 Microsoft Entra 的裝置

加入 Microsoft Entra 適用於想要先使用雲端或僅使用雲端的組織。 無論規模或產業為何,任何組織都可以部署加入 Microsoft Entra 的裝置。 Microsoft Entra 加入可讓您同時存取雲端及內部部署應用程式與資源。

| 已加入 Microsoft Entra | 說明 |

|---|---|

| 定義 | 僅加入到 Microsoft Entra ID,需要以組織帳戶登入裝置 |

| 主要對象 | 適用於僅限雲端和混合式組織 |

| 裝置擁有權 | Organization |

| 作業系統 | 除了 Windows 10/11 家用版以外的所有 Windows 10 和 11 裝置 |

| 裝置管理 | 行動裝置管理 (範例:Microsoft Intune) |

| 主要功能 | SSO 至雲端和內部部署資源、條件式存取、自助式密碼重設和 Windows Hello PIN 重設 |

已加入 Microsoft Entra 的裝置會使用組織 Microsoft Entra 帳戶登入。 根據套用至裝置身分識別的 Microsoft Entra 帳戶和條件式存取原則,可進一步限制組織中資源的存取權。

系統管理員可以使用行動裝置管理 (MDM) 工具 (例如 Microsoft Intune) 或在使用 Microsoft Endpoint Configuration Manager 的共同管理案例中,來保護及進一步控制加入已加入 Microsoft Entra 的裝置。 這些工具提供一種方式來強制執行組織所需的設定,例如要求加密存放裝置、密碼複雜性、軟體安裝和軟體更新。 系統管理員可以使用 Configuration Manager 將組織應用程式提供給已加入 Microsoft Entra 的裝置。

您可以使用自助選項 (例如全新體驗 (OOBE)、大量註冊或 Windows Autopilot) 來完成加入 Microsoft Entra。

已加入 Microsoft Entra 的裝置在組織網路上時,仍然可以保有內部部署資源的單一登入存取權。 已加入 Microsoft Entra 的裝置可向內部部署伺服器進行驗證,例如檔案、列印和其他應用程式。

已加入裝置的案例

雖然 Microsoft Entra 加入主要適用於沒有內部部署 Windows Server Active Directory 基礎結構的組織,但您也可以在下列情況下使用它:

- 您想要使用 Microsoft Entra ID 和 MDM (例如 Intune) 轉換為雲端式基礎結構。

- 您無法使用內部部署網域加入,例如,如果您需要控制平板電腦和手機等行動裝置。

- 您的使用者主要需要存取 Microsoft 365 或其他與 Microsoft Entra ID 整合的 SaaS 應用程式。

- 您想要在 Microsoft Entra ID 中管理使用者群組,而不是在 Active Directory 中。 例如,這個案例適用於季節性工作者、承包商或學生。

- 您想要提供加入功能給內部部署基礎結構受限的遠端分公司工作者。

您可以為所有 Windows 10 裝置 (Windows 10 家用版除外) 設定已加入 Microsoft Entra 的裝置。

已加入 Microsoft Entra 裝置的目標是簡化:

- 公司擁有裝置的 Windows 部署

- 從任何 Windows 裝置存取組織應用程式和資源

- 公司擁有裝置的雲端式管理

- 使用者可以使用其 Microsoft Entra ID 或已同步 Active Directory 的公司或學校帳戶登入他們的裝置。

您可以使用幾種不同方法來部署 Microsoft Entra Join。

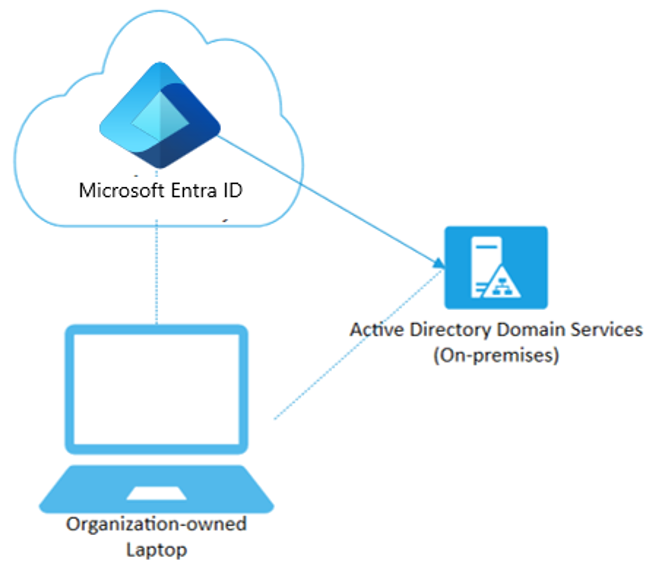

已加入混合式 Microsoft Entra 的裝置

超過十年的時間,許多組織使用網域加入其內部部署 Active Directory 來啟用:

- IT 部門可從中央位置管理公司擁有的裝置。

- 使用者可以使用其 Active Directory 公司或學校帳戶登入他們的裝置。

一般而言,使用內部部署的磁碟使用量會仰賴映像方法來設定裝置,且通常會使用 Configuration Manager 或群組原則 (GP) 來管理裝置。

如果您的環境具有內部部署 AD 磁碟使用量,而且您也想要從 Microsoft Entra ID 提供的功能獲益,您可以實作已加入混合式 Microsoft Entra 的裝置。 這些裝置是已加入內部部署 Active Directory 並已向 Microsoft Entra 目錄註冊的裝置。

| 已加入混合式 Microsoft Entra | 說明 |

|---|---|

| 定義 | 已加入內部部署 AD 及 Microsoft Entra ID 需要以組織帳戶登入裝置 |

| 主要對象 | 適用於具現有內部部署 AD 基礎結構的混合式組織 |

| 裝置擁有權 | Organization |

| 作業系統 | Windows 11、10、8.1 和 7,以及 Windows Server 2008/R2、2012/R2、2016 和 2019 |

| 裝置登入選項 | 密碼或 Windows Hello 企業版 |

| 裝置管理 | 群組原則,獨立使用 Configuration Manager 或搭配 Microsoft Intune 共同管理 |

| 主要功能 | SSO 至雲端和內部部署資源、條件式存取、自助式密碼重設和 Windows Hello PIN 重設 |

加入混合式案例

如果出現下列狀況,請使用已加入 Microsoft Entra 混合式的裝置:

- 您已將 Win32 應用程式部署至這些仰賴 Active Directory 電腦驗證的裝置。

- 您想要繼續使用群組原則來管理裝置設定。

- 您想要繼續使用現有的映像解決方案來設定裝置。

- 除了 Windows 10 之外,您還必須往下支援 Windows 7 和8.1 裝置。

裝置回寫

在雲端式 Microsoft Entra ID 設定中,裝置只會在 Microsoft Entra ID 中註冊。 您的內部部署 AD 沒有裝置的可見度。 這表示雲端中的條件式存取很容易設定和維護。 不過在本節中,我們要討論使用 Microsoft Entra Connect 的混合式設定。 如果裝置只存在於 Microsoft Entra ID,您要如何使用裝置進行內部部署條件式存取? 裝置回寫可協助您追蹤在 AD 中向 Microsoft Entra ID 註冊的裝置。 您將會在容器「已註冊裝置」中擁有裝置物件的複本

案例:您有一個應用程式,只想在使用者來自已註冊裝置時授與其存取權。

雲端:您可以撰寫任何 Microsoft Entra 整合式應用程式的條件式存取原則,根據裝置是否已加入 Microsoft Entra ID 進行授權。

內部部署:如果沒有裝置回寫,就無法執行此操作。 如果應用程式已與 ADFS (2012 或更新版本) 整合,則您可以撰寫宣告規則來檢查裝置狀態,然後只有在出現「受控」宣告時才提供存取權。 若要發出此宣告,ADFS 會在「已註冊裝置」容器中檢查裝置物件,然後據以發出宣告。

Windows Hello 企業版 (WHFB) 需要在混合式同盟案例中進行裝置回寫才能運作。