使用適用於雲端的 Microsoft Defender 取得網路安全性建議

已完成

- 7 分鐘

網路安全性涵蓋各種技術、裝置和流程。 安全性會提供一組規則和設定,設計目的是為了保護電腦網路和資料的完整性、機密性和可及性。 無論大小、產業或基礎結構為何,所有組織都需要有某種程度的網路安全性解決方案。 這些解決方案可防範不停增長的攻擊風險。

網路安全性提供控制措施以確保和保護 Azure 網路。 這些控制措施包括保護虛擬網路、建立私人連線、防止和減輕外部攻擊,以及保護 DNS。

如需網路安全性控制的完整描述,請參閱 安全性控制 V3:Microsoft Learn 上的網路安全性。

使用適用於雲端的 Microsoft Defender 符合法規

Microsoft Defender for Cloud 可協助簡化滿足網路法規合規要求的流程。

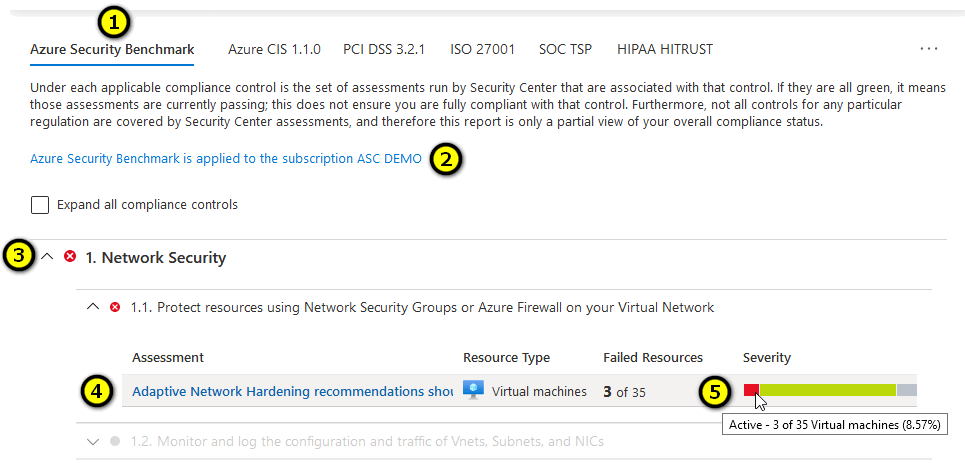

法規合規性儀表板會針對您所選擇的標準與法規,顯示您環境內所有評定的狀態。 當您對建議採取動作並降低環境中的風險因素時,您的合規性態勢也會隨著改善。 您也可以檢視整體合規性分數,以及與每個標準相關聯的通過與失敗評量數目。

Microsoft Defender for Cloud 法規合規性儀表板的螢幕快照。

合規性控制措施

針對每個安全控制措施,您可以深入了解更多資訊。

- 套用標準的訂閱。

- 該標準的所有控制措施清單。

- 檢視該控制措施相關評定的通過與未通過詳細資料。

- 受影響資源的數目。

- 警示的嚴重性。

小提示

透過檢查適用於雲端的 Defender 法規合規性標準 (部分內容可能是機器或 AI 翻譯) 課程模組了解更多資訊。