使用 Azure 防火牆管理員保護網路

已完成

- 5 分鐘

如果您管理多個防火牆,通常很難保持防火牆規則同步。中央 IT 團隊需要一種方法來定義基本防火牆原則並在多個業務單位中強制執行這些原則。 同時,DevOps 小組想要建立自己的本機衍生防火牆原則,以跨組織實作。

Azure 防火牆管理員 可協助解決這些問題。 Azure 防火牆管理員提供跨多個 Azure 防火牆實例的集中式設定和管理。 Azure 防火牆管理員可讓您建立一或多個防火牆原則,並快速將它們套用至多個防火牆。

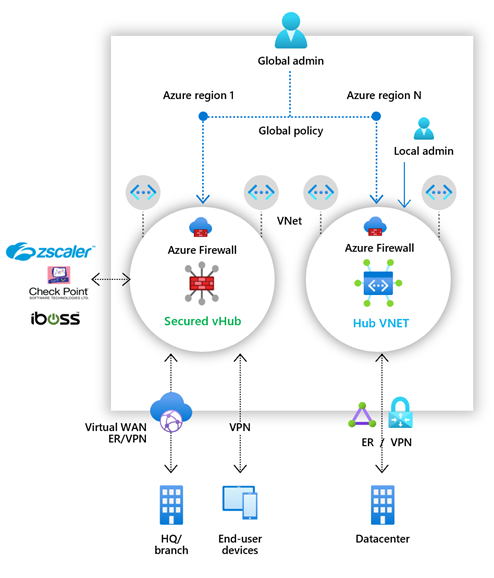

防火牆管理員可為受保護的虛擬中樞和中樞虛擬網路提供安全性管理。

安全的虛擬中樞。 Microsoft 管理的資源,可讓您輕鬆地建立中樞和輪輻架構。 當您建立原則的關聯時,就是在使用安全的虛擬中樞。 基礎資源是虛擬 WAN 中樞。

中樞虛擬網路。 您所建立和管理的標準 Azure 虛擬網路。 當您將防火牆原則與這種類型的中樞產生關聯時,您會建立中樞虛擬網路。 此架構的基礎資源為虛擬網路。

Azure 防火牆管理員功能

如果組織有多個 Azure 防火牆執行個體,您會受益於集中這些設定。 防火牆管理員可讓您:

跨越多個 Azure 訂用帳戶。

跨越不同的 Azure 區域。

實作中樞和輪輻架構來提供流量治理和保護。

Azure 防火牆管理員決策準則

保護多個 Azure 虛擬網路的系統管理員會使用規則來控制其周邊網路內的流量。 隨著虛擬網路基礎結構的成長,管理可能會變得更複雜。 系統管理員受益於使用防火牆管理員來集中設定 Azure 防火牆規則和設定。 以下是一些可協助您決定防火牆管理員是否可以為您的組織帶來好處的因素。

| 準則 | 分析 |

|---|---|

| 複雜性 | 如果您正在考慮是否需要使用 Firewall Manager,首先要問的問題是「我的組織的防火牆和安全需求有多複雜?」如果您的虛擬網路結構簡單,且防火牆數量有限,那麼您可能不需要 Firewall Manager。 |

| 集中式管理的需求 | 下一個問題是「我是否會受益於管理虛擬網路和防火牆的更集中式方法?如果答案為是,請考慮實作防火牆管理員。 |

| 虛擬網路數目 | 您有數個具有許多不同 Azure 防火牆的虛擬網路嗎? 防火牆管理員可能會讓您的組織受益。 相反地,您僅有少數虛擬網路嗎? 防火牆管理員可能不適合您。 |

小提示

在 Azure 防火牆管理員簡介 課程模組中深入瞭解 Azure 防火牆。