對應條件式存取和零信任

我們將從一些設計原則開始。

條件式存取作為零信任原則引擎

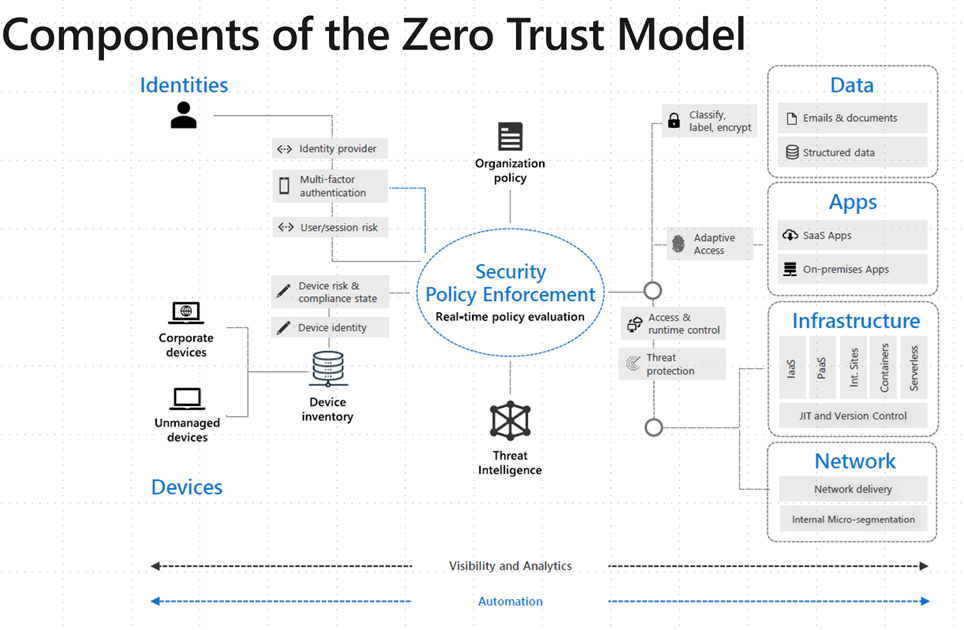

Microsoft 零信任做法包括以條件式存取作為主要原則引擎。 以下是這套做法的概觀:

下載此架構的 SVG 檔案。

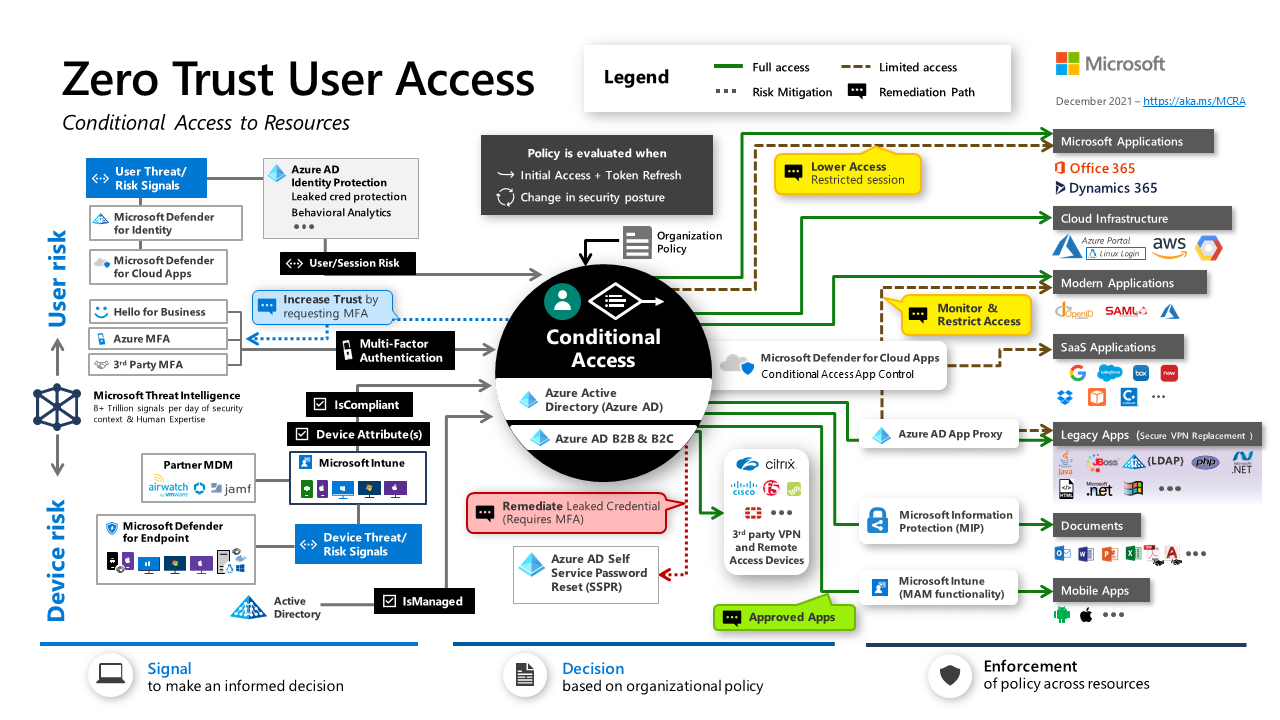

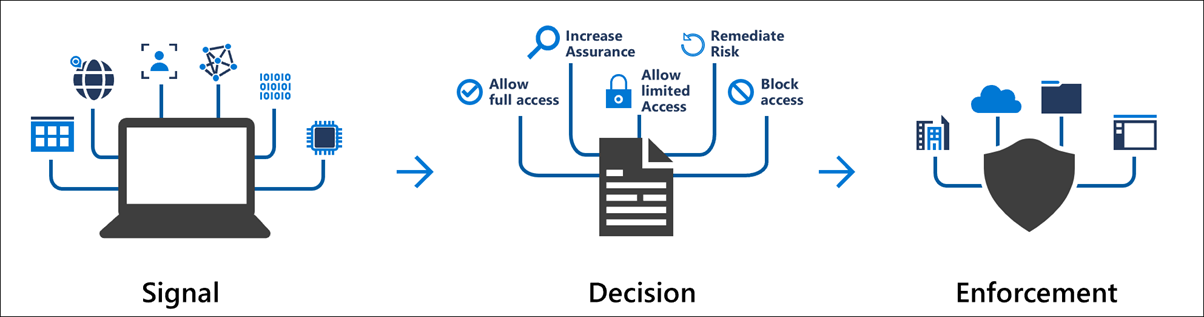

條件式存取是當作零信任架構 (涵蓋了原則定義和原則實施) 的原則引擎使用。 根據各種訊號或條件,條件式存取可以封鎖或提供資源的有限存取權,如下所示:

以下更進一步檢視條件式存取元素及其涵蓋專案:

此圖表顯示條件式存取和相關元素,可協助保護使用者對資源的存取,而不是非互動式或非人為存取。 下圖表說明這兩種類型的身分:

資源的非人為存取也必須受到保護。 目前,您無法使用條件式存取來保護對雲端資源的非人為存取。 您需要使用另一種方法,例如授與 OAuth 型存取的控制項。

條件式存取原則與零信任原則

根據上述資訊,以下是建議原則的摘要。 Microsoft 建議您根據符合三個主要 Microsoft 零信任原則的條件式存取來建立存取模型:

| 零信任原則 | 條件式存取原則 |

|---|---|

| 明確驗證 | - 將控制平面移至雲端。 整合應用程式與 Microsoft Entra ID,並使用條件式存取加以保護。 - 將所有用戶端視為外部用戶端。 |

| 使用最低權限存取 | - 根據合規性和風險評估存取權,包括使用者風險、登入風險和裝置風險。 - 使用這些存取優先順序: - 使用條件式存取直接存取資源來保護。 - 使用 Microsoft Entra ID 應用程式 proxy,使用條件式存取進行保護,發佈資源的存取權。 - 使用條件式存取型 VPN 來存取資源。 限制對應用程式或 DNS 名稱層級的存取。 |

| 假設缺口 | - 區段網路基礎結構。 - 最小化企業 PKI 的使用。 - 將單一登入 (SSO) 從 AD FS 移轉至密碼雜湊同步處理 (PHS)。 - 在 Microsoft Entra ID 中使用 Kerberos KDC 將 DC 的相依性降到最低。 - 將管理平面移至雲端。 使用 Microsoft 端點管理員管理裝置。 |

以下是條件式存取的一些更詳細原則和建議做法:

- 將零信任原則套用至條件式存取。

- 將原則放入生產環境之前,請先使用報告專用模式。

- 測試正面和負面案例。

- 在條件式存取原則上使用變更和修訂控制項。

- 使用 Azure DevOps/GitHub 或 Azure Logic Apps 之類的工具來自動化條件式存取原則的管理作業。

- 只有在您需要的地方時,才使用封鎖模式進行一般存取。

- 確保所有應用程式和您的平台都受到保護。 條件式存取沒有隱含的「全部拒絕」。

- 保護所有 Microsoft 365 角色型存取控制 (RBAC) 系統中的特殊權限使用者。

- 針對高風險使用者和登入要求密碼變更和多重要素驗證 (依登入頻率強制執行)。

- 限制來自高風險裝置的存取。 在條件式存取中使用 Intune 合規性政策與合規性檢查。

- 保護特殊權限系統,例如存取適用於 Office 365、Azure、AWS 和 Google Cloud 的系統管理員入口網站。

- 防止系統管理員和不受信任裝置上的持續性瀏覽器會話。

- 封鎖舊版驗證。

- 限制來自未知或不支援裝置平台的存取。

- 可能的話,要求符合規範的裝置才能存取資源。

- 限制強式認證註冊。

- 如果中斷之前已滿足適當的條件,請考慮使用預設會話原則,允許會話在中斷之前繼續。