探索持續安全性

持續安全性是 DevOps 分類法八大功能的其中一個。

探索需要持續安全性的原因

網路犯罪是我們所處數位時代中不可避免的事實。 許多組織每天都會遭受攻擊,犯罪者會藉由攻擊製造損害,或是駭客出於樂趣而發動攻擊。 與我們的組織相同,我們身為協力廠商服務的使用者,也可能是這些攻擊的目標。

以下為真實情況範例。

| Company | 真實故事 |

|---|---|

| 2013 年間,全部 30 億 Yahoo 使用者帳戶都因為資料遭竊而受到影響。 調查指出,遭竊的資訊不包含純文字密碼、付款卡片資料或銀行帳戶詳細資料。 | |

| 在 2016 年,駭客取得了 5700 萬名乘車人的個人資訊。 遭入侵的當下,為了銷毀資料,Uber 支付了十萬美元給駭客。 他們不會告訴監管者或使用者其資訊遭竊。 他們會在一年後揭露發生過這次入侵事件。 | |

| 在 2017 年,Instagram 的駭客事件影響了數百萬個帳戶,並導致使用者的電話號碼遭洩漏。 這些號碼最終被放入資料基底中,使用者若為每筆搜尋支付 10 美元,就能找到受害者的聯絡資訊。 | |

| 在 2018 年間,駭客竊取了 1400 萬名 Facebook 使用者的詳細個人資料。 遭竊的資料包含搜尋結果、最近的位置和家鄉。 | |

| 2017 年 3 月 6 日,Apache Foundation 宣佈 Struts 2 架構出現新的弱點,並提供可用的修補檔。 不久之後,Equifax (評估美國許多消費者的財務健全狀況的信用報告機構),開始通知特定客戶發生資料外洩問題。 在 2017 年 9 月,Equifax 公開宣佈全球均發生入侵事件。 這次入侵事件影響了 1 億 4540 萬名美國消費者和 8000 位加拿大消費者。 在英國,總共有 1520 萬筆記錄遭到入侵,包括影響 70 萬名消費者的敏感資料。 2018 年 3 月,Equifax 宣佈受到影響消費者人數的比最初公開的多出 240 萬。 |

現今 Michael Hayden (NSA 和 CIA 的前任局長) 的建議是假設您已遭到入侵,而且每個層級的深層防禦措施應該是組織安全性狀態的中心。 根據 Hayden 的說法,公司分為兩種類型:已遭入侵的公司,以及不知道自己遭入侵的公司。

Microsoft 激發自家 DevSecOps 方法的產品群組原則如下:

- 假設您已經遭到入侵

- 擁有內部存取權的惡意人士已存在於網路中

- 深層防禦措施不可或缺。

您的安全保障程度取決於您最脆弱的一環

組織的應用程式無所不在。 他們依賴著 Web 和行動應用程式來與客戶和軟體互動,掀起一股巨大的物聯網 (IoT) 裝置新浪潮。 但是這些應用程式會讓公司暴露在危險中而提高風險;當問到外部攻擊者是如何發動成功的攻擊時,過去 12 個月內遭到入侵的全球網路路徑安全決策者表示,最常見的兩個攻擊方法就是直接的 Web 應用程式攻擊,以及利用易受攻擊的軟體。 而且在可預見的未來,公司只會透過這些易受攻擊的目標匯集更多客戶和資料。 Forrester 預測,到 2022 年大部分企業總銷售額的 76% 到 100%,都是透過數位產品及/或線上銷售產品所獲得。 因此安全專業人員必須專注於保護應用程式。

影像來源:2020 年應用程式安全性狀態,Forrester Research, Inc.,2020 年 5 月 4 日

什麼是持續安全性?

安全性是用來保護系統、網路、程式、裝置和資料免於未經授權存取或犯罪用途的技術、流程和控制項應用。

安全性提供了機密、完整性和可用性保證,可避免珍貴的資料和系統遭刻意攻擊與濫用。

重要

值得注意的一點是,安全性並非聚焦於錯誤,而是針對刻意攻擊。 這點很重要,因為這兩者需要的因應措施並不相同:針對錯誤,簡單的通知或確認要求可能就有成效,而針對惡意動作,這絕對不夠。

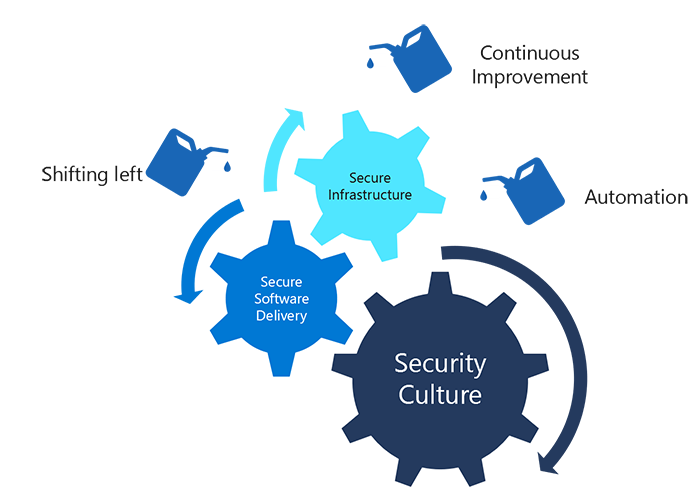

持續安全性是一種做法,可確保安全性屬於軟體交付生命週期中不可或缺的一部分。 DevOps 中的持續安全性應涵蓋,全方位的安全文化特性觀點,包括安全文化特性、安全的軟體交付以及安全的基礎結構。

持續安全性需要思維改變、教育和自動化。

有三個元素可建立持續安全性:

- 組織文化特性對安全性的高度重視

- 採用最新的安全性建議做法來實作和運作的基礎結構

- 著重於安全性的軟體交付流程,例如 Microsoft 安全性開發生命週期 (SDL)

每個功能都必須考慮到 DevOps 的三個準則,持續安全性也不例外:

| 準則 | 描述 |

|---|---|

左移 |

左移 (Shift left) 指的是預先規劃安全性活動,並在軟體交付流程的早期階段處理,而不是在流程的下游才執行。 研究證明,在開發週期中及早修正錯誤,對成本和損失有顯著的影響。 |

自動化 自動化 |

自動化執行重複動作是協助降低錯誤發生率的關鍵。 這種做法可以更頻繁執行通常不常執行的工作和流程 (例如部署)。 |

持續改善 持續改善 |

持續改進可透過分析目前行為及識別最佳化的可能性來達成。 |

重要

左移、自動化與持續改善這三個準則與持續安全性的元素 (文化特性、軟體交付和基礎結構) 結合時,便代表著全方位的安全做法。