設定 Azure 檔案儲存體

在 Contoso 的使用者可以存取 Azure 檔案儲存體之前,其必須先進行驗證,系統並不支援匿名存取。 身為首席系統工程師,您必須知道 Azure 檔案儲存體支援的驗證方法,如下表所述。

| 驗證方法 | 描述 |

|---|---|

| 透過 SMB 進行以身分識別為基礎的驗證 | 存取 Azure 檔案儲存體時的偏好方法,其會在存取 Azure 檔案共用時,提供和存取內部部署檔案共用相同的無縫單一登入 (SSO) 體驗。 身分識別型驗證支援 Kerberos 驗證,其會使用來自 Microsoft Entra ID (先前稱為 Azure AD) 或 AD DS 的身分識別。 |

| 存取金鑰 | 存取金鑰是較舊且較不具彈性的選項。 Azure 儲存體帳戶有兩個存取金鑰,可在對儲存體帳戶 (包括 Azure 檔案儲存體) 提出要求時使用。 存取金鑰是靜態的,可提供 Azure 檔案儲存體的完全控制權限。 存取金鑰能略過所有存取控制限制,因此應受到保護,且不與使用者共用。 最佳做法是避免共用儲存體帳戶金鑰,並盡可能使用以身分識別為基礎的驗證。 |

| 共用存取簽章 (SAS) 權杖 | SAS 是動態產生的統一資源識別項 (URI),以儲存體存取金鑰為基礎。 SAS 提供 Azure 儲存體帳戶的受限存取權。 這些限制包括允許的權限、開始和到期時間、可從中傳送要求的允許 IP 位址,以及允許的通訊協定。 使用 Azure 檔案儲存體時,SAS 權杖只會用來提供程式碼中的 REST API 存取權。 |

使用以身分識別為基礎的驗證

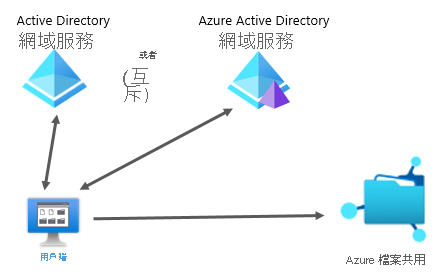

您可以在 Azure 儲存體帳戶上啟用以身分識別為基礎的驗證。 不過,您必須先設定網域環境,才能進行此操作。 針對 Microsoft Entra ID 驗證,您必須啟用 Microsoft Entra Domain Services (先前稱為 Azure Active Directory Domain Services)。 針對 AD DS 驗證,您必須確定 AD DS 與 Microsoft Entra ID 同步,然後將儲存體帳戶加入網域。 在這兩種情況中,使用者都只能從已加入網域的裝置或 VM 驗證及存取 Azure 檔案共用。

針對儲存體帳戶啟用以身分識別為基礎的驗證之後,使用者就可以使用其登入認證來存取 Azure 檔案共用上的檔案。 當使用者嘗試存取 Azure 檔案儲存體中的資料時,系統會將要求傳送至 Microsoft Entra ID 進行驗證。 如果驗證成功,Microsoft Entra ID 會傳回 Kerberos 權杖。 然後,使用者會傳送一個包含 Kerberos 權杖的要求,Azure 檔案共用則使用該權杖來授權要求。 AD DS 驗證的運作方式相同,AD DS 也會提供 Kerberos 權杖。

設定 Azure 檔案共用權限

如果您已啟用以身分識別為基礎的驗證,您可以使用角色型存取控制 (RBAC) 角色來控制 Azure 檔案共用的存取權 (或權限)。 Azure 包含下表中的 Azure 檔案共用相關角色。

| 角色 | 描述 |

|---|---|

| 儲存體檔案資料 SMB 共用參與者 | 此角色的使用者可透過 SMB 擁有 Azure 儲存體檔案共用中的讀取、寫入和刪除權限。 |

| 儲存體檔案資料 SMB 共用提升權限的參與者 | 此角色的使用者可透過 SMB 擁有 Azure 儲存體檔案共用中的讀取、寫入、刪除及修改 NTFS 權限。 此角色擁有 Azure 檔案共用的完全控制權限。 |

| 儲存體檔案資料 SMB 共用讀者 | 此角色的使用者可透過 SMB 擁有 Azure 檔案共用的讀取權限。 |

| 儲存體檔案資料特殊權限讀者 | 不論已設定的檔案/目錄層級 NTFS 權限為何,此角色中的使用者對於所有已設定儲存體帳戶共用中的所有資料,都有完整讀取權限。 |

| 儲存體檔案資料特殊權限參與者 | 不論所設定的檔案/目錄層級 NTFS 權限為何,此角色中的使用者都擁有所有已設定儲存體帳戶共用中所有資料的完整讀取、寫入、修改 ACL 和刪除存取權。 |

如有需要,您也可以建立及使用自訂的 RBAC 角色。 不過,RBAC 角色只會授與共用的存取權。 若要存取檔案,使用者還必須擁有檔案層級的權限。

Azure 檔案共用會在資料夾和檔案層級強制執行標準 Windows 檔案權限。 您可以使用與內部部署檔案共用相同的方式,透過 SMB 掛接共用並設定權限。

重要

Azure 檔案共用的完整系統管理控制權 (包括取得檔案擁有權的能力) 需要使用儲存體帳戶金鑰。

資料加密

儲存在 Azure 儲存體帳戶中的所有待用資料 (包含 Azure 檔案共用上的資料),一律會使用儲存體服務加密 (SSE) 進行加密。 資料會在寫入 Azure 資料中心時進行加密,並在您存取時自動解密。 根據預設,資料會使用 Microsoft 管理的金鑰進行加密,但您可以選擇攜帶您自己的加密金鑰。

根據預設,所有 Azure 儲存體帳戶都會啟用傳輸中加密。 這可確保所有資料在從 Azure 資料中心傳輸到您的裝置時會進行加密。 預設不允許在未加密或沒有 HTTP 的情況下,使用 SMB 2.1 和 SMB 3.0 進行未加密存取,而且用戶端無法連線到未加密的 Azure 檔案共用。 您可以針對 Azure 儲存體帳戶設定此功能,其對所有儲存體帳戶服務都有效。

建立 Azure 檔案共用

Azure 檔案儲存體會部署為 Azure 儲存體帳戶的一部分。 您在建立 Azure 儲存體帳戶時所指定的設定 (例如位置、複寫和連線方法) 也會套用至 Azure 檔案儲存體。 某些 Azure 儲存體帳戶設定 (例如效能和帳戶類型) 會限制可用於 Azure 檔案儲存體的選項。 例如,如果您想要使用進階檔案共用 (其使用 SSD),則在建立 Azure 儲存體帳戶時,就必須選取進階效能和 FileStorage 類型的儲存體帳戶。

Azure 儲存體帳戶準備就緒之後,就可以使用 Azure 入口網站、Azure PowerShell、Azure 命令列介面 (Azure CLI) 或 REST API 來建立 Azure 檔案共用。 部署 Azure 檔案同步時,您也可以使用 Windows Admin Center 建立 Azure 儲存體帳戶。

若要建立標準 SMB Azure 檔案共用,請使用下列程序。 如果您要建立進階 Azure 檔案共用,您也必須指定佈建的容量。

- 在 Azure 入口網站中,選取合適的儲存體帳戶。

- 在瀏覽窗格的 [檔案服務] 下,選取 [檔案共用]。

- 在詳細資料窗格中,選取工具列上的 [+ 檔案共用]。

- 在 [新增檔案共用] 刀鋒視窗中,輸入所需的 [名稱],然後選取 [階層]。

- 選取 [檢閱 + 建立],然後選取 [建立]。