實作和管理同盟

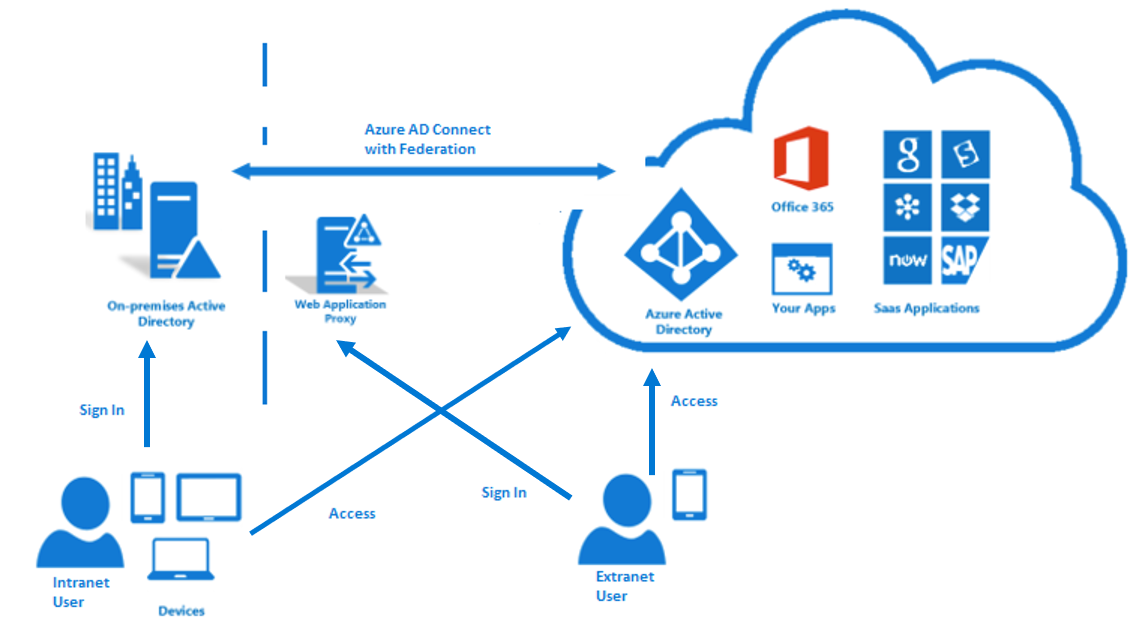

同盟可以在 Windows Server 2012 R2 (或更新版本) 中使用新的或現有的內部部署 Active Directory 伺服器陣列,而 Microsoft Entra Connect 可讓使用者使用其內部部署密碼登入 Microsoft Entra 資源。

同盟是已建立信任的網域集合。 信任層級可能有所不同,但通常包含驗證,且幾乎一律包含授權。 典型的同盟可能包括多個組織,這些組織已建立了對一組資源的共用存取的信任。

您可以讓內部部署環境與 Microsoft Entra ID 同盟,然後使用此同盟來進行驗證和授權。 這個登入方法可確保所有使用者驗證都在內部部署環境中進行。 此方法可讓系統管理員實作更嚴格層級的存取控制。 您可以使用與 AD FS 和 PingFederate 的同盟。

透過同盟單一登入,您的使用者可以使用內部部署密碼登入 Microsoft Entra 型服務。 若使用公司網路,他們甚至不需要輸入密碼。 透過使用搭配 AD FS 的同盟選項,您可以部署與 Windows Server 2012 R2 或更新版本 AD FS 搭配的新的或現有伺服器陣列。 如果您選擇指定現有的伺服器陣列,Microsoft Entra Connect 會設定伺服器陣列與 Microsoft Entra 識別碼之間的信任,讓使用者可以登入。

使用 AD FS 和 Microsoft Entra Connect 來部署同盟的需求

若要對 AD FS 伺服器陣列進行部署,您需要:

- 同盟伺服器的本機管理員認證。

- 您欲部署 Web 應用程式 Proxy 角色的任何工作群組伺服器本機管理員認證 (非已加入網域的)。

- 您執行精靈的電腦,能夠使用 Windows 遠端系統管理連線到您欲安裝 AD FS 或 Web 應用程式 Proxy 的任何其他電腦。

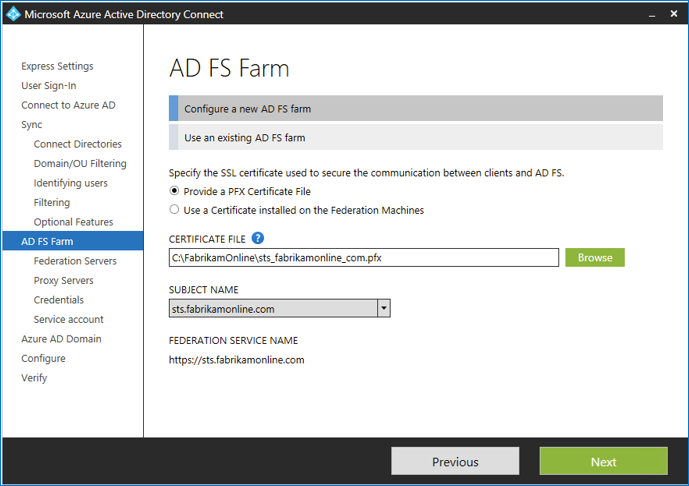

使用 Microsoft Entra Connect 設定您的同盟,以連線到 AD FS 伺服器陣列

指定 AD FS 伺服器 指定您要用來安裝 AD FS 的伺服器。 您可以根據容量規劃需求,加入一個或多部伺服器。 設定此組態之前,請先將所有 AD FS 伺服器加入 Active Directory。 Web 應用程式 Proxy 伺服器不需要此步驟。 Microsoft 建議安裝單一 AD FS 伺服器以進行測試和試驗部署。 完成初始設定之後,您可以透過再次執行 Microsoft Entra Connect,新增及部署更多伺服器以符合您的規模調整需求。

指定 Web 應用程式 Proxy 伺服器 指定您的 Web 應用程式 Proxy 伺服器。 Web 應用程式 Proxy 伺服器會部署在周邊網路中,並且向外部網路開放。 其支援來自外部網路的驗證要求。 您可以根據容量規劃需求,加入一個或多部伺服器。 完成初始設定之後,您可以透過再次執行 Microsoft Entra Connect,新增及部署更多伺服器以符合您的規模調整需求。

指定 AD FS 服務的服務帳戶 AD FS 服務需要網域服務帳戶來驗證使用者,並在 Active Directory 中查詢使用者資訊。 其可支援兩種類型的服務帳戶:

- 群組受管理的服務帳戶

- 網域使用者帳戶

選取您要建立同盟的 Microsoft Entra網域 使用 Microsoft Entra 網域頁面,設定 AD FS 和 Microsoft Entra ID 之間的同盟關聯性。 在這裡,您會設定 AD FS 來對 Microsoft Entra ID 提供安全性權杖。 您也會設定 Microsoft Entra ID,以信任此 AD FS 執行個體中的權杖。 在此頁面上,您只能在初始安裝中設定單一網域。 您可以稍後再次執行 Microsoft Entra Connect 來設定更多網域。

管理同盟的 Microsoft Entra Connect 工具

您可以使用 Microsoft Entra Connect 精靈,以最少的使用者操作來完成各種 AD FS 相關工作。 即使執行精靈來完成安裝 Microsoft Entra Connect 之後,也可以再次執行精靈,以進行其他工作。 例如,您可以使用精靈來修復與 Microsoft 365 的信任、使用替代登入標識碼與 Microsoft Entra ID 同盟,以及新增 AD FS Web 應用程式 Proxy (WAP) 伺服器。

修復信任關係 您可以使用 Microsoft Entra Connect 檢查 AD FS 和 Microsoft Entra ID 的信任狀態,並採取適當的動作來修復信任關係。

使用替代識別碼與 Microsoft Entra ID 建立同盟 建議您讓內部部署使用者主體名稱 (UPN) 和雲端使用者主體名稱保持不變。 如果內部部署 UPN 使用不可路由網域 (例如 Contoso.local) 或因本機應用程式相依性而無法變更,建議您設定替代登入標識碼。 替代登入標識碼可讓您設定登入體驗,讓使用者可以使用UPN以外的屬性登入,例如郵件。 Microsoft Entra ID Connect 中使用者主體名稱的選擇預設為 Active Directory 的 userPrincipalName 屬性。 如果您為用戶主體名稱選擇任何其他屬性,並使用AD FS同盟,則 Microsoft Entra 連線 會設定AD FS以取得替代登入標識碼。

新增同盟網域 您可以使用 Microsoft Entra Connect,輕鬆地新增要與 Microsoft Entra ID 建立同盟的網域。 Microsoft Entra Connect 會新增同盟網域並修改宣告規則,以在有多個網域與 Microsoft Entra ID 同盟時正確反映簽發者。

也可以連同新增 AD FS 伺服器及新增 AD FS Web 應用程式 Proxy 伺服器。

裝置回寫

裝置回寫的用途是讓受 ADFS 保護的裝置進行裝置型的條件式存取。 此條件式存取提供額外的安全性和保證,僅針對受信任的裝置授予應用程式的存取權。 裝置回寫藉由將 Azure 中註冊的所有裝置同步回內部部署 Active Directory,以啟用此安全性。 在安裝過程中設定時,會執行下列作業來準備 AD 樹系:

- 如果尚未存在,請在下方建立並設定新容器和物件:CN=Device Registration Configuration,CN=Services,CN=Configuration,[forest dn ]。

- 如果尚未存在,請在下方建立並設定新容器和物件:CN=RegisteredDevices,[domain-dn]。 裝置物件將會在此容器中建立。

- 請在 Microsoft Entra Connector 帳戶上設定必要的權限,以便管理 Active Directory 上的裝置。