在 Azure Stack HCI 中執行信任的企業虛擬化

基於其財務營運的高度敏感性本質,Contoso 企業領導人想要確保在 Azure Stack HCI 上執行的資料受到保護,免於遭受網路威脅。 即使在叢集節點上執行的作業系統成功利用,案例仍維持不變。 為了滿足這些需求,您想要使用內建於 Azure Stack HCI 硬體和虛擬程式中的受信任企業虛擬化功能。

Azure Stack HCI 案例中受信任的企業虛擬化有哪些優點?

Azure Stack HCI 可透過其對虛擬化安全性 (VBS) 的內建支援,滿足受信任企業虛擬化的需求。 VBS 依賴 Hyper-V 實作稱為「虛擬安全模式」的機制,其會在其客體 VM 內形成一個專用的獨立記憶體區域。 這些區域受保護,可防止在客體 VM 和 Hyper-V 主機內執行的作業系統,包括它們的核心層級程式碼。

藉由使用程式設計技術,軟體發展人員可以執行應用程式,在這些隔離的記憶體區域中執行指定的安全性敏感作業,而不會將它們公開給在相同硬體上執行的其他軟體。 這可將弱點的範圍降至最低,包括管理來危害 Hyper-V 主機作業系統核心的惡意探索。

VBS 可讓您實作 Hypervisor 強制執行程式碼完整性 (HVCI) 與認證防護,以大幅強化 Azure Stack HCI 型工作負載的保護。 HVCI 程式碼完整性原則強制執行會增強程式碼完整性,以識別並修復裝置驅動程式與作業系統檔案的任何未經授權變更。 HVCI 會在虛擬安全模式內執行程式碼完整性服務,進而有效地保護自身免受作業系統型惡意程式碼的影響。 認證防護會將快取的登入認證儲存在虛擬安全模式中來加以保護。 這兩種功能都使用包含在 Azure Stack HCI 硬體中的信賴平臺模組(TPM)。

在 Azure Stack HCI 中執行信任的企業虛擬化

為了因應 Contoso 業務潛在客戶的要求,以保護其在 Azure Stack HCI 上對網路威脅所執行的工作負載,您決定使用受信任的企業虛擬化。 概括而言,您的計畫包含下列步驟︰

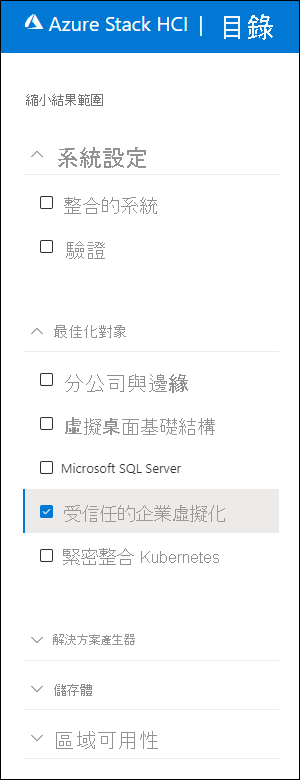

找出並購買針對受信任的企業虛擬化優化的 Azure Stack HCI 硬體。 Azure Stack HCI 目錄包括受信任的企業虛擬化,做為整合系統和已驗證節點的其中一個搜尋篩選準則。

啟用 HVCI。 雖然 HVCI 可在 Azure Stack HCI 認證的硬體上使用,但不會自動啟用。 若要啟用它,請使用群組原則或直接登錄變更。

可選擇性地,整合 Azure Stack HCI 與 Azure Defender。 Azure Defender 針對內部部署工作負載提供以雲端為基礎的先進安全性管理和威脅偵測優勢,包括在 Azure Stack HCI VM 上執行的工作負載。