規劃安全性預設值

常見的身分識別相關攻擊 (例如密碼噴濺、重新執行和網路釣魚) 越來越多,因此管理安全性的工作也越來越棘手。 安全性預設值提供由 Microsoft 代替組織管理的安全預設設定,可在組織準備好管理自己的身分識別安全性案例之前,確保客戶安全無虞。 安全性預設值提供預先設定的安全性設定,例如:

要求所有使用者註冊多重要素驗證。

要求系統管理員執行多重要素驗證。

封鎖舊版驗證通訊協定。

要求使用者在必要時執行多重要素驗證。

保護需要權限的活動,例如存取 Azure 入口網站。

可用性

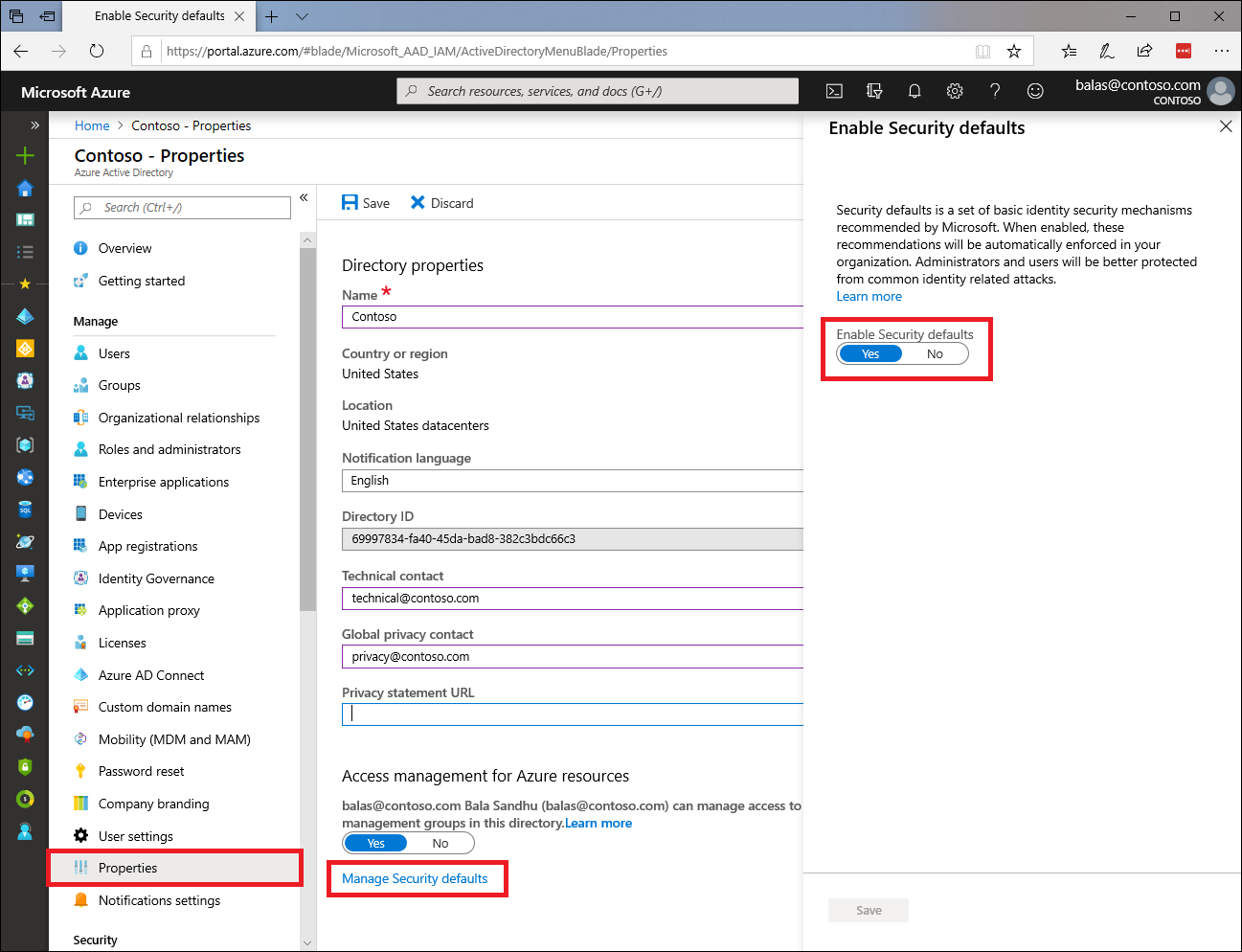

所有人都可以使用 Microsoft 安全性預設值。 目標是確保所有組織啟用基本程度的安全性,無須額外成本。 您可以在 Azure 入口網站中開啟安全性預設值。 如果您的租用戶是在 2019 年 10 月 22 日或之後所建立,則安全性預設值可能已在您的租用戶中啟用。 為了保護所有的使用者,我們將安全性預設值功能推出給所有建立的新租用戶。

適用對象是誰?

| 誰應該使用安全性預設值? | 誰不該使用安全性預設值? |

|---|---|

| 想要提升其安全性狀態,但不知道如何或從何處開始的組織 | 目前使用條件式存取原則將訊號整合在一起、制定決策及施行組織政策的組織 |

| 利用 Microsoft Entra ID 授權免費層的組織 | 具有 Microsoft Entra ID 進階版授權的組織 |

| 具有複雜安全性需求而必須使用條件式存取的組織 |

強制執行的原則

統一的多重要素驗證註冊

您租用戶中的所有使用者都必須以 Multifactor Authentication 的形式註冊多重要素驗證 (MFA)。 使用者有 14 天的時間可以使用 Microsoft Authenticator 應用程式,在 Microsoft Entra ID 內註冊多重要素驗證。 經過 14 天之後,使用者將無法登入,直到註冊完成為止。 啟用安全性預設值後,使用者的 14 天期間會從第一次成功的互動式登入之後開始。

保護系統管理員

具有特殊權限存取的使用者可進一步存取您的環境。 由於這些帳戶擁有的權力,您應該特別小心處理它們。 改善特殊權限帳戶保護的一個常見方法是要求以更強大的帳戶驗證形式進行登入。 在 Microsoft Entra ID 中,您可以藉由要求多重要素驗證,取得更強大的帳戶驗證。

向 Multifactor Authentication 註冊完成之後,下列九個 Microsoft Entra 管理員角色必須在每次登入時執行額外的驗證:

- 全域管理員

- Sharepoint 系統管理員

- Exchange 系統管理員

- 條件式存取系統管理員

- 安全性系統管理員

- 服務台系統管理員

- 計費管理員

- 使用者管理員

- 驗證系統管理員

保護所有使用者

我們傾向於認為系統管理員帳戶是唯一需要額外驗證層的帳戶。 系統管理員可以廣泛存取敏感性資訊,而且可以變更整個訂用帳戶的設定。 但攻擊者經常以終端使用者為目標。

在攻擊者取得存取權之後,他們可以代表原始帳戶持有者要求存取特殊權限資訊。 他們甚至可以下載整個目錄,以對整個組織執行網路釣魚攻擊。

為所有使用者改善保護的其中一個常見方法,就是針對所有人要求更強大的帳戶驗證形式,例如多重要素驗證。 使用者完成 Multifactor Authentication 註冊之後,系統會在必要時提示其進行額外的驗證。 這項功能可保護所有已向 Microsoft Entra ID 註冊的應用程式,包括 SaaS 應用程式。

封鎖舊版驗證

為了讓使用者輕鬆存取雲端應用程式,Microsoft Entra ID 支援各種驗證通訊協定,包括舊版驗證。 「舊版驗證」是指由以下幾者提出的驗證要求:

- 不使用新式驗證的用戶端 (例如 Office 2010 用戶端)。 新式驗證包含實作通訊協定 (例如 OAuth 2.0) 以支援多重要素驗證和智慧卡等功能的用戶端。 舊版驗證通常只支援較不安全的機制,例如密碼。

- 使用郵件通訊協定 (例如 IMAP、SMTP 或 POP3) 的用戶端。

今天,大部分的入侵登入嘗試都來自舊版驗證。 舊版驗證不支援多重要素驗證。 即使已在目錄上啟用多重要素驗證原則,攻擊者仍可使用較舊的通訊協定進行驗證,而略過多重要素驗證。

在您的租用戶中啟用安全性預設值之後,將會封鎖舊版通訊協定提出的所有驗證要求。 安全性預設值會封鎖 Exchange Active Sync 基本驗證。