實作條件式存取原則控制項和指派

Visual Studio App Center 支援 Microsoft Entra 條件式存取,這是 Microsoft Entra ID 的進階功能,可讓您指定詳細的原則,以便控制誰能夠存取您的資源。 使用條件式存取,您就可以根據群組、裝置類型、位置和角色等設定限制使用者的存取,藉此保護您的應用程式。

設定條件式存取

這是設定條件式存取的縮減版指南。 什麼是條件式存取?中提供完整文件。

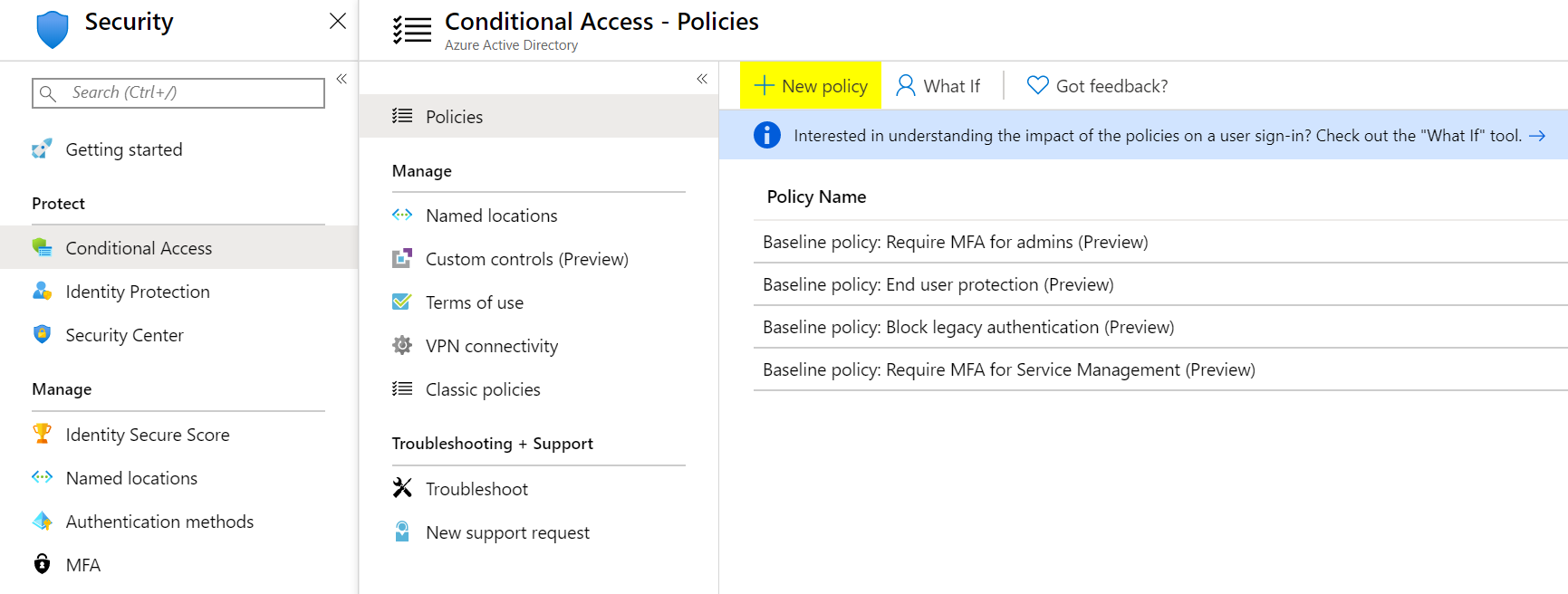

在 Azure 入口網站中,開啟您的 Active Directory 租用戶,然後開啟 [安全性] 設定並選取 [條件式存取]。

在 [條件式存取] 設定中,選取 [新增原則] 以建立原則。

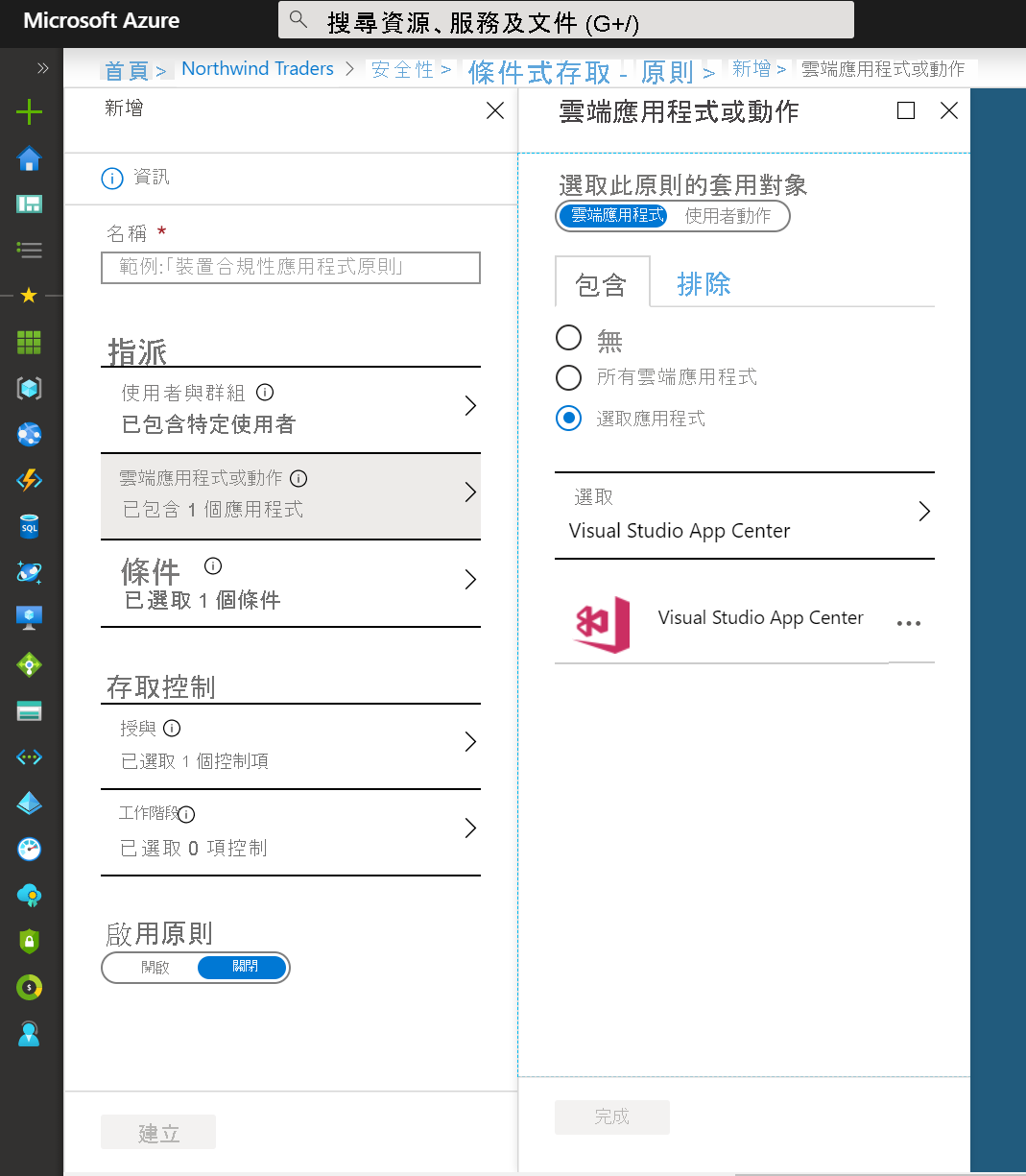

在 [新增原則] 設定中,選取 [雲端應用程式或動作] 並選取 [Visual Studio App Center] 作為原則的目標。 然後選取您想要套用的其他條件,啟用原則,再選取 [建立] 予以儲存。

登入風險型條件式存取

大部分的使用者都會有可追蹤的正常行為。 當其行為與以往不同時,允許他們直接登入可能會有風險。 您想要封鎖該使用者,或是要求他們執行多重要素驗證來證明其真實身分。

登入風險表示特定的驗證要求未獲身分識別擁有者授權的可能性。 具有 Microsoft Entra ID Premium P2 授權的組織可以建立條件式存取原則,以納入 Microsoft Entra Identity Protection 登入風險偵測。

此原則可透過條件式存取本身或透過 Microsoft Entra Identity Protection 指派。 組織應該選擇這兩個選項的其中一項,以便啟用登入風險型條件式存取,要求安全密碼變更。

使用者風險型條件式存取

Microsoft 與研究人員、執法機關,Microsoft 的各個安全性小組和其他信任的來源合作,以找出外洩的使用者名稱和密碼配對。 具有 Microsoft Entra ID Premium P2 授權的組織可以建立條件式存取原則,以納入 Microsoft Entra Identity Protection 使用者風險偵測。

如同登入風險型條件式存取,此原則可透過條件式存取本身或透過 Microsoft Entra Identity Protection 指派。

保護安全性資訊註冊

在條件式存取原則中,您現在可以透過使用者動作,對使用者註冊多重要素驗證和自助式密碼重設的時間及方式進行保護。 此預覽功能適用於已啟用合併註冊預覽的組織。 當組織想要使用信任的網路位置等條件限制對註冊多重要素驗證和自助式密碼重設 (SSPR) 的存取時,即可啟用此功能。

建立原則以要求從信任的位置註冊

下列原則會套用至所有嘗試使用合併註冊體驗進行註冊的選取使用者;除非使用者是從標記為信任網路的位置進行連線,否則會封鎖存取。

在 [Microsoft Entra 系統管理中心] 中,依序瀏覽至 [身分識別]、[保護]、[條件式存取]。

選取 [+ 建立新原則]。

在 [名稱] 中,輸入此原則的名稱。 例如,受信任網路上的合併安全性資訊註冊。

在 [指派] 下,選取 [使用者和群組],然後選取您要對其套用此原則的使用者和群組。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或急用帳戶。

- 選取完成。

在 [雲端應用程式或動作] 下,選取 [使用者動作],核取 [註冊安全性資訊]。

在 [條件] 下,選取 [位置]。

- 設定 [是]。

- 包含 [任何位置]。

- 排除 [所有信任的位置]。

- 在 [位置] 畫面上選取 [完成]。

- 在 [條件] 畫面上選取 [完成]。

在 [條件] 下的 [用戶端應用程式 (預覽)] 中,將 [設定] 設定為 [是],然後選取 [完成]。

在 [存取控制] 下,選取 [授與]。

- 選取 [封鎖存取]。

- 然後使用 [選取] 選項。

將 [啟用原則] 設定為 [開啟]。

然後選取儲存。

在此原則中的步驟 6,組織可以進行幾個選擇。 上述原則需要從信任的網路位置進行註冊。 組織可以選擇利用任何可用條件來取代 [位置]。 請記住,此原則是封鎖原則,因此會封鎖所有包含的項目。

您可能會選擇使用裝置狀態,而不是上述步驟 6 中的位置:

- 在 [條件] 下,選取 [裝置狀態 (預覽)]。

- 設定 [是]。

- 包含 [所有裝置狀態]。

- 排除 [已使用混合式 Microsoft Entra 而聯結的裝置] 及/或 [標記為合規的裝置]。

- 在 [位置] 畫面上選取 [完成]。

- 在 [條件] 畫面上選取 [完成]。

依位置封鎖存取

透過條件式存取中的位置條件,您可以根據使用者的網路位置來控制對雲端應用程式的存取。 位置條件常用於封鎖來自您組織知道不應產生流量之國家/地區的存取。

定義位置

以全域管理員、安全性系統管理員或條件式存取管理員的身分,登入 Microsoft Entra 管理入口網站。

依序瀏覽至 [身分識別]、[保護]、[條件式存取]、[具名位置]。

選擇 [新增位置]。

為您的位置命名。

如果您知道構成該位置的特定外部可存取 IPv4 位址範圍,請選擇 [IP 範圍],或選擇 [國家/地區]。

- 提供 [IP 範圍],或選取您要指定之位置的 [國家/地區]。

- 如果您選擇 [國家/地區],則可以選擇是否要包含未知的區域。

選擇儲存。

建立條件式存取原則

以全域管理員、安全性系統管理員或條件式存取管理員的身分,登入 Microsoft Entra 系統管理中心。

依序瀏覽至 [身分識別]、[保護]、[條件式存取]。

選取 [+ 建立新原則]。

為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

在 [指派] 下,選取 [使用者和群組]。

- 在 [包含] 下,選取 [所有使用者]。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或急用帳戶。

- 選取完成。

在 [雲端應用程式或動作] 下,選取 [包含],然後選取 [所有雲端應用程式]。

在 [條件] 下,選取 [位置]。

- 將 [設定] 設定為 [是]。

- 在 [包含] 下,選取 [選取的位置]。

- 選取您為組織建立的已封鎖位置。

- 選擇選取。

在 [存取控制] 下,選取 [封鎖存取],然後選取 [選取]。

確認您的設定,並將 [啟用原則] 設定為 [開啟]。

選取 [建立] 以建立條件式存取原則。

需要符合規範的裝置

已部署 Microsoft Intune 的組織可以使用其裝置傳回的資訊,識別符合合規性需求的裝置,例如:

- 需要 PIN 才能解除鎖定。

- 需要裝置加密。

- 需要最小或最大作業系統版本。

- 需要裝置未進行 JB 或 Root 破解。

這項原則合規性資訊會轉寄到 Microsoft Entra ID,條件式存取可在此決定授與或封鎖對資源的存取。

建立條件式存取原則

下列步驟將協助建立條件式存取原則,以要求存取資源的裝置必須標記為符合您組織的 Intune 合規性政策規範。

以全域管理員、安全性系統管理員或條件式存取管理員的身分,登入 Microsoft Entra 系統管理中心。

依序瀏覽至 [身分識別]、[保護]、[條件式存取]。

選取 [+ 建立新原則]。

為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

在 [指派] 下,選取 [使用者和群組]。

- 在 [包含] 下,選取 [所有使用者]。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或急用帳戶。

- 選取完成。

在 [雲端應用程式或動作] 下,選取 [包含],然後選取 [所有雲端應用程式]。

- 如果您必須從原則中排除特定應用程式,您可以從 [排除] 索引標籤的 [選取排除的雲端應用程式] 下,選擇這些應用程式,然後選擇 [選取]。

- 選取完成。

在 [條件] 下,選取 [用戶端應用程式 (預覽)],然後在 [選取將套用此原則的用戶端應用程式] 下保留選取所有預設值並選取 [完成]。

在 [存取控制] 下,選取 [授與],然後選取 [裝置需要標記為合規]。

- 選取選取。

確認您的設定,並將 [啟用原則] 設定為 [開啟]。

選取 [建立] 以建立並啟用您的原則。

注意

即使您使用上述步驟,針對所有使用者和所有雲端應用程式選取 [裝置需要標記為合規],您仍然可以向 Intune 註冊新裝置。 [裝置需要標記為合規] 控制項不會封鎖 Intune 註冊。

已知行為

在 Windows 7、iOS、Android、macOS 及一些第三方網頁瀏覽器上,Microsoft Entra ID 會使用裝置向 Microsoft Entra ID 註冊時所佈建的用戶端憑證識別裝置。 當使用者第一次透過瀏覽器登入時,系統會提示使用者選取憑證。 終端使用者必須選取此憑證,才能繼續使用瀏覽器。

封鎖存取

針對以保守方式進行雲端移轉的組織,可以選擇使用封鎖所有原則。

警告

封鎖原則設定錯誤可能會導致組織遭到鎖定而無法使用 Azure 入口網站。

這類原則可能會有非預期的副作用。 啟用之前,請務必進行適當的測試和驗證。 管理員應該利用條件式存取報告專用模式和條件式存取中的假設狀況工具等工具。

使用者排除

條件式存取原則是強大的工具。 建議從您的原則中排除下列帳戶:

緊急存取或急用帳戶,以防止整個租用戶帳戶鎖定。 雖然不太可能發生,但如果所有管理員都遭到鎖定而無法使用租用戶,則可以使用緊急存取系統管理帳戶登入租用戶,並採取步驟復原存取權。

[服務帳戶] 和 [服務主體],例如 Microsoft Entra Connect 同步帳戶。 服務帳戶是未與任何特定使用者繫結的非互動式帳戶。 後端服務通常會使用這些帳戶,以透過程式設計方式存取應用程式,但這些帳戶也可用來登入系統以便進行管理。 請排除這類服務帳戶,因為您無法透過程式設計方式來完成 MFA。 條件式存取不會封鎖服務主體所進行的呼叫。

- 如果您的組織在指令碼或程式碼中使用這些帳戶,請考慮將其取代為受控識別。 您可以在基準原則中排除這些特定帳戶,暫時解決此問題。

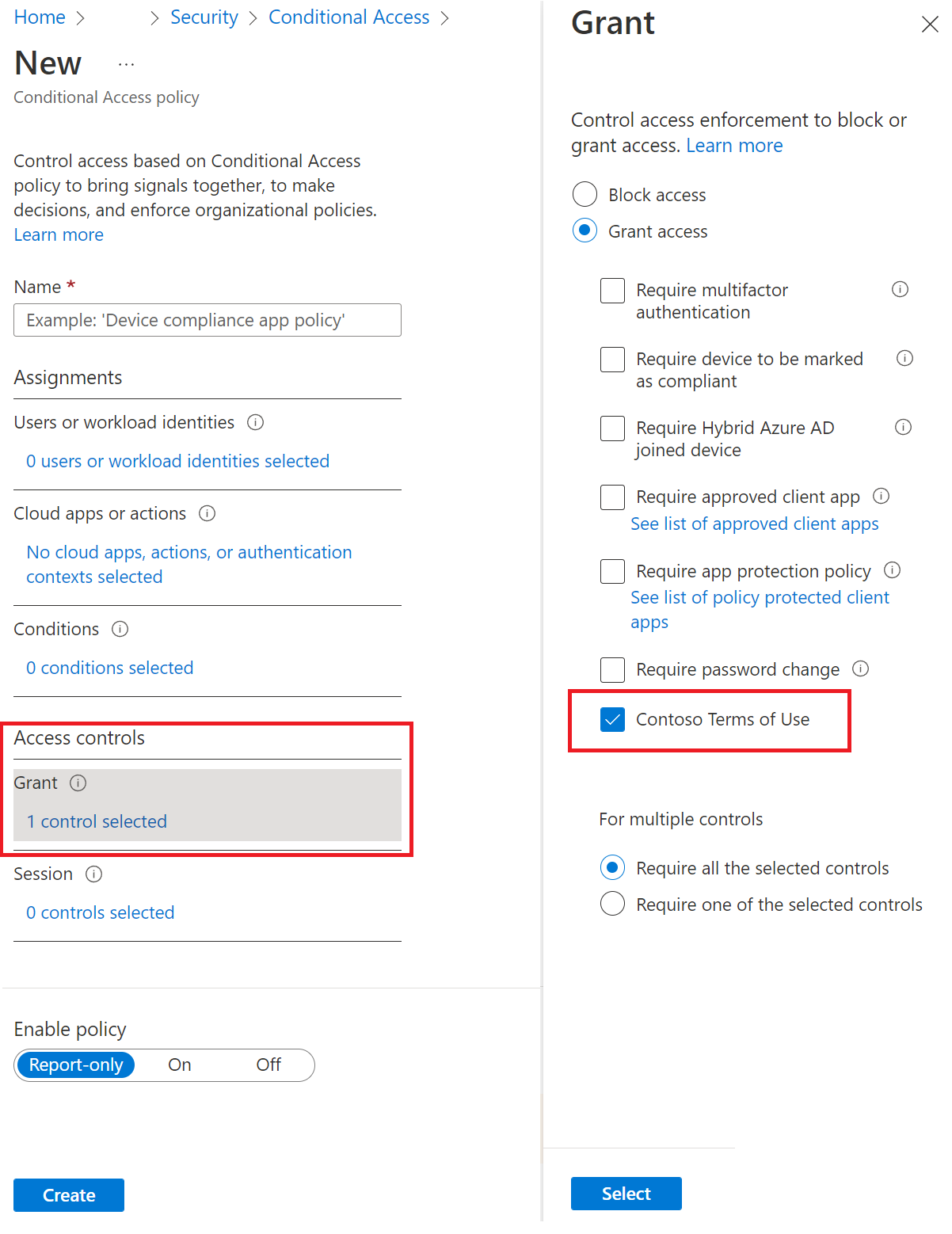

條件式存取使用規定 (TOU)

![螢幕擷取畫面:[身分識別治理] 對話方塊,用來建立您的雲端解決方案適用的新使用規定。](../../wwl-sci/plan-implement-administer-conditional-access/media/create-terms-identity-governance-a7c52e2f.png)

您可以在身分識別治理工具中建立網站的使用規定 (TOU)。 啟動身分識別治理應用程式,然後從功能表中選擇 [使用規定]。 您必須向使用者提供含有這些規定的 PDF 檔案。 您可以設定數個規則,例如規定的到期時間,或使用者是否必須在接受之前開啟這些規定。 建立之後,您就可以在身分識別治理中建立自訂條件式規則。 或者,您也可以在 Microsoft Entra ID 中儲存規定並使用條件式存取。 若要建立新的使用規定,請在上述對話方塊中填入資料。

同意連結 (接受條款才能存取) 和條件式存取已愈來愈常見。 組織可強制使用者同意使用規定。 此外,組織可讓已授予的同意權到期,或變更使用規定,然後再次要求使用者提供證明。

在使用者存取您環境中的特定雲端應用程式之前,您可以先取得使用者經由接受您的使用規定 (ToU) 所表示的同意。 Microsoft Entra 條件式存取為您提供:

- 設定 ToU 的簡易方法

- 要求透過條件式存取原則接受使用規定的選項