檢查 Microsoft Entra Domain Services

在現今大部分的組織中,企業營運 (LOB) 應用程式會部署在屬於網域成員的電腦和裝置上。 這些組織會使用 AD DS 型認證進行驗證,並使用群組原則來管理認證。 當您考慮將這些應用程式移至 Azure 中執行時,其中一個重要問題是如何對這些應用程式提供驗證服務。 若要滿足此需求,您可以選擇在本機基礎結構與 Azure IaaS 之間實作站對站虛擬私人網路 (VPN),或從本機 AD DS 將複本網域控制站部署為 Azure 中的虛擬機器 (VM)。 這些方法可能需要額外的費用與管理工作。 此外,這兩種方法的差別在於,使用第一個選項時,驗證流量會越過 VPN,而在使用第二個選項時,複寫流量會越過 VPN,但驗證流量會保留在雲端中。

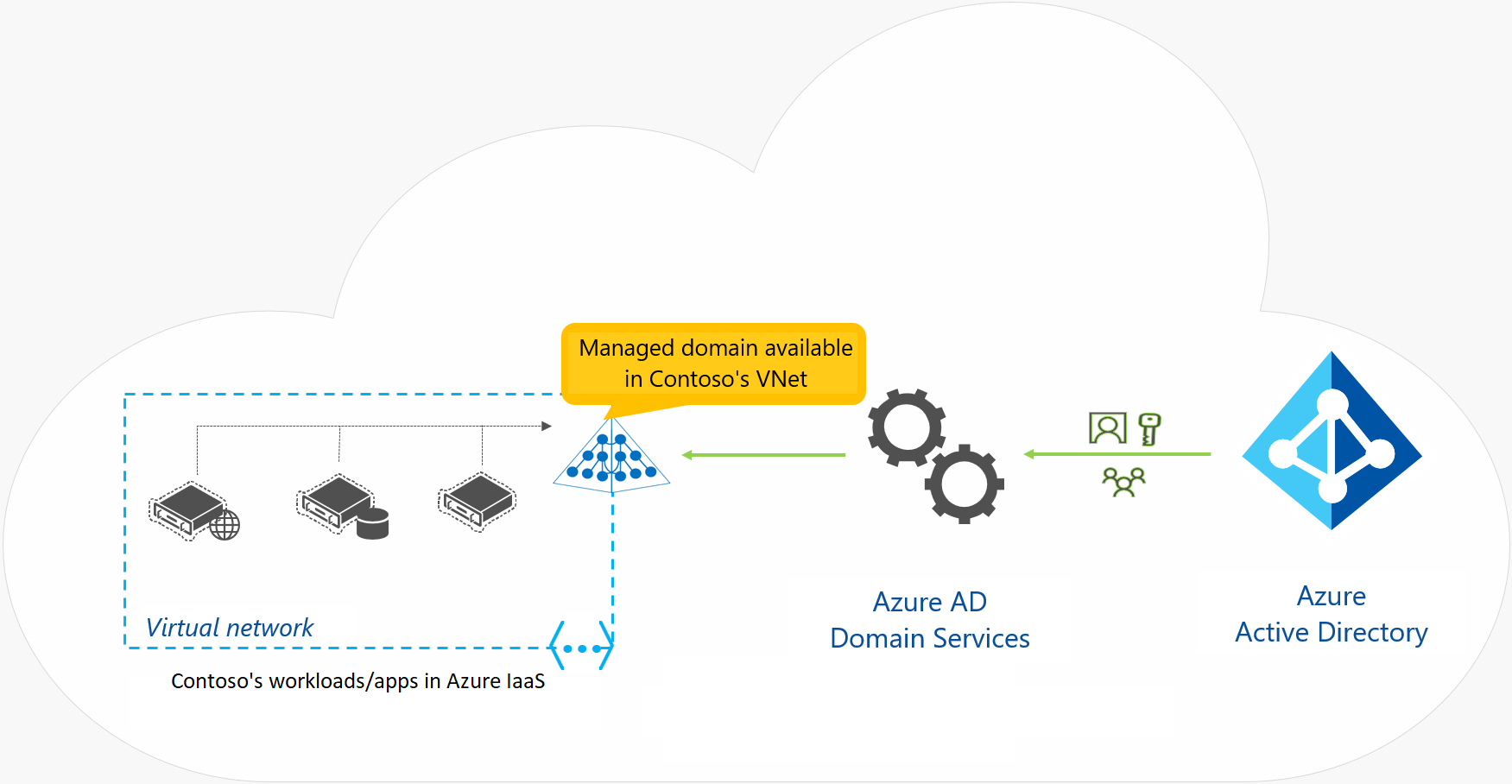

Microsoft 提供的 Microsoft Entra Domain Services 就是這些方法的替代方案。 此服務會在 Microsoft Entra ID P1 或 P2 層中執行,可為 Microsoft Entra 租用戶提供群組原則管理、加入網域和 Kerberos 驗證等網域服務。 這些服務與本機部署的 AD DS 完全相容,因此您無須在雲端中部署及管理其他網域控制站,就能使用這些服務。

因為 Microsoft Entra ID 可與您的本機 AD DS 整合,所以當您在實作 Microsoft Entra Connect 之後,使用者可以在內部部署 AD DS 與 AMicrosoft Entra Domain Services 中使用組織認證。 即使您未在本機部署 AD DS,也可以選擇使用 Microsoft Entra Domain Services 作為僅限雲端的服務。 如此一來,您無須在內部部署或雲端中部署一部網域控制站,就能擁有類似於本機部署 AD DS 的功能。 例如,組織可以選擇建立 Microsoft Entra 租用戶並啟用 Microsoft Entra Domain Services,然後在其內部部署資源和 Microsoft Entra 租用戶之間部署虛擬網路。 您可以啟用此虛擬網路的 Microsoft Entra Domain Services,讓所有內部部署使用者和服務都可以使用來自 Microsoft Entra ID 的網域服務。

Microsoft Entra Domain Services 為組織提供了幾項優點,例如:

- 系統管理員無須管理、更新及監視網域控制站。

- 系統管理員無須部署及管理 Active Directory 複寫。

- Microsoft Entra ID 管理的網域不再需要 Domain Admins 或 Enterprise Admins 群組。

如果您選擇實作 Microsoft Entra Domain Services,您必須注意該服務目前的限制。 包括:

- 僅支援基礎電腦 Active Directory 物件。

- 無法擴充 Microsoft Entra Domain Services 網域的結構描述。

- 組織單位 (OU) 結構為單層式,而且目前不支援巢狀 OU。

- 有一個內建的群組原則物件 (GPO),而且它存在於電腦和使用者帳戶。

- 無法使用內建 GPO 將 OU 設為目標。 此外,您無法使用 Windows Management Instrumentation 篩選或安全性群組篩選。

藉由使用 Microsoft Entra Domain Services,您可以隨時將使用 LDAP、NTLM 或 Kerberos 通訊協定的應用程式,從內部部署基礎結構移轉至雲端。 您也可以在 VM 上使用 Microsoft SQL Server 或 Microsoft SharePoint Server 等應用程式,或在 Azure IaaS 中部署它們,而不需要雲端中的網域控制站或本機基礎結構的 VPN。

您可以使用 Azure 入口網站來啟用 Microsoft Entra Domain Services。 此服務會根據目錄的大小按小時收費。