了解網路安全性威脅搜捕

「威脅搜捕」一詞的定義會因人而異。 最常使用的定義是指您主動在環境中搜捕,以找到威脅或您先前未偵測到的一組活動。 「先前未偵測到」部分是讓威脅搜捕與事件回應或警示分級有所區別的部分。

搜捕一詞的其他用途包括使用新取得的指標來搜尋威脅。 如果威脅情報摘要提供新的 IP 位址被視為有害,分析師就可以取得該 IP 位址並搜尋記錄,以找出在過去是否出現該新指標。 技術上來說,這並不是威脅搜捕,因為您使用的是已知的錯誤,例如 IP 位址。 Microsoft Sentinel 已提供搜捕查詢來加速此流程。 接著,作為事件分析流程的一部分,從目前事件或警示搜捕更多以辨識項為基礎的威脅。 根據在目前事件中找到的辨識項來探索資料是很重要的。 Microsoft Sentinel 和 Microsoft Defender 全面偵測回應 都提供這種類型的搜捕功能。

所有這些方法有一個共通點:使用 KQL 查詢來尋找威脅。

Microsoft Defender 和 Microsoft Defender 端點更著重於搜捕的指標和分析類型。 Microsoft Sentinel 提供更多功能來管理威脅搜捕流程。

主動式搜捕

為何要執行主動式搜捕? 因為您要搜捕「先前未偵測到」的威脅,要考慮的是,如果您等待偵測到威脅,危害的影響可能會更高。 如果我們沒有已知的指標,則我們要搜捕什麼? 我們會根據「假設」來搜捕。 假設的開頭可能是「作業威脅情報」,然後列出攻擊者的策略和技巧。 假設可以搜尋特定的技巧,而非 IP 位址之類的指標。 如果識別到惡意活動,則我們可能稍早已在攻擊者有機會竊取資料之前,於攻擊流程中發現發現該攻擊者。

搜捕威脅的程序

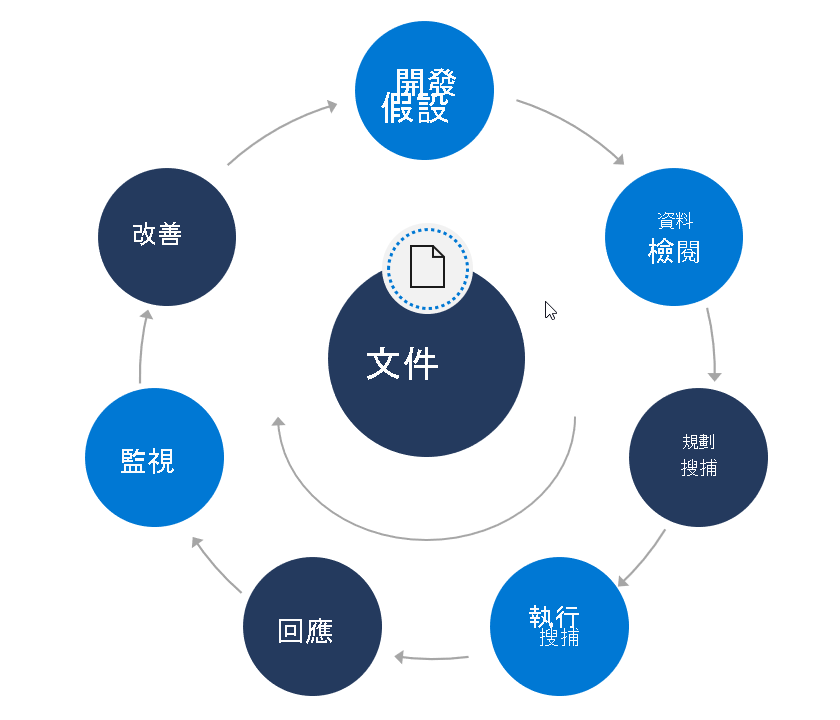

威脅搜捕應該是持續的程序。 我們的流程開端會從假設開始。 我們的假設可協助我們規劃要搜捕的內容,這需要我們了解要在哪裡尋找以及將如何進行。 這表示我們需要了解我們擁有的資料、擁有的工具、擁有的專業知識,以及如何使用它們。 當我們執行搜捕時,不會停止搜捕週期。 在整個生命週期中,我們仍需要進行數個階段,包括回應異常。 即使找不到作用中的威脅,也會有要執行的活動。

例行工作應包括:

設定新的監視。

改善我們的偵測功能。

在威脅搜捕中完成的所有工作都應該記載下來。 搜捕的文件應該包含:

什麼、如何與原因

輸入和輸出

如何複寫搜捕

後續步驟