零信任為安全性策略

傳統的周邊防禦方法主要以保護網路存取為基礎。 重點在於將所有項目限制為具有內部部署防火牆以及虛擬私人網路 (VPN) 的「安全」網路。。 這些可以定義為:

防火牆: 防火牆是一種網路安全性裝置,可篩選輸入和輸出的網路流量。 如果沒有防火牆,您的網路會接受來自所有人的所有連接要求。 如果已建立防火牆,防火牆便會防止不想要的流量和惡意軟體進入您的網路。

虛擬私人網路: 虛擬私人網路 (VPN) 是一個網路到另一個網路的安全連線。 例如,使用咖啡廳或機場提供的公用 Wi-Fi 網路時,您可以使用密碼登入 VPN。 VPN 會將您的裝置安全地連接至網際網路,並確保:

- 位置會保持為私密狀態。

- 資料已加密。

- 身分識別會以匿名方式維護。

傳統方法假設網路安全性周邊內的所有項目都是安全的,並且將使用者分成兩個類別:「信任的」和「不受信任的」。 例如,在內部部署工作並使用組織擁有之裝置 (在明確定義的網路周邊內) 的任何人,都被視為「信任的使用者」。 他們將可以存取組織內部的資料、應用程式及資訊。 這也表示將自己的裝置 (也稱為攜帶您自己的裝置或 BYOD) 連接到公司網路的人,會被視為授權使用者,而且可以存取資源。

周邊安全性模型讓組織面臨下列風險:

- 惡意的內部執行者洩漏敏感性資訊。

- 網路犯罪嘗試使用遭到入侵的認證取得存取權。

- 被利用為易受攻擊進入點的使用者。

- 連接至網路的已感染病毒的裝置。

隨著人員從內部部署工作移至更混合式模型,傳統安全性方法保護資料、資產和資源安全的能力變得更加困難。

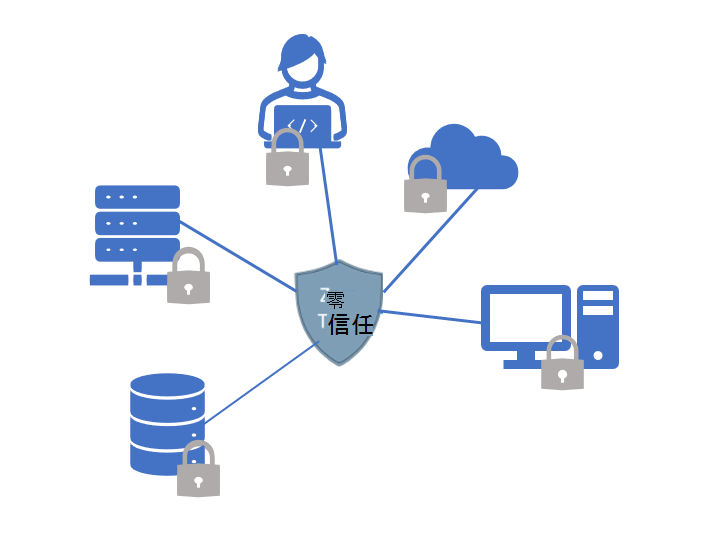

零信任方法

傳統的網路安全性方法已導向對安全性的新方法需求。 零信任是以驗證使用者和裝置為基礎,而不只是判斷其位置。 周邊模型無法再受到信任,因為它無法提供快速回應,以及快速演進的數位環境所需的保護。 例如,在零信任安全性模型中,使用者不只會在周邊進行驗證,也會在使用者從網路的某一部分移到另一部分時進行驗證。 實施零信任可減輕誰存取什麼項目的問題,並改善組織的整體安全性。 採用零信任架構的好處包括但不限於:

- 強化的使用者體驗: 零信任可自動化保護和安全性合規性 (例如根據最低許可權原則強制執行條件式存取) 來增強使用者體驗。 使用者從遠端工作、攜帶自己的裝置,並連接到多個環境中託管的資源,零信任方法可讓他們在所有資料、應用程式和基礎結構上安全地工作和共同作業。

- 保護 IT 資產: 零信任方法可協助保護 IT 資產,例如裝置、資料、網路、應用程式和基礎結構—內部部署、雲端或混合式雲端設定。 端對端可見度與控制對於組織內部的安全性至關重要。 有效的零信任部署會透過持續驗證確保保護每一層,並解決可能導致入侵的易受攻擊進入點。

- 監視安全性狀態: 零信任策略可讓組織強制執行強式治理,以強化其安全性原則,將對現有網路和使用者的干擾降至最低。 零信任原則可強化您現有的網路,並自動化所有網域和防禦層中的例行工作,以確保使用者的安全,以減少人為錯誤的機會。

採用零信任方法中建議的建議和方法,您將能維護資料、資產和資源的完整性、真實性和機密性。