在 Windows 更新期間,必須執行特定於用戶的進程才能完成更新。 這些進程要求使用者登錄到他們的設備。 在啟動更新後首次登錄時,用戶必須等到這些特定於用戶的進程完成,然後才能開始使用其設備。

其運作方式為何?

當 Windows Update 啟動自動重啟時,ARSO 會提取當前登錄使用者的派生憑據,將其保存到磁碟,併為使用者配置 Autologon。 作為具有 TCB 許可權的系統運行的 Windows Update 將啟動 RPC 調用。

在最後一次 Windows 更新重新啟動後,使用者將通過自動登錄機制自動登錄,並且使用者的會話將使用持久密鑰解除凍結。 此外,設備被鎖定以保護使用者的會話。 鎖定是通過 Winlogon 啟動的,而憑據管理是由本地安全機構 (LSA) 完成的。 成功配置 ARSO 並登錄後,保存的憑證會立即從磁碟中刪除。

通過在控制臺上自動登錄並鎖定使用者,Windows Update 可以在使用者返回設備之前完成使用者特定的過程。 通過這種方式,使用者可以立即開始使用他們的設備。

ARSO 對非託管和託管設備有不同的處理方式。 對於非託管設備,使用設備加密,但用戶獲取ARSO不是必需的。 對於託管設備,ARSO 配置需要 TPM 2.0、SecureBoot 和 BitLocker。 IT 管理員可以通過組策略覆蓋此要求。 適用於託管設備的 ARSO 目前僅適用於已加入 Microsoft Entra ID 的設備。

| Windows Update | 關機 -g -t 0 | User-initiated reboots | 帶有 SHUTDOWN_ARSO / EWX_ARSO 標誌的 API |

|---|---|---|---|

| 託管設備 - 是 未託管的設備 - 是 |

託管設備 - 是 未託管的設備 - 是 |

託管設備 - 否 未託管的設備 - 是 |

託管設備 - 是 未託管的設備 - 是 |

Note

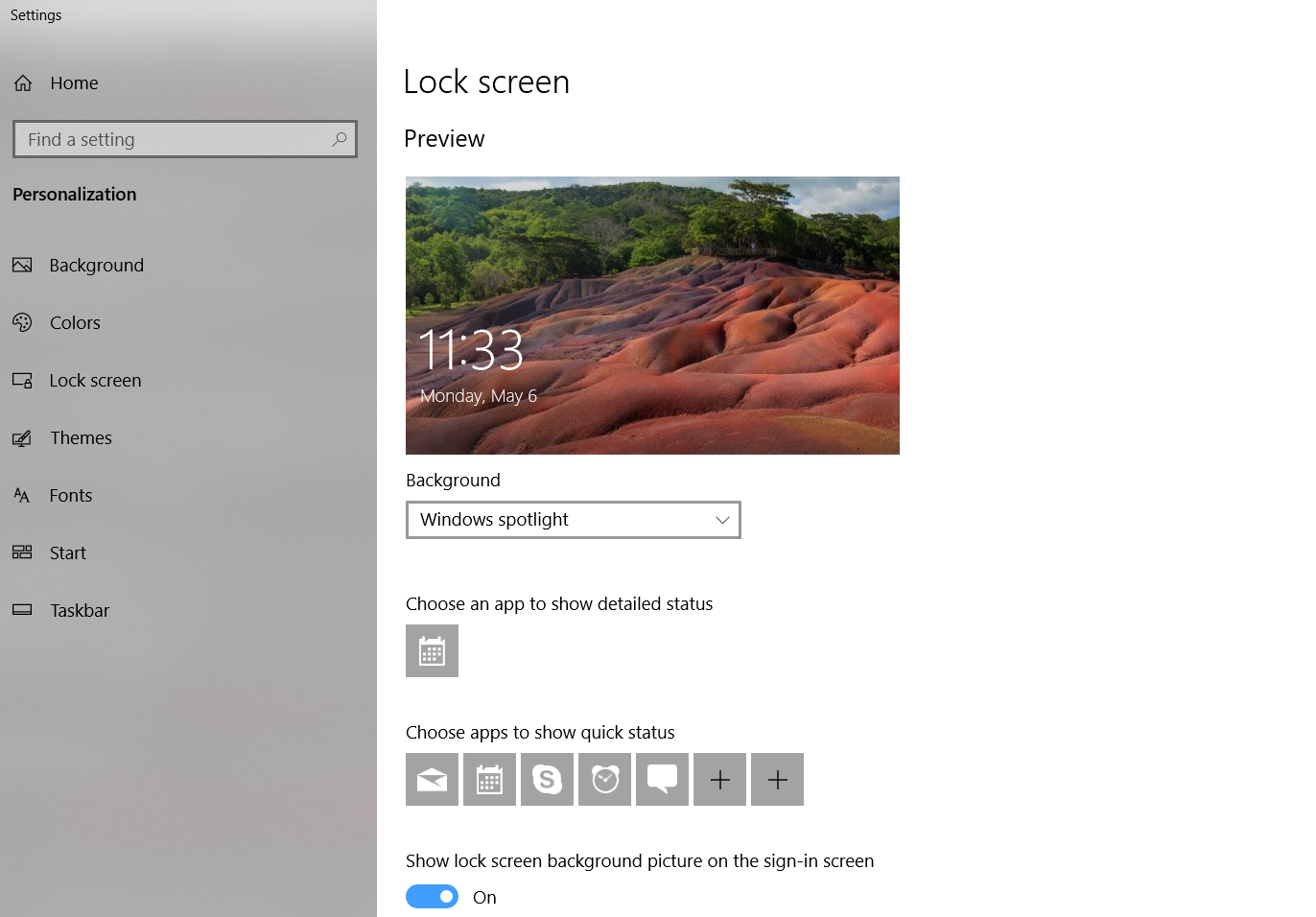

在 Windows Update 誘導的重新啟動後,最後一個互動式使用者將自動登錄並鎖定會話。 這使用戶的鎖屏應用程式能夠在 Windows Update 重新啟動後仍運行。

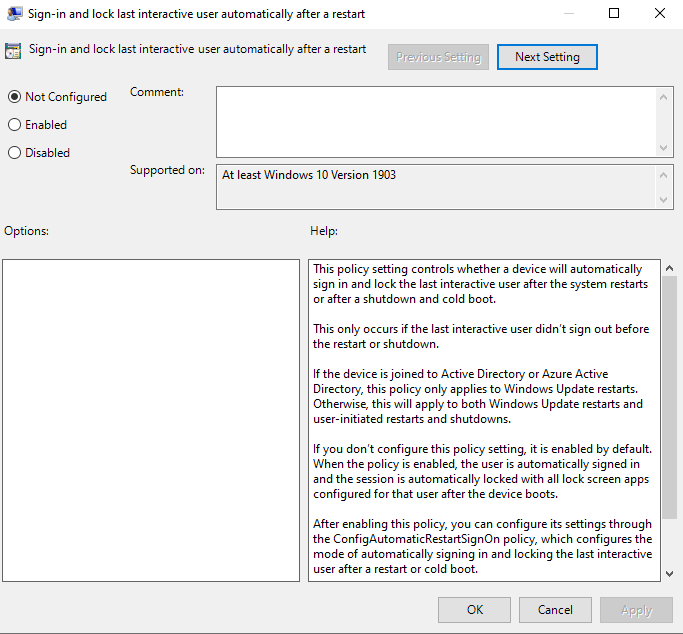

Policy #1

重新啟動後自動登入並鎖定最後一個互動式使用者

在 Windows 10 中,伺服器 SKU 禁用了 ARSO,而用戶端 SKU 則退出宣告 ARSO。

組策略位置: 計算機配置 > 管理範本 > Windows 元件 > Windows 登錄選項

Intune policy:

- 平台:Windows 10 及更新版本

- 配置檔類型:管理範本

- 路徑:\Windows 元件\Windows 登錄選項

Supported on: At least Windows 10 Version 1903

Description:

此原則設定可控制裝置是否會在系統重新啟動或關機和冷開機之後自動登入並鎖定最後一個互動式使用者。

僅當最後一個互動式使用者在重新啟動或關閉之前未註銷時,才會發生這種情況。

如果裝置已加入 Active Directory 或 Microsoft Entra ID,則此原則僅適用於重新啟動 Windows Update。 否則,它適用於 Windows 更新重啟和用戶啟動的重啟和關閉。

如果您未設定此原則設定,預設會啟用此原則設定。 啟用此策略后,用戶將自動登錄。 此外,在設備啟動後,會話將被鎖定,併為該使用者配置的所有鎖屏應用程式。

啟用此策略后,您可以通過 ConfigAutomaticRestartSignOn 策略配置其設置。 它將模式設置為自動登錄,並在重啟或冷啟動后鎖定最後一個互動式使用者。

如果您停用此原則設定,裝置就不會設定自動登入。 用戶的鎖定畫面應用程式不會在系統重新啟動之後重新啟動。

Registry editor:

| Value Name | 類型 | Data |

|---|---|---|

| DisableAutomaticRestartSignOn | DWORD | 0(啟用 ARSO) |

| 1 (禁用 ARSO) |

策略註冊表位置: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Type: DWORD

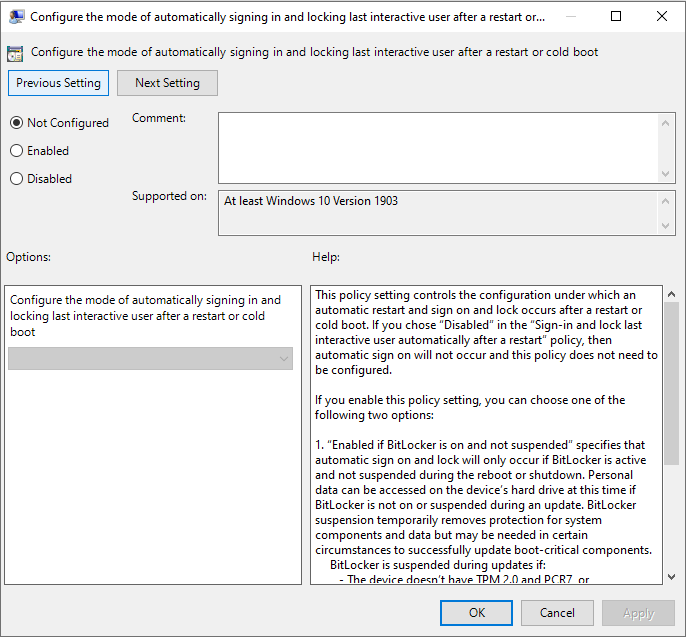

Policy #2

設定在重新啟動或冷開機後自動登入和鎖定最後一個互動式使用者的模式

組策略位置: 計算機配置 > 管理範本 > Windows 元件 > Windows 登錄選項

Intune policy:

- 平台:Windows 10 及更新版本

- 配置檔類型:管理範本

- 路徑:\Windows 元件\Windows 登錄選項

Supported on: At least Windows 10 Version 1903

Description:

此策略設置控制在重啟或冷啟動后發生自動重啟、登錄和鎖定的配置。 如果您在「重新啟動後自動登錄並鎖定最後一個互動式使用者」策略中選擇了「已禁用」 則不會發生自動登錄,也無需配置此策略。

如果啟用此原則設定,您可以選擇下列兩個選項之一:

- “如果 BitLocker 已打開且未暫停,則啟用”指定僅當 BitLocker 處於活動狀態且在重新啟動或關閉期間未暫停時,才會發生自動登錄和鎖定。 如果 BitLocker 未在更新期間開啟或暫停,此時可以在裝置的硬碟上存取個人資料。 BitLocker 暫停會暫時移除系統元件和數據的保護,但在某些情況下可能需要它才能成功更新開機關鍵元件。

- 如果出現以下情況,BitLocker 將在更新期間暫停:

- 裝置沒有 TPM 2.0 和 PCR7,或

- 設備不使用僅限 TPM 的保護程式

- 如果出現以下情況,BitLocker 將在更新期間暫停:

- “始終啟用”指定即使在重新啟動或關閉期間關閉或暫停 BitLocker,也會發生自動登錄。 未啟用 BitLocker 時,個人資料可在硬碟上存取。 僅在以下情況下,如果您確信已配置的設備位於安全的物理位置,則只應運行自動重啟和登錄。

如果禁用或未配置此設置,則自動登錄將預設為「如果 BitLocker 已打開且未暫停,則啟用」行為。

Registry editor

| Value Name | 類型 | Data |

|---|---|---|

| AutomaticRestartSignOnConfig | DWORD | 0 (如果安全,則啟用 ARSO) |

| 1(始終啟用 ARSO) |

策略註冊表位置: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Type: DWORD

Troubleshooting

當 Winlogon 執行登錄時,Winlogon 的狀態跟蹤將儲存在 Winlogon 事件日誌中。 在事件查看器中檢查 應用程式和服務日誌 > Microsoft > Windows > Winlogon > 作 中是否存在以下 Winlogon 事件:

| Event ID | Event description | Event source |

|---|---|---|

| 1 | Authentication started. |

Winlogon |

| 2 | Authentication stopped. Result 0 |

Winlogon |

ARSO 配置嘗試的狀態存儲在 LSA 事件日誌中。 在事件查看器中檢查 應用程式和服務日誌 > Microsoft > Windows > LSA > 作 中是否存在以下 LSA 事件:

| Event ID | Event description | Event source |

|---|---|---|

| 320 | Automatic restart sign on successfully configured the autologon credentials for: Account name: <accountName> Account Domain: <accountDomain> |

LSA |

| 321 | Automatic restart sign on successfully deleted autologon credentials from LSA memory |

LSA |

| 322 | Automatic restart sign on failed to configure the autologon credentials with error: <errorText> |

LSA |

Autologon 可能失敗的原因

在幾種情況下,無法實現使用者自動登錄。 本節旨在節錄可能發生此情況的已知案例。

使用者必須在下次登入時變更密碼

若下次登入時需要變更密碼,使用者登入作業可能會進入封鎖狀態。 大部分情況下,重新啟動之前可以偵測到這一點,但並非每次皆如此(例如,密碼在關機後到下次登入前到期)。

用戶帳戶已禁用

即使使用者工作階段已停用,仍可維持現有的工作階段。 大部分情況下,可預先在本機偵測到已停用帳戶的重新啟動作業,然而依 gp 而定,此功能可能不適用於網域帳戶(即使已在 DC 上停用帳戶,某些網域快取登入案例仍可正常運作)。

登錄時間和家長控制

登入時間限制與家長監護可以禁止創建新的使用者會話。 如果在此時段內重新啟動,則不允許用戶登錄。 該策略還會導致鎖定或註銷作為合規性作。 記錄 Autologon 配置嘗試的狀態。

Security details

在需要注意設備物理安全的環境中(例如,設備可能被盜),Microsoft 不建議使用ARSO。 ARSO 依賴於平臺韌體和 TPM 的完整性,具有物理訪問許可權的攻擊者可能能夠破壞這些內容,從而存取存儲在啟用了 ARSO 的磁碟上的憑據。

在需要關注數據保護 API (DPAPI) 保護的用戶數據安全性的企業環境中,Microsoft 不建議使用 ARSO。 ARSO 會對受 DPAPI 保護的用戶數據產生負面影響,因為解密不需要用戶憑證。 企業應在使用 ARSO 之前測試對受 DPAPI 保護的用戶數據安全的影響。

Credentials stored

| Password hash | Credential key | Ticket-granting ticket | 主刷新令牌 |

|---|---|---|---|

| 本地帳戶 - 是 | 本地帳戶 - 是 | 本地帳戶 - 否 | 本地帳戶 - 否 |

| MSA 帳戶 - 是 | MSA 帳戶 - 是 | MSA 帳戶 - 否 | MSA 帳戶 - 否 |

| 已加入 Microsoft Entra 的帳戶 - 是 | 已加入 Microsoft Entra 的帳戶 - 是 | 已加入 Microsoft Entra 的帳戶 - 是(如果是混合) | 已加入 Microsoft Entra 的帳戶 - 是 |

| 已加入域的帳戶 - 是 | 已加入域的帳戶 - 是 | 已加入域的帳戶 - 是 | 已加入域的帳戶 - 是(如果是混合) |

Credential Guard 交互

從 Windows 10 版本 2004 開始,在設備上啟用 Credential Guard 支援 ARSO。

Additional resources

Autologon 是 Windows 多個版本皆有的功能。 It's a documented feature of Windows that even has tools such as Autologon for Windows http:/technet.microsoft.com/sysinternals/bb963905.aspx. 它可讓裝置的單一使用者無須輸入認證即可自動登入。 系統會將認證設定並儲存在登錄中,作為加密的 LSA 密鑰。 就許多涉及兒童的情境來說,這可能會出現問題,因為帳戶可能在就寢到起床的這段時間被鎖定,特別是當維護時段通常落在這個時間段時,問題會更為明顯。