安全性識別碼

本文說明安全性識別碼 (SID) 如何使用 Windows Server 作業系統中的帳戶和群組。

什麼是安全性識別碼?

安全性識別碼可用來唯一識別安全性主體或安全性群組。 安全性主體可代表能透過作業系統進行驗證的任何實體,例如使用者帳戶、電腦帳戶,或在使用者或電腦帳戶安全性內容中執行的執行緒或程序。

每個帳戶或群組,或在帳戶安全性內容中執行的每個程序,都有授權單位所發出的唯一 SID,例如 Windows 網域控制站。 SID 會儲存在安全性資料庫中。 系統會產生 SID,以在建立帳戶或群組時,識別特定帳戶或群組。 當 SID 做為使用者或群組的唯一識別碼使用時,則永遠無法再次用來識別其他使用者或群組。

使用者每次登入時,系統都會為使用者建立存取權杖。 存取權杖包含使用者所屬任何群組的 SID、使用者權利和 SID。 此權杖會針對使用者在該電腦上執行的任何動作來提供安全性內容。

除了指派給特定使用者和群組的唯一建立網域特定 SID 之外,還有識別泛型群組和泛型使用者的已知 SID。 例如,Everyone 和 World SID 會識別包含所有使用者的群組。 已知的 SID 具有在所有作業系統上維持不變的值。

SID 是 Windows 安全性模型的基本建置組塊。 他們會在 Windows Server 作業系統的安全性基礎結構中,使用授權和存取控制技術的特定元件。 這有助於保護網路資源的存取,並提供更安全的運算環境。

注意

此內容僅與本文開頭「適用於」清單中的 Windows 版本有關。

安全性識別碼的運作方式

使用者會依帳戶名稱來參考帳戶,但作業系統在內部是指使用其 SID 在帳戶安全性內容中執行的帳戶和程序。 針對網域帳戶,安全性主體的 SID 是透過串連網域的 SID 與帳戶的相對識別碼 (RID) 所建立。 SID 在其範圍 (網域或本機) 中是唯一的,且永遠不會重複使用。

作業系統會產生 SID,可在建立帳戶或群組時,識別特定帳戶或群組。 本機帳戶或群組的 SID 是由電腦上的本機安全性授權 (LSA) 所產生,且會與其他帳戶資訊一起儲存在登錄的安全區域中。 網域帳戶或群組的 SID 是由網域安全性授權單位所產生,並且在 Active Directory Domain Services 中會儲存為 User 或 Group 物件的屬性。

針對每個本機帳戶和群組,SID 對於其建立位置的電腦而言是唯一的。 電腦上沒有任何兩個帳戶或群組會共用相同的 SID。 同樣地,針對每個網域帳戶和群組,SID 在企業中是唯一的。 這表示在一個網域中所建立帳戶或群組的 SID 一律不會與企業中任何其他網域中所建立帳戶或群組的 SID 相符。

SID 一律會保持唯一。 安全性當局永遠不會發出相同的 SID 兩次,而且永遠不會重複使用已刪除帳戶的 SID。 例如,如果具有 Windows 網域使用者帳戶的使用者離職,系統管理員就會刪除其 Active Directory 帳戶,包括識別帳戶的 SID。 如果他們稍後回到同一家公司擔任不同職務,系統管理員會建立新的帳戶,而 Windows Server 作業系統會產生新的 SID。 新的 SID 不符合舊的 SID,因此不會將使用者舊帳戶的存取權轉移至新帳戶。 這兩個帳戶都代表兩個不同的安全性主體。

安全性識別碼架構

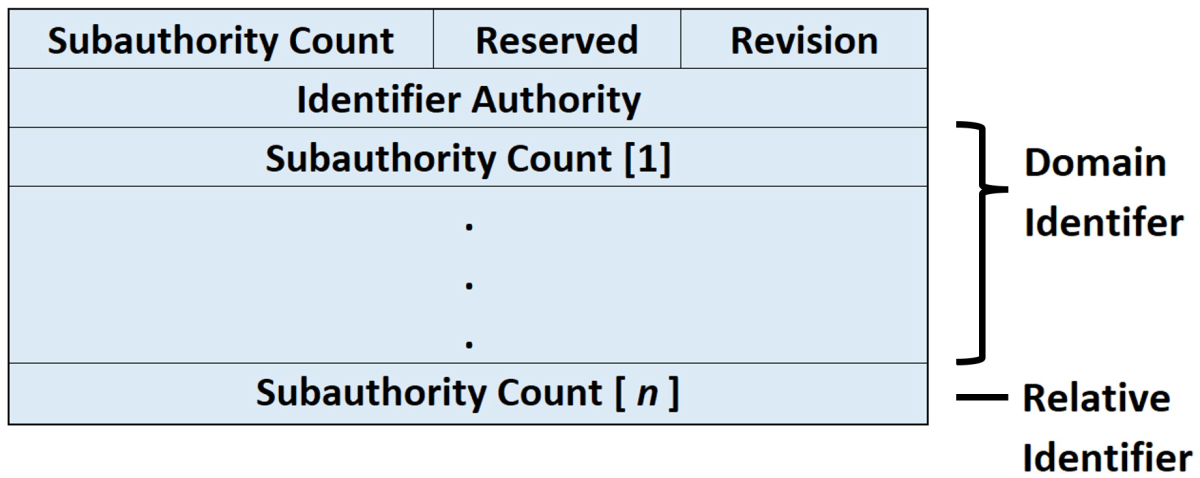

安全性識別碼是二進位格式的資料結構,其中包含值的可變數目。 結構中的第一個值包含 SID 結構的相關資訊。 其餘值會排列在階層中 (類似於電話號碼),並識別 SID 發行授權單位 (例如「NT 授權單位」)、SID 發行網域,以及特定的安全性主體或群組。 下圖說明 SID 的結構。

下表中說明 SID 的個別值:

| 註解 | 描述 |

|---|---|

| 修訂 | 指出特定 SID 中所使用的 SID 結構版本。 |

| 識別碼授權單位 | 識別可針對特定安全性主體類型發出 SID 的最高層級授權單位。 例如,Everyone 群組 SID 中的識別碼授權單位值為 1 (World Authority)。 特定 Windows Server 帳戶或群組 SID 中的識別碼授權單位值為 5 (NT Authority)。 |

| 子授權單位 | 保存 SID 中最重要的資訊,該資訊包含在一系列一或多個子授權單位值中。 到數列中最後一個值為止的所有值 (但不包括最後一個值) 會統一識別企業中的網域。 數列的這個部分稱為網域識別碼。 數列中的最後一個值稱為相對識別碼 (RID),會識別相對於網域的特定帳戶或群組。 |

當 SID 使用標準標記法從二進位轉換成字串格式時,SID 的元件會更容易視覺化:

S-R-X-Y1-Y2-Yn-1-Yn

在此標記法中,SID 的元件如下表中所說明:

| 註解 | 描述 |

|---|---|

| S | 代表字串是 SID |

| R | 代表修訂層級 |

| X | 代表識別碼授權單位值 |

| Y | 表示一系列的子授權單位值,其中 n 是值數目 |

SID 最重要的資訊包含在子授權單位值數列中。 數列的第一個部分 (-Y1-Y2-Yn-1) 是網域識別碼。 SID 的這個元素在具有數個網域的企業中變得相當重要,因為網域識別碼會區分一個網域所發出的 SID 與企業中所有其他網域所發出的 SID。 企業中沒有任何兩個網域會共用相同的網域識別碼。

子授權單位值數列中的最後一個項目 (-Yn) 是相對識別碼。 其會區分一個帳戶或群組與網域中所有其他帳戶和群組。 任何網域中沒有任何兩個帳戶或群組會共用相同的相對識別碼。

例如,內建 Administrators 群組的 SID 會以標準化 SID 標記法來表示,如下列字串所示:

S-1-5-32-544

此 SID 有四個元件:

- 修訂層級 (1)

- 識別碼授權單位值 (5,NT Authority)

- 網域識別碼 (32,Builtin)

- 相對識別碼 (544,Administrators)

內建帳戶和群組的 SID 一律具有相同的網域識別碼值 32。 這個值會識別執行 Windows Server 作業系統版本的每部電腦上都存在的網域 Builtin。 絕對不需要區分一部電腦的內建帳戶和群組與另一部電腦的內建帳戶和群組,因為其在範圍內皆為本機。 其對於單一電腦而言為本機,或者 (如果是網路網域的網域控制站) 對於數部電腦做為一部電腦而言為本機。

內建帳戶和群組在 Builtin 網域的範圍內必須互相區別。 因此,每個帳戶和群組的 SID 都有唯一的相對識別碼。 544 的相對識別碼值對於內建的 Administrator 群組而言是唯一的。 Builtin 網域中沒有其他帳戶或群組具有最終值為 544 的 SID。

在另一個範例中,請考慮全域群組 (Domain Admins) 的 SID。 企業中的每個網域都有 Domain Admins 群組,而每個群組的 SID 則不同。 下列範例代表 Contoso, Ltd. 網域中 Domain Admins 群組的 SID (Contoso\Domain Admins):

S-1-5-21-1004336348-1177238915-682003330-512

Contoso\Domain Admins 的 SID 具有:

- 修訂層級 (1)

- 識別碼授權單位 (5,NT Authority)

- 網域識別碼 (21-1004336348-1177238915-682003330,Contoso)

- 相對識別碼 (512,Domain Admins)

Contoso\Domain Admins 的 SID 會根據其網域識別碼,與相同企業中其他網域系統管理員群組的 SID 有所區別:21-1004336348-1177238915-682003330。 企業中沒有其他網域會使用這個值來做為其網域識別碼。 Contoso\Domain Admins 的 SID 會與 Contoso 網域中依其相對識別碼 512 所建立其他帳戶和群組的 SID 有所區別。 網域中沒有其他帳戶或群組具有最終值為 512 的 SID。

相對識別碼配置

當帳戶和群組儲存在本機安全性帳戶管理員 (SAM) 所管理的帳戶資料庫時,系統很容易針對每個帳戶產生唯一的相對識別碼,並在獨立電腦上建立的群組中產生唯一的相對識別碼。 獨立電腦上的 SAM 可以追蹤其之前使用的相對識別碼值,並確定其永遠不會再次用到。

不過,在網路網域中,產生唯一相對識別碼是更複雜的程序。 Windows Server 網路網域可以有數個網域控制站。 每個網域控制站都會儲存 Active Directory 帳戶資訊。 這表示,在網路網域中,帳戶資料庫和網域控制站有一樣多的複本。 此外,帳戶資料庫的每個複本都是主要複本。

您可以在任何網域控制站上建立新的帳戶和群組。 在一個網域控制站上針對 Active Directory 所做的變更會複寫到網域中所有其他的網域控制站。 將帳戶資料庫一個主要複本中的變更複寫至所有其他主要複本的程序稱為多重主機作業。

產生唯一相對識別碼的程序是單一主機作業。 系統會指派 RID 主機的角色給一個網域控制站,其會將一連串的相對識別碼配置給網域中的每個網域控制站。 在 Active Directory 的一個網域控制站複本中建立新的網域帳戶或群組時,會獲指派 SID。 新 SID 的相對識別碼取自網域控制站的相對識別碼配置。 當相對識別碼的供應開始偏低時,網域控制站就會向 RID 主機要求另一個區塊。

每個網域控制站只會使用一次相對識別碼區塊中的每個值。 RID 主機只會配置一次相對識別碼值的每個區塊。 此程序可確保網域中建立的每個帳戶和群組都有唯一的相對識別碼。

安全性識別碼和全域唯一識別碼

建立新的網域使用者或群群組帳戶時,Active Directory 會將帳戶的 SID 儲存在 User 或 Group 物件的 ObjectSID 屬性中。 其也會為新物件指派全域唯一識別碼 (GUID),這是一個 128 位元值,不僅在企業中也是世界各地的唯一值。 GUID 會指派給 Active Directory 所建立的每個物件,而不只是在 User 和 Group 物件中。 每個物件的 GUID 都會儲存在其 ObjectGUID 屬性中。

Active Directory 會在內部使用 GUID 來識別物件。 例如,GUID 是通用類別目錄中所發行物件的其中一個屬性。 如果使用者在企業中的某個位置擁有帳戶,則搜尋 User 物件 GUID 的通用類別目錄會產生結果。 事實上,依據 ObjectGUID 搜尋任何物件可能是尋找您所要尋找物件最可靠的方式。 其他物件屬性的值可以變更,但 ObjectGUID 屬性則永遠不會變更。 當物件獲指派 GUID 時,其會永久保留該值。

如果使用者從某個網域移至另一個網域,使用者就會取得新的 SID。 群組物件的 SID 不會變更,因為群組會保留在其建立位置的網域中。 不過,如果人員移動,他們的帳戶可以隨之移動。 如果員工從北美移至歐洲,但留在同一家公司,則企業的系統管理員可以將員工的 User 物件從 Contoso\NoAm 移至 Contoso\Europe。 如果系統管理員這樣做,則帳戶的 User 物件需要新的 SID。 NoAm 中發出的 SID 網域識別碼部分對於 NoAm 而言是唯一的,因此歐洲使用者帳戶的 SID 有不同的網域識別碼。 SID 的相對識別碼部分相對於網域而言是唯一的,因此若網域變更,相對識別碼也會變更。

當 User 物件從某個網域移至另一個網域時,必須為使用者帳戶產生新的 SID,並將其儲存在 ObjectSID 屬性中。 將新值寫入屬性之前,會將先前的值複製到 User 物件的另一個屬性 (SIDHistory)。 這個屬性可以保存多個值。 每次 User 物件移至另一個網域時,就會產生新的 SID 並儲存在 ObjectSID 屬性中,並將另一個值新增至 SIDHistory 中的舊 SID 清單。 當使用者登入並成功驗證時,網域驗證服務會查詢 Active Directory 中與使用者相關聯的所有 SID,包括使用者目前的 SID、使用者的舊 SID,以及使用者群組的 SID。 這些 SID 全都會傳回到驗證用戶端,且會包含在使用者的存取權杖中。 當使用者嘗試取得資源的存取權時,存取權杖中的任何一個 SID (包括 SIDHistory 中的其中一個 SID) 都可以允許或拒絕使用者存取。

如果您根據使用者的職責允許或拒絕使用者存取資源,則應該允許或拒絕存取群組,而不是存取個人。 如此一來,當使用者變更職責或移至其他部門時,您可以從特定群組中將其移除,並將其新增至其他群組,以輕鬆調整其存取權。

不過,如果您允許或拒絕個別使用者存取資源,則無論使用者帳戶網域變更多少次,您可能都希望該使用者的存取權維持不變。 SIDHistory 屬性可讓此得以實現。 當使用者變更網域時,就不需要變更任何資源的存取控制清單 (ACL)。 如果 ACL 中有使用者的舊 SID,而不是新的 SID,則舊的 SID 仍位於使用者的存取權杖中。 其列在使用者群組的 SID 中,並根據舊的 SID 來授與或拒絕使用者存取權。

已知的 SID

特定 SID 的值在所有系統上皆為常數。 安裝作業系統或網域時會建立這些值。 其之所以稱為已知的 SID,因為這些值可識別泛型使用者或泛型群組。

在使用此安全性模型的所有安全系統 (包括 Windows 以外的作業系統) 上,都有通用的已知 SID。 此外,有些已知的 SID 只有在 Windows 作業系統上才有意義。

下表列出通用的已知 SID:

| 值 | 通用的已知 SID | 識別 |

|---|---|---|

| S-1-0-0 | Null SID | 沒有成員的群組。 當 SID 值未知時,通常會使用這個值。 |

| S-1-1-0 | World | 包含所有使用者的群組。 |

| S-1-2-0 | 區域 | 登入本機 (實體) 連線至系統終端機的使用者。 |

| S-1-2-1 | 主控台登入 | 包含已登入實體主控台使用者的群組。 |

| S-1-3-0 | 建立者擁有者識別碼 | 要以建立新物件使用者的安全性識別碼取代的安全性識別碼。 此 SID 用於可繼承的存取控制項 (ACE)。 |

| S-1-3-1 | 建立者群組識別碼 | 要以建立新物件使用者的主要群組 SID 取代的安全性識別碼。 在可繼承的 ACE 中使用此 SID。 |

| S-1-3-2 | 擁有者伺服器 | 可繼承 ACE 中的預留位置。 繼承 ACE 時,系統會將此 SID 取代為物件擁有者伺服器的 SID,並儲存指定物件或檔案建立者的相關資訊。 |

| S-1-3-3 | 群組伺服器 | 可繼承 ACE 中的預留位置。 繼承 ACE 時,系統會將此 SID 取代為物件群組伺服器的 SID,並儲存允許與物件搭配使用群組的相關資訊。 |

| S-1-3-4 | 擁有者權利 | 代表目前物件擁有者的群組。 當攜帶此 SID 的 ACE 套用至物件時,系統會忽略物件擁有者的隱含 READ_CONTROL 和 WRITE_DAC 權限。 |

| S-1-4 | 非唯一授權單位 | 代表識別碼授權單位的 SID。 |

| S-1-5 | NT Authority (NT AUTHORITY) | 代表識別碼授權單位的 SID。 |

| S-1-5-80-0 | 所有服務 | 包含系統上所設定所有服務程序的群組。 成員資格是由作業系統所控制。 |

下表列出預先定義的識別碼授權單位常數。 前四個值會與通用的已知 SID 搭配使用,其餘的值則會與本文開頭「套用至」清單中 Windows 作業系統的已知 SID 搭配使用。

| 識別碼授權單位 | 值 | SID 字串前置詞 |

|---|---|---|

| SECURITY_NULL_SID_AUTHORITY | 0 | S-1-0 |

| SECURITY_WORLD_SID_AUTHORITY | 1 | S-1-1 |

| SECURITY_LOCAL_SID_AUTHORITY | 2 | S-1-2 |

| SECURITY_CREATOR_SID_AUTHORITY | 3 | S-1-3 |

| SECURITY_NT_AUTHORITY | 5 | S-1-5 |

| SECURITY_AUTHENTICATION_AUTHORITY | 18 | S-1-18 |

下列 RID 值會與通用的已知 SID 搭配使用。 [識別碼授權單位] 資料行會顯示識別碼授權單位的前置詞,可供您結合 RID 來建立通用已知的 SID。

| 相對識別碼授權單位 | 值 | 識別碼授權單位 |

|---|---|---|

| SECURITY_NULL_RID | 0 | S-1-0 |

| SECURITY_WORLD_RID | 0 | S-1-1 |

| SECURITY_LOCAL_RID | 0 | S-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | S-1-3 |

| SECURITY_CREATOR_GROUP_RID | 1 | S-1-3 |

SECURITY_NT_AUTHORITY (S-1-5) 預先定義的識別碼授權單位會產生非通用的 SID,且只有在本文開頭的「套用至」清單中 Windows 作業系統的安裝中才有意義。

下表列出已知的 SID:

| SID | 顯示名稱 | 描述 |

|---|---|---|

| S-1-5-1 | Dialup (DIALUP) | 包含所有透過撥號連線登入系統使用者的群組。 |

| S-1-5-113 | 本機帳戶 | 當您將網路登入限制為本機帳戶,而不是「系統管理員」或對等帳戶時,可以使用此 SID。 不論名稱為何,此 SID 都可依帳戶類型封鎖本機使用者和群組的網路登入。 |

| S-1-5-114 | 系統管理員群組的本機帳戶和成員 | 當您將網路登入限制為本機帳戶,而不是「系統管理員」或對等帳戶時,可以使用此 SID。 不論名稱為何,此 SID 都可依帳戶類型封鎖本機使用者和群組的網路登入。 |

| S-1-5-2 | 網路 | 包含所有透過網路連線登入使用者的群組。 互動式使用者的存取權杖不包含網路 SID。 |

| S-1-5-3 | Batch | 包含所有已透過批次佇列設施登入使用者的群組,例如工作排程器作業。 |

| S-1-5-4 | 互動式 | 包含所有以互動方式登入使用者的群組。 使用者可以從遠端電腦開啟遠端桌面服務連線,或使用 Telnet 之類的遠端殼層來啟動互動式登入工作階段。 在每個案例中,使用者的存取權杖都包含互動式 SID。 如果使用者使用遠端桌面服務連線登入,則使用者的存取權杖也會包含遠端互動式登入 SID。 |

| S-1-5-5- X-Y | 登入工作階段 | 這些 SID 的 X 和 Y 值會唯一識別特定的登入工作階段。 |

| S-1-5-6 | 服務 | 包含所有已登入即服務安全性主體的群組。 |

| S-1-5-7 | 匿名登入 | 已連線到電腦但未提供使用者名稱和密碼的使用者。 匿名登入身分識別與 Internet Information Services (IIS) 用於匿名 Web 存取的身分識別不同。 IIS 會使用實際帳戶 (預設為 IUSR_ComputerName),以匿名存取網站上的資源。 嚴格來說,這類存取並非匿名的,因為即使不明人員正在使用帳戶,仍為已知安全性主體。 IUSR_ComputerName (或您為帳戶命名的任何名稱) 具有密碼,且 IIS 會在服務啟動時登入帳戶。 因此,IIS「匿名」使用者是「已驗證使用者」的成員,但「匿名登入」並不是。 |

| S-1-5-8 | Proxy | 目前不適用:不會使用此 SID。 |

| S-1-5-9 | Enterprise Domain Controllers | 包含網域樹系中所有網域控制站的群組。 |

| S-1-5-10 | 自己 | Active Directory 中使用者、群組或電腦物件的 ACE 預留位置。 當您將權限授與 Self 時,您會將其授與物件所代表的安全性主體。 在存取檢查期間,作業系統會將 SID 取代為物件所代表安全性主體的 SID。 |

| S-1-5-11 | 已驗證的使用者 | 包含已驗證身分識別所有使用者和電腦的群組。 即使 Guest 帳戶擁有密碼,已驗證的使用者也不會包含 Guest。 此群組包含來自任何受信任網域的已驗證安全性主體,而不只是目前網域。 |

| S-1-5-12 | 受限制的程式碼 | 在受限制的安全性內容中執行程序所使用的身分識別。 在 Windows 和 Windows Server 作業系統中,軟體限制原則可以將三個安全性層級之一指派給程式碼:UnrestrictedRestrictedDisallowed 當程式碼在受限制的安全性層級執行時,會將 Restricted SID 新增至使用者的存取權杖。 |

| S-1-5-13 | 終端機伺服器使用者 | 包含所有登入已啟用遠端桌面服務伺服器使用者的群組。 |

| S-1-5-14 | 遠端互動式登入 | 包含所有使用遠端桌面連線登入電腦使用者的群組。 此群組是互動式群組的子集。 包含遠端互動式登入 SID 的存取權杖也包含互動式 SID。 |

| S-1-5-15 | This Organization | 包含相同組織中所有使用者的群組。 僅包含在 Active Directory 帳戶中,且僅由網域控制站新增。 |

| S-1-5-17 | IUSR | 預設 Internet Information Services (IIS) 使用者使用的帳戶。 |

| S-1-5-18 | 系統 (或 LocalSystem) | 作業系統和設定為以 LocalSystem 身分登入的服務,在本機使用的身分識別。 系統是系統管理員的隱藏成員。 也就是說,以系統身分執行的任何程序在其存取權杖中具有內建 Administrators 群組的 SID。 當以系統身分在本機執行的程序存取網路資源時,其會使用電腦的網域身分識別來執行此動作。 其遠端電腦上的存取權杖包含本機電腦網域帳戶的 SID,以及電腦所屬安全性群組的 SID,例如網域電腦和已驗證的使用者。 |

| S-1-5-19 | NT Authority (LocalService) | 電腦本機服務所使用的身分識別,不需要大量本機存取,也不需要經過驗證的網路存取。 以 LocalService 身分執行的服務會以一般使用者身分存取本機資源,且這些服務會以匿名使用者身分存取網路資源。 因此,以 LocalService 身分執行的服務,其授權單位明顯小於在本機和網路上以 LocalSystem 身分執行的服務。 |

| S-1-5-20 | 網路服務 | 服務所使用的身分識別,不需要大量本機存取,但需要經過驗證的網路存取。 以 NetworkService 身分執行的服務會以一般使用者身分存取本機資源,並使用電腦的身分識別來存取網路資源。 因此,以 NetworkService 身分執行的服務,其網路存取權與以 LocalSystem 身分執行的服務相同,但已大幅降低本機存取。 |

| S-1-5-domain-500 | 管理員 | 系統管理員的使用者帳戶。 每部電腦都有本機 Administrator 帳戶,且每個網域都有網域 Administrator 帳戶。 Administrator 帳戶是在作業系統安裝期間建立的第一個帳戶。 無法刪除、停用或鎖定帳戶,但可將帳戶重新命名。 根據預設,Administrator 帳戶是 Administrators 群組的成員,而且無法從該群組中移除。 |

| S-1-5-domain-501 | 來賓 | 沒有個別帳戶人員的使用者帳戶。 每部電腦都有本機 Guest 帳戶,且每個網域都有網域 Guest 帳戶。 根據預設,Guest 是 Everyone 和 Guest 群組的成員。 網域 Guest 帳戶也是 Domain Guests 和 Domain Users 群組的成員。 與匿名登入不同,Guest 是真實帳戶,可用來以互動方式登入。 Guest 帳戶不需要密碼,但可以有密碼。 |

| S-1-5-domain-502 | KRBTGT | 金鑰發行中心 (KDC) 服務所使用的使用者帳戶。 帳戶只存在於網域控制站上。 |

| S-1-5-domain-512 | Domain Admins | 具有授權可管理網域成員的全域群組。 根據預設,Domain Admins 群組是所有已加入網域電腦上的 Administrators 群組成員,包括網域控制站。 Domain Admins 是群組的任何成員在網域 Active Directory 中所建立任何物件的預設擁有者。 如果群組的成員建立其他物件 (例如檔案),則預設擁有者是 Administrators 群組。 |

| S-1-5-domain-513 | 網域使用者 | 包含網域中所有使用者的全域群組。 當您在 Active Directory 中建立新的 User 物件時,使用者會自動新增至此群組。 |

| S-1-5-domain-514 | 網域來賓 | 根據預設,全域群組只有一個成員:網域的內建 Guest 帳戶。 |

| S-1-5-domain-515 | 網域電腦 | 包含已加入網域所有電腦的全域群組,但不包括網域控制站。 |

| S-1-5-domain-516 | 網域控制站 | 包含網域中所有網域控制站的全域群組。 新的網域控制站會自動新增至此群組。 |

| S-1-5-domain-517 | Cert Publishers | 包含裝載企業憑證授權單位所有電腦的全域群組。 憑證發行者有權在 Active Directory 中發佈 User 物件的憑證。 |

| S-1-5-root domain-518 | Schema Admins | 只存在於樹系根網域中的群組。 如果網域處於原生模式,則為通用群組,如果網域處於混合模式,則為全域群組。 結構描述系統管理員群組已獲授權在 Active Directory 中進行結構描述變更。 根據預設值,群組的唯一成員是樹系根網域的 Administrator 帳戶。 |

| S-1-5-root domain-519 | Enterprise Admins | 只存在於樹系根網域中的群組。 如果網域處於原生模式,則為通用群組,如果網域處於混合模式,則為全域群組。 Enterprise Admins 群組獲授權可變更樹系基礎結構,例如新增子網域、設定網站、授權 DHCP 伺服器,以及安裝企業憑證授權單位。 根據預設值,Enterprise Admins 的唯一成員是樹系根網域的 Administrator 帳戶。 群組是樹系中每個 Domain Admins 群組的預設成員。 |

| S-1-5-domain-520 | Group Policy Creator Owners | 授權在 Active Directory 中建立新群組原則物件的全域群組。 根據預設,群組的唯一成員是 Administrator。 由 Group Policy Creator Owners 成員所建立的物件是由建立這些物件的個別使用者所擁有。 如此一來,Group Policy Creator Owners 群組與其他系統管理群組不同 (例如 Administrators 和 Domain Admins)。 這些群組成員所建立的物件是由群組所擁有,而非由個人所擁有。 |

| S-1-5-domain-521 | Read-only Domain Controllers | 包含所有唯讀網域控制站的全域群組。 |

| S-1-5-domain-522 | 可複製控制站 | 包含可複製網域中所有網域控制站的全域群組。 |

| S-1-5-domain-525 | Protected Users | 提供額外保護以防止驗證安全性威脅的全域群組。 |

| S-1-5-root domain-526 | 金鑰管理員 | 此群組適用於受信任外部授權單位負責修改此屬性的案例。 只有受信任的系統管理員才應該成為此群組的成員。 |

| S-1-5-domain-527 | Enterprise Key Admins | 此群組適用於受信任外部授權單位負責修改此屬性的案例。 只有受信任的企業系統管理員才應該成為此群組的成員。 |

| S-1-5-32-544 | 管理員 | 內建群組。 在初始安裝作業系統之後,群組的唯一成員是 Administrator 帳戶。 當電腦加入網域時,Domain Admins 群組會新增至 Administrators 群組。 當伺服器成為網域控制站時,Enterprise Admins 群組也會新增至 Administrators 群組。 |

| S-1-5-32-545 | 使用者 | 內建群組。 在初始安裝作業系統之後,唯一成員是 Authenticated Users 群組。 |

| S-1-5-32-546 | 來賓 | 內建群組。 根據預設,唯一的成員是 Guest 帳戶。 Guest 群組允許偶爾或一次性使用者以有限的權限登入電腦內建的 Guest 帳戶。 |

| S-1-5-32-547 | 進階使用者 | 內建群組。 根據預設,群組沒有成員。 進階使用者可以建立本機使用者和群組;修改及刪除他們所建立的帳戶;並從 Power Users、Users 和 Guest 群組中移除使用者。 Power Users 也可以安裝程式;建立、管理和刪除本機印表機;以及建立和刪除檔案共用。 |

| S-1-5-32-548 | Account Operators | 僅存在於網域控制站上的內建群組。 根據預設,群組沒有成員。 根據預設,帳戶操作員有權限可建立、修改和刪除 Active Directory 所有容器和組織單位中使用者、群組和電腦的帳戶,但 Builtin 容器和網域控制站 OU 除外。 帳戶操作員沒有修改 Administrators 和 Domain Admins 群組的權限,也沒有權限修改這些群組的成員帳戶。 |

| S-1-5-32-549 | Server Operators | 說明:僅存在於網域控制站上的內建群組。 根據預設,群組沒有成員。 伺服器操作員可透過互動方式登入伺服器;建立及刪除網路共用;啟動及停止服務;備份及還原檔案;格式化電腦的硬碟;並關閉電腦。 |

| S-1-5-32-550 | Print Operators | 僅存在於網域控制站上的內建群組。 根據預設,唯一的成員是 Domain Users 群組。 列印操作員可以管理印表機和文件佇列。 |

| S-1-5-32-551 | Backup Operators | 內建群組。 根據預設,群組沒有成員。 不論保護這些檔案的權限是什麼,備份操作員都可以備份及還原電腦上所有的檔案。 備份操作員也可以登入電腦,並將其關機。 |

| S-1-5-32-552 | 複寫者 | 網域控制站上檔案複寫服務所使用的內建群組。 根據預設,群組沒有成員。 請勿將使用者新增至此群組。 |

| S-1-5-domain-553 | RAS 與 IAS 伺服器 | 本機網域群組。 根據預設,此群組沒有成員。 執行路由及遠端存取服務的電腦會自動新增至群組。 此群組的成員可以存取使用者物件的特定屬性,例如讀取帳戶限制、讀取登入資訊,以及讀取遠端存取資訊。 |

| S-1-5-32-554 | Pre-Windows 2000 Compatible Access | Windows 2000 所新增的別名。 回溯相容性群組,允許網域中所有使用者和群組的讀取存取權。 |

| S-1-5-32-555 | Builtin\Remote Desktop Users | 別名。 此群組的成員有權從遠端登入。 |

| S-1-5-32-556 | Builtin\Network Configuration Operators | 別名。 此群組的成員可以有一些系統管理權限來管理網路功能的設定。 |

| S-1-5-32-557 | Builtin\Incoming Forest Trust Builders | 別名。 此群組的成員可以建立此樹系的傳入單向信任。 |

| S-1-5-32-558 | Builtin\Performance Monitor Users | 別名。 此群組的成員可以遠端存取來監視這部電腦。 |

| S-1-5-32-559 | Builtin\Performance Log Users | 別名。 此群組的成員可以遠端存取排程此電腦上的效能計數器記錄。 |

| S-1-5-32-560 | Builtin\Windows Authorization Access Group | 別名。 此群組的成員可以存取 User 物件上的計算 tokenGroupsGlobalAndUniversal 屬性。 |

| S-1-5-32-561 | Builtin\Terminal Server License Servers | 別名。 終端機伺服器授權伺服器的群組。 安裝 Windows Server 2003 Service Pack 1 時,會建立新的本機群組。 |

| S-1-5-32-562 | Builtin\Distributed COM Users | 別名。 COM 的群組,可提供全電腦存取控制,以控管電腦上所有呼叫、啟用或啟動要求的存取權。 |

| S-1-5-32-568 | Builtin\IIS_IUSRS | 別名。 IIS 使用者的內建群組帳戶。 |

| S-1-5-32-569 | Builtin\Cryptographic Operators | 內建本機群組。 成員被授權執行加密編譯作業。 |

| S-1-5-domain-571 | 允許的 RODC 密碼複寫群組 | 此群組中的成員可將其密碼複寫到網域中所有的唯讀網域控制站。 |

| S-1-5-domain-572 | 拒絕的 RODC 密碼複寫群組 | 此群組中的成員無法將其密碼複寫到網域中所有的唯讀網域控制站。 |

| S-1-5-32-573 | Builtin\Event Log Readers | 內建本機群組。 此群組的成員可以從本機電腦讀取事件記錄檔。 |

| S-1-5-32-574 | Builtin\Certificate Service DCOM Access | 內建本機群組。 允許此群組的成員連線到企業中的憑證授權單位。 |

| S-1-5-32-575 | Builtin\RDS Remote Access Servers | 內建本機群組。 此群組中的伺服器可讓 RemoteApp 程式和個人虛擬桌面的使用者存取這些資源。 在網際網路對向部署中,這些伺服器通常會部署在邊緣網路中。 必須在執行 RD 連線代理人的伺服器上填入此群組。 部署中使用的 RD 閘道伺服器和 RD Web 存取伺服器必須位於此群組中。 |

| S-1-5-32-576 | Builtin\RDS Endpoint Servers | 內建本機群組。 此群組中的伺服器會執行使用者 RemoteApp 程式和個人虛擬桌面執行位置的虛擬機器和主機工作階段。 必須在執行 RD 連線代理人的伺服器上填入此群組。 部署中使用的 RD 工作階段主機伺服器和 RD 虛擬化主機伺服器必須位於此群組中。 |

| S-1-5-32-577 | Builtin\RDS Management Servers | 內建本機群組。 此群組中的伺服器可以在執行遠端桌面服務的伺服器上執行例行的系統管理動作。 必須在遠端桌面服務部署中的所有伺服器上填入此群組。 執行 RDS 中央管理服務的伺服器必須包含在此群組中。 |

| S-1-5-32-578 | Builtin\Hyper-V Administrators | 內建本機群組。 此群組的成員對於 Hyper-V 所有功能具有完整與不受限制的存取權。 |

| S-1-5-32-579 | Builtin\Access Control Assistance Operators | 內建本機群組。 此群組的成員可以從遠端查詢此電腦上資源的授權屬性和權限。 |

| S-1-5-32-580 | Builtin\Remote Management Users | 內建本機群組。 此群組的成員可透過管理通訊協定 (例如透過 Windows 遠端系統管理服務的 WS-Management) 來存取 Windows Management Instrumentation (WMI) 資源。 這只適用於授與使用者存取權的 WMI 命名空間。 |

| S-1-5-64-10 | NTLM 驗證 | 當 NTLM 驗證套件驗證用戶端時所使用的 SID。 |

| S-1-5-64-14 | SChannel 驗證 | 當 SChannel 驗證套件驗證用戶端時所使用的 SID。 |

| S-1-5-64-21 | 摘要式驗證 | 當 Digest 驗證套件驗證用戶端時所使用的 SID。 |

| S-1-5-80 | NT 服務 | 做為 NT 服務帳戶前置詞的 SID。 |

| S-1-5-80-0 | 所有服務 | 包含系統上所有已設定服務程序的群組。 成員資格是由作業系統所控制。 SID S-1-5-80-0 等於 NT SERVICES\ALL SERVICES。 此 SID 是在 Windows Server 2008 R2 中導入的。 |

| S-1-5-83-0 | NT VIRTUAL MACHINE\Virtual Machines | 內建群組。 安裝 Hyper-V 角色時,就會建立群組。 群組中的成員資格是由 Hyper-V 管理服務 (VMMS) 進行維護。 此群組需要 [建立符號連結] 權限 (SeCreateSymbolicLinkPrivilege) 和 [以服務身分登入] 權限 (SeServiceLogonRight)。 |

下列 RID 相對於每個網域:

| RID | 十進位值 | 識別 |

|---|---|---|

| DOMAIN_USER_RID_ADMIN | 500 | 網域中的系統管理使用者帳戶。 |

| DOMAIN_USER_RID_GUEST | 501 | 網域中的 guest-user 帳戶。 沒有帳戶的使用者可以自動登入此帳戶。 |

| DOMAIN_GROUP_RID_USERS | 513 | 包含網域中所有使用者帳戶的群組。 所有使用者都會自動新增至此群組。 |

| DOMAIN_GROUP_RID_GUESTS | 514 | 網域中的群組 Guest 帳戶。 |

| DOMAIN_GROUP_RID_COMPUTERS | 515 | 網域電腦群組。 網域中的所有電腦都是此群組的成員。 |

| DOMAIN_GROUP_RID_CONTROLLERS | 516 | 網域控制站群組。 網域中的所有網域控制站都是此群組的成員。 |

| DOMAIN_GROUP_RID_CERT_ADMINS | 517 | 憑證發行者群組。 執行 Active Directory 憑證服務的電腦是此群組的成員。 |

| DOMAIN_GROUP_RID_SCHEMA_ADMINS | 518 | 結構描述系統管理員群組。 此群組的成員可以修改 Active Directory 結構描述。 |

| DOMAIN_GROUP_RID_ENTERPRISE_ADMINS | 519 | 企業系統管理員群組。 此群組的成員具有 Active Directory 樹系中所有網域的完整存取權。 企業系統管理員會負責樹系層級作業,例如新增或移除新的網域。 |

| DOMAIN_GROUP_RID_POLICY_ADMINS | 520 | 原則管理員群組。 |

下表列出用來形成本機群組已知 SID 的網域相對 RID 範例:

| RID | 十進位值 | 識別 |

|---|---|---|

| DOMAIN_ALIAS_RID_ADMINS | 544 | 網域的系統管理員。 |

| DOMAIN_ALIAS_RID_USERS | 545 | 網域中的所有使用者。 |

| DOMAIN_ALIAS_RID_GUESTS | 546 | 網域的 Guest。 |

| DOMAIN_ALIAS_RID_POWER_USERS | 547 | 一個使用者或一組使用者,預期會將系統視為其個人電腦,而不是多位使用者的工作站。 |

| DOMAIN_ALIAS_RID_BACKUP_OPS | 551 | 用來控制檔案備份與還原使用者權限指派的本機群組。 |

| DOMAIN_ALIAS_RID_REPLICATOR | 552 | 負責將安全性資料庫從網域主控站複製到備份網域控制站的本機群組。 只有系統能使用這些帳戶。 |

| DOMAIN_ALIAS_RID_RAS_SERVERS | 553 | 表示執行網際網路驗證服務 (IAS) 遠端存取和伺服器的本機群組。 此群組允許存取 User 物件的各種屬性。 |

安全性識別碼功能中的變更

下表說明 Windows 作業系統中 SID 實作的變更:

| 變更 | 作業系統版本 | 描述和資源 |

|---|---|---|

| 大部分的作業系統檔案都是由 TrustedInstaller 安全性識別碼 (SID) 所擁有 | Windows Server 2008、Windows Vista | 這項變更的目的是防止以系統管理員或 LocalSystem 帳戶身分執行的程序自動取代作業系統檔案。 |

| 實作受限制的 SID 檢查 | Windows Server 2008、Windows Vista | 當有限制 SID 時,Windows 會執行兩個存取檢查。 第一個是一般存取檢查,第二個是針對權杖中限制 SID 的相同存取檢查。 必須通過這兩個存取檢查,才能讓程序存取物件。 |

功能 SID

功能安全性識別碼可用來唯一且固定地識別功能,這些功能代表令人難忘的授權權杖,可授與通用 Windows 應用程式資源 (例如文件、相機和位置) 的存取權。 具有功能的應用程式會獲授與可存取與功能相關聯的資源,而沒有功能的應用程式會拒絕存取資源。

作業系統知道的所有功能 SID 都會儲存在 Windows 登錄中,路徑為 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities'。 第一方或第三方應用程式所新增至 Windows 的所有功能 SID 都會新增到這個位置。

從 Windows 10 版本 1909、64 位企業版取得的登錄機碼範例

您可能會在 AllCachedCapabilities 底下看到下列登錄機碼:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

所有功能 SID 前面都會加上 S-1-15-3。

從 Windows 11 版本 21H2、64 位企業版取得的登錄機碼範例

您可能會在 AllCachedCapabilities 底下看到下列登錄機碼:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

所有功能 SID 前面都會加上 S-1-15-3。