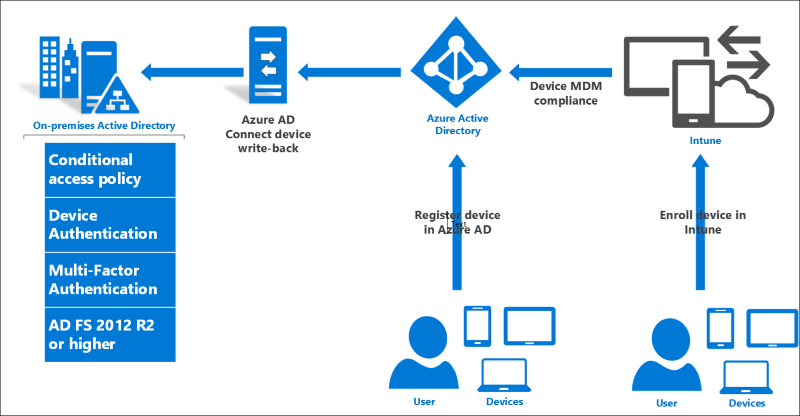

下列檔會引導您使用已註冊的裝置安裝及設定內部部署條件式存取。

基礎結構必要條件

需要下列必要條件。

| Requirement | Description |

|---|---|

| 具有 Microsoft Entra ID P1 或 P2 的 Microsoft Entra 訂用帳戶 | 若要啟用內部部署條件式存取的裝置回寫 - 免費試用沒問題 |

| Intune 訂用帳戶 | 只有裝置合規性案例的 MDM 整合才需要 -- 免費試用沒問題 |

| Microsoft Entra Connect 同步處理 | 在這裡獲取最新版本。 |

| Windows 伺服器 2016 | AD FS 組建 10586 或更新版本 |

| Windows Server 2016 Active Directory 架構 | 需要架構層級 85 或更高版本。 |

| Windows Server 2016 域控制器 | 僅適用於 Hello for Business 金鑰信任部署。 有關更多信息,請參閱 此處。 |

| Windows 10 用戶端 | 只有 Windows 10 網域加入和 Windows Hello 企業版案例才需要組建 10586 或更新版本,才能加入上述網域 |

| 指派了 Microsoft Entra ID P1 或 P2 授權的 Microsoft Entra 用戶帳戶 | 註冊裝置 |

升級 Active Directory 架構

若要搭配已註冊的裝置使用內部部署條件式存取,您必須先升級 AD 架構。 必須符合下列條件:

- 架構應該是版本85或更新版本

- 只有 AD FS 加入的樹系才需要

Note

如果您在升級至 Windows Server 2016 中的架構版本(層級 85 或更新版本)之前安裝 Microsoft Entra Connect Sync,則必須重新執行 Microsoft Entra Connect Sync 安裝並重新整理內部部署 AD 架構,以確保已設定 msDS-KeyCredentialLink 的同步處理規則。

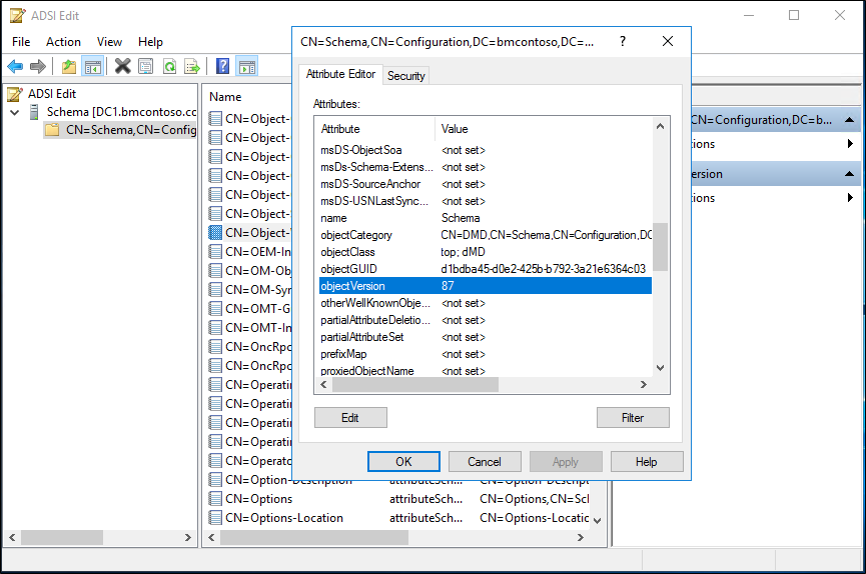

確認您的架構層級

若要驗證架構層級,請執行下列動作:

- 使用 ADSIEdit.exe 或 LDP.exe 並連線到架構命名語境。

- 在 ADSIEdit 中,以滑鼠右鍵按兩下 「CN=Schema,CN=Configuration,DC=<網域>,DC=<com> 並選取屬性。 以您的樹系資訊取代網域和 com 部分。

- 在 [屬性編輯器] 下找到 objectVersion 屬性,並告訴您您的版本。

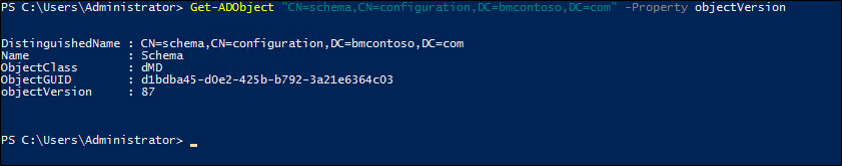

您也可以使用下列 PowerShell Cmdlet(將對象替換為您的架構命名上下文資訊):

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

如需升級的詳細資訊,請參閱 將域控制器升級至 Windows Server 2016。

啟用 Microsoft Entra 裝置註冊

若要設定此案例,您必須在 Microsoft Entra ID 中設定裝置註冊功能。

若要這樣做,請遵循 在組織中設定Microsoft Entra join 底下的步驟。

設定 AD FS

- 建立 新的AD FS 2016 伺服器陣列。

- 或將伺服器陣列從 AD FS 2012 R2 移 轉 至 AD FS 2016

- 使用自定義路徑將AD FS連線到Microsoft Entra ID,部署 Microsoft Entra Connect Sync 。

設定裝置回寫和裝置驗證

Note

如果您使用快速設定執行Microsoft Entra Connect Sync,則已為您建立正確的 AD 物件。 不過,在大部分的 AD FS 案例中,Microsoft使用自定義設定執行 Entra Connect Sync 來設定 AD FS,因此必須執行下列步驟。

建立 AD FS 裝置驗證的 AD 物件

如果您的 AD FS 伺服器陣列尚未針對裝置驗證進行設定(您可能會在 AD FS 管理控制台的 [服務 -> 裝置註冊] 底下看到,請使用下列步驟來建立正確的 AD DS 物件和設定。

![顯示 [裝置註冊概觀] 畫面的螢幕快照。](media/configure-device-based-conditional-access-on-premises/device1.png)

Note

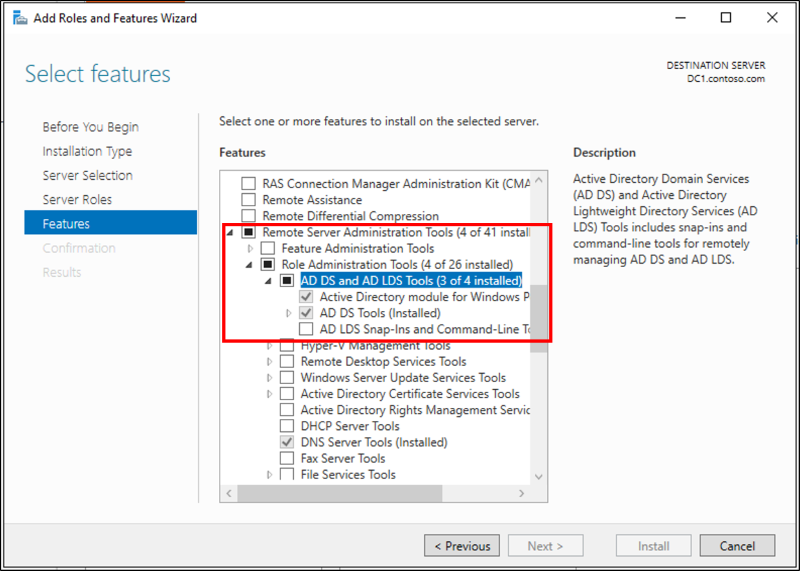

下列命令需要 Active Directory 管理工具,因此,如果您的同盟伺服器不是域控制器,請先使用下面的步驟 1 安裝工具。 否則,您可以略過步驟 1。

- 執行 [新增角色及功能精靈],然後選取 [遠端伺服器管理工具] ->管理工具] ->[AD DS] 和 [AD LDS 工具] -> 選擇 Windows PowerShell 和 AD DS 工具的 Active Directory 模組。

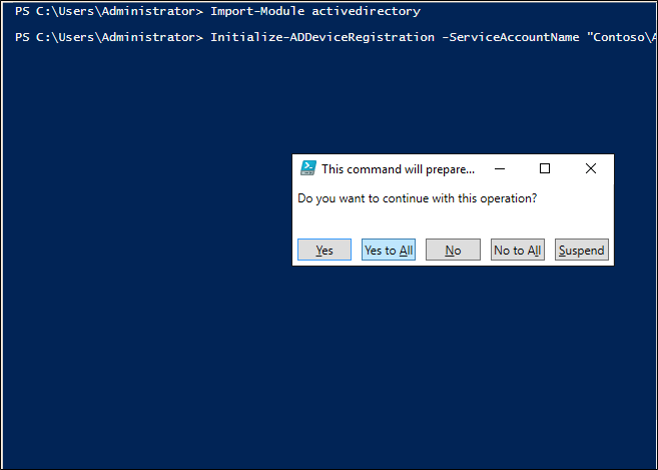

- 在您的 AD FS 主伺服器上,確定您已以 AD DS 使用者身分登入,並具有企業系統管理員 (EA) 許可權,並開啟提升許可權的 PowerShell 提示字元。 然後,執行下列 PowerShell 命令:

Import-module activedirectory

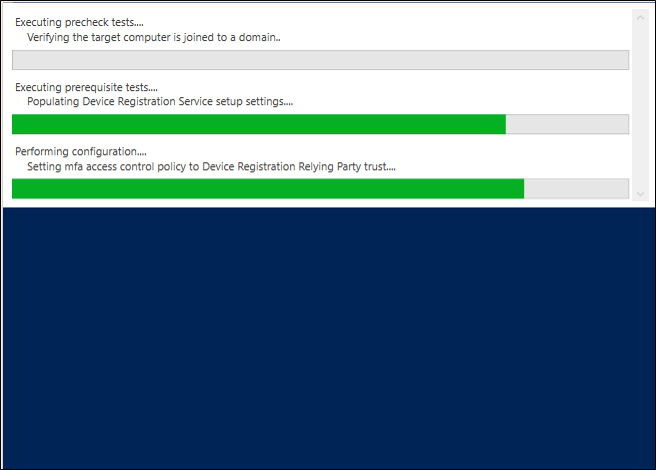

PS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>" 3.在彈出視窗上,按 [是]。

Note

如果您的 AD FS 服務設定為使用 GMSA 帳戶,請輸入格式為 “domain\accountname$” 的帳戶名稱

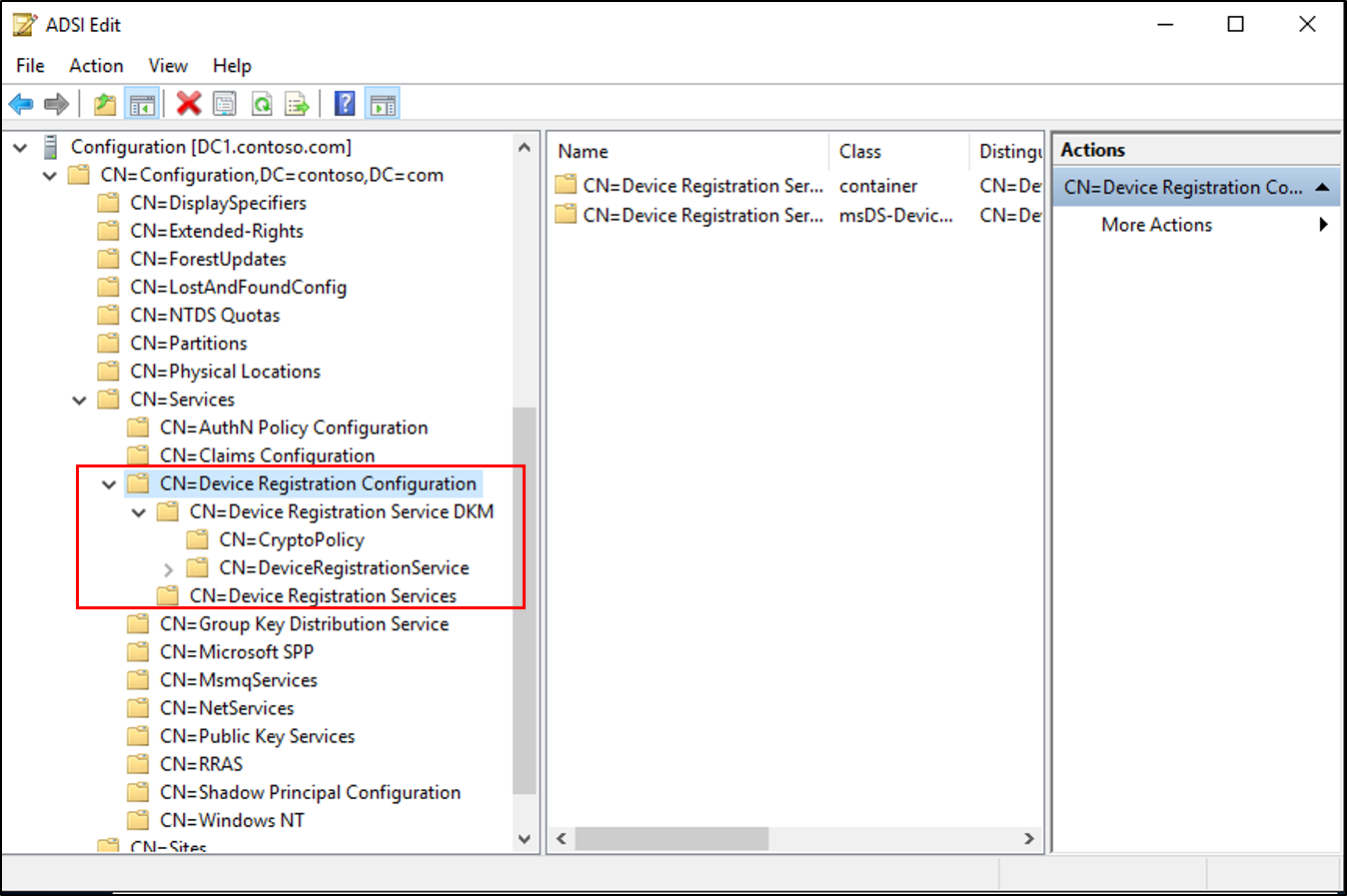

上述 PSH 會建立下列物件:

- AD 網域分割區中的 RegisteredDevices 容器

- [組態] 底下的 [裝置註冊服務] 容器和物件 --> 服務 --> 裝置註冊設定

- [組態] 下的 [裝置註冊服務 DKM] 容器和物件 --> 服務 --> 裝置註冊設定

- 完成之後,您會看到成功完成訊息。

在 AD 建立服務連線點 (SCP)

如果您打算使用 Windows 10 網域加入(自動註冊至 Microsoft Entra ID),請執行下列命令,在 AD DS 中建立服務連接點

- 開啟 Windows PowerShell 並執行下列命令:

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Note

如有必要,請從您的 Microsoft Entra Connect Sync 伺服器複製 AdSyncPrep.psm1 檔案。 此檔案位於 Program Files\Microsoft Entra Connect\AdPrep 中

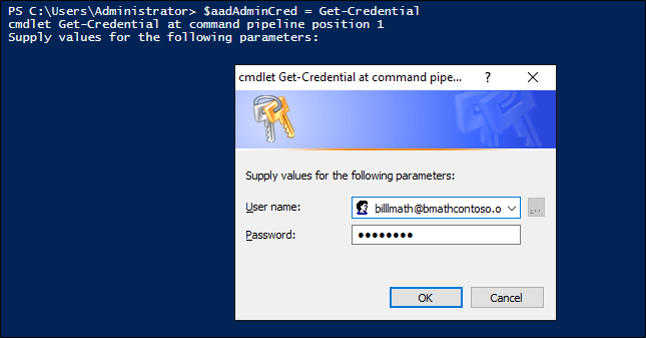

- 提供您的Microsoft Entra 條件式存取系統管理員認證。

PS C:>$aadAdminCred = Get-Credential

- 執行下列 PowerShell 命令

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

其中 [AD 連接器帳戶名稱] 是您在新增內部部署 AD DS 目錄時,Microsoft Entra Connect Sync 中設定的帳戶名稱。

上述命令可讓 Windows 10 用戶端在 AD DS 中建立 serviceConnectionpoint 物件,以尋找正確的Microsoft Entra 網域加入。

準備 Active Directory 環境以進行裝置回寫

若要確保 AD DS 物件和容器處於 Microsoft Entra ID 的裝置回寫的正確狀態,請執行下列動作。

- 開啟 Windows PowerShell 並執行下列命令:

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

其中 [AD 連接器帳戶名稱] 是您以 domain\accountname 格式新增內部部署 AD DS 目錄時,Microsoft Entra Connect Sync 中設定的帳戶名稱

上述命令會在裝置回寫至 AD DS 時建立下列物件,如果尚未存在,並允許存取指定的 AD 連接器帳戶名稱

- AD 網域分割區中的 RegisteredDevices 容器

- [組態] 底下的 [裝置註冊服務] 容器和物件 --> 服務 --> 裝置註冊設定

在 Microsoft Entra Connect 同步中啟用裝置回寫

如果您之前尚未這麼做,請運行向導第二次並選取 「自訂同步選項」,勾選裝置回寫選項,並選擇您已執行上述 Cmdlet 的樹系,在 Microsoft Entra 連接同步裡啟用裝置回寫。

在AD FS 中設定裝置驗證

使用提升許可權的 PowerShell 命令視窗,執行下列命令來設定 AD FS 原則

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

檢查您的設定

如需參考,以下是裝置回寫和驗證運作所需的 AD DS 裝置、容器和許可權的完整清單

在 CN=RegisteredDevices,DC=<網域> 中的類型為 ms-DS-DeviceContainer 的物件

- AD FS 服務帳戶的讀取許可權

- Microsoft Entra Connect Sync AD 連接器帳戶的讀取和寫入權限

容器 CN=裝置註冊設定,CN=服務,CN=設定,DC=<網域>

容器裝置註冊服務 DKM 位於上述容器之下

類型為 serviceConnectionpoint 的物件,位於 CN=<guid>,CN=Device Registration。

Configuration,CN=Services,CN=Configuration,DC=<domain>

對新物件上指定的 AD 連接器帳戶名稱進行讀取/寫入的許可權

類型為 msDS-DeviceRegistrationServiceContainer 的物件位於 CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

上述容器中 msDS-DeviceRegistrationService 類型的物件

看看它如何運作

若要評估新的宣告和原則,請先註冊裝置。 例如,Microsoft Entra 使用 [系統] -> [關於] 底下的 [設定] 應用程式加入 Windows 10 電腦,或依照 此處的其他步驟設定具有自動裝置註冊的 Windows 10 網域加入。 有關加入 Windows 10 移動設備的信息,請參閱 此處的文件。

若要進行最簡單的評估,請使用顯示宣告清單的測試應用程式登入 AD FS。 您將可以看到新的索賠,包括 isManaged、isCompliant和 trusttype。 如果您啟用 Windows Hello 企業版,您也會看到 prt 宣告。

設定額外情境

已加入網域的 Windows 10 電腦將自動註冊

若要啟用已加入 Windows 10 網域的電腦的自動裝置註冊,請遵循 此處的步驟 1 和 2。

- 請確定 AD DS 中的服務連接點存在,並且具有適當的權限(我們在上面建立了此物件,但多檢查一次也無妨)。

- 確定AD FS已正確設定

- 請確定您的 AD FS 系統已啟用正確的端點,並已設定宣告規則

- 設定已加入網域計算機的自動裝置註冊所需的組策略設定

Windows Hello 企業版

如需使用 Windows Hello 企業版啟用 Windows 10 的相關信息,請參閱 在組織中啟用 Windows Hello 企業版。

自動 MDM 註冊

若要啟用已註冊裝置的自動 MDM 註冊,請遵循此處的步驟 。

Troubleshooting

- 如果您在

Initialize-ADDeviceRegistration上收到錯誤,提到物件已存在但處於不正確的狀態,例如「已找到 DRS 服務對象,但缺少所有必要的屬性」,您可能先前已執行 Microsoft Entra Connect Sync PowerShell 命令,並在 AD DS 中形成部分設定。 請嘗試在 CN=Device Registration Configuration、CN=Services、CN=Configuration、DC=<domain> 底下手動刪除對象,然後再試一次。 - 針對已加入網域的 Windows 10 用戶端

- 若要確認裝置驗證是否正常運作,請以測試用戶帳戶身分登入已加入網域的用戶端。 若要快速觸發佈建,請至少鎖定並解除鎖定桌面一次。

- 在 AD DS 物件上檢查 STK 金鑰認證連結的指示(同步仍必須執行兩次嗎?

- 如果您嘗試註冊 Windows 電腦時收到錯誤,顯示該裝置已經被註冊,但您無法或已經取消註冊該裝置,則在登錄中可能殘留裝置註冊設定的片段。 若要調查並移除此專案,請使用下列步驟:

- 在 Windows 電腦上,開啟 Regedit 並流覽至 HKLM\Software\Microsoft\Enrollments

- 在這個金鑰下,有以 GUID 格式表示的子機碼。 前往具有約 17 個值的子機碼,且其 “EnrollmentType” 為「6」(MDM joined)或「13」(Microsoft Entra joined)

- 將 EnrollmentType 修改為 0

- 再次嘗試裝置登錄或註冊