開始使用 Windows LAPS 和 Microsoft Entra ID

了解如何開始使用 Windows 本機管理員密碼解決方案 (Windows LAPS) 和 Microsoft Entra ID。 本文介紹使用 Windows LAPS 將密碼備份到 Microsoft Entra ID 以及如何擷取密碼的基本程序。

支援的 Azure 雲端

有關支援的特定雲端資訊,請參閱 Microsoft Entra ID 中的 Windows 本機管理員密碼解決方案和對 Windows LAPS 的 Microsoft Intune 支援。

在 Microsoft Entra 裝置設定中啟用 LAPS

重要

根據預設,Microsoft Entra ID 不允許受控裝置將新的 Windows LAPS 密碼張貼至 Microsoft Entra ID。 首先必須讓 IT 管理員在 Microsoft Entra 租用戶層級啟用該功能。 如需詳細資訊,請參閱透過 Microsoft Entra ID 啟用 Windows LAPS。

設定裝置原則

若要設定裝置原則,請完成下列工作:

- 選擇原則部署機制

- 了解適用於 Microsoft Entra 模式的原則

- 設定特定原則

選擇原則部署機制

第一步是選擇要如何將原則套用至裝置。

加入 Microsoft Entra 的裝置的偏好選項是將 Microsoft Intune 與 Windows LAPS 組態服務提供者 (CSP) 搭配使用。

如果您的裝置已加入 Microsoft Entra,但未使用 Microsoft Intune,您仍然可以部署適用於 Microsoft Entra ID 的 Windows LAPS。 在此案例中,您必須手動部署原則 (例如,透過直接修改登錄或使用本機電腦群組原則)。 如需詳細資訊,請參閱設定 Windows LAPS 原則設定。

注意

如果裝置已混合加入內部部署 Windows Server Active Directory,您可以使用 Windows LAPS 群組原則來部署原則。

適用於 Microsoft Entra 模式的原則

Windows LAPS CSP 和 Windows LAPS 群組原則物件管理著相同的設定,但這些設定中只有一部分適用於 Azure 模式中的 Windows LAPS。

將密碼備份到 Microsoft Entra ID 時,適用以下設定:

- BackupDirectory

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

更明確地說:在將密碼備份到 Microsoft Entra ID 時,特定於 Windows Server Active Directory 的原則設定沒有意義,而且不受支援。

設定特定原則

至少必須將 BackupDirectory 設定配置為值 1 (將密碼備份到 Microsoft Entra ID)。

如果您未設定 AdministratorAccountName 設定,Windows LAPS 會預設為管理預設的內建本機 Administrator 帳戶。 系統會使用已知的相對識別碼 (RID) 自動識別此內建帳戶,且絕不應該使用名稱來進行識別。 內建本機 Administrator 帳戶的名稱會根據裝置的預設地區設定而有所不同。

如果您想要設定自訂的本機 Administrator 帳戶,請使用該帳戶的名稱設定 AdministratorAccountName 設定。

重要

如果您設定 Windows LAPS 來管理自訂的本機 Administrator 帳戶,則必須確定已建立該帳戶。 Windows LAPS 不會建立該帳戶。 建議您使用帳戶 CSP 來建立該帳戶。

您可以視組織的需要來設定其他設定,例如 PasswordLength。

更新 Microsoft Entra ID 中的密碼

Windows LAPS 會定期 (每小時) 處理目前使用中的原則。 若要避免在套用原則之後空等,您可以執行 Invoke-LapsPolicyProcessing PowerShell Cmdlet。

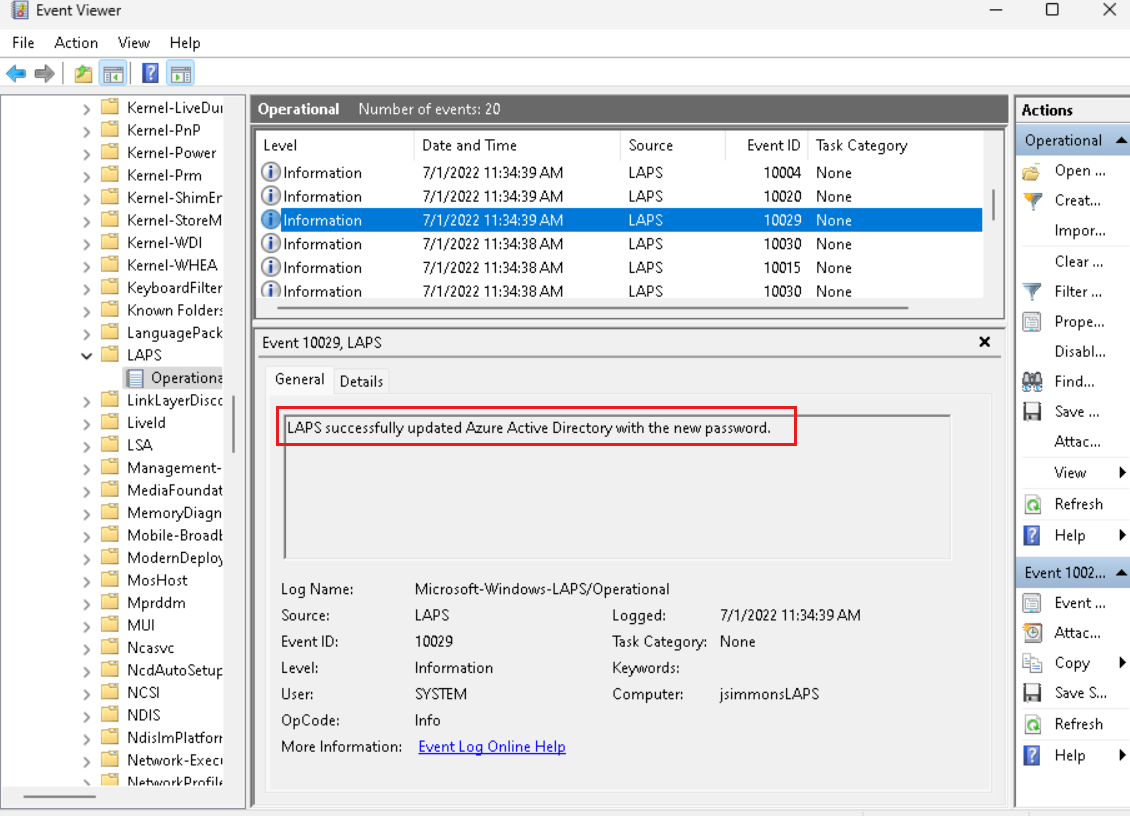

若要驗證密碼是否已在 Microsoft Entra ID 中成功更新,請在事件記錄檔中尋找 10029 事件:

從 Microsoft Entra ID 擷取密碼

使用 Microsoft Graph 支援擷取儲存在 Microsoft Entra ID 中的 Windows LAPS 密碼。 Windows LAPS 包含 PowerShell Cmdlet (Get-LapsAADPassword),這是 Microsoft Graph PowerShell 程式庫周圍的包裝函式。 您也可以使用 Microsoft Entra ID 和/或 Intune 管理入口網站來獲得 UI 架構的密碼擷取體驗。 Windows LAPS 在 Windows 中不提供任何用於 Microsoft Entra 密碼擷取的使用者介面選項。

這些說明的其餘部分描述如何使用 Get-LapsAADPassword cmdlet,利用 Microsoft Graph 從 Microsoft Entra ID 擷取 Windows LAPS 密碼。

安裝 Microsoft Graph PowerShell 程式庫

第一步是安裝 Microsoft Graph PowerShell 程式庫:

Install-Module Microsoft.Graph -Scope AllUsers

您可能需要將存放庫設定為 [受信任],命令才會成功:

Set-PSRepository PSGallery -InstallationPolicy Trusted

建立 Microsoft Entra 註冊的應用程式以擷取 Windows LAPS 密碼

下一步是建立配置必要權限的 Microsoft Entra 應用程式。 若要查看用於建立 Microsoft Entra 應用程式的基本說明,請參閱快速入門:向 Microsoft 身分識別平台註冊應用程式

應用程式必須設定了兩個權限:Device.Read.All 以及 DeviceLocalCredential.ReadBasic.All 或 DeviceLocalCredential.Read.All。 可能也需要 DeviceManagementManagedDevices.Read.All 才能查詢 Microsoft 受控桌面裝置的密碼。

重要

- 使用

DeviceLocalCredential.ReadBasic.All可授與讀取權限,以供讀取有關所保存 Windows LAPS 密碼的非敏感性中繼資料。 範例包括密碼備份至 Azure 的時間,以及密碼的預期到期時間。 此權限層級適用於報告和合規性應用程式。 - 使用

DeviceLocalCredential.Read.All可授與完整讀取權限,以供讀取有關所保存 Windows LAPS 密碼的一切資訊,包括純文字密碼本身。 此權限層級很敏感,請謹慎使用。

從 Microsoft Entra ID 擷取密碼

您只差一點點了! 首先,登入 Microsoft Graph。 然後,使用 Get-LapsAADPassword Cmdlet 擷取密碼。

若要登入 Microsoft Graph,請使用 Connect-MgGraph Cmdlet。 您必須知道之前建立的 Microsoft Entra 應用程式的 Azure 租用戶 ID 和應用程式 ID。 執行 Cmdlet 一次以進行登入。 例如:

PS C:\> Connect-MgGraph -Environment Global -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444

Welcome To Microsoft Graph!

提示

為了讓 Connect-MgGraph Cmdlet 成功,您可能需要修改 PowerShell 執行原則。 例如,您可能需要先執行 Set-ExecutionPolicy -ExecutionPolicy Unrestricted。

現在您已登入 Microsoft Graph,因此接下來可以擷取密碼了。

首先,叫用 Get-LapsAADPassword Cmdlet 並傳遞裝置名稱:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

提示

傳遞 -Verbose 參數可查看有關 Get-LapsAADPassword Cmdlet (或 Windows LAPS PowerShell 模組中的任何其他 Cmdlet) 正在做什麼的詳細資訊。

前面的範例會要求您向用戶端授與 DeviceLocalCredential.Read.Basic 權限。 後續的範例會要求您向用戶端授與 DeviceLocalCredential.Read.All 權限。

接下來,叫用 Get-LapsAADPassword Cmdlet 以要求傳回實際密碼:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

SecureString 物件中傳回的密碼。

最後,若要進行測試或臨機操作,您可以使用 -AsPlainText 參數,要求密碼以純文字顯示:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

輪替密碼

Windows LAPS 會在本機記住上次儲存的密碼何時會到期,並在密碼到期時自動輪替密碼。 在某些情況下 (例如,在出現安全性缺口後或為了進行臨機操作測試),您可能需要提前輪替密碼。 若要以手動方式強制輪替密碼,您可以使用 Reset-LapsPassword Cmdlet。 例如:

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

重要

- Microsoft Entra ID 不支援透過修改 Microsoft Entra ID 中的密碼過期時間戳記,使裝置目前儲存的密碼過期。 這是與 Windows Server Active Directory 型的 Windows LAPS 在設計上的不同之處。

- 請避免過度頻繁地使用

Reset-LapsPasswordCmdlet。 如果偵測到此情況,活動可能會遭到節流。

混合式環境中的 Windows LAPS 和 Microsoft Entra Connect

Windows LAPS 不依賴 Microsoft Entra Connect,這兩種技術之間沒有依存關係。 將密碼備份到 Microsoft Entra ID 的受管 Windows LAPS 裝置直接透過 https 進行備份,不依賴任何資料同步。

此外,Microsoft Entra ID 和 Intune 裝置管理入口網站只能查看和管理直接從 Windows LAPS 裝置備份的密碼。 設定 Microsoft Entra Connect 以將內部部署 Active Directory Windows LAPS 屬性同步到 Microsoft Entra ID,但這不是經過測試的案例。 手動將內部部署 Active Directory Windows LAPS 屬性同步到 Microsoft Entra ID 並不會導致這些屬性顯示在 Microsoft Entra ID 或 Intune 裝置管理入口網站中。

雖然 Windows LAPS 不需要執行,但每當擴展內部部署 Active Directory 架構做為最佳做法時,也應該重新整理 Microsoft Entra Connect 目錄架構。 請參閱重新整理目錄結構描述。

另請參閱

- 使用 Microsoft Entra ID 的 Windows 本機管理員密碼解決方案簡介

- Microsoft Entra ID 中的 Windows 本機管理員密碼解決方案

- Microsoft Intune

- Windows LAPS 的 Microsoft Intune 支援

- Windows LAPS CSP

- 快速入門:使用 Microsoft 身分識別平台來註冊應用程式

- Windows LAPS 疑難排解指導方針