Windows Admin Center 支援數個與 Azure 服務整合的選用功能。 了解 Windows Admin Center 提供的 Azure 整合選項。

若要允許 Windows Admin Center 閘道與 Azure 通訊,以利用閘道存取的Microsoft Entra 驗證,或代表您建立 Azure 資源(例如,若要使用 Azure Site Recovery 保護在 Windows Admin Center 中管理的 VM),您必須先向 Azure 註冊 Windows Admin Center 網關。 您只需要針對 Windows Admin Center 閘道執行此動作一次 - 當您將閘道更新為較新版本時,會保留此設定。

向 Azure 註冊閘道

首次嘗試在 Windows Admin Center 中使用 Azure 整合功能時,系統會提示你將閘道註冊到 Azure。 您也可以移至 Windows Admin Center [設定] 中的 [Azure] 索引標籤來註冊閘道。 只有 Windows Admin Center 閘道管理員才能將 Windows Admin Center 閘道註冊到 Azure。 深入了解 Windows Admin Center 使用者和系統管理員權限。

引導式產品內步驟會在目錄中建立Microsoft Entra 應用程式,讓 Windows Admin Center 與 Azure 通訊。 若要查看自動建立的 Microsoft Entra 應用程式,請移至 Windows Admin Center 設定的 Azure 索引標籤。 透過 [在 Azure 中檢視] 超連結,可以在 Azure 入口網站中檢視 Microsoft Entra 應用程式。

建立的 Microsoft Entra 應用程式用於 Windows Admin Center 中 Azure 整合的所有點,包括閘道的 Microsoft Entra 驗證。 Windows Admin Center 會自動設定代表您建立和管理 Azure 資源所需的權限:

- Microsoft Graph

- Application.Read.All(應用程式.讀取.全部)

- Application.ReadWrite.All

- 使用者目錄存取.全部權限

- 目錄.讀取.全部

- 目錄.讀寫.全部

- 使用者.讀取

- Azure 服務管理

- 用戶偽裝

手動 Microsoft Entra 應用程式組態

如果您想要手動設定 Microsoft Entra 應用程式,而不是在閘道註冊程式期間使用 Windows Admin Center 自動建立的 Microsoft Entra 應用程式,請遵循下列步驟:

向 Microsoft Entra 應用程式授予上面列出所需的 API 權限。 為此,可以在 Azure 入口網站中導覽到 Microsoft Entra 應用程式。 移至 Azure 入口網站 >Microsoft Entra ID >應用程式註冊>選取您想要使用的 Microsoft Entra 應用程式。 然後,移至 [ API 許可權] 索引標籤,並新增上面所列的 API 許可權。

將 Windows Admin Center 閘道 URL 新增至回覆 URL (也稱為重新導向 URI)。 瀏覽至您的 Microsoft Entra 應用程式,然後移至設定檔。 在資訊清單中尋找「replyUrlsWithType」索引鍵。 在索引鍵中,新增包含兩個索引鍵的物件:“url” 和 “type”。密鑰 “url” 應具有 Windows Admin Center 閘道 URL 的值,並在結尾附加通配符。 索引鍵 「type」 索引鍵應具有 「Web」 的值。例如:

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

注意

如果已啟用瀏覽器的 Microsoft Defender 應用程式防護,您將無法向 Azure 註冊 Windows Admin Center 或登入 Azure。

針對 Azure 登入錯誤進行疑難解答

重新導向 URI 不符合為此應用程式設定的 URI

如果您最近已將數據從舊版 Windows Admin Center 移轉至 Windows Admin Center 2410 版,您的重新導向 URI 可能會設定錯誤。 如果您未完成移轉精靈中的 Azure 註冊步驟,就會發生這種情況。 這項設定錯誤是因為 Windows Admin Center 會根據 一般Microsoft指導方針變更我們執行驗證的方式。 我們之前使用隱式授權流程,現在使用授權程式碼流程。

必須將兩個重新導向 URI 新增至單頁應用程式 (SPA) 平臺。 這些重新導向 URI 的範例如下:

https://myMachineName.domain.com:6600

https://myMachineName.domain.com:6600/signin-oidc

在此範例中,數值是指 Windows Admin Center 安裝中所參考的埠。

Windows Admin Center 的所有重新導向 URI 都必須包含:

- 網關電腦的完整功能變數名稱 (FQDN) 或主機名,不提及localhost

- HTTPS 前置詞,而非 HTTP

新增適當的重新導向 URI 之後,最好清除舊的未使用重新導向 URI。

僅允許單頁應用程式進行跨原始來源令牌兌換

如果您最近已將 Windows Admin Center 執行個體更新為較新版本,且之前已向 Azure 註冊閘道,您可能會在登入 Azure 時遇到「僅允許「單頁應用程式」用戶端類型進行跨網域權杖兌換」錯誤。 這是因為 Windows Admin Center 會根據 一般Microsoft指引變更我們執行驗證的方式。 我們之前使用隱式授權流程,現在使用授權程式碼流程。

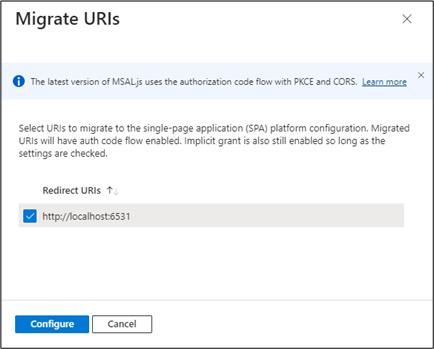

如果您想要繼續使用 Windows Admin Center 應用程式的現有應用程式註冊,請使用 Microsoft Entra 系統管理中心,將註冊的重新導向 URI 更新至單頁應用程式 (SPA) 平台。 這麼做可以啟用使用該註冊的應用程式的授權碼流程,並支援使用驗證碼交換 (PKCE) 和跨來源資源分享 (CORS)。

針對目前使用 Web 平台重新導向 URI 設定的應用程式註冊,請遵循下列步驟:

- 登入 Microsoft Entra 系統管理中心。

- 瀏覽至身分識別>應用程式>應用程式註冊,選取您的應用程式,然後選取 [驗證]。

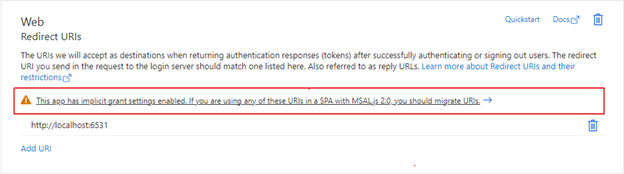

- 在 [重新導向 URI] 下的 [Web 平台] 圖塊中,選取提醒您需要移轉 URI 的警告橫幅。

- 選取應用程式的重新導向 URI,然後選取 [設定]。 這些重新導向 URI 現在應該會出現在 [單頁應用程式] 平台面板上,顯示已為這些 URI 啟用了使用授權碼流程的 CORS 支援和 PKCE。

您可以改為閘道建立新應用程式註冊,而不是更新現有的 URI。 透過閘道註冊流程,新創建的 Windows Admin Center 應用程式註冊會建立單頁應用程式平台的重新導向 URI。

如果您無法移轉應用程式的重新導向 URI 以使用驗證碼流程,您可以繼續使用現有的應用程式註冊。 若要這樣做,您必須取消註冊 Windows Admin Center 閘道,並使用相同的應用程式註冊識別碼重新註冊。