您現在可以在 Azure 入口網站中使用 Windows Admin Center 來管理 Azure VM 內的 Windows 作業系統。 從 Azure 入口網站管理作業系統功能,並在不使用遠端桌面或 PowerShell 的情況下使用 VM 中的檔案。

本文概述所提供的功能、需求,以及如何安裝 Windows Admin Center,並用它來管理單一 VM。 它也會回答常見問題,並提供已知問題和疑難排解提示的清單,以防無法運作。

功能概觀

Azure 入口網站中的 Windows Admin Center 提供一組基本管理工具,用於管理 Windows Server 和用戶端 Azure 虛擬機。

- 憑證

- 裝置

- 事件

- 檔案和檔案共用

- 防火牆

- 已安裝的應用程式

- 本機使用者和群組

- 效能監視器

- PowerShell

- 程序

- 註冊表

- 遠端桌面

- 角色和功能

- 排定的工作

- 服務

- 儲存體

- 更新

我們目前不支援 Azure 入口網站中 Windows Admin Center 的延伸模組。

如果您手動在 VM 中安裝 Windows Admin Center 來管理多個系統,則安裝此 VM 擴充功能可減少只管理安裝擴充功能的 VM。 卸載延伸模組以取得完整功能。

需求

本節提供在 Azure 入口網站中使用 Windows Admin Center 來管理 Azure IaaS VM 的需求:

具有效訂用帳戶的 Azure 帳戶

您需要具有作用中訂用帳戶的 Azure 帳戶,才能部署 Windows Admin Center。 如果您還沒有帳戶,您可以 免費 建立帳戶。

Azure 許可權

若要在 IaaS VM 上安裝 Windows Admin Center 擴充功能,您的帳戶必須在 Azure 中獲授與 擁有者 或 參與者 角色。

連線到 Windows Admin Center 需要您在虛擬機器資源層級具有 讀者 和 Windows Admin Center 系統管理員登入 許可權。

深入瞭解如何 設定 VM 的角色指派。

虛擬機器需求

若要在 Azure 入口網站中使用 Windows Admin Center,我們會在您想要用來管理的每個 Azure VM 中安裝 Windows Admin Center。 Azure VM 具有下列需求:

- Windows Server 2016 或更新版本、Windows 10 或 Windows 11

- 至少 3 GiB 的記憶體

- 位於 Azure 公用雲端的任何區域(Azure 中國、Azure Government 或其他非公用雲端不支援)

網路需求

VM 也有下列網路需求,我們會在安裝程式期間逐步執行:

對外網際網路存取或對外連接埠規則,允許 HTTPS 流量到

WindowsAdminCenter和AzureActiveDirectory服務標籤當使用公用 IP 位址連線至 VM 時,不推薦使用的輸入連接埠規則

就像遠端桌面一樣,我們建議使用 VM 虛擬網路中的私人 IP 位址連線到 VM,以提高安全性。 使用私人 IP 位址不需要輸入連接埠規則,不過它確實需要虛擬網路的存取權(我們接下來將討論)。

注意

不支援由其他服務(例如 Azure 防火牆)重新導向的輸入連接。 您必須具有從 Azure 入口網站到 VM 其中一個直接 IP 位址的輸入連線,如 Azure 入口網站中 Azure VM 的網路索引標籤上已安裝 Windows Admin Center 埠所示。

管理電腦需求

您用來連線到 Azure 入口網站的管理電腦或其他系統具有下列需求:

- Microsoft Edge 或 Google Chrome 網頁瀏覽器

- 存取連線至 VM 的虛擬網路,比使用公用 IP 位址進行連線更安全。 有許多方式可以連線到虛擬網路,包括使用 VPN 閘道 。

在 VM 中安裝

您必須先在您想要管理的 VM 中安裝 Windows Admin Center,才能在 Azure 入口網站中使用 Windows Admin Center。 方式如下:

開啟 Azure 入口網站並流覽至 VM 的設定。

如果 VM 已封鎖所有輸出網際網路流量,請建立輸出連接埠規則以連線到 Windows Admin Center 服務。

若要這樣做,請流覽至 Windows Admin Center(在 [設定] 群組中找到),然後在 Windows Admin Center 的 [安裝] 畫面上選取標題為 [開啟要安裝的 Windows Admin Center 輸出埠] 核取方塊。 或者,您可以執行下列 PowerShell 命令:

$allowWindowsAdminCenter = New-AzNetworkSecurityRuleConfig -Name "PortForWACService" -Access Allow -Protocol Tcp -Direction Outbound -Priority 100 -DestinationAddressPrefix WindowsAdminCenter -SourcePortRange * -SourceAddressPrefix * -DestinationPortRange 443 $allowAAD = New-AzNetworkSecurityRuleConfig -Name "PortForAADService" -Access Allow -Protocol Tcp -Direction Outbound -Priority 101 -DestinationAddressPrefix AzureActiveDirectory -SourcePortRange * -SourceAddressPrefix * -DestinationPortRange 443在虛擬機器設定中,流覽至 Windows Admin Center (在 [設定 ] 群組中找到 )。

若要選擇性地從任何 IP 位址提供透過公用網際網路存取 VM 的存取權(方便測試,但會將 VM 公開為網際網路上任何主機的攻擊),您可以選取 [開啟此埠給我 ]。

不過,建議您改為使用私人 IP 位址來連線,或至少 手動建立鎖定的輸入連接埠規則 ,以只接受您指定的 IP 位址的流量。

選擇 <安裝>。

安裝需要幾分鐘的時間。 如果您選擇為我開啟此埠,或在過去幾分鐘內手動建立入站連接埠規則,可能需要再等幾分鐘才能連接到 Windows Admin Center。

搭配 VM 使用

在 Azure VM 中安裝 Windows Admin Center 之後,以下說明如何連線並用它來管理 Windows:

- 開啟 Azure 入口網站並流覽至您的 VM,然後流覽至 Windows Admin Center。

- 選取連線至 VM 時要使用的 IP 位址,然後選取 [ 連線 ]。

Windows Admin Center 會在入口網站中開啟,讓您能夠存取您可能熟悉在內部部署部署中使用 Windows Admin Center 的相同工具。

如果您看到「無法連線」訊息,請確定您的帳戶是 VM 資源上 Windows Admin Center 系統管理員登入 角色的成員 。

建立從特定公用IP位址連線的輸入埠規則

就像遠端桌面一樣,在 VM 的公用 IP 位址上開啟輸入連接埠規則會公開您的 VM,使其受到來自網際網路上任何主機的潛在攻擊,因此我們建議改為使用私人 IP 位址存取 VM。

不過,如果您需要使用公用 IP 位址,您可以將可連線到 VM 的 IP 位址限制為您用來連線到 Azure 入口網站的系統所使用的 IP 位址,以改善安全性。 方式如下:

開啟 Azure 入口網站,並導航至您的 VM >網路>傳入連接埠規則。

如果已安裝並設定 Windows Admin Center,它會開啟公用 IP 位址的輸入埠,選取 [PortForWAC]。 否則,請選取 [ 新增輸入連接埠規則 ]。

提供下列值,指定管理系統的公用 IP 位址(以逗號分隔),並選擇性地從埠 6516 變更目的地埠。 然後選取 [新增]。

欄位 價值 來源 IP 位址 來源 IP 位址 管理系統 IP 地址 來源連接埠範圍 * 目的地 任意 目的地連接埠範圍 6516通訊協定 任意 動作 允許

您可能需要使用非 Microsoft 網站或應用程式來尋找您用來連線到 Azure 入口網站之系統的公用 IP 位址。

設定 VM 的角色指派

Windows Admin Center 的存取權是由 Windows Admin Center 系統管理員登入 Azure 角色所控制。

注意

Windows Admin Center 系統管理員登入角色使用 dataActions,因此無法在管理群組範圍指派。 目前這些角色只能在訂閱、資源群組或資源範疇中指派。

若要使用 Microsoft Entra 管理中心經驗為您的 VM 配置角色指派:

選取包含 VM 及其相關聯虛擬網路、網路介面、公用 IP 位址或 Load Balancer 資源的資源 群組 。

選取 [存取控制 (IAM)]。

選取 [新增 > 角色指派 ] 以開啟 [新增角色指派] 頁面。

指派下列角色。 如需詳細步驟,請參閱使用 Azure 入口網站指派 Azure 角色。

設定 價值 角色 Windows Admin Center 系統管理員登入 指派存取權限 使用者、群組、服務主體或受控識別

如需如何使用 Azure RBAC 來管理 Azure 訂用帳戶資源存取權的詳細資訊,請參閱下列文章:

- 使用 Azure CLI 指派 Azure 角色

- 使用 Azure CLI 範例 指派 Azure 角色。 Azure CLI 也可用於 Azure Cloud Shell 體驗。

- 使用 Azure 入口網站指派 Azure 角色

- 使用 Azure PowerShell 指派 Azure 角色。

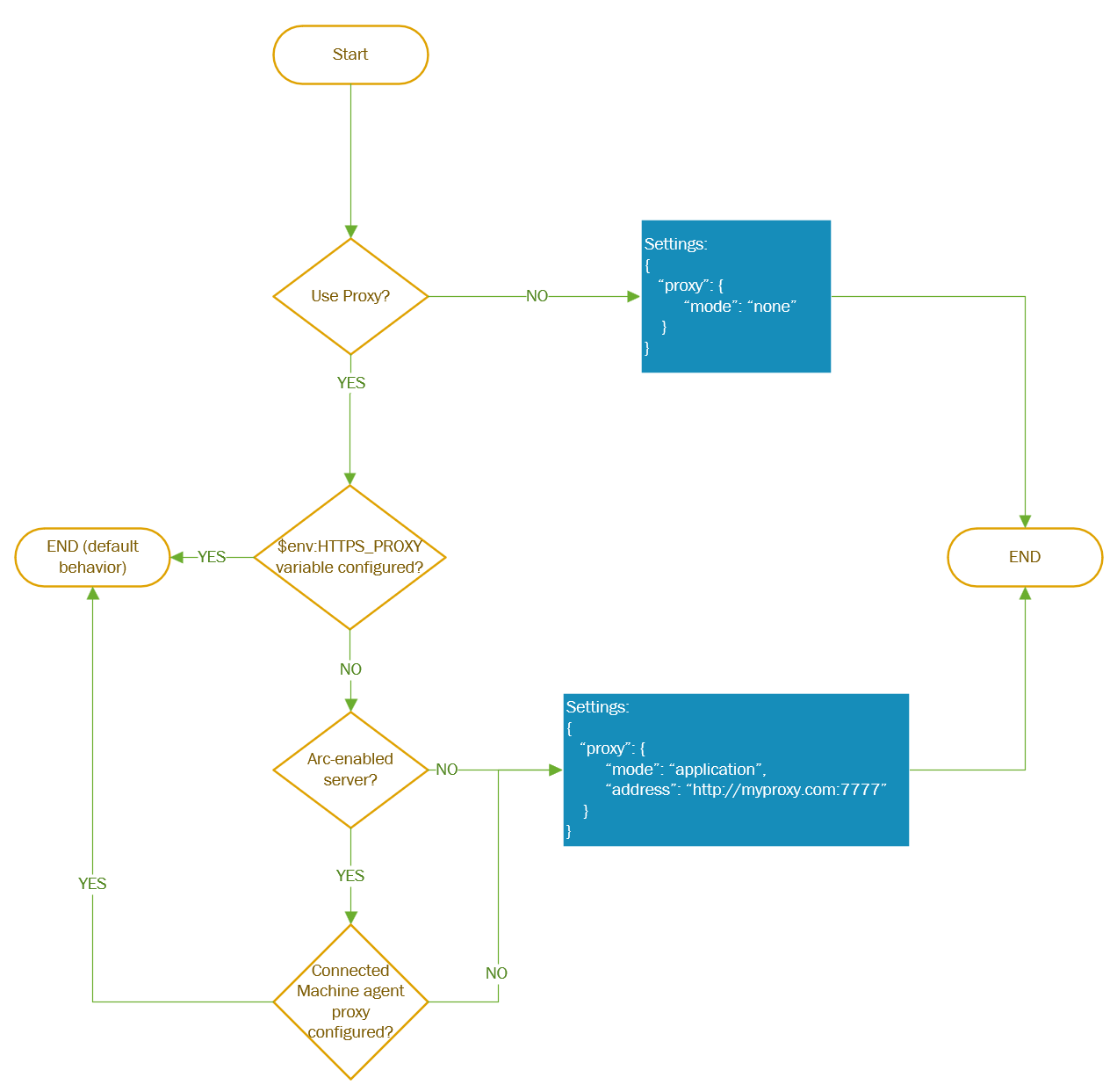

Proxy 設定

如果電腦透過 Proxy 伺服器連線以透過網際網路進行通訊,請檢閱下列需求以瞭解所需的網路設定。

Windows Admin Center 延伸模組可以使用 HTTPS 通訊協定透過 Proxy 伺服器進行通訊。 使用擴充功能設定進行設定,如下列步驟所述。 不支援已驗證的 Proxy。

在您判斷

Settings參數值之後,請在部署 AdminCenter Agent 時提供這些其他參數。 使用 PowerShell 命令,如下列範例所示:

$wacPort = "6516"

$settings = @{"port" = $wacPort; "proxy" = @{"mode" = "application"; "address" = "http://[address]:[port]";}}

Set-AzVMExtension -ExtensionName AdminCenter -ExtensionType AdminCenter -Publisher Microsoft.AdminCenter -ResourceGroupName <resource-group-name> -VMName <virtual-machine-name> -Location <location> -TypeHandlerVersion "0.0" -settings $settings

更新 Windows Admin Center

我們不斷發行新版本的 Windows Admin Center。 若要讓 Windows Admin Center 自動更新至最新版本,Azure 虛擬機器需要執行控制平面作業。 如果您想要更快更新,您可以執行下列命令:

Set-AzContext <subscription_id>

Set-AzVMExtension -ExtensionName "AdminCenter" -Publisher "Microsoft.AdminCenter" -ExtensionType "AdminCenter" -ResourceGroupName <RG_name> -VMName <VM_name>

實作詳細資料

Windows Admin Center 目前會以我們在您想要使用 Windows Admin Center 的每個 Azure VM 上安裝的擴充功能形式在 Azure 入口網站中實作。

此延伸模組會連線到管理憑證與 DNS 記錄的外部服務,以便讓您輕鬆連線到 VM。

每個使用 Windows Admin Center 擴充功能的 Azure VM 都會取得 Microsoft 在 Azure DNS 中維護的公用 DNS 記錄。 我們會對記錄名稱進行雜湊處理,以在 DNS 中儲存 VM 的 IP 位址時匿名,IP 位址不會以純文字形式儲存在 DNS 中。 此 DNS 記錄可用來在 VM 上發行 Windows Admin Center 的憑證,以啟用與 VM 的加密通訊。

將 Azure VM 連線至 Windows Admin Center 會在系統管理員的群組中部署虛擬帳戶,讓您在 VM 上擁有完整的系統管理員存取權。 VM 的存取權是由 Azure 中的 Windows Admin Center 系統管理員登入 角色所控制。 為 VM 指派擁有者 或 參與者 角色的 Azure 使用者不會自動擁有登入 VM 的許可權。

疑難排解

以下是一些嘗試的秘訣,以防某個專案無法運作。 如需針對 Windows Admin Center 進行疑難排解的一般說明(並非特別在 Azure 中),請參閱 針對 Windows Admin Center 進行疑難排解。

無法連線錯誤

在新的索引標籤中開啟

https://<ip_address>:<port>。 如果此頁面成功載入,但出現憑證錯誤,請建立支援要求。如果此頁面無法成功載入,則表示 Windows Admin Center 連線本身發生問題。 在嘗試進一步疑難排解之前,請確定您已連線到正確的 Vnet,並使用正確的 IP 位址。

如果您使用公用 IP 位址,請確定您在安裝時選取的埠已開啟至網際網路。 根據預設,此連接埠設為 6516。 在您的虛擬機器中,瀏覽至 [網路>][新增輸入連接埠規則]。

請確認此連接埠可連線。

- 在 Azure 入口網站中,流覽至 [網路] ,並確定沒有優先順序較高的規則衝突,可能會封鎖 Windows Admin Center 埠

- 在 Azure 入口網站中,瀏覽至 [疑難排解連接問題],測試您的連線是否正常運作,並可連線到連接埠。

請確定虛擬機器上允許輸出流量至 Windows Admin Center

在 Azure 入口網站中,瀏覽至 [網路] 和 [輸出連接埠規則]。

為

Windows Admin Center和Azure Active Directory服務標籤建立新的連接埠規則。您可以在虛擬機器內使用 PowerShell 執行下列命令來測試此問題:

Invoke-RestMethod -Method GET -Uri https://<your_region>.service.waconazure.comMicrosoft Certificate and DNS service for Windows Admin Center in the Azure Portal如果您允許所有輸出流量,但仍看到

Invoke-RestMethod命令的錯誤,請檢查是否有防火牆規則封鎖連線。 如果看似沒有任何錯誤,請建立支援要求,以免服務可能發生問題。

確認 Windows Admin Center 服務正在您的 VM 執行。

- 在 Azure 入口網站中,瀏覽至 [連線>][RDP>][下載 RDP 檔案]。

- 開啟 RDP 檔案,並使用您的系統管理員認證登入。

- 開啟工作管理員 (Ctrl+Shift+Esc) 並瀏覽至 [服務]。

- 確定 WindowsAdminCenter 正在執行。 如果沒有,請啟動服務。

檢查您的安裝是否處於良好狀態。

- 在 Azure 入口網站中,瀏覽至 [連線>][RDP>][下載 RDP 檔案]。

- 開啟 RDP 檔案,並使用您的系統管理員認證登入。

- 開啟瀏覽器,輸入

https://localhost:<port>,並將<port>替換為您安裝 Windows Admin Center 時使用的埠號。 不確定您安裝在哪個連接埠上? 請參閱本文稍後的常見問題。 - 如果未載入此項目,您的安裝可能發生錯誤。 返回 Azure 入口網站,瀏覽至 [延伸模組],然後解除安裝 Admin Center 延伸模組。 流覽回 Windows Admin Center ,然後重新安裝擴充功能。

檢查防火牆規則是否已針對 SmeInboundOpenException 開啟。

- 在 Azure 入口網站中,瀏覽至 [連線>][RDP>][下載 RDP 檔案]。

- 開啟 RDP 檔案,並使用您的系統管理員認證登入。

- 開啟主控台並瀏覽至 控制台\系統與安全性\Windows Defender 防火牆\允許的 apps。

- 請確定 SmeInboundOpenException 規則的私人及公共選項皆已啟動,然後再次嘗試連線。

您卡在載有標誌的 Windows Admin Center 載入頁面。

如果您的瀏覽器封鎖協力廠商 Cookie,可能會發生這種情況。 目前,Windows Admin Center 會要求您不要封鎖協力廠商 Cookie,而我們正積極努力移除這項需求。 同時,在您的瀏覽器中允許第三方 Cookie。

在 Edge 上:

- 流覽至右上角的省略號,然後流覽至 [ 設定]

- 流覽至 Cookie 和網站許可權

- 流覽至 [管理和刪除 Cookie 和網站資料]

- 請確定封鎖協力廠商 Cookie的核取方塊已關閉

在 Chrome 上

- 流覽至右上角的省略號,然後流覽至 [ 設定]

- 流覽至 隱私權和安全性

- 流覽至 Cookie 和其他網站資料

- 在

[隱身模式中封鎖協力廠商 Cookie] 或 [允許所有 Cookie] 中選取選項按鈕

Windows Admin Center 中的一個工具未載入或發生錯誤

流覽至 Windows Admin Center 中的任何其他工具,然後流覽回未載入的工具。

如果沒有其他工具正在載入,可能是您的網路連線有問題。 嘗試先關閉該功能,然後再重新連線。 如果無法解決問題,請提交支援請求。

無法安裝 Windows Admin Center 延伸模組

請仔細檢查以確定 VM 符合 需求 。

確認虛擬機器允許 Windows Admin Center 的輸出流量。

在 Azure 入口網站中,瀏覽至 [網路] 和 [輸出連接埠規則]。

建立 Windows Admin Center 的新輸出連接埠規則。

使用虛擬機器內的 PowerShell 執行下列命令來測試連線能力:

Invoke-RestMethod -Method GET -Uri https://<your_region>.service.waconazure.comMicrosoft Certificate and DNS service for Windows Admin Center in the Azure Portal

如果您已允許所有外部流量,並且從

Invoke-RestMethod命令收到錯誤,請檢查防火牆規則是否有封鎖連線。

如果看似沒有任何錯誤,卻仍無法安裝 Windows Admin Center,請提出支援要求,並提供下列資訊:

- Azure 入口網站中的記錄。 您可以在 [設定 > 延伸模組 > 系統管理中心 > 檢視詳細狀態] 底下找到此項內容

- VM 中的記錄。 從下列位置分享記錄:

- C:\WindowsAzure\Logs\Plugins\AdminCenter

- C:\Packages\Plugins\AdminCenter

- 網路追蹤 (若適用)。 網路追蹤可能包含客戶資料和敏感性安全詳細資料 (例如密碼),因此建議您先檢閱追蹤並移除任何敏感性詳細資料,再共用。

使用 ARM 範本將 Windows Admin Center 部署自動化

您可以使用此 Azure Resource Manager 範本,在 Azure 入口網站中自動化 Windows Admin Center 部署。

const deploymentTemplate = {

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string"

},

"location": {

"type": "string"

},

"extensionName": {

"type": "string"

},

"extensionPublisher": {

"type": "string"

},

"extensionType": {

"type": "string"

},

"extensionVersion": {

"type": "string"

},

"port": {

"type": "string"

},

"salt": {

"type": "string"

}

},

"resources": [

{

"type": "Microsoft.Compute/virtualMachines/extensions",

"name": "[concat( parameters('vmName'), '/' , parameters('extensionName') )]",

"apiVersion": "2018-10-01",

"location": "[parameters('location')]",

"properties": {

"publisher": "[parameters('extensionPublisher')]",

"type": "[parameters('extensionType')]",

"typeHandlerVersion": "[parameters('extensionVersion')]",

"autoUpgradeMinorVersion": true,

"settings": {

"port": "[parameters('port')]",

"salt": "[parameters('salt')]",

}

}

}

];

const parameters = {

vmName: <VM name>,

location: <VM location>,

extensionName: "AdminCenter",

extensionPublisher: "Microsoft.AdminCenter",

extensionType: "AdminCenter",

extensionVersion: "0.0",

port: "6516",

salt: ""

}

使用 PowerShell 將 Windows Admin Center 部署自動化

您也可以使用此 PowerShell 腳本,在 Azure 入口網站中自動化 Windows Admin Center 部署。

$resourceGroupName = <get VM's resource group name>

$vmLocation = <get VM location>

$vmName = <get VM name>

$vmNsg = <get VM's primary nsg>

$salt = ""

$wacPort = "6516"

$Settings = @{"port" = $wacPort; "salt" = $salt}

# Open outbound port rule for WAC service

Get-AzNetworkSecurityGroup -Name $vmNsg -ResourceGroupName $resourceGroupName | Add-AzNetworkSecurityRuleConfig -Name "PortForWACService" -Access "Allow" -Direction "Outbound" -SourceAddressPrefix "VirtualNetwork" -SourcePortRange "*" -DestinationAddressPrefix "WindowsAdminCenter" -DestinationPortRange "443" -Priority 100 -Protocol Tcp | Set-AzNetworkSecurityGroup

# Open outbound port rule for AAD

Get-AzNetworkSecurityGroup -Name $vmNsg -ResourceGroupName $resourceGroupName | Add-AzNetworkSecurityRuleConfig -Name "PortForAADService" -Access "Allow" -Direction "Outbound" -SourceAddressPrefix "VirtualNetwork" -SourcePortRange "*" -DestinationAddressPrefix "AzureActiveDirectory" -DestinationPortRange "443" -Priority 101 -Protocol Tcp | Set-AzNetworkSecurityGroup

# Install VM extension

Set-AzVMExtension -ResourceGroupName $resourceGroupName -Location $vmLocation -VMName $vmName -Name "AdminCenter" -Publisher "Microsoft.AdminCenter" -Type "AdminCenter" -TypeHandlerVersion "0.0" -settings $Settings

# Open inbound port rule on VM to be able to connect to WAC

Get-AzNetworkSecurityGroup -Name $vmNsg -ResourceGroupName $resourceGroupName | Add-AzNetworkSecurityRuleConfig -Name "PortForWAC" -Access "Allow" -Direction "Inbound" -SourceAddressPrefix "*" -SourcePortRange "*" -DestinationAddressPrefix "*" -DestinationPortRange $wacPort -Priority 100 -Protocol Tcp | Set-AzNetworkSecurityGroup

已知問題

- 如果您變更任何網路規則,Windows Admin Center 大約需要一分鐘來更新網路。 連線可能會維持幾分鐘失敗狀態。

- 如果您只是剛啟動虛擬電腦,大約需要一分鐘的時間,IP 位址才能向 Windows Admin Center 註冊,因此可能無法載入。

- 第一次載入 Windows Admin Center 可能需要較長時間。 任何後續載入只需幾秒鐘。

- 不支援 Chrome Incognito 模式。

- 不支援 Azure 入口網站桌面應用程式。

常見問題集

使用 Windows Admin Center 需要多少費用?

在 Azure 入口網站中使用 Windows Admin Center 不需要任何費用。

我可以使用 Windows Admin Center 來管理在 Azure VM 上執行的虛擬機器嗎?

您可以使用角色和功能擴充功能來安裝 Hyper-V 角色。 安裝之後,請重新整理瀏覽器,而 Windows Admin Center 會顯示虛擬機和交換器擴充功能。

我可以使用此延伸模組來管理哪些作業系統?

您可以使用延伸模組來管理執行 Windows Server 2016 或更高版本,或執行 Windows 10/11 的 VM。

Windows Admin Center 如何處理安全性?

從 Azure 入口網站到 VM 上執行的 Windows Admin Center 流量會使用 HTTPS。 您的 Azure VM 是使用 PowerShell 和 WMI over WinRM 來管理。

對於輸入埠,為什麼必須開啟埠,為什麼來源應該設定為 「任何」?

Windows Admin Center 會在您的 Azure 虛擬機器上安裝。 安裝是由網頁伺服器和閘道所組成。 藉由將網頁伺服器發佈至 DNS 並開啟防火牆(VM 中的輸入埠),您可以從 Azure 入口網站存取 Windows Admin Center。 此埠的規則會執行類似 「RDP」 埠的規則。 如果您不想將此埠開啟為「任何」,建議您將規則指定為用來開啟 Azure 入口網站之電腦的 IP 位址。

為何必須建立輸出連接埠規則?

有一個外部 Windows Admin Center 服務會為您管理憑證和 DNS 記錄。 若要讓您的 VM 能夠與我們的服務互動,您必須建立輸出連接埠規則。

我可以使用 PowerShell 或 Azure CLI 在 VM 上安裝擴充功能嗎?

是的:

- PowerShell: Set-AzVMExtension

- Azure CLI: az vm extension set

我已經在 VM 上安裝 Windows Admin Center。 我可以從入口網站存取嗎?

是,不過您仍然需要 安裝擴充功能。

有沒有關於 Windows Admin Center 及其工具的一般功能的文件?

是,請參閱 Windows Admin Center 概觀 和管理 伺服器 。

我是否必須在每個 Azure VM 上安裝 Windows Admin Center?

是,針對我們的初始實作,Windows Admin Center 必須安裝在您想要使用它的每個 Azure VM 上。

我可以使用 Windows Admin Center 來管理所有伺服器和虛擬機器嗎?

是,您可以使用 Windows Admin Center 內部部署來管理內部部署和 Azure 中的伺服器和虛擬機器。 如需詳細資訊,請參閱 使用 Windows Admin Center 管理 Azure VM。

Azure 入口網站中的 Windows Admin Center 是否可與 Azure Bastion 搭配運作?

不,很遺憾不是。

在負載平衡器後方的 VM 是否支援 Windows Admin Center?

是。