將 DNS 原則用於 Active Directory 中的拆分式 DNS

本主題說明如何在 Windows Server 2016 中利用 DNS 原則的流量管理功能,使用 Active Directory 整合式 DNS 區域進行拆分式部署。

在 Windows Server 2016 中,DNS 原則支援延伸至 Active Directory 整合式 DNS 區域。 Active Directory 整合為 DNS 伺服器提供了多重主機高可用性功能。

先前,此案例要求 DNS 系統管理員維護兩部不同的 DNS 伺服器,每部伺服器會個別為每組使用者 (內部和外部使用者) 提供服務。 如果區域內只有少數記錄是拆分式,或者兩個區域執行個體 (內部和外部) 都委派給同一個父系網域,這將成為一項管理難題。

注意

- 若單一區域有兩個版本,一個版本用於組織內部網路上的內部使用者,另一個版本用於外部使用者 (通常是網際網路上的使用者),DNS 部署將是拆分式部署。

- 使用適合拆分式 DNS 部署的 DNS 原則主題說明如何使用 DNS 原則和區域範圍,在單一 Windows Server 2016 DNS 伺服器上部署拆分式 DNS 系統。

Active Directory 中的範例拆分式 DNS

此範例使用一家虛構公司 Contoso,該公司維護以下求職網站:www.career.contoso.com。

該網站有兩個版本,一個供內部使用者使用,可發佈內部職位資訊。 此內部網站位於本機 IP 位址 10.0.0.39。

第二個版本是同一個網站的公用版本,位於公用 IP 位址 65.55.39.10。

在沒有 DNS 原則的情況下,系統管理員必須將這兩個區域裝載在個別的 Windows Server DNS 伺服器上,並單獨進行管理。

使用 DNS 原則,這些區域現在可以裝載在同一部 DNS 伺服器上。

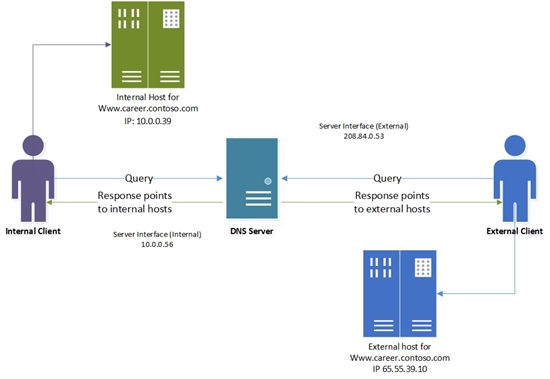

如果 contoso.com 的 DNS 伺服器已整合 Active Directory,且正在接聽兩個網路介面,Contoso DNS 系統管理員可以依照本主題中的步驟實行拆分式部署。

DNS 系統管理員使用下列 IP 位址來設定 DNS 伺服器介面。

- 面向網際網路的網路介面卡設定了公用 IP 位址 208.84.0.53,供外部查詢使用。

- 面向內部網路的網路介面卡設定了私人 IP 位址 10.0.0.56,供內部查詢使用。

下圖描述此案例。

適合拆分式 DNS 部署的 DNS 原則在 Active Directory 中的運作方式

在 DNS 伺服器設定必要的 DNS 原則後,就會根據 DNS 伺服器上的原則評估每個名稱解析要求。

此範例使用伺服器介面作為準則,以區分內部和外部用戶端。

如果收到查詢的伺服器介面符合任何原則,則會使用關聯的區域範圍來回應查詢。

因此,在我們的範例中,於私人 IP (10.0.0.56) 上收到的 www.career.contoso.com 的 DNS 查詢會收到包含內部 IP 位址的 DNS 回應;而公用網路介面上收到的 DNS 查詢則會收到包含預設區域範圍 (這與一般查詢解析相同) 中公用 IP 位址的 DNS 回應。

只有預設區域範圍才支援動態 DNS (DDNS) 更新和清除。 由於內部用戶端是由預設區域範圍提供服務,因此,Contoso DNS 系統管理員可以繼續使用現有的機制 (動態 DNS 或靜態) 來更新 contoso.com 中的記錄。 若是非預設區域範圍 (例如此範例中的外部範圍),則不提供 DDNS 或清除支援。

原則的高可用性

DNS 原則未整合 Active Directory。 因此,DNS 原則不會複寫到裝載相同 Active Directory 整合式區域的其他 DNS 伺服器。

DNS 原則會儲存在本機 DNS 伺服器上。 您可以使用下列範例 Windows PowerShell 命令,輕鬆地將 DNS 原則從一部伺服器匯出至另一部伺服器。

$policies = Get-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server01

$policies | Add-DnsServerQueryResolutionPolicy -ZoneName "contoso.com" -ComputerName Server02

如需詳細資訊,請參閱下列 Windows PowerShell 參考主題。

如何在 Active Directory 中設定適合拆分式 DNS 部署的 DNS 原則

若要使用 DNS 原則設定 DNS 拆分式部署,您必須參考以下幾節提供的詳細設定指示。

新增 Active Directory 整合式區域

您可以使用下列範例命令,將 Active Directory 整合式 contoso.com 區域新增至 DNS 伺服器。

Add-DnsServerPrimaryZone -Name "contoso.com" -ReplicationScope "Domain" -PassThru

如需詳細資訊,請參閱 Add-DnsServerPrimaryZone。

建立區域的範圍

您可以依照本節的指示分割區域 contoso.com,以建立外部區域範圍。

區域範圍是區域的唯一執行個體。 一個 DNS 區域可以有多個區域範圍,而且每個區域範圍都會包含其本身的 DNS 記錄集。 相同的 DNS 記錄可以出現在多個區域範圍中,這些記錄可具有不同的 IP 位址,也可具有相同的 IP 位址。

由於您將在 Active Directory 整合式區域中新增這個新的區域範圍,因此區域範圍和其內的記錄會透過 Active Directory 複寫到網域中的其他複本伺服器。

根據預設,每個 DNS 區域中都會有區域範圍。 此區域範圍的名稱與區域相同,而且舊版 DNS 作業會在這個範圍上進行。 此預設區域範圍將裝載 www.career.contoso.com 的內部版本。

您可以使用下列範例命令,在 DNS 伺服器上建立區域範圍。

Add-DnsServerZoneScope -ZoneName "contoso.com" -Name "external"

如需詳細資訊,請參閱 Add-DnsServerZoneScope。

將記錄新增至區域範圍

下一步會將代表網頁伺服器主機的記錄新增至兩個區域範圍:外部和預設 (適用於內部用戶端)。

在預設內部區域範圍中,記錄 www.career.contoso.com 新增了 IP 位址 10.0.0.39,這是一個私人 IP 位址;且在外部區域範圍中,相同的記錄 (www.career.contoso.com) 新增了公用 IP 位址 65.55.39.10。

記錄 (包括預設內部區域範圍和外部區域範圍中的記錄) 會在網域內自動複寫至其各自的區域範圍。

您可以使用下列範例命令,將記錄新增至 DNS 伺服器上的區域範圍。

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "65.55.39.10" -ZoneScope "external"

Add-DnsServerResourceRecord -ZoneName "contoso.com" -A -Name "www.career" -IPv4Address "10.0.0.39”

注意

記錄新增至預設區域範圍時,不會包含 –ZoneScope 參數。 此動作相當於將記錄新增至一般區域。

如需詳細資訊,請參閱 Add-DnsServerResourceRecord。

建立 DNS 原則

識別出外部網路和內部網路的伺服器介面並建立區域範圍後,您必須建立連接內部和外部區域範圍的 DNS 原則。

注意

此範例使用伺服器介面 (下列範例命令中的 -ServerInterface 參數) 作為準則,以區分內部和外部用戶端。 另一個區分外部和內部用戶端的方法,是使用用戶端子網路作為準則。 如果您可以識別內部用戶端所屬的子網路,則可以設定 DNS 原則,以根據用戶端子網路進行區分。 如需如何使用用戶端子網路準則設定流量管理的相關資訊,請參閱使用 DNS 原則對主要伺服器進行地理位置流量管理。

在您設定原則後,當公用介面上接收到 DNS 查詢時,就會從區域的外部範圍傳回答案。

注意

對應預設外部區域範圍不需要任何原則。

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainZonePolicy" -Action ALLOW -ServerInterface "eq,208.84.0.53" -ZoneScope "external,1" -ZoneName contoso.com

注意

208.84.0.53 是公用網路介面上的 IP 位址。

如需詳細資訊,請參閱 Add-DnsServerQueryResolutionPolicy。

現在,DNS 伺服器已使用 Active Directory 整合式 DNS 區域設定了拆分式名稱伺服器所需的 DNS 原則。

您可以根據流量管理需求建立數千個 DNS 原則,且所有新原則都會動態套用至傳入的查詢,無須將 DNS 伺服器重新啟動。