Windows Hello 企業版 布建可讓用戶註冊可用於無密碼驗證的新強式雙因素認證。 布建體驗會根據下列專案而有所不同:

- 裝置如何加入 Microsoft Entra ID

- Windows Hello 企業版 部署類型

- 如果環境為受控或同盟

注意

對於每個可能的案例,本節中的流程並不詳盡。 例如,同盟密鑰信任也是支持的設定。

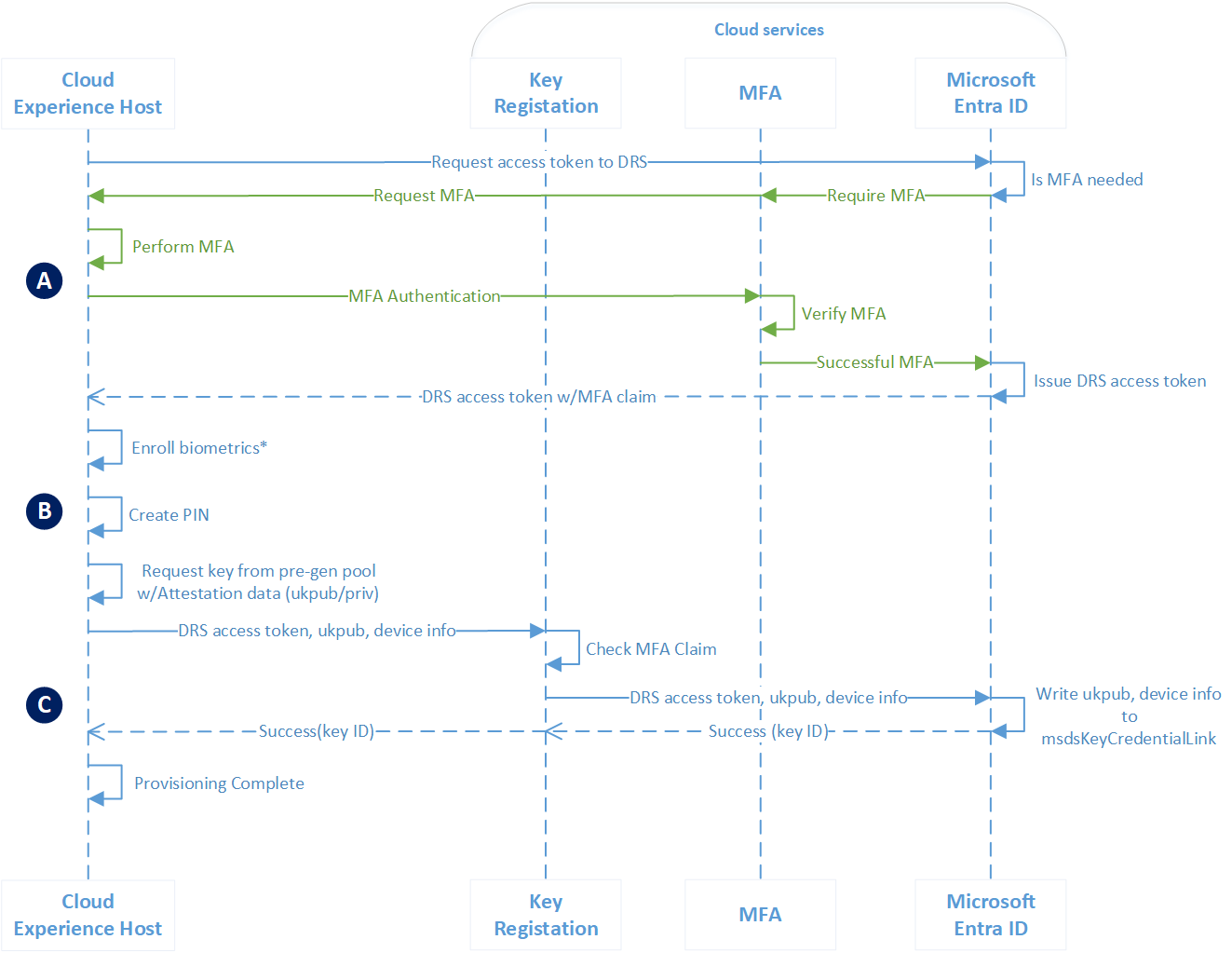

使用受控驗證布建已加入 Microsoft Entra 裝置

| 階段 | 描述 |

|---|---|

| A | 雲端體驗主機 (CXH 中裝載的布建應用程式) 會藉由要求 Azure 裝置註冊服務 (ADRS) 的存取令牌來開始佈建。 應用程式會使用 Microsoft Entra Web 帳戶管理員外掛程式提出要求。 用戶必須提供兩個驗證因素。 在這個階段中,用戶已經提供一個驗證因素,通常是使用者名稱和密碼。 Microsoft Entra 多重要素驗證服務提供第二個驗證因素。 如果使用者在過去 10 分鐘內執行 Microsoft Entra 多重要素驗證,例如從全新體驗註冊裝置時 (OOBE) ,則系統不會提示他們輸入 MFA,因為目前的 MFA 仍然有效。 Microsoft Entra ID 驗證存取令牌要求及其相關聯的 MFA 宣告、建立 ADRS 存取令牌,並將它傳回給應用程式。 |

| B | 收到 ADRS 存取令牌之後,應用程式會偵測裝置是否有 Windows Hello 生物特徵辨識相容感測器。 如果應用程式偵測到生物特徵辨識感測器,它可讓用戶選擇註冊生物特徵辨識。 完成或略過生物特徵辨識註冊之後,應用程式會要求使用者在搭配生物特徵辨識) 使用時,建立 PIN 和預設的 (和後援手勢。 使用者提供並確認其 PIN。 接下來,應用程式會從金鑰預先產生集區要求 Windows Hello 企業版 金鑰組,其中包含證明數據。 這是 ukpub/ukpriv) (使用者密鑰。 |

| C | 應用程式會將ADRS令牌、ukpub、證明資料和裝置資訊傳送至ADRS以進行使用者密鑰註冊。 Azure DRS 會驗證 MFA 宣告維持在最新狀態。 成功驗證時,Azure DRS 會在 Microsoft Entra ID 中找出用戶的物件,並將密鑰資訊寫入多重值屬性。 金鑰資訊包含其建立來源裝置的參考。 Microsoft Entra ID 會將金鑰標識碼傳回給應用程式,以發出使用者佈建結束和應用程式結束的訊號。 |

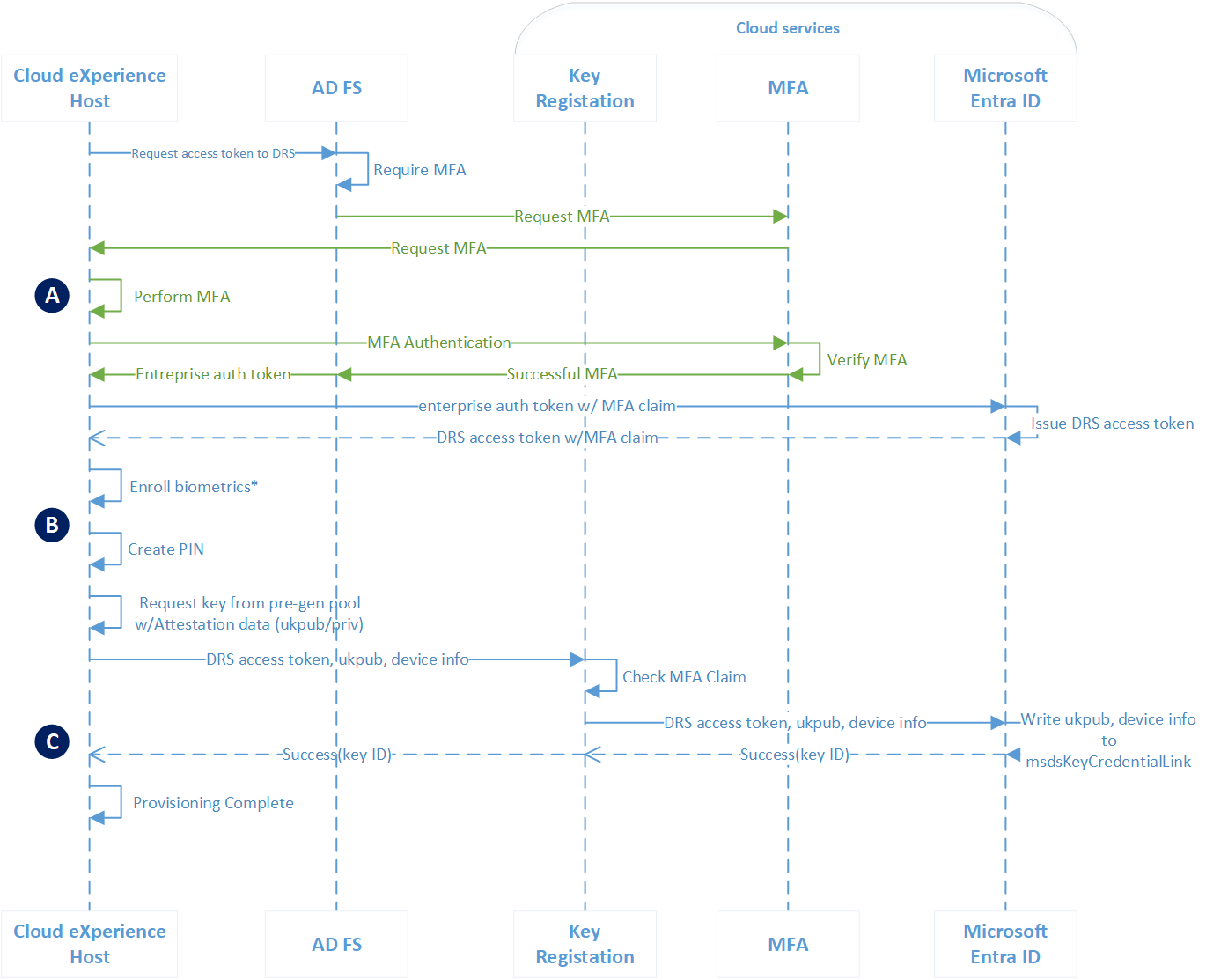

使用同盟驗證布建已加入 Microsoft Entra 裝置

| 階段 | 描述 |

|---|---|

| A | 雲端體驗主機 (CXH 中裝載的布建應用程式) 會藉由要求 Azure 裝置註冊服務 (ADRS) 的存取令牌來開始佈建。 應用程式會使用 Microsoft Entra Web 帳戶管理員外掛程式提出要求。 在同盟環境中,外掛程式會將令牌要求傳送至內部部署 STS,例如 Active Directory 同盟服務。 內部部署 STS 會驗證使用者,並判斷使用者是否應該執行另一個驗證因素。 用戶必須提供兩個驗證因素。 在這個階段中,用戶已經提供一個驗證因素,通常是使用者名稱和密碼。 Microsoft Entra 多重要素驗證服務提供第二個驗證因素。 如果使用者在過去 10 分鐘內執行 Microsoft Entra 多重要素驗證,例如從全新體驗註冊裝置時 (OOBE) ,則系統不會提示他們輸入 MFA,因為目前的 MFA 仍然有效。 內部部署 STS 伺服器會在成功的 MFA 上發出企業令牌。 應用程式會將令牌傳送至 Microsoft Entra ID。 Microsoft Entra ID 驗證存取令牌要求及其相關聯的 MFA 宣告、建立 ADRS 存取令牌,並將它傳回給應用程式。 |

| B | 收到 ADRS 存取令牌之後,應用程式會偵測裝置是否有 Windows Hello 生物特徵辨識相容感測器。 如果應用程式偵測到生物特徵辨識感測器,它可讓用戶選擇註冊生物特徵辨識。 完成或略過生物特徵辨識註冊之後,應用程式會要求使用者在搭配生物特徵辨識) 使用時,建立 PIN 和預設的 (和後援手勢。 使用者提供並確認其 PIN。 接下來,應用程式會從金鑰預先產生集區要求 Windows Hello 企業版 金鑰組,其中包含證明數據。 這是 ukpub/ukpriv) (使用者密鑰。 |

| C | 應用程式會將ADRS令牌、ukpub、證明資料和裝置資訊傳送至ADRS以進行使用者密鑰註冊。 Azure DRS 驗證 MFA 宣告維持在最新狀態。 成功驗證時,Azure DRS 會在 Microsoft Entra ID 中找出用戶的物件,並將密鑰資訊寫入多重值屬性。 金鑰資訊包含其建立來源裝置的參考。 Microsoft Entra ID 會將金鑰標識碼傳回給應用程式,以發出使用者佈建結束和應用程式結束的訊號。 |

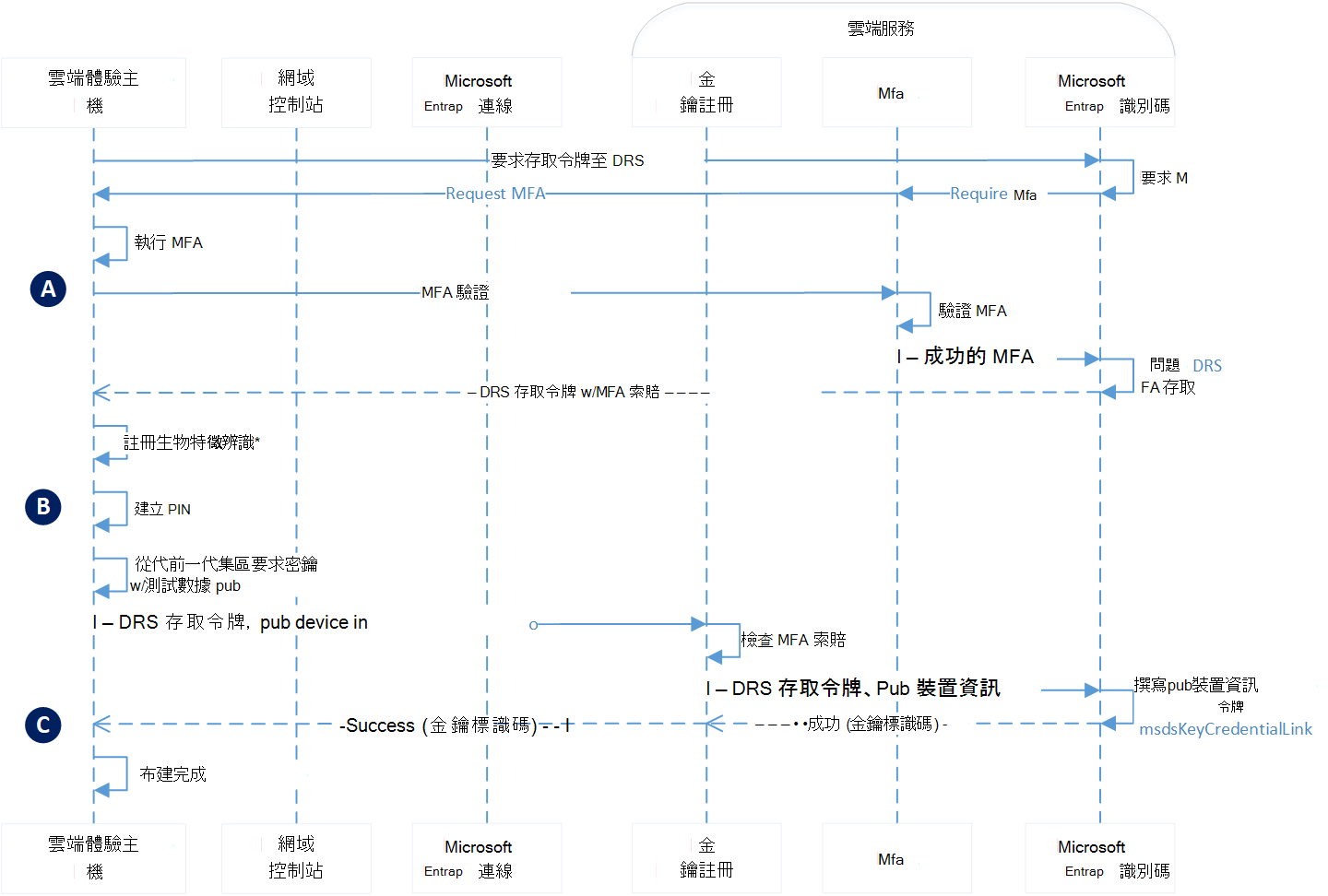

使用受控驗證在雲端 Kerberos 信任部署模型中布建

| 階段 | 描述 |

|---|---|

| A | 雲端體驗主機 (CXH 中裝載的布建應用程式) 會藉由要求 Azure 裝置註冊服務 (ADRS) 的存取令牌來開始佈建。 應用程式會使用 Microsoft Entra Web 帳戶管理員外掛程式提出要求。 用戶必須提供兩個驗證因素。 在這個階段中,用戶已經提供一個驗證因素,通常是使用者名稱和密碼。 Microsoft Entra 多重要素驗證服務提供第二個驗證因素。 如果使用者在過去 10 分鐘內執行 Microsoft Entra 多重要素驗證,例如從全新體驗註冊裝置時 (OOBE) ,則系統不會提示他們輸入 MFA,因為目前的 MFA 仍然有效。 Microsoft Entra ID 驗證存取令牌要求及其相關聯的 MFA 宣告、建立 ADRS 存取令牌,並將它傳回給應用程式。 |

| B | 收到 ADRS 存取令牌之後,應用程式會偵測裝置是否有 Windows Hello 生物特徵辨識相容感測器。 如果應用程式偵測到生物特徵辨識感測器,它可讓用戶選擇註冊生物特徵辨識。 完成或略過生物特徵辨識註冊之後,應用程式會要求使用者在搭配生物特徵辨識) 使用時,建立 PIN 和預設的 (和後援手勢。 使用者提供並確認其 PIN。 接下來,應用程式會從金鑰預先產生集區要求 Windows Hello 企業版 金鑰組,其中包含證明數據。 這是 ukpub/ukpriv) (使用者密鑰。 |

| C | 應用程式會將ADRS令牌、ukpub、證明資料和裝置資訊傳送至ADRS以進行使用者密鑰註冊。 Azure DRS 會驗證 MFA 宣告維持在最新狀態。 成功驗證時,Azure DRS 會在 Microsoft Entra ID 中找出用戶的物件,並將密鑰資訊寫入多重值屬性。 金鑰資訊包含其建立來源裝置的參考。 Microsoft Entra ID 會將金鑰標識碼傳回給應用程式,以發出使用者佈建結束和應用程式結束的訊號。 |

注意

Windows Hello 企業版 雲端 Kerberos 信任不需要將使用者的金鑰從 Microsoft Entra ID 同步至 Active Directory。 用戶可以在布建其認證之後,立即向 Microsoft Entra ID 和 AD 進行驗證。

使用受控驗證在混合式密鑰信任部署模型中佈建

| 階段 | 描述 |

|---|---|

| A | 雲端體驗主機 (CXH 中裝載的布建應用程式) 會藉由要求 Azure 裝置註冊服務 (ADRS) 的存取令牌來開始佈建。 應用程式會使用 Microsoft Entra Web 帳戶管理員外掛程式提出要求。 用戶必須提供兩個驗證因素。 在這個階段中,用戶已經提供一個驗證因素,通常是使用者名稱和密碼。 Microsoft Entra 多重要素驗證服務提供第二個驗證因素。 如果使用者在過去 10 分鐘內執行 Microsoft Entra 多重要素驗證,例如從全新體驗註冊裝置時 (OOBE) ,則系統不會提示他們輸入 MFA,因為目前的 MFA 仍然有效。 Microsoft Entra ID 驗證存取令牌要求及其相關聯的 MFA 宣告、建立 ADRS 存取令牌,並將它傳回給應用程式。 |

| B | 收到 ADRS 存取令牌之後,應用程式會偵測裝置是否有 Windows Hello 生物特徵辨識相容感測器。 如果應用程式偵測到生物特徵辨識感測器,它可讓用戶選擇註冊生物特徵辨識。 完成或略過生物特徵辨識註冊之後,應用程式會要求使用者在搭配生物特徵辨識) 使用時,建立 PIN 和預設的 (和後援手勢。 使用者提供並確認其 PIN。 接下來,應用程式會從金鑰預先產生集區要求 Windows Hello 企業版 金鑰組,其中包含證明數據。 這是 ukpub/ukpriv) (使用者密鑰。 |

| C | 應用程式會將ADRS令牌、ukpub、證明資料和裝置資訊傳送至ADRS以進行使用者密鑰註冊。 Azure DRS 會驗證 MFA 宣告維持在最新狀態。 成功驗證時,Azure DRS 會在 Microsoft Entra ID 中找出用戶的物件,並將密鑰資訊寫入多重值屬性。 金鑰資訊包含其建立來源裝置的參考。 Microsoft Entra ID 會將金鑰標識碼傳回給應用程式,以發出使用者佈建結束和應用程式結束的訊號。 |

| D | Microsoft Entra Connect 要求會在其下一個同步處理週期更新。 Microsoft Entra ID 傳送透過布建安全註冊的用戶公鑰。 Microsoft Entra Connect 會接收公鑰,並將它寫入 Active Directory 中的用戶msDS-KeyCredentialLink屬性。 |

重要

新布建的使用者將無法使用 Windows Hello 企業版 登入,直到 Microsoft Entra Connect 成功將公鑰同步至 內部部署的 Active Directory。

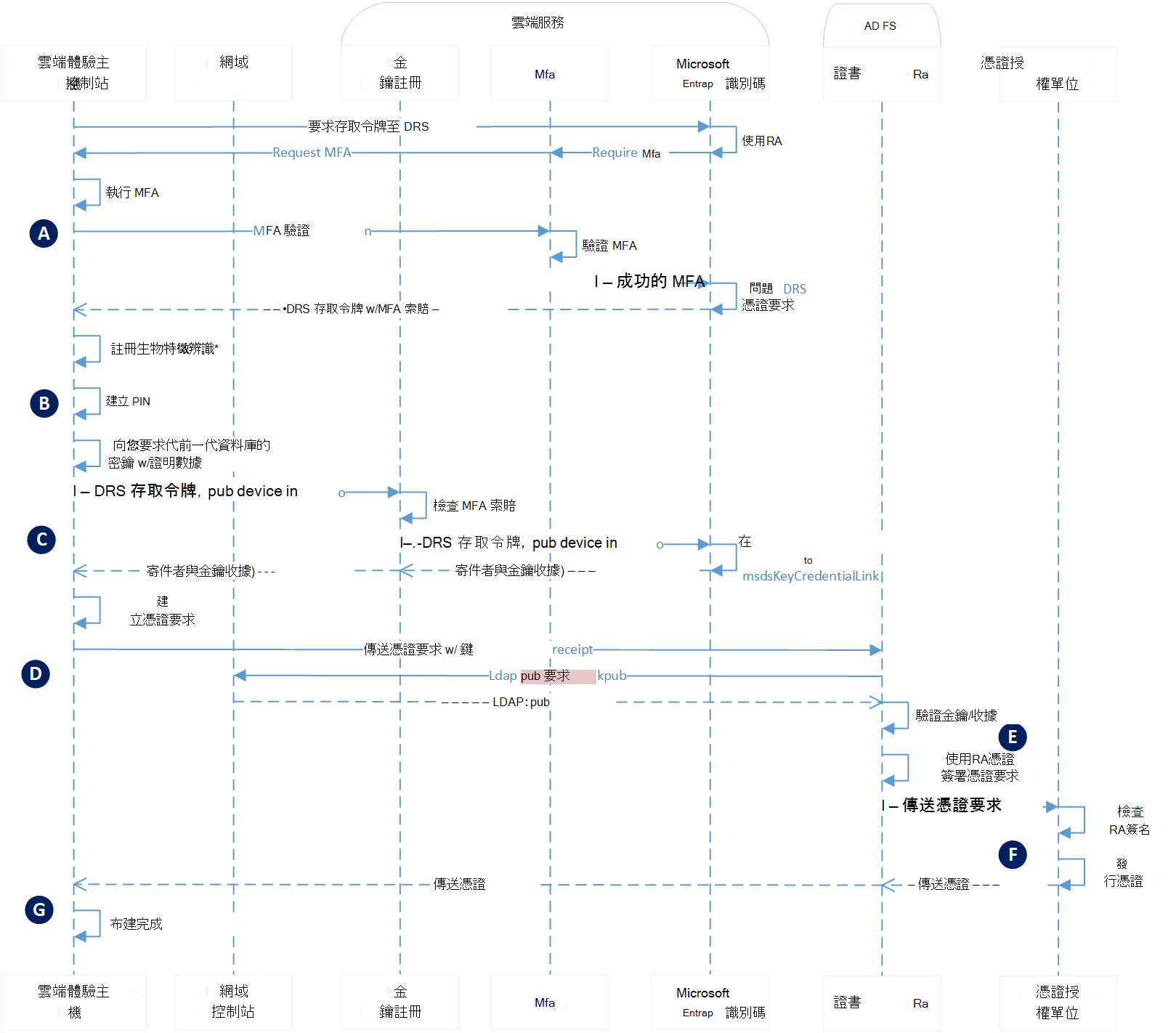

使用同盟驗證在混合式憑證信任部署模型中布建

| 階段 | 描述 |

|---|---|

| A | 雲端體驗主機 (CXH 中裝載的布建應用程式) 會藉由要求 Azure 裝置註冊服務 (ADRS) 的存取令牌來開始佈建。 應用程式會使用 Microsoft Entra Web 帳戶管理員外掛程式提出要求。 在同盟環境中,外掛程式會將令牌要求傳送至內部部署 STS,例如 Active Directory 同盟服務。 內部部署 STS 會驗證使用者,並判斷使用者是否應該執行另一個驗證因素。 用戶必須提供兩個驗證因素。 在這個階段中,用戶已經提供一個驗證因素,通常是使用者名稱和密碼。 Microsoft Entra 多重要素驗證服務 (或非 Microsoft MFA 服務) 提供第二個驗證因素。 內部部署 STS 伺服器會在成功的 MFA 上發出企業令牌。 應用程式會將令牌傳送至 Microsoft Entra ID。 Microsoft Entra ID 驗證存取令牌要求及其相關聯的 MFA 宣告、建立 ADRS 存取令牌,並將它傳回給應用程式。 |

| B | 收到 ADRS 存取令牌之後,應用程式會偵測裝置是否有 Windows Hello 生物特徵辨識相容感測器。 如果應用程式偵測到生物特徵辨識感測器,它可讓用戶選擇註冊生物特徵辨識。 完成或略過生物特徵辨識註冊之後,應用程式會要求使用者在搭配生物特徵辨識) 使用時,建立 PIN 和預設的 (和後援手勢。 使用者提供並確認其 PIN。 接下來,應用程式會從金鑰預先產生集區要求 Windows Hello 企業版 金鑰組,其中包含證明數據。 這是 ukpub/ukpriv) (使用者密鑰。 |

| C | 應用程式會將ADRS令牌、ukpub、證明資料和裝置資訊傳送至ADRS以進行使用者密鑰註冊。 Azure DRS 會驗證 MFA 宣告維持在最新狀態。 成功驗證時,Azure DRS 會在 Microsoft Entra ID 中找出用戶的物件,並將密鑰資訊寫入多重值屬性。 金鑰資訊包含其建立來源裝置的參考。 Microsoft Entra ID 會將金鑰標識碼和金鑰收據傳回給應用程式,代表使用者金鑰註冊的結束。 |

| D | 布建的憑證要求部分會在應用程式收到密鑰註冊的成功響應之後開始。 應用程式會建立 PKCS#10 憑證要求。 憑證要求中使用的金鑰與安全佈建的金鑰相同。 應用程式會將金鑰收據和憑證要求傳送至裝載於 Active Directory 同盟服務 (AD FS) 伺服器陣列上的憑證註冊授權單位,其中包含公鑰。 收到憑證要求之後,憑證註冊授權單位會向 Active Directory 查詢 msDS-KeyCredentialsLink,以取得已註冊的公鑰清單。 |

| E | 註冊授權單位會驗證憑證要求中的公鑰是否符合使用者的已註冊金鑰。 如果在已註冊的公鑰清單中找不到憑證中的公鑰,則會驗證密鑰收據,以確認密鑰已安全地向 Azure 註冊。 驗證密鑰收據或公鑰之後,註冊授權單位會使用其註冊代理程式憑證簽署憑證要求。 |

| F | 註冊授權單位會將憑證要求傳送給企業頒發證書頒發機構單位。 證書頒發機構單位會驗證憑證要求是否由有效的註冊代理程序簽署,並在成功時簽發憑證,並將其傳回給註冊授權單位,然後將憑證傳回給應用程式。 |

| G | 應用程式會接收新發行的憑證,並將其安裝到使用者的個人存放區。 這表示布建結束。 |

重要

同步憑證註冊並不依賴 Microsoft Entra Connect 來同步處理使用者的公鑰,以發出 Windows Hello 企業版 驗證憑證。 用戶可以在布建完成後立即使用憑證登入。 Microsoft Entra Connect 會繼續將公鑰同步處理至 Active Directory,但不會顯示在此流程中。

在內部部署金鑰信任部署模型中佈建

| 階段 | 描述 |

|---|---|

| A | 雲端體驗主機 (CXH 中裝載的布建應用程式) 會藉由要求企業裝置註冊服務 (EDRS) 的存取令牌來開始佈建。 應用程式會使用 Microsoft Entra Web 帳戶管理員外掛程式提出要求。 在內部部署中,外掛程式會將令牌要求傳送至內部部署 STS,例如 Active Directory 同盟服務。 內部部署 STS 會驗證使用者,並判斷使用者是否應該執行另一個驗證因素。 用戶必須提供兩個驗證因素。 在這個階段中,用戶已經提供一個驗證因素,通常是使用者名稱和密碼。 Microsoft Entra 多重要素驗證伺服器 (或非 Microsoft MFA 服務) 提供第二個驗證因素。 內部部署 STS 伺服器會在成功的 MFA 上發出企業 DRS 令牌。 |

| B | 收到EDRS存取令牌之後,應用程式會偵測裝置是否有 Windows Hello 生物特徵辨識相容感測器。 如果應用程式偵測到生物特徵辨識感測器,它可讓用戶選擇註冊生物特徵辨識。 完成或略過生物特徵辨識註冊之後,應用程式會要求使用者在搭配生物特徵辨識) 使用時,建立 PIN 和預設的 (和後援手勢。 使用者提供並確認其 PIN。 接下來,應用程式會從金鑰預先產生集區要求 Windows Hello 企業版 金鑰組,其中包含證明數據。 這是 ukpub/ukpriv) (使用者密鑰。 |

| C | 應用程式會將EDRS令牌、ukpub、證明數據和裝置資訊傳送至企業 DRS,以進行使用者密鑰註冊。 企業 DRS 會驗證 MFA 宣告維持在最新狀態。 成功驗證時,企業 DRS 會在 Active Directory 中找出用戶的 物件,並將密鑰資訊寫入多重值屬性。 金鑰資訊包含其建立來源裝置的參考。 企業 DRS 會將金鑰標識碼傳回給應用程式,代表使用者金鑰註冊的結束。 |

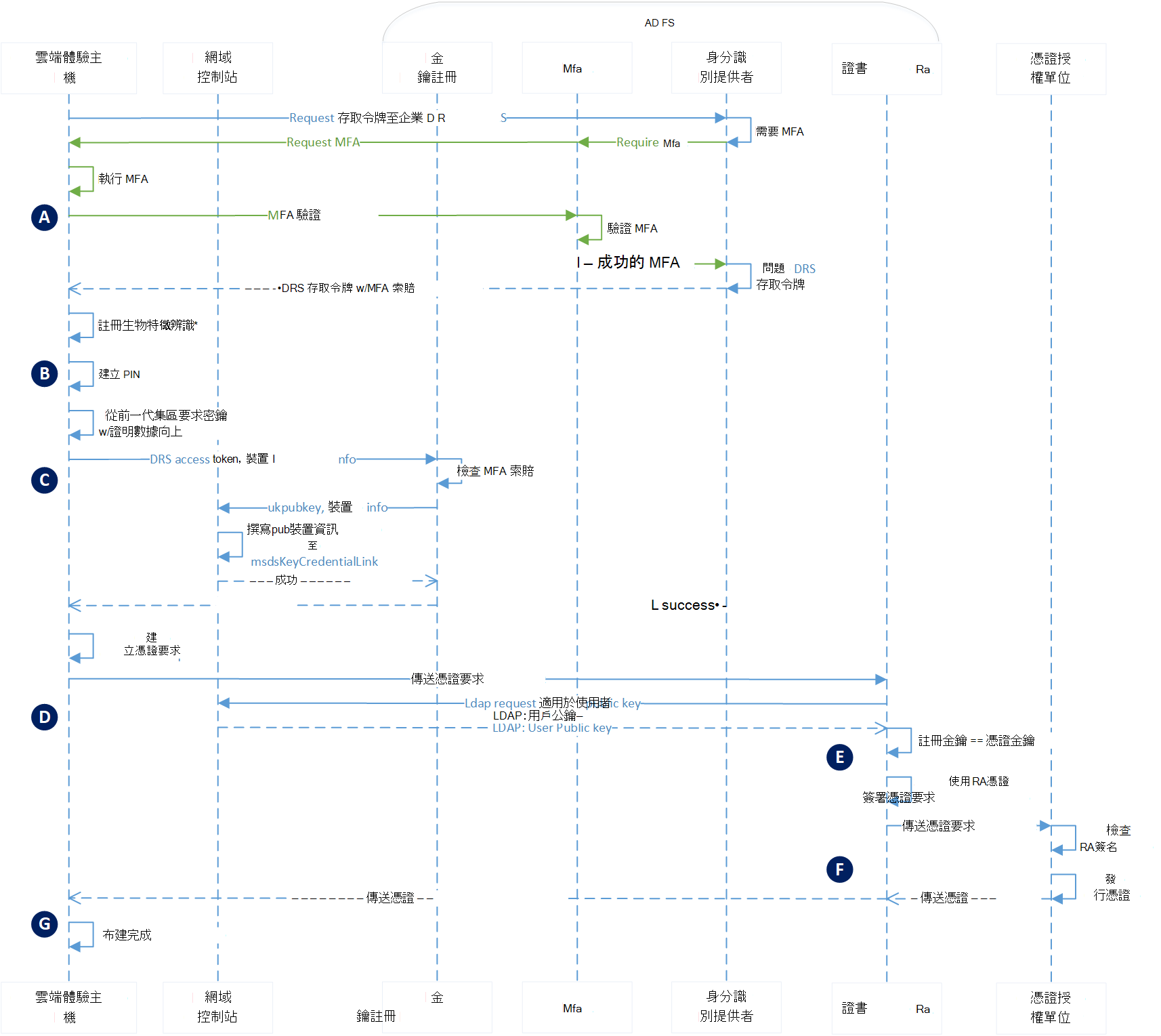

在內部部署憑證信任部署模型中布建

| 階段 | 描述 |

|---|---|

| A | 雲端體驗主機 (CXH 中裝載的布建應用程式) 會藉由要求企業裝置註冊服務 (EDRS) 的存取令牌來開始佈建。 應用程式會使用 Microsoft Entra Web 帳戶管理員外掛程式提出要求。 在內部部署中,外掛程式會將令牌要求傳送至內部部署 STS,例如 Active Directory 同盟服務。 內部部署 STS 會驗證使用者,並判斷使用者是否應該執行另一個驗證因素。 用戶必須提供兩個驗證因素。 在這個階段中,用戶已經提供一個驗證因素,通常是使用者名稱和密碼。 Microsoft Entra 多重要素驗證伺服器 (或非 Microsoft MFA 服務) 提供第二個驗證因素。 內部部署 STS 伺服器會在成功的 MFA 上發出企業 DRS 令牌。 |

| B | 收到EDRS存取令牌之後,應用程式會偵測裝置是否有 Windows Hello 生物特徵辨識相容感測器。 如果應用程式偵測到生物特徵辨識感測器,它可讓用戶選擇註冊生物特徵辨識。 完成或略過生物特徵辨識註冊之後,應用程式會要求使用者在搭配生物特徵辨識) 使用時,建立 PIN 和預設的 (和後援手勢。 使用者提供並確認其 PIN。 接下來,應用程式會從金鑰預先產生集區要求 Windows Hello 企業版 金鑰組,其中包含證明數據。 這是 ukpub/ukpriv) (使用者密鑰。 |

| C | 應用程式會將EDRS令牌、ukpub、證明數據和裝置資訊傳送至企業 DRS,以進行使用者密鑰註冊。 企業 DRS 會驗證 MFA 宣告維持在最新狀態。 成功驗證時,企業 DRS 會在 Active Directory 中找出用戶的 物件,並將密鑰資訊寫入多重值屬性。 金鑰資訊包含其建立來源裝置的參考。 企業 DRS 會將金鑰標識碼傳回給應用程式,代表使用者金鑰註冊的結束。 |

| D | 布建的憑證要求部分會在應用程式收到密鑰註冊的成功響應之後開始。 應用程式會建立 PKCS#10 憑證要求。 憑證要求中使用的金鑰與安全佈建的金鑰相同。 應用程式會將包含公鑰的憑證要求傳送至裝載於 Active Directory 同盟服務 (AD FS) 伺服器陣列上的證書註冊授權單位。 收到憑證要求之後,憑證註冊授權單位會向 Active Directory 查詢 msDS-KeyCredentialsLink,以取得已註冊的公鑰清單。 |

| E | 註冊授權單位會驗證憑證要求中的公鑰是否符合使用者的已註冊金鑰。 驗證公鑰之後,註冊授權單位會使用其註冊代理程序憑證簽署憑證要求。 |

| F | 註冊授權單位會將憑證要求傳送給企業頒發證書頒發機構單位。 證書頒發機構單位會驗證憑證要求是否由有效的註冊代理程序簽署,並在成功時簽發憑證,並將其傳回給註冊授權單位,然後將憑證傳回給應用程式。 |

| G | 應用程式會接收新發行的憑證,並將其安裝到使用者的個人存放區。 這表示布建結束。 |