設定已加入 Microsoft 裝置的單一登錄

本文說明適用於下列專案的 Windows Hello 企業版功能或案例:

-

部署類型:混合式

-

信任類型:密鑰信任

,信任

-

聯結類型:Microsoft加入 Entra

Windows Hello 企業版與已加入 Microsoft 裝置結合,可讓使用者使用強式雙因素認證,輕鬆地安全地存取雲端式資源。 當組織將資源轉換至雲端時,某些資源可能會保留在內部部署,Microsoft加入 Entra 的裝置可能需要存取它們。 透過混合式部署的其他設定,您可以使用 Windows Hello 企業版或憑證,為已加入 Entra 的Microsoft裝置提供內部部署資源的單一登錄。

注意

使用雲端 Kerberos 信任模型時不需要這些步驟。

必要條件

不同於Microsoft已加入 Entra 混合式裝置,Microsoft加入 Entra 的裝置與您的 Active Directory 網域沒有關聯性。 此因素改變了使用者向 Active Directory 驗證的方式。 驗證下列設定,以確保它們支援Microsoft加入 Entra 的裝置:

- CRL) 發佈點 (證書吊銷清單

- 域控制器憑證

- 網路基礎結構就緒,可連線到內部部署域控制器。 如果機器是外部的,您可以使用任何 VPN 解決方案

CRL 發佈點 (CDP)

憑證授權單位所發行的憑證可加以撤銷。 當證書頒發機構單位撤銷憑證時,它會將憑證的相關信息寫入證書 吊銷清單 (CRL) 。

在憑證驗證期間,Windows 會比較目前的憑證與 CRL 中的資訊,以判斷憑證是否有效。

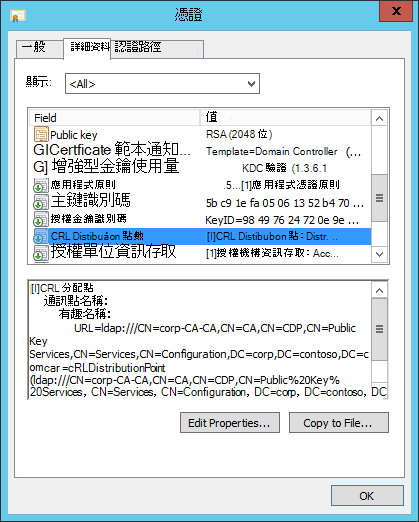

在螢幕快照中,域控制器憑證的 CDP 屬性會顯示 LDAP 路徑。 將 Active Directory 使用於已加入網域的裝置,可提供高可用性的 CRL 發佈點。 不過,Microsoft加入 Entra 的裝置無法從 Active Directory 讀取數據,而且憑證驗證不會提供在讀取 CRL 之前進行驗證的機會。 驗證會變成迴圈問題:使用者嘗試驗證,但必須讀取 Active Directory 才能完成驗證,但使用者無法讀取 Active Directory,因為他們尚未驗證。

若要解決此問題,CRL 發佈點必須是不需要驗證Microsoft加入 Entra 的裝置可存取的位置。 最簡單的解決方式是在使用 HTTP (而非 HTTPS) 的網頁伺服器上發佈 CRL 發佈點。

如果您的CRL發佈點未列出 HTTP 發佈點,則您必須重新設定頒發證書頒發機構單位,以在發佈點清單中包含 HTTP CRL 發佈點,最好是先包含該發布點。

注意

如果您的 CA 已同時發布 Base 和 Delta CRL,請務必在 HTTP 路徑中發佈 Delta CRL 。 包含 Web 伺服器,以允許在 (IIS) 網頁伺服器中進行雙重逸出,以擷取 Delta CRL。

域控制器憑證

證書頒發機構單位會在簽發的憑證中寫入 CDP 資訊。 如果發佈點變更,則必須重新發行先前發行的憑證,證書頒發機構單位才能包含新的 CDP。 域控制器憑證是向Active Directory驗證Microsoft加入 Entra 的裝置的重要元件之一。

為什麼 Windows 需要驗證網域控制站憑證?

Windows Hello 企業版在從已加入網域的Microsoft裝置進行驗證時,會強制執行 嚴格的 KDC 驗證 安全性功能。 此強制執行會強制執行金鑰發佈中心 (KDC) 必須符合的更嚴格的準則。 在已加入 Microsoft 裝置上使用 Windows Hello 企業版進行驗證時,Windows 用戶端會藉由確保符合下列所有項目,驗證域控制器的回復:

- 域控制器具有所提供憑證的私鑰

- 發出域控制器憑證的根 CA 位於裝置的受信任跟證書授權單位中

- 使用 Kerberos 驗證證書範本, 而不是任何其他較舊的範本

- 域控制器的憑證具有 KDC 驗證 擴充金鑰使用 (EKU)

- 域控制器的憑證主體替代名稱具有符合網域名稱的 DNS 名稱

- 域控制器的憑證簽章哈希演算法為 sha256

- 網域控制器憑證的公鑰是 RSA (2048 位)

重要

使用 Windows Hello 企業版從 Microsoft Entra 混合式加入網域的裝置進行驗證,並不會強制域控制器憑證包含 KDC 驗證 EKU。 如果您要將Microsoft加入 Entra 的裝置新增至現有的網域環境,請務必確認您的域控制器憑證已更新為包含 KDC 驗證 EKU。

設定發行 CA 的 CRL 發佈點

使用這組程式來更新發行域控制器憑證的 CA,以包含 HTTP 型 CRL 發佈點。

設定 Internet Information Services 以裝載 CRL 發佈點

您必須在網頁伺服器上裝載新的證書吊銷清單,以便Microsoft加入 Entra 的裝置可以輕鬆地驗證憑證,而不需要驗證。 您可以透過許多方式在網頁伺服器上裝載這些檔案。 下列步驟只是其中一個,對於不熟悉新增 CRL 發佈點的系統管理員而言可能很有用。

重要

請勿將裝載 CRL 發佈點的 IIS 伺服器設定為使用 https 或伺服器驗證憑證。 用戶端應使用 http 存取發佈點。

安裝網頁伺服器

- 以本機系統管理員身分登入您的伺服器,並在登入期間未啟動伺服器管理員時啟動 伺服器 管理員

- 在瀏覽窗格中選取 [ 本地伺服器 ] 節點。 選 取 [管理 ],然後選取 [新增角色和功能]

- 在 [ 新增角色和功能精靈] 中,選取 [ 伺服器選取]。 確認所選的伺服器為本機伺服器。 選取 [伺服器角色]。 選取 Web Server (IIS) 旁邊的複選框

- 透過精靈中的其餘選項選取 [ 下一步 ],接受預設值,然後安裝 Web 伺服器角色

設定網頁伺服器

從 Windows 系統管理工具開啟 Internet Information Services (IIS) 管理員

展開瀏覽窗格以顯示 [預設網站]。 選取並以滑鼠右鍵按兩下 [預設網站] ,然後選取 [ 新增虛擬目錄...]

在 [新增虛擬目錄] 對話方塊的 [別名] 方塊中,輸入 cdp。 針對實體路徑,輸入或流覽您將裝載證書吊銷清單的實體檔案位置。 在此範例中,會使用 路徑

c:\cdp。 選 取 [確定![] [新增虛擬目錄]。](images/aadj/iis-add-virtual-directory.png)

注意

請記下此路徑,因為您稍後將用來設定共用和檔案權限。

選取瀏覽窗格中 [預設網站] 底下的 [CDP]。 在內容窗格中開啟 [目錄流覽 ]。 在詳細資料窗格中選 取 [啟用 ]

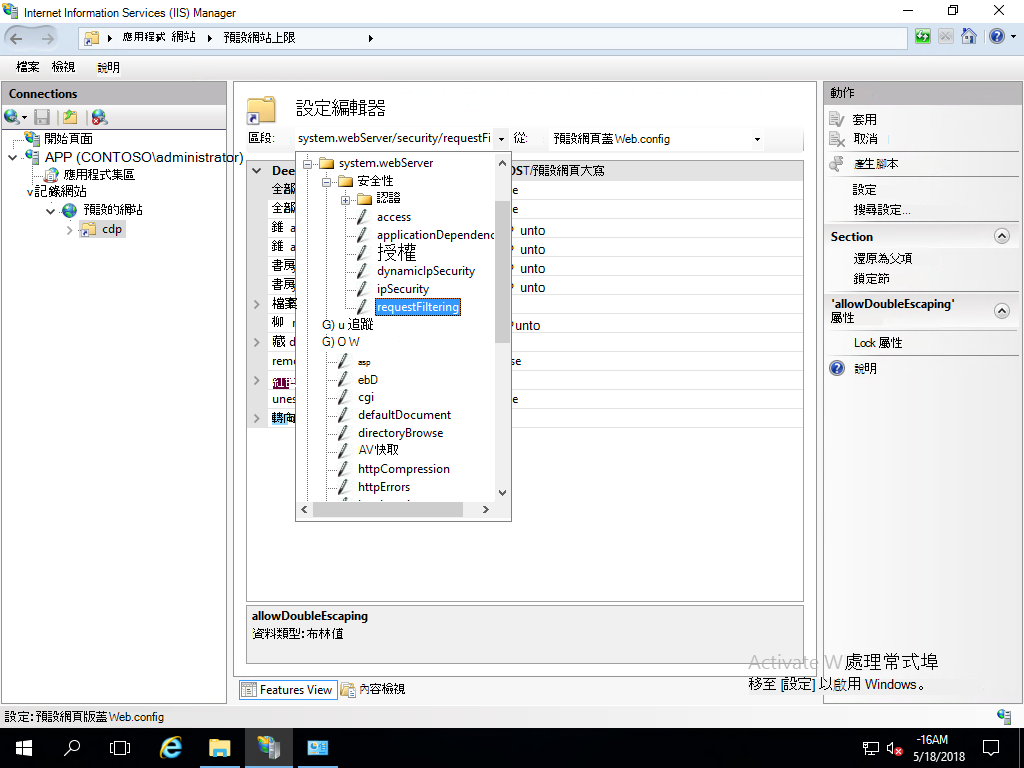

選取瀏覽窗格中 [預設網站] 底下的 [CDP]。 開 啟組態編輯器

在 [ 區段 ] 列表中,流覽至 system.webServer/security/requestFiltering

在內容窗格的具名值組清單中,將 [allowDoubleEscaping] 設定為 [True]。 在執行窗格中選取 [套

![用][IIS 組態編輯器雙重逸出]。](images/aadj/iis-config-editor-allowdoubleescaping.png)

關閉 INTERNET Information Services (IIS) Manager

為 CRL 發佈點 URL 建立 DNS 資源記錄

- 在您的 DNS 伺服器或系統管理工作站上,從系統管理工具開啟 DNS 管理員

- 展開 [正向對應區域],以顯示您網域的 DNS 區域。 以滑鼠右鍵按下瀏覽窗格中的功能變數名稱,然後選 取 [新增主機 (A 或AAAA) ...

- 在 [新增主機] 對話方塊的 [名稱] 中輸入 crl。 輸入您在 [IP 位址] 中設定的網頁伺服器 IP 位址。 選 取 [新增主機]。 選取 [確定 ] 以關閉 [DNS ] 對話框。 選 取 [完成

![建立 DNS 主機記錄]。](images/aadj/dns-new-host-dialog.png)

- 關閉 DNS 管理員

準備用來裝載憑證撤銷清單的檔案共用

下列程序會在網頁伺服器上設定 NTFS 和共用權限,允許憑證授權單位自動公佈憑證撤銷清單。

設定 CDP 檔案共用。

- 在網頁伺服器上,開啟 Windows 檔案總管,並流覽至您在設定 Web 伺服器的步驟 3 中建立的 cdp 資料夾

- 以滑鼠右鍵按兩下 cdp 資料夾,然後選取 [ 屬性]。 選取 [ 共用] 索引標籤 。選取 [進階共用]

- 選取 [共用此資料夾]。 在 [共用名稱] 中輸入 cdp$。 選 取 [許可權

![cdp 共用]。](images/aadj/cdp-sharing.png)

- 在 [ cdp$ 的 許可權] 對話框中,選取 [ 新增]

- 在 [ 選取使用者、計算機、服務帳戶或群組 ] 對話框中,選取 [ 物件類型]。 在 [ 物件類型 ] 對話框中,選取 [ 計算機],然後選取 [ 確定]

- 在 [ 選取使用者、計算機、服務帳戶或群組 ] 對話方塊的 [ 輸入要選取的物件名稱] 中,輸入執行證書頒發機構單位發出證書吊銷清單的伺服器名稱,然後選取 [ 檢查名稱]。 選取 [確定]

- 在 [cdp$ 的權限] 對話方塊中,選取 [群組或使用者名稱] 清單中的憑證授權單位。 在 [權限] 區段中,針對 [完全控制] 選取 [允許]。 選取 [確定

![CDP 共享許可權]。](images/aadj/cdp-share-permissions.png)

- 在 [ 進階共用] 對話框中,選取 [ 確定]

提示

請確定使用者可以存取 \\Server FQDN\sharename。

停用快取

- 在網頁伺服器上,開啟 Windows 檔案總管,並流覽至您在設定 Web 伺服器的步驟 3 中建立的 cdp 資料夾

- 以滑鼠右鍵按兩下 cdp 資料夾,然後選取 [ 屬性]。 選取 [ 共用] 索引標籤 。選取 [進階共用]

- 選 取 [快取]。 選取 [ 沒有共享資料夾中的檔案或程式可供離線

![CDP 停用快取]。](images/aadj/cdp-disable-caching.png)

- 選取 [確定]

設定 CDP 資料夾的 NTFS 權限

- 在網頁伺服器上,開啟 Windows 檔案總管,並流覽至您在設定 Web 伺服器的步驟 3 中建立的 cdp 資料夾

- 以滑鼠右鍵按兩下 cdp 資料夾,然後選取 [ 屬性]。 選取 [ 安全性] 索引 標籤

- 在 [ 安全性] 索引 標籤上,選取 [編輯]

- 在 [ cdp 的 許可權] 對話框中,選取 [ 新增

![CDP NTFS 許可權]。](images/aadj/cdp-ntfs-permissions.png)

- 在 [ 選取使用者、計算機、服務帳戶或群組 ] 對話框中,選取 [ 物件類型]。 在 [物件類型] 對話方塊中,選取 [電腦]。 選取 [確定]

- 在 [ 選取使用者、計算機、服務帳戶或群組 ] 對話方塊的 [ 輸入要選取的物件名稱] 中,輸入證書頒發機構單位的名稱,然後選取 [ 檢查名稱]。 選取 [確定]

- 在 [cdp 的權限] 對話方塊中,選取 [群組或使用者名稱] 清單中的憑證授權單位名稱。 在 [權限] 區段中,針對 [完全控制] 選取 [允許]。 選取 [確定]

- 在 [cdp 屬性] 對話框中選取 [關閉]

在發行 CA 中設定新的 CDP 和發佈位置

網頁伺服器已準備好裝載 CRL 發佈點。 現在,將頒發證書頒發機構單位設定為在新位置發佈 CRL,並包含新的 CRL 發佈點。

設定 CRL 發佈點

- 在發行憑證授權單位中,以本機系統管理員身分登入。 從系統管理工具啟動證書頒發機構單位控制台

- 在瀏覽窗格中,以滑鼠右鍵按下證書頒發機構單位的名稱,然後選取 [ 屬性]

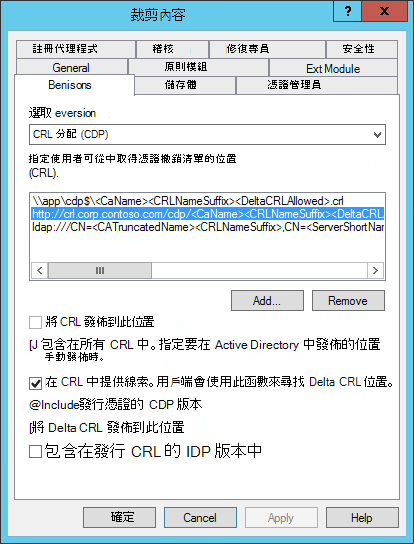

- 選取 [擴充功能]。 在 [擴充功能] 索引卷標上,從 [選取延伸模組] 列表中選取 [CRL 發佈點 (CDP) ]

- 在 [ 延伸模組] 索引標籤上 ,選取 [ 新增]。 在 location 中輸入 http://crl.[domainname]/cdp/ 。 例如,

<http://crl.corp.contoso.com/cdp/>或<http://crl.contoso.com/cdp/>(別忘了![[CDP 新增位置] 對話框](images/aadj/cdp-extension-new-location.png) ) 尾端正斜線。

) 尾端正斜線。 - 從 [變數] 列表中選<取 [CaName>],然後選取 [插入]。 從 [變數] 列表中選取 <[CRLNameSuffix>],然後選取 [插入]。 從 [變數] 列表中選<取> [DeltaCRL][允許],然後選取 [插入]

- 在 位置的文字結尾輸入 .crl。 選取 [確定]

- 選取您剛才建立的

- 選取 [包含在 CRL 中]。用戶端會使用此選項來尋找 Delta CRL 位置

- 選 取 [包含在已發行憑證的 CDP 擴充功能中]

- 選 取 [套 用] 儲存您的選取專案。 要求重新啟動服務時選取 [否 ]

注意

您也可選擇移除未使用的 CRL 發佈點和發佈位置。

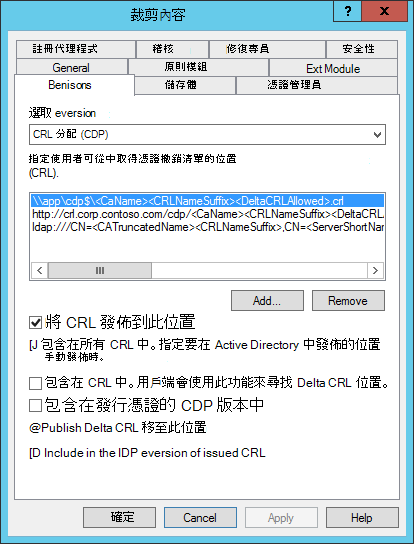

設定 CRL 發佈位置

- 在發行憑證授權單位中,以本機系統管理員身分登入。 從系統管理工具啟動證書頒發機構單位控制台

- 在瀏覽窗格中,以滑鼠右鍵按下證書頒發機構單位的名稱,然後選取 [ 屬性]

- 選取 [擴充功能]。 在 [擴充功能] 索引卷標上,從 [選取延伸模組] 列表中選取 [CRL 發佈點 (CDP) ]

- 在 [ 延伸模組] 索引標籤上 ,選取 [ 新增]。 輸入您在設定 CDP 檔案共用中為 CRL 發佈點建立的電腦和共用名稱稱。 例如, \\app\cdp$\ (別忘了尾端的向後斜線)

- 從 [變數] 列表中選<取 [CaName>],然後選取 [插入]。 從 [變數] 列表中選取 <[CRLNameSuffix>],然後選取 [插入]。 從 [變數] 列表中選<取> [DeltaCRL][允許],然後選取 [插入]

- 在 位置的文字結尾輸入 .crl。 選取 [確定]

- 選取您剛才建立

- 選 取 [將 CRL 發佈至此位置]

- 選 取 [將差異 CRL 發佈至此位置]

- 選 取 [套 用] 儲存您的選取專案。 當要求重新啟動服務時,請選取 [ 是 ]。 選取 [確定 ] 以關閉 [屬性] 對話框

發佈新的 CRL

- 在發行憑證授權單位中,以本機系統管理員身分登入。 從系統管理工具啟動證書頒發機構單位控制台

- 在瀏覽窗格中,以滑鼠右鍵按兩下 [ 撤銷憑證],將滑鼠停留在 [所有工作] 上,然後選取 [ 發佈發佈

![新的 CRL]。](images/aadj/publish-new-crl.png)

- 在 [ 發佈 CRL] 對話框中,選取 [ 新增 CRL] ,然後選取 [ 確定]

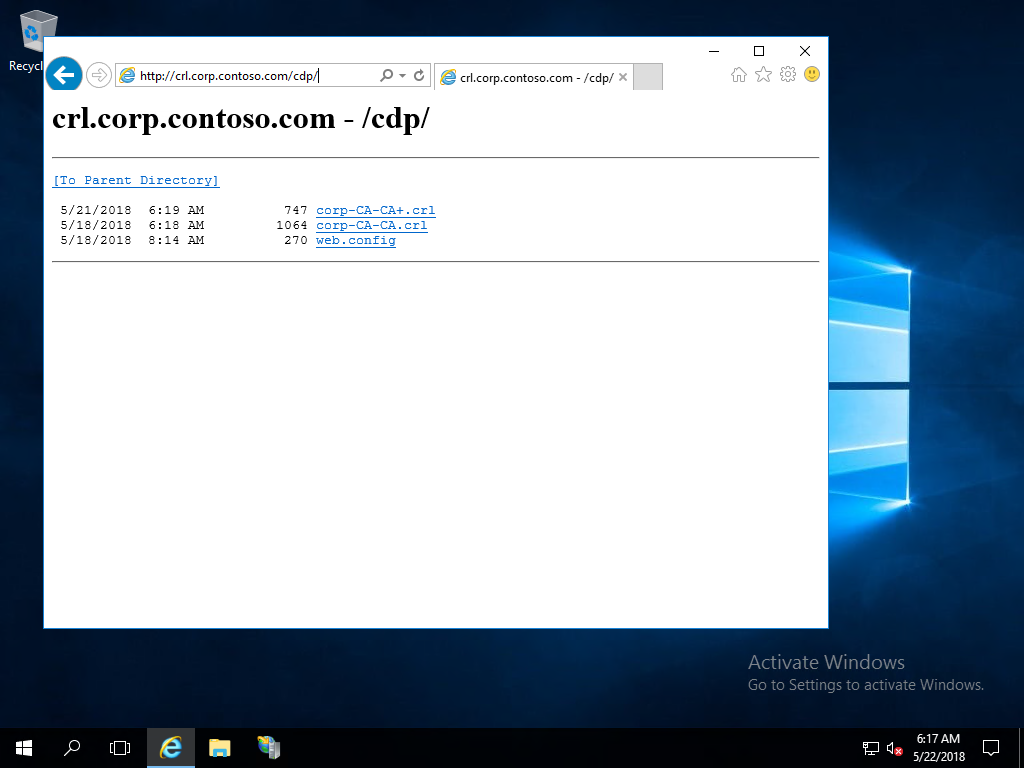

驗證 CDP 發佈

驗證新的CRL發佈點是否正常運作。

- 開啟網頁瀏覽器。 瀏覽至

http://crl.[yourdomain].com/cdp。 您應該會看到兩個從發佈新的 CRL

重新發行網域控制站憑證

使用有效的 HTTP 型 CRL 發佈點正確設定 CA 後,您必須將憑證重新頒發給域控制器,因為舊的憑證沒有更新的 CRL 發佈點。

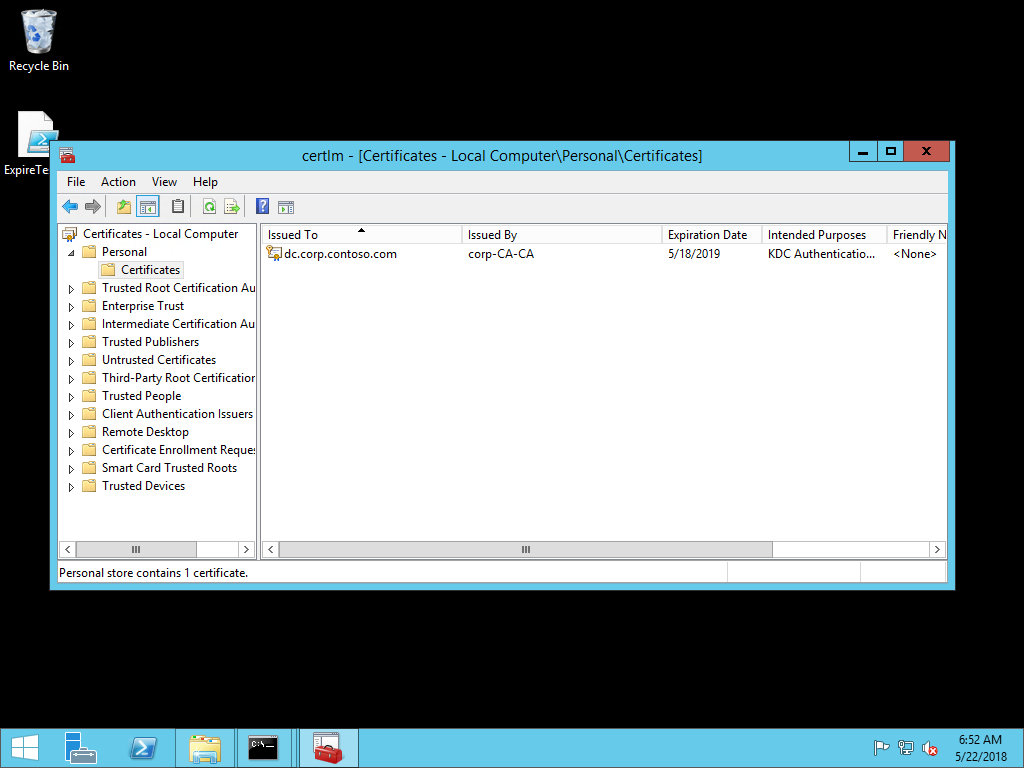

- 使用系統管理認證登入域控制器

- 開啟 [執行] 對話方塊。 輸入 certlm.msc 以開啟本機計算機的 憑證 管理員

- 在瀏覽窗格中,展開 [個人]。 選 取 [憑證]。 在詳細數據窗格中,選取 [預定用途憑證管理員個人存放區] 清單中包含 KDC 驗證的現有域控制器

- 以滑鼠右鍵按一下選取的憑證。 將滑鼠停留在 [所有工作 ] 上,然後選取 [ 使用新密鑰更新憑證...]。在 [ 憑證註冊精 靈] 中,選取 [ 下一步

![使用新密鑰更新]。](images/aadj/certlm-renew-with-new-key.png)

- 在精靈的 [要求憑證] 頁面中,確認所選的憑證有正確的憑證範本並確定為可用狀態。 選 取 [註冊]

- 註冊完成之後,選取 [ 完成] 以關閉精靈

- 在所有域控制器上重複此程式

注意

您可將網域控制站設定為自動註冊及更新其憑證。 自動憑證註冊有助於預防由於憑證到期所造成的驗證中斷情形。 請參閱 Windows Hello 部署指南,了解如何為網域控制站部署自動憑證註冊。

重要

如果您不是使用自動憑證註冊,請建立行事曆提醒,以在憑證到期日前的兩個月對您提出警示。 將提醒傳送給組織中的多個人員,以確保在這些憑證到期時有一或兩個以上的人員知道。

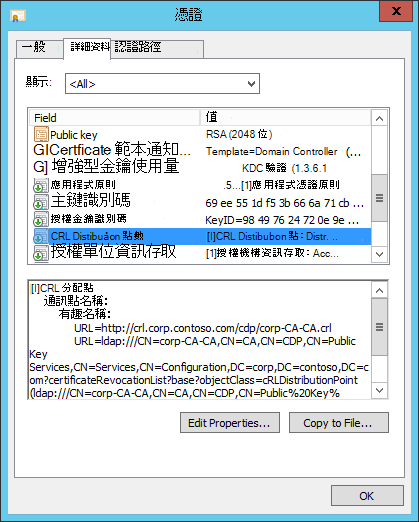

在新憑證中驗證 CDP

使用系統管理認證登入域控制器

開啟 [執行] 對話方塊。 輸入 certlm.msc 以開啟本機計算機的 憑證 管理員

在瀏覽窗格中,展開 [個人]。 選 取 [憑證]。 在詳細數據窗格中,按兩下 [預定用途] 清單中包含 KDC 驗證的現有域控制器憑證

選取 [ 詳細數據] 索 引標籤。向下卷動清單,直到 CRL發佈點 顯示在清單的 [字段 ] 資料行中。 選取 CRL 發佈點

檢閱欄位清單下方的資訊,以確認 CRL 發佈點的新 URL 存在於憑證中。 選取 [確定]

將根 CA 憑證部署至Microsoft加入 Entra 的裝置

域控制器具有包含新CRL發佈點的憑證。 接下來,您需要企業跟證書,以便將它部署到Microsoft加入 Entra 的裝置。 當您將企業跟證書部署到裝置時,它會確保裝置信任證書頒發機構單位所簽發的任何憑證。 如果沒有憑證,Microsoft加入 Entra 的裝置就不信任域控制器憑證,驗證會失敗。

匯出企業跟證書

- 使用系統管理認證登入域控制器

- 開啟 [執行] 對話方塊。 輸入 certlm.msc 以開啟本機計算機的 憑證 管理員

- 在瀏覽窗格中,展開 [個人]。 選 取 [憑證]。 在詳細數據窗格中,按兩下 [預定用途] 清單中包含 KDC 驗證的現有域控制器憑證

- 選取 [ 認證路徑] 索引標籤 。在 [ 認證路徑] 檢視 中,選取最上層節點,然後選 取 [檢視憑證

![憑證路徑]。](images/aadj/certlm-cert-path-tab.png)

- 在新的 [ 憑證 ] 對話框中,選取 [ 詳細數據] 索引卷 標。選 取 [複製到檔案

![詳細數據] 索引標籤,然後複製到檔案。](images/aadj/certlm-root-cert-details-tab.png)

- 在 [ 憑證導出精靈] 中,選取 [ 下一步]

- 在精靈的 [ 匯出檔格式 ] 頁面上,選取 [ 下一步]

- 在精靈的 [ 要導 出的檔案] 頁面上,輸入跟證書的名稱和位置,然後選取 [ 下一步]。 選 取 [完成 ],然後選取 [ 確定 ] 以關閉成功對話框

![[匯出跟證書]。](images/aadj/certlm-export-root-certificate.png)

- 選取 [確定] 兩次,返回本機計算機的 [憑證管理員 ]。 關閉 憑證管理員

透過 Intune 部署憑證

若要使用 Microsoft Intune 設定裝置,請使用自定義原則:

- 移至 Microsoft Intune 系統管理中心

- 選 取 [裝置 > 組態配置檔 > ] [建立配置檔]

- 選取 [平臺 > Windows 8.1 和更新版本 ] ,然後選取 [配置檔類型 > ] [信任的憑證]

- 選取 [建立]

- 在 [ 組態設定] 中,選取資料夾圖示,然後瀏覽企業跟證書檔案。 選取檔案之後,選取 [ 開啟 ] 將其上傳至 Intune

- 在 [目的地存放區] 下拉式清單中,選取 [ 計算機證書存儲 - 根目錄]

- 選取 [下一步]

- 在 [指派] 底下,選取包含為您要>設定下一步之裝置或用戶成員的安全組

- 檢閱原則設定,然後選取 [ 建立]

如果您打算使用憑證進行內部部署單一登入,請在使用憑證進行內部部署單一登入中執行額外的步驟。 否則,您可以使用 Windows Hello 企業版登入已加入 Microsoft 裝置,並測試內部部署資源的 SSO。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應