本文說明個人資料加密設定,以及如何透過 Microsoft Intune 或設定服務提供者 (CSP) 進行設定。

注意

個人資料加密可以使用 CSP 原則來設定。 您可以使用已知資料夾的個人資料加密和個人資料加密 API 來指定要受個人資料加密保護的內容。

個人資料加密 API 可用來建立自定義應用程式和腳本,以指定要保護的內容,以及保護內容的層級。 此外,在啟用個人資料加密原則之前,無法使用個人資料加密 API 來保護內容。

個人資料加密設定

下表列出啟用個人資料加密所需的設定。

| 設定名稱 | 描述 |

|---|---|

| 啟用個人資料加密 | 預設不會啟用個人資料加密。 您必須先啟用個人資料加密,才能使用個人資料加密。 |

| 重新啟動後自動登入並鎖定最後一個互動式使用者 | 不支援使用個人資料加密 (ARSO) 的 Winlogon 自動重新啟動登入。 若要使用個人資料加密,必須停用ARSO。 |

已知資料夾設定的個人資料加密

下表列出為已知資料夾設定個人資料加密的設定。

| 設定名稱 | 描述 |

|---|---|

| 保護桌面 | 在 Desktop 資料夾上啟用個人資料加密。 |

| 保護檔 | 在 [檔案] 資料夾上啟用 [個人資料加密]。 |

| 保護圖片 | 在 [圖片] 資料夾上啟用個人資料加密。 |

個人資料加密強化建議

下表列出改善個人資料加密安全性的建議設定。

| 設定名稱 | 描述 |

|---|---|

| 內核模式損毀傾印和實時傾印 | 內核模式損毀傾印和實時傾印可能會導致個人資料加密用來保護內容的密鑰公開。 為取得最大的安全性,請停用核心模式損毀傾印和即時傾印。 |

| Windows 錯誤報告 (WER) /user-mode 損毀傾印 | 停用 Windows 錯誤報告可防止使用者模式損毀傾印。 使用者模式損毀傾印可能會造成個人資料加密用來保護內容的密鑰公開。 為取得最大的安全性,請停用使用者模式損毀傾印。 |

| 冬眠 | 休眠檔案可能會造成個人資料加密用來保護內容的金鑰公開。 為取得最大的安全性,請停用休眠。 |

| 允許使用者選取從連線待命繼續執行時需要輸入密碼 | 未在已加入 Microsoft Entra 裝置上設定此原則時,連線待命裝置上的使用者可以在裝置螢幕關閉之後變更時間長度,然後才需要密碼來喚醒裝置。 在螢幕關閉但不需要密碼的期間,可能會公開個人資料加密用來保護內容的密鑰。 建議您在已加入 Microsoft Entra 裝置上明確停用此原則。 |

使用 Microsoft Intune 設定個人資料加密

如果您使用 Microsoft Intune 來管理裝置,您可以使用磁碟加密原則、設定目錄原則或自定義設定檔來設定個人資料加密。

磁碟加密原則

若要使用磁碟加密原則來設定裝置,請移至 [端點安全>性磁碟加密],然後選取 [建立原則]:

- 平臺>窗戶

- 輪廓>個人資料加密

提供名稱,然後選取 [ 下一步]。 在 [ 組態設定] 頁面中,選取 [ 啟用個人資料加密 ],並視需要設定設定。

將原則指派給包含 為您要設定之裝置或用戶成員的群組。

設定目錄原則

若要使用 Microsoft Intune 設定裝置,請建立 [設定] 目錄原則,並使用下列設定:

| 類別 | 設定名稱 | 值 |

|---|---|---|

| 個人資料加密 | 啟用個人資料加密 (用戶) | 啟用個人資料加密 |

| 個人資料加密 | 保護桌面 (使用者) | 啟用 Desktop 資料夾的保護 |

| 個人資料加密 | 保護檔 (使用者) | 啟用 Documents 資料夾的保護 |

| 個人資料加密 | 保護圖片 (使用者) | 啟用 [圖片] 資料夾的保護 |

| 系統管理範 > 本 Windows 元件 > Windows 登入選項 | 重新啟動後自動登入並鎖定最後一個互動式使用者 | 停用 |

| 記憶體轉儲 | 允許即時傾印 | 封鎖 |

| 記憶體轉儲 | 允許損毀傾印 | 封鎖 |

| 系統管理>範本 Windows 元件 > Windows 錯誤報告 | 停用 Windows 錯誤報告 | 啟用 |

| 電源 | 允許休眠 | 封鎖 |

| 系統管理範 > 本系統 > 登入 | 允許使用者選取從連線待命繼續執行時需要輸入密碼 | 已停用 |

將原則指派給包含 為您要設定之裝置或用戶成員的群組。

提示

使用下列 Graph 呼叫,在您的租用戶中自動建立設定目錄原則,而不需要指派或範圍標籤。

使用此呼叫時,請在 [圖形總管] 視窗中向您的租用戶進行驗證。 如果這是第一次使用 Graph 總管,您可能需要授權應用程式存取您的租使用者或修改現有的許可權。 此圖形呼叫需要 DeviceManagementConfiguration.ReadWrite.All 許可權。

POST https://graph.microsoft.com/beta/deviceManagement/configurationPolicies

Content-Type: application/json

{ "id": "00-0000-0000-0000-000000000000", "name": "_MSLearn_PDE", "description": "", "platforms": "windows10", "technologies": "mdm", "roleScopeTagIds": [ "0" ], "settings": [ { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_admx_credentialproviders_allowdomaindelaylock", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_admx_credentialproviders_allowdomaindelaylock_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_errorreporting_disablewindowserrorreporting", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_errorreporting_disablewindowserrorreporting_1", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_windowslogon_allowautomaticrestartsignon", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_windowslogon_allowautomaticrestartsignon_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_memorydump_allowcrashdump", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_memorydump_allowcrashdump_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_memorydump_allowlivedump", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_memorydump_allowlivedump_0", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "user_vendor_msft_pde_enablepersonaldataencryption", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "user_vendor_msft_pde_enablepersonaldataencryption_1", "children": [] } } }, { "@odata.type": "#microsoft.graph.deviceManagementConfigurationSetting", "settingInstance": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingInstance", "settingDefinitionId": "device_vendor_msft_policy_config_power_allowhibernate", "choiceSettingValue": { "@odata.type": "#microsoft.graph.deviceManagementConfigurationChoiceSettingValue", "value": "device_vendor_msft_policy_config_power_allowhibernate_0", "children": [] } } } ] }

使用 CSP 設定個人資料加密

或者,您可以使用原則 CSP 和個人 資料加密 CSP 來設定裝置。

| OMA-URI | 格式 | 值 |

|---|---|---|

./User/Vendor/MSFT/PDE/EnablePersonalDataEncryption |

整數 | 1 |

./User/Vendor/MSFT/PDE/ProtectFolders/ProtectDesktop |

整數 | 1 |

./User/Vendor/MSFT/PDE/ProtectFolders/ProtectDocuments |

整數 | 1 |

./User/Vendor/MSFT/PDE/ProtectFolders/ProtectPictures |

整數 | 1 |

./Device/Vendor/MSFT/Policy/Config/WindowsLogon/AllowAutomaticRestartSignOn |

string | <disabled/> |

./Device/Vendor/MSFT/Policy/Config/MemoryDump/AllowCrashDump |

整數 | 0 |

./Device/Vendor/MSFT/Policy/Config/MemoryDump/AllowLiveDump |

整數 | 0 |

./Device/Vendor/MSFT/Policy/Config/ErrorReporting/DisableWindowsErrorReporting |

string | <enabled/> |

./Device/Vendor/MSFT/Policy/Config/Power/AllowHibernate |

整數 | 0 |

./Device/Vendor/MSFT/Policy/Config/ADMX_CredentialProviders/AllowDomainDelayLock |

string | <disabled/> |

使用者體驗

啟用個人資料加密時,用戶體驗如下:

- 只有當使用者使用 Windows Hello (生物特徵辨識或 PIN) 登入時,才能存取受個人資料加密保護的內容。 如果用戶在沒有 Windows Hello 的情況下登入,就無法開啟加密的內容

- 如果用戶嘗試在未 Windows Hello 的情況下登入,登入畫面上會出現一則訊息,指出若要存取加密的內容,用戶必須使用登入畫面的 Windows Hello

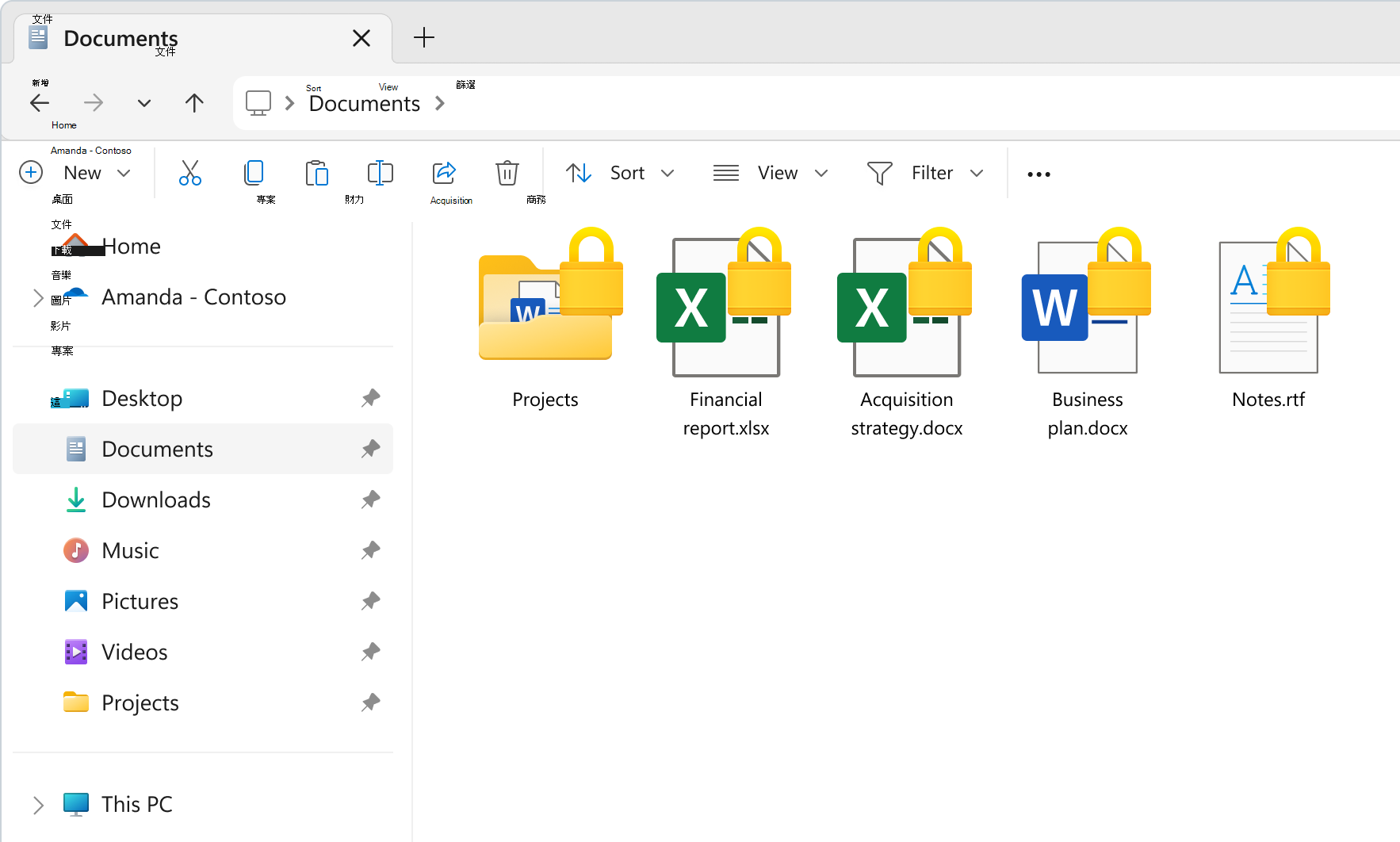

- 受個人資料加密保護的數據在檔案或資料夾的圖示上有一個掛鎖。 掛鎖圖示會顯示在 檔案總管 和桌面的

停用個人資料加密

啟用個人資料加密之後,不建議停用它。 不過,如果您需要停用個人資料加密,您可以使用下列步驟來執行此動作。

使用磁碟加密原則停用個人資料加密

若要使用磁碟加密原則停用個人資料加密裝置,請移至 [端點安全>性磁碟加密],然後選取 [建立原則]:

- 平臺>窗戶

- 輪廓>個人資料加密

提供名稱,然後選取 [ 下一步]。 在 [ 組態設定] 頁面中 ,選取 [ 停用個人資料加密]。

將原則指派給包含 為您要設定之裝置或用戶成員的群組。

在 Intune 中使用設定目錄原則停用個人資料加密

若要使用 Microsoft Intune 設定裝置,請建立 [設定] 目錄原則,並使用下列設定:

| 類別 | 設定名稱 | 值 |

|---|---|---|

| 個人資料加密 | 啟用個人資料加密 (使用者) | 停用個人資料加密 |

將原則指派給包含 為您要設定之裝置或用戶成員的群組。

使用 CSP 停用個人資料加密

您可以使用下列設定來停用使用 CSP 的個人資料加密:

| OMA-URI | 格式 | 值 |

|---|---|---|

./User/Vendor/MSFT/PDE/EnablePersonalDataEncryption |

整數 | 0 |

解密加密的內容

當您停用個人資料加密時,會自動解密使用已知資料夾的個人資料加密所加密的內容。 不過,使用個人資料加密 API 加密的內容不會自動解密。 若要解密此內容,請遵循下列步驟:

- 開啟檔案的屬性

- 在 [一般] 索引標籤下,選取 [進階...]

- 取消核取 [加密內容以保護資料] 選項

- 選取 [確定],然後再次選取 [確定]

受保護的檔案也可以使用 cipher.exe來解密,這在下列案例中很有説明:

- 解密裝置上的大量檔案

- 解密多個裝置上的檔案

若要使用 cipher.exe 來解密裝置上的檔案:

解密目錄下的所有檔案,包括子目錄:

cipher.exe /d /s:<path_to_directory>解密單一檔案或指定目錄中的所有檔案,但不解密任何子目錄:

cipher.exe /d <path_to_file_or_directory>

重要

一旦用戶選取手動解密檔案,使用者就無法再次使用個人資料加密來手動保護檔案。

後續步驟

- 檢閱 個人資料加密常見問題