VPN 和條件式存取

VPN 用戶端現在可以與雲端型「條件式存取平台」整合,來為遠端用戶端提供裝置合規性選項。 條件式存取是以原則為基礎的評估引擎,可讓您為任何 Microsoft Entra 連線的應用程式建立存取規則。

注意

條件式存取是 Microsoft Entra ID P1 或 P2 功能。

用於「裝置合規性」的「條件式存取平台」元件包含下列雲端型服務:

- 條件式存取架構

- Microsoft Entra 連線健康情況

- Windows 健康情況證明服務 (選擇性)

- Microsoft Entra 證書頒發機構單位 - 雲端式裝置合規性解決方案所使用的用戶端憑證必須由以 Microsoft Entra ID 為基礎的證書頒發機構單位 (CA) 發出。 Microsoft Entra CA 基本上是 Azure 中的迷你 CA 雲端租使用者。 Microsoft Entra CA 無法設定為內部部署企業 CA 的一部分。 另請參閱 Always On Windows Server 和 Windows 10 的 VPN 部署。

- Microsoft Entra ID 發出的短期憑證 - 嘗試 VPN 連線時,本機裝置上的 Microsoft Entra 令牌代理人會與 Microsoft Entra ID 通訊,然後根據合規性規則檢查健康情況。 如果符合規範,Microsoft Entra ID 會傳回用來驗證 VPN 的短期憑證。 請注意,可以使用 EAP-TLS 之類的憑證驗證方法。 當用戶端重新連線並判斷憑證已過期時,用戶端會再次向 Microsoft Entra ID 檢查健康情況驗證,再簽發新的憑證。

-

Microsoft Intune 裝置合規性政策:雲端式裝置合規性會使用 Microsoft Intune 合規性原則,這些原則可以查詢裝置狀態,並定義下列各項的合規性規則。

- 防毒狀態

- 自動更新狀態和更新合規性

- 密碼原則合規性

- 加密合規性

- 裝置健康情況證明狀態 (在查詢後對照證明服務進行驗證)

此外,還需要需要下列用戶端元件:

- HealthAttestation 設定服務提供者 (CSP)

- VPNv2 CSP DeviceCompliance 節點設定

- 信賴平台模組 (TPM)

VPN 裝置合規性

目前,發行給使用者的 Microsoft Entra 憑證不包含 CRL 發佈點 (CDP) ,也不適用於密鑰發佈中心 (KDC) 發行 Kerberos 令牌。 若要讓使用者存取內部部署資源,例如網路共用上的檔案,用戶端驗證憑證必須部署到使用者的 Windows 配置檔,而其 VPNv2 配置檔必須包含 <SSO> 區段。

支援 VPN 裝置合規性的伺服器端基礎結構需求包括︰

- 應該針對憑證驗證設定 VPN 伺服器。

- VPN 伺服器應該信任租使用者特定 Microsoft Entra CA。

- 針對使用 Kerberos/NTLM 的用戶端存取,網域信任的憑證會部署到用戶端裝置,並設定為用於單一登錄 (SSO) 。

伺服器端設定完成之後,VPN 系統管理員便可以使用 VPNv2 DeviceCompliance 節點來為 VPN 設定檔的條件式存取新增原則設定。

針對 VPN 裝置合規性,運用了兩個用戶端設定服務提供者。

- VPNv2 CSP DeviceCompliance 設定:

- Enabled︰啟用來自用戶端的「裝置合規性」流程。 如果標示為 true,VPN 用戶端會嘗試與 Microsoft Entra ID 通訊,以取得要用於驗證的憑證。 VPN 應該設定為使用憑證驗證,而 VPN 伺服器必須信任 Microsoft Entra ID 所傳回的伺服器。

- Sso:在存取需要 Kerberos 驗證的資源時,應該使用 SSO 下的專案來指示 VPN 用戶端使用 VPN 驗證憑證以外的憑證。

- Sso/Enabled:如果此字段設定為 true,VPN 用戶端會尋找個別的憑證來進行 Kerberos 驗證。

- Sso/IssuerHash:可供 VPN 用戶端尋找正確 Kerberos 驗證憑證的雜湊。

- Sso/Eku:擴充密鑰使用方式的逗號分隔清單 (EKU) 擴充功能,讓 VPN 用戶端尋找正確的 Kerberos 驗證憑證。

- HealthAttestation CSP (非必要) - HealthAttestation CSP 所執行的功能包括:

- 收集用來確認健康狀態的 TPM 資料

- 將資料轉送到「健康情況證明服務」(HAS)

- 佈建接收自 HAS 的「健康情況證明憑證」

- 要求時,將從 HAS) 和相關運行時間資訊收到的健全狀況證明憑證 (轉送至 MDM 伺服器進行驗證

注意

需要從內部部署 CA 發行用來取得 Kerberos 票證的憑證,以及要在使用者的 VPN 配置檔中啟用該 SSO。 這可讓使用者存取內部部署資源。 如果僅限 AzureAD 的已加入裝置 (未使用混合式聯結裝置) ,如果內部部署 CA 所發行的用戶憑證具有來自主旨和 SAN (Subject Alternative Name) 中 AzureAD 的使用者 UPN,則必須修改 VPN 配置檔,以確保用戶端不會快取用於 VPN 驗證的認證。 若要這樣做,在將 VPN 配置檔部署至客戶端之後,請將專案 UseRasCredentials 從預設) (1 變更為 0 (零) ,以修改用戶端上的 Rasphone.pbk。

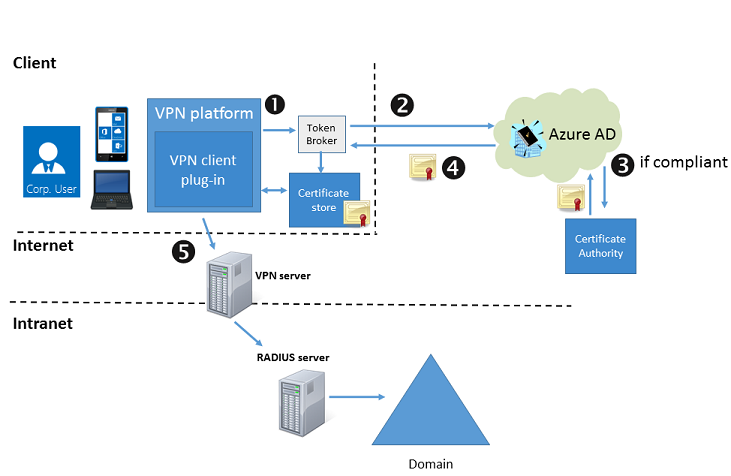

用戶端連線流程

VPN 用戶端連線流程的運作方式如下:

當 VPNv2 設定檔設定為已啟用 <DeviceCompliance<>true></Enabled> 時,VPN 用戶端會使用此連線流程:

- VPN 用戶端會呼叫 Windows 10 或 Windows 11 的 Microsoft Entra 令牌代理人,將自己識別為 VPN 用戶端。

- Microsoft Entra 令牌代理人會向 Microsoft Entra ID 驗證,並提供裝置嘗試連線的相關信息。 Microsoft Entra Server 會檢查裝置是否符合原則。

- 如果符合規範,Microsoft Entra ID 要求短期憑證。

- Microsoft Entra ID 透過令牌代理人將短期憑證推送至證書存儲。 令牌代理人接著會將控制權交還給 VPN 用戶端,以進行進一步的連線處理。

- VPN 用戶端會使用 Microsoft Entra ID 核發的憑證向 VPN 伺服器進行驗證。

設定條件式存取

如需了解 XML 設定,請參閱 VPN 設定檔選項和 VPNv2 CSP。

深入了解條件式存取和 Microsoft Entra 健康情況

- Microsoft Entra 條件式存取

- 開始使用 Microsoft Entra 條件式存取

- 控制 Windows 裝置的健康情況

- 每日小秘訣︰VPN 的條件式存取架構和裝置合規性 (第 1 部分)

- 每日小秘訣︰VPN 的條件式存取架構和裝置合規性 (第 2 部分)

- 每日小秘訣︰VPN 的條件式存取架構和裝置合規性 (第 3 部分)

- 每日小秘訣︰VPN 的條件式存取架構和裝置合規性 (第 4 部分)