管理 Microsoft Defender 防毒軟體保護更新的來源

適用於:

- 適用於端點的 Microsoft Defender 方案 1

- 適用於端點的 Microsoft Defender 方案 2

- Microsoft Defender 防毒軟體

平台

- Windows

將防病毒軟體保護保持在最新狀態非常重要。 管理 Microsoft Defender 防病毒軟體的保護更新有兩個元件:

- 從中下載更新的位置;和

- 下載 並套用更新時

本文說明如何指定應從何處下載更新, (此規格也稱為後援順序) 。 如需更新運作方式的概觀,以及如何設定更新的其他層面, (例如排程更新) ,請參閱管理 Microsoft Defender 防病毒軟體更新和套用基準一文。

重要事項

Microsoft Defender 防病毒軟體安全情報更新和平臺更新是透過 Windows Update 傳遞,從 2019 年 10 月 21 日星期一開始,所有安全情報更新都是以 SHA-2 獨佔方式簽署。 您的裝置必須更新以支援SHA-2,才能更新您的安全情報。 若要深入了解,請參閱 2019 年 Windows 和 WSUS 的 SHA-2 程式碼簽署支援需求 (機器翻譯)。

後援順序

一般而言,您會根據網路組態,將端點設定為從主要來源個別下載更新,再依優先順序從其他來源下載更新。 匯報 是以您指定的順序從來源取得。 如果來自目前來源的更新已過期,則會立即使用清單中的下一個來源。

發佈更新時,會套用邏輯以將更新的大小降至最低。 在大部分情況下,只會下載最新更新與目前安裝的更新之間的差異,並套用至裝置。 差異集稱為 差異。 差異的大小取決於兩個主要因素:

- 裝置上上次更新的存留期;和

- 用來下載和套用更新的來源

端點上的更新越舊,下載越大。 不過,您也必須考慮下載頻率。 較頻繁的更新排程可能會導致更多網路使用量,而較不頻繁的排程可能會導致每次下載的檔案大小較大。

有五個位置可讓您指定端點應該取得更新的位置:

- Microsoft Update

- Windows Server Update Service (請參閱下面的附注 1)

- Microsoft Endpoint Configuration Manager

- 網路檔案共用

- Microsoft Defender 防病毒軟體和其他Microsoft反惡意代碼的安全性情報更新 (請參閱下面的附註 2)

注意事項

Intune 內部定義更新伺服器。 如果您使用 SCCM/SUP 來取得 Microsoft Defender 防病毒軟體的定義更新,而且您必須在封鎖的用戶端裝置上存取 Windows Update,您可以轉換為共同管理,並將 Endpoint Protection 工作負載卸除至 Intune。 在 Intune 中設定的反惡意代碼原則中,有一個 [內部定義更新伺服器] 選項,您可以將其設定為使用內部部署 WSUS 作為更新來源。 此設定可協助您控制哪些來自官方 WU 伺服器的更新已核准給企業,也有助於 Proxy 並儲存流向官方 Windows 匯報 網路的網路流量。

您的原則和登錄可能已將此專案列為 Microsoft 惡意程式碼防護中心 (MMPC) 安全性情報,其先前的名稱。

為了確保最佳的保護層級,Microsoft更新允許快速發行,這表示經常下載較少。 Windows Server Update Service、Microsoft端點 Configuration Manager、Microsoft安全性情報更新,以及平臺更新來源提供較不頻繁的更新。 因此,差異可能較大,導致下載量較大。

平臺更新和引擎更新會以每月頻率發行。 安全性情報更新一天傳遞多次,但此差異套件不包含引擎更新。 請參閱 Microsoft Defender 防毒安全性情報和產品更新。

重要事項

如果您已將 Microsoft安全性情報頁面 更新設定為 Windows Server Update Service 或 Microsoft Update 之後的後援來源,則只有在將目前的更新視為過期時,才會從安全性情報更新和平臺更新下載更新。 (根據預設,這是連續七天無法從 Windows Server Update Service 或 Microsoft Update 服務套用更新) 。 不過,您可以 將保護報告為過期之前的天數。

從 2019 年 10 月 21 日星期一開始,安全性情報更新和平臺更新都是以 SHA-2 獨佔方式簽署。 裝置必須更新以支援SHA-2,才能取得最新的安全情報更新和平臺更新。 若要深入了解,請參閱 2019 年 Windows 和 WSUS 的 SHA-2 程式碼簽署支援需求 (機器翻譯)。

除了發佈更新的頻率之外,每個來源都有相依於網路設定方式的一般案例,如下表所述:

| 位置 | 範例案例 |

|---|---|

| Windows Server Update Service | 您使用 Windows Server Update Service 來管理網路的更新。 |

| Microsoft Update | 您想要讓端點直接連線到 Microsoft Update。 此選項適用於不規則地連線到企業網路的端點,或如果您未使用 Windows Server Update Service 來管理更新。 |

| 檔案共用 | 您有未連線到因特網 (的裝置,例如虛擬機或 VM) 。 您可以使用連線到因特網的 VM 主機,將更新下載到網路共用,讓 VM 可以從中取得更新。 請參閱 VDI 部署指南 ,瞭解如何在虛擬桌面基礎結構 (VDI) 環境中使用檔案共用。 |

| Microsoft Configuration Manager | 您正在使用 Microsoft Configuration Manager 來更新端點。 |

| Microsoft Defender 防病毒軟體和其他Microsoft反惡意代碼 (先前稱為MMPC) 的安全性情報更新和平臺更新 |

請確定裝置已更新以支援SHA-2。 Microsoft Defender 防病毒軟體安全情報和平臺更新是透過 Windows Update 來傳遞。 自 2019 年 10 月 21 日起,安全性情報更新和平臺更新是僅限 SHA-2 簽署的。 下載因為最近感染而的最新保護更新,或協助布建強式基本映像以進行 VDI 部署。 此選項只能作為最終後援來源,而非主要來源。 只有在無法從 Windows Server Update Service 或 Microsoft Update 下載 指定天數時,才會使用它。 |

您可以管理更新來源與 群組原則、Microsoft端點 Configuration Manager、PowerShell Cmdlet 和 WMI 搭配使用的順序。

重要事項

如果您將 Windows Server Update Service 設定為下載位置,則不論您用來指定位置的管理工具為何,都必須核准更新。 您可以使用 Windows Server Update 服務設定自動核准規則,這在更新一天至少送達一次時可能會很有用。 若要深入瞭解,請 參閱同步處理獨立 Windows Server Update Service 中的 Endpoint Protection 更新。

本文中的程式會先說明如何設定訂單,然後說明如何在啟用時設定 Windows 檔伺服器 - 檔案共享 選項。

使用 群組原則 來管理更新位置

在 群組原則 管理計算機上,開啟 [群組原則 管理控制台]。 以滑鼠右鍵按下您要設定的 群組原則 物件,然後選取 [編輯]。

在 [群組原則 管理] 編輯器 中,移至 [計算機設定]。

依 序 選取 [原則] 和 [ 系統管理範本]。

將樹狀結構展開至 Windows 元件>Windows Defender>簽章更新。

注意事項

- 針對 Windows 10 1703 版到 1809 版,原則路徑是 Windows 元件 > Microsoft Defender 防病毒軟體>簽章 匯報

- 針對 Windows 10 版本 1903,原則路徑是 Windows 元件 > Microsoft Defender 防毒>安全性情報 匯報

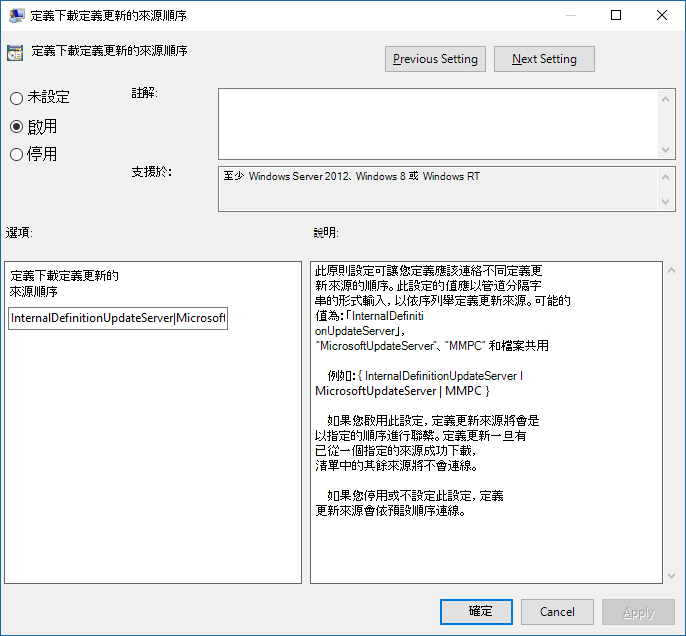

編輯 [定義下載安全性情報更新的來源順序 ] 設定。 將選項設定為 [已啟用]。

指定來源的順序,以單一管道分隔,例如:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC,如下列螢幕快照所示。選取 [確定]。 此動作會設定保護更新來源的順序。

編輯 [定義檔案共用以下載安全性情報更新 ] 設定,然後將選項設定為 [ 已啟用]。

在 Windows Server 上,指定檔案共享來源。 如果您有多個來源,請依照應該使用的順序指定每個來源,並以單一管道分隔。 使用 標準 UNC 表示法 來表示路徑。 例如:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name。如果您未輸入任何路徑,則會在 VM 下載更新時略過此來源。

選取 [確定]。 此動作會在定義來源順序組策略設定中參考該來源時,設定檔案共享 的順序 。

使用 Configuration Manager 來管理更新位置

如需設定最新分支) Microsoft Configuration Manager (詳細資訊,請參閱設定 Endpoint Protection 的安全性情報 匯報。

使用 PowerShell Cmdlet 管理更新位置

使用下列 PowerShell Cmdlet 來設定更新順序。

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

如需詳細資訊,請參閱下列文章:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- 使用 PowerShell Cmdlet 來設定及執行 Microsoft Defender 防病毒軟體

- Defender 防毒軟體 Cmdlet

使用 Windows 管理指示 (WMI) 來管理更新位置

針對下列屬性,請使用 MSFT_MpPreference 類別的 Set 方法:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

如需詳細資訊,請參閱下列文章:

使用行動裝置 裝置管理 (MDM) 來管理更新位置

如需設定 MDM 的詳細資訊,請參閱原則 CSP - Defender/SignatureUpdateFallbackOrder 。

如果我們使用非Microsoft廠商,該怎麼辦?

本文說明如何設定和管理 Microsoft Defender 防病毒軟體的更新。 不過,您可以僱用非Microsoft廠商來執行這些工作。

例如,假設 Contoso 已雇用 Fabrikam 來管理其安全性解決方案,其中包括 Microsoft Defender 防病毒軟體。 Fabrikam 通常會使用 Windows Management Instrumentation、 PowerShell Cmdlet 或 Windows 命令行 來部署修補程式和更新。

注意事項

Microsoft不會測試管理 Microsoft Defender 防病毒軟體的第三方解決方案。

建立安全性情報和平臺更新的 UNC 共用

在 Windows 檔案伺服器上設定網路檔案共享 (UNC/對應磁碟驅動器) 使用排程工作從 MMPC 網站下載安全性情報和平臺更新。

在您要佈建共用並下載更新的系統上,建立腳本的資料夾。

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\建立簽章更新的資料夾。

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86從 www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4 下載PowerShell腳本。

選 取 [手動下載]。

選 取 [下載原始 nupkg 檔案]。

擷取檔案。

將檔案

SignatureDownloadCustomTask.ps1複製到您先前建立的資料夾C:\Tool\PS-Scripts\使用命令行來設定排程的工作。

注意事項

有兩種類型的更新:完整和差異。

針對 x64 差異:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"針對 x64 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"針對 x86 差異:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"若為 x86 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

注意事項

建立排程工作時,您可以在 下方的 [工作排程器

Microsoft\Windows\Windows Defender] 中找到這些工作。手動執行每個工作,並確認您在下列資料夾中 (、

mpam-fe.exe和nis_full.exe) 數據mpam-d.exe, (您可以使用不同的位置) :C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

如果排程的工作失敗,請執行下列命令:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"建立指向

C:\Temp\TempSigs(的共用,例如,\\server\updates) 。注意事項

已驗證的使用者至少必須具有「讀取」存取權。 這項需求也適用於網域計算機、共用和NTFS (安全性) 。

將原則中的共用位置設定為共用。

注意事項

請勿在路徑中新增 x64 (或 x86) 資料夾。 進程會

mpcmdrun.exe自動新增它。

相關文章

- 部署 Microsoft Defender 防病毒軟體

- 管理 Microsoft Defender 防毒軟體更新及套用基準

- 管理過期端點的更新

- 管理事件型強制更新

- 管理行動裝置和 VM 的更新

- Windows 10 中的 Microsoft Defender 防毒軟體

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。