الحظر السلوكي والاحتواء

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender XDR

- برنامج الحماية من الفيروسات من Microsoft Defender

الأنظمة الأساسية

- بالنسبة لنظام التشغيل

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

نظرة عامة

يتم تجاوز مشهد التهديد اليوم بواسطة البرامج الضارة بلا ملفات والتي تعيش خارج الأرض، والتهديدات متعددة الأشكال للغاية التي تتحول بشكل أسرع من الحلول التقليدية التي يمكن أن تواكبها، والهجمات التي يديرها الإنسان والتي تتكيف مع ما يجده الخصوم على الأجهزة المخترقة. الحلول الأمنية التقليدية ليست كافية لإيقاف مثل هذه الهجمات؛ بل إنها لا تكفي لوقف هذه الهجمات. تحتاج إلى قدرات مدعومة بالذكاء الاصطناعي (الذكاء الاصطناعي) وتعلم الجهاز (ML)، مثل الحظر السلوكي والاحتواء، المضمنة في Defender لنقطة النهاية.

يمكن أن تساعد قدرات الحظر السلوكي والاحتواء في تحديد التهديدات وإيقافها، استنادا إلى سلوكياتها وأشجار المعالجة حتى عندما يبدأ التهديد في التنفيذ. تعمل ميزات وحماية الجيل التالي وEDR وDefender لنقطة النهاية معا في قدرات الحظر السلوكي والاحتواء.

تعمل قدرات الحظر السلوكي والاحتواء مع مكونات وميزات متعددة من Defender لنقطة النهاية لإيقاف الهجمات على الفور ومنع الهجمات من التقدم.

يمكن لحماية الجيل التالي (التي تتضمن Microsoft Defender مكافحة الفيروسات) اكتشاف التهديدات من خلال تحليل السلوكيات، وإيقاف التهديدات التي بدأت في التشغيل.

يتلقى الكشف عن نقطة النهاية والاستجابة لها (EDR) إشارات الأمان عبر الشبكة والأجهزة وسلوك النواة. مع اكتشاف التهديدات، يتم إنشاء التنبيهات. يتم تجميع تنبيهات متعددة من نفس النوع في حوادث، ما يسهل على فريق عمليات الأمان التحقيق والاستجابة.

يحتوي Defender لنقطة النهاية على مجموعة واسعة من البصريات عبر الهويات والبريد الإلكتروني والبيانات والتطبيقات، بالإضافة إلى إشارات سلوك الشبكة ونقطة النهاية والنواة المستلمة من خلال EDR. أحد مكونات Microsoft Defender XDR، يعالج Defender لنقطة النهاية هذه الإشارات ويربطها، ويرفع تنبيهات الكشف، ويربط التنبيهات ذات الصلة في الحوادث.

باستخدام هذه الإمكانات، يمكن منع المزيد من التهديدات أو حظرها، حتى إذا بدأت في التشغيل. كلما تم الكشف عن سلوك مريب، يتم احتواء التهديد وإنشاء التنبيهات وإيقاف التهديدات في مساراتها.

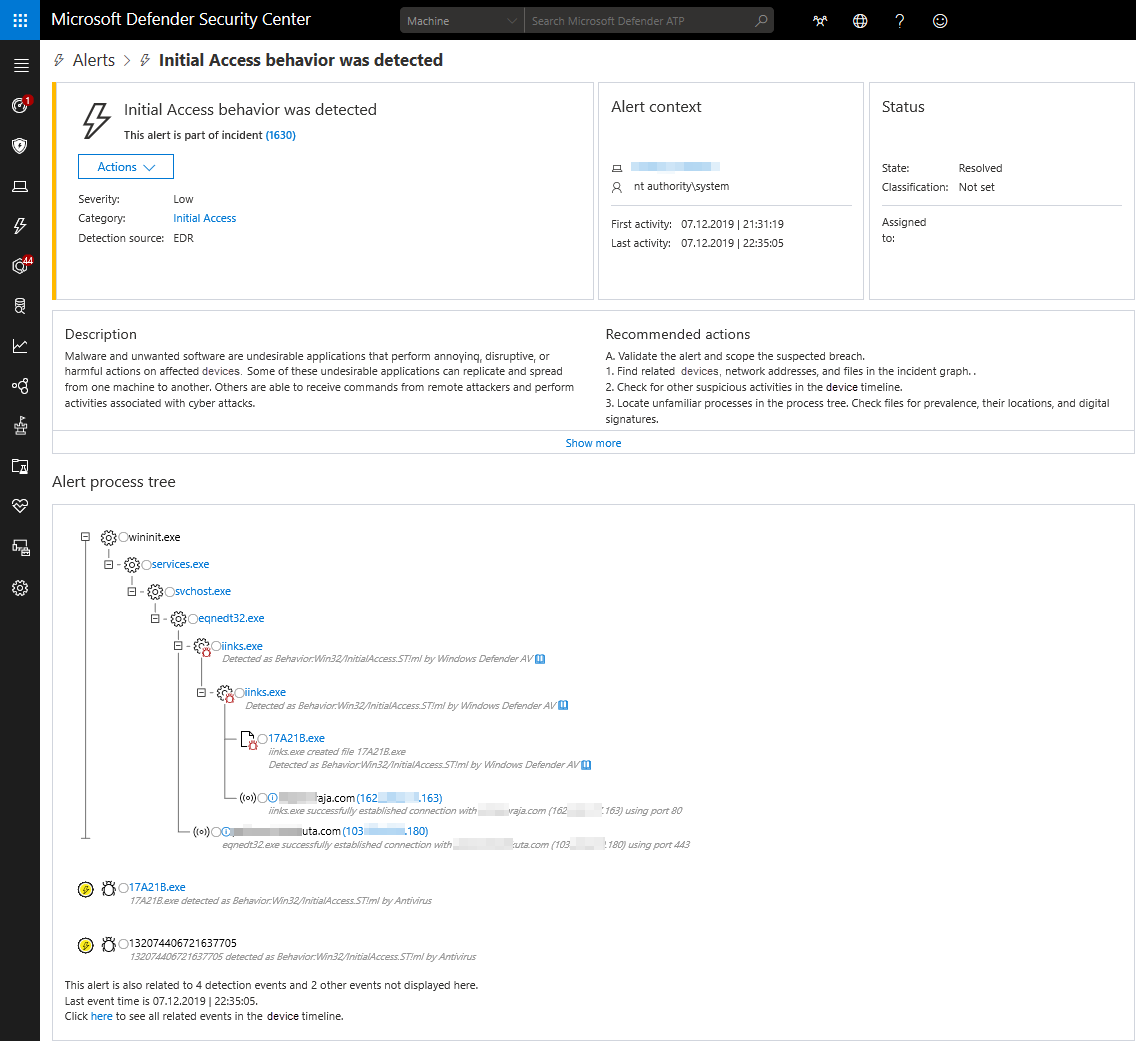

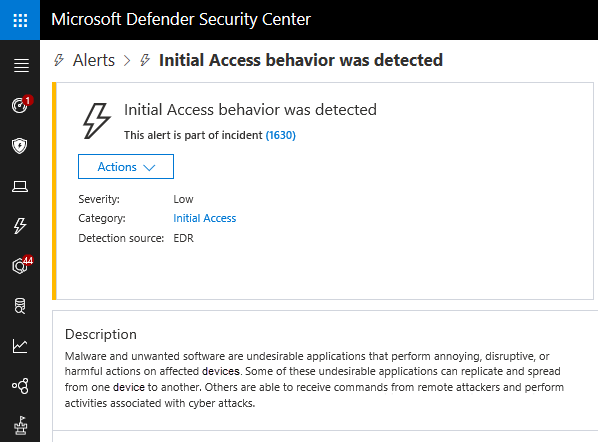

تعرض الصورة التالية مثالا على تنبيه تم تشغيله بواسطة قدرات الحظر والاحتواء السلوكية:

مكونات الحظر السلوكي والاحتواء

قواعد تقليل الأجزاء المعرضة للهجوم على العميل والمحركة للنهج يتم منع سلوكيات الهجوم الشائعة المعرفة مسبقا من التنفيذ، وفقا لقواعد تقليل سطح الهجوم. عندما تحاول مثل هذه السلوكيات التنفيذ، يمكن اعتبارها في Microsoft Defender XDR كتنبيهات إعلامية. لا يتم تمكين قواعد تقليل الأجزاء المعرضة للهجوم بشكل افتراضي؛ يمكنك تكوين النهج الخاصة بك في مدخل Microsoft Defender.

الحظر السلوكي للعميل يتم الكشف عن التهديدات على نقاط النهاية من خلال التعلم الآلي، ثم يتم حظرها ومعالجتها تلقائيا. (يتم تمكين الحظر السلوكي للعميل بشكل افتراضي.)

تتم ملاحظة حظر حلقة الملاحظات (يشار إليها أيضا باسم الحماية السريعة) اكتشافات التهديدات من خلال الذكاء السلوكي. يتم إيقاف التهديدات ومنعها من العمل على نقاط النهاية الأخرى. (يتم تمكين حظر حلقة الملاحظات بشكل افتراضي.)

الكشف عن نقطة النهاية والاستجابة لها (EDR) في وضع الحظر يتم حظر واحتواء البيانات الاصطناعية الضارة أو السلوكيات التي تتم ملاحظتها من خلال الحماية بعد الاختراق. يعمل EDR في وضع الحظر حتى إذا لم يكن برنامج الحماية من الفيروسات Microsoft Defender هو الحل الأساسي للحماية من الفيروسات. (لا يتم تمكين EDR في وضع الحظر بشكل افتراضي؛ يمكنك تشغيله في Microsoft Defender XDR.)

توقع المزيد لتأتي في مجال الحظر السلوكي والاحتواء، مع استمرار Microsoft في تحسين ميزات الحماية من التهديدات وقدراتها. للاطلاع على المخطط والطرح الآن، تفضل بزيارة خارطة طريق Microsoft 365.

أمثلة على الحظر السلوكي والاحتواء أثناء العمل

حظرت قدرات الحظر السلوكي والاحتواء تقنيات المهاجم مثل ما يلي:

- تفريغ بيانات الاعتماد من LSASS

- الحقن عبر العمليات

- تجويف العملية

- تجاوز التحكم في حساب المستخدم

- العبث ب برنامج الحماية من الفيروسات (مثل تعطيله أو إضافة البرامج الضارة كاستثناء)

- الاتصال ب Command and Control (C&C) لتنزيل الحمولات

- التنقيب عن العملات المعدنية

- تعديل سجل التمهيد

- هجمات تمرير التجزئة

- تثبيت شهادة الجذر

- محاولة الاستغلال لمختلف نقاط الضعف

فيما يلي مثالان واقعيان للحظر السلوكي والاحتواء أثناء العمل.

مثال 1: هجوم سرقة بيانات الاعتماد على 100 منظمة

كما هو موضح في السعي السريع للتهديدات المرنة: يمنع الحظر المستند إلى السلوك الذكاء الاصطناعي الهجمات في مساراتها، تم إيقاف هجوم سرقة بيانات الاعتماد ضد 100 منظمة حول العالم من خلال قدرات الحظر السلوكي والاحتواء. تم إرسال رسائل البريد الإلكتروني التصيد الاحتيالي التي تحتوي على مستند استعارة إلى المؤسسات المستهدفة. إذا قام مستلم بفتح المرفق، فقد تمكن مستند بعيد ذي صلة من تنفيذ التعليمات البرمجية على جهاز المستخدم وتحميل برامج Lokibot الضارة، التي سرقت بيانات الاعتماد، وصادرت البيانات المسروقة، وانتظرت المزيد من الإرشادات من خادم الأوامر والتحكم.

تم اكتشاف نماذج التعلم الآلي المستندة إلى السلوك في Defender لنقطة النهاية وإيقاف تقنيات المهاجم عند نقطتين في سلسلة الهجوم:

- اكتشفت طبقة الحماية الأولى سلوك الاستغلال. حددت مصنفات تعلم الجهاز في السحابة التهديد بشكل صحيح كما وأوعزت على الفور لجهاز العميل بحظر الهجوم.

- طبقة الحماية الثانية، التي ساعدت في إيقاف الحالات التي تجاوز فيها الهجوم الطبقة الأولى، واكتشفت تفريغ العملية، وأوقفت هذه العملية، وأزلت الملفات المقابلة (مثل Lokibot).

أثناء اكتشاف الهجوم وإيقافه، تم تشغيل تنبيهات، مثل "تنبيه وصول أولي"، وظهرت في مدخل Microsoft Defender.

يوضح هذا المثال كيف تضيف نماذج تعلم الجهاز المستندة إلى السلوك في السحابة طبقات جديدة من الحماية من الهجمات، حتى بعد بدء تشغيلها.

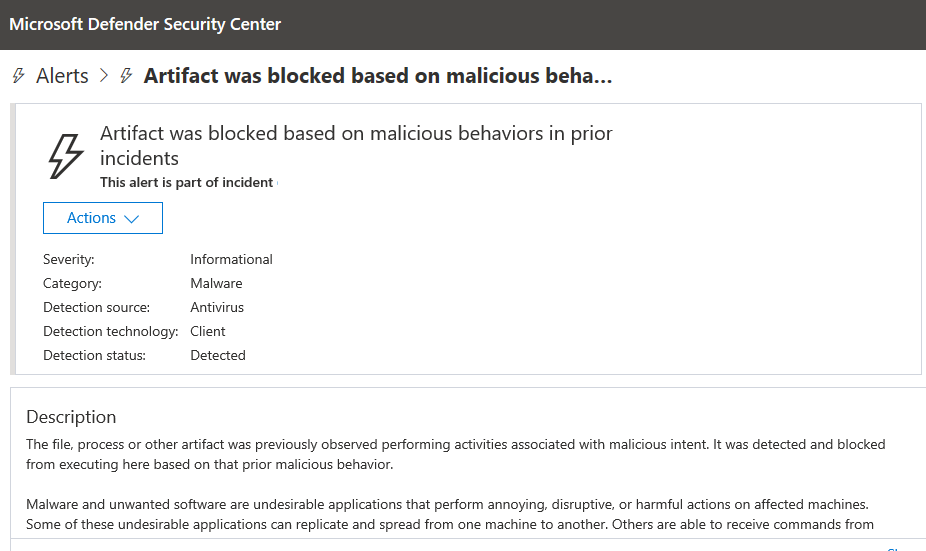

مثال 2: ترحيل NTLM - متغير البرامج الضارة Juicy Potato

كما هو موضح في منشور المدونة الأخير، الحظر السلوكي والاحتواء: تحويل البصريات إلى حماية، في يناير 2020، اكتشف Defender for Endpoint نشاط تصعيد الامتياز على جهاز في مؤسسة. تم تشغيل تنبيه يسمى "تصعيد الامتياز المحتمل باستخدام ترحيل NTLM".

اتضح أن التهديد هو برامج ضارة؛ كان متغيرا جديدا لم ينظر إليه من قبل لأداة اختراق سيئة السمعة تسمى Juicy Potato، والتي يستخدمها المهاجمون للحصول على تصعيد الامتياز على جهاز.

بعد دقائق من تشغيل التنبيه، تم تحليل الملف، وتم تأكيد أنه ضار. تم إيقاف العملية وحظرها، كما هو موضح في الصورة التالية:

بعد بضع دقائق من حظر البيانات الاصطناعية، تم حظر مثيلات متعددة لنفس الملف على نفس الجهاز، مما يمنع المزيد من المهاجمين أو البرامج الضارة الأخرى من النشر على الجهاز.

يوضح هذا المثال أنه مع إمكانات الحظر السلوكي والاحتواء، يتم الكشف عن التهديدات واحتوائها وحظرها تلقائيا.

تلميح

إذا كنت تبحث عن معلومات متعلقة ببرنامج الحماية من الفيروسات للأنظمة الأساسية الأخرى، فاطلع على:

- تعيين تفضيلات Microsoft Defender لنقطة النهاية على نظام التشغيل macOS

- Microsoft Defender for Endpoint على Mac

- إعدادات نهج برنامج الحماية من الفيروسات في macOS لبرنامج الحماية من الفيروسات من Microsoft Defender Antivirus for Intune

- تعيين تفضيلات Microsoft Defender لنقطة النهاية على Linux

- مشكلات الأداء في Microsoft Defender لنقطة النهاية على Linux

- تكوين Defender for Endpoint على ميزات Android

- تكوين Microsoft Defender for Endpoint على ميزات iOS

الخطوات التالية

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ