تكوين Defender for Endpoint على ميزات Android

ينطبق على:

الوصول المشروط مع Defender لنقطة النهاية على Android

يتيح Microsoft Defender لنقطة النهاية على Android، جنبا إلى جنب مع Microsoft Intune Microsoft Entra ID، فرض نهج توافق الجهاز والوصول المشروط استنادا إلى مستويات مخاطر الجهاز. Defender لنقطة النهاية هو حل الدفاع عن المخاطر المتنقلة (MTD) الذي يمكنك نشره من خلال Intune.

لمزيد من المعلومات حول كيفية إعداد Defender لنقطة النهاية على Android والوصول المشروط، راجع Defender لنقطة النهاية Intune.

تكوين مؤشرات مخصصة

ملاحظة

يدعم Defender لنقطة النهاية على Android فقط إنشاء مؤشرات مخصصة لعناوين IP وعناوين URL/المجالات.

يمكن Defender for Endpoint على Android المسؤولين من تكوين مؤشرات مخصصة لدعم أجهزة Android أيضا. لمزيد من المعلومات حول كيفية تكوين المؤشرات المخصصة، راجع إدارة المؤشرات.

تكوين حماية الويب

يسمح Defender لنقطة النهاية على Android لمسؤولي تكنولوجيا المعلومات بالقدرة على تكوين ميزة حماية الويب. تتوفر هذه الإمكانية داخل مركز إدارة Microsoft Intune.

تساعد حماية الويب على تأمين الأجهزة من تهديدات الويب وحماية المستخدمين من هجمات التصيد الاحتيالي. يتم دعم مكافحة التصيد الاحتيالي والمؤشرات المخصصة (عناوين URL وIP) كجزء من حماية الويب. تصفية محتوى الويب غير مدعومة حاليا على الأنظمة الأساسية للأجهزة المحمولة.

ملاحظة

سيستخدم Defender لنقطة النهاية على Android VPN من أجل توفير ميزة حماية الويب. VPN هذا ليس VPN عاديا. بدلا من ذلك، إنها شبكة ظاهرية خاصة محلية/ذاتية التكرار لا تأخذ نسبة استخدام الشبكة خارج الجهاز.

لمزيد من المعلومات، راجع تكوين حماية الويب على الأجهزة التي تعمل بنظام التشغيل Android.

حماية الشبكة

توفر هذه الميزة الحماية من التهديدات Wi-Fi المخادعة والشهادات المارقة، وهي متجه الهجوم الأساسي لشبكات Wi-Fi. يمكن للمسؤولين سرد المرجع المصدق الجذر (CA) وشهادات المرجع المصدق الجذر الخاصة في مركز إدارة Microsoft Intune وإنشاء الثقة مع نقاط النهاية. يوفر للمستخدم تجربة إرشادية للاتصال بالشبكات الآمنة ويعلمه أيضا إذا تم الكشف عن تهديد ذي صلة.

يتضمن العديد من عناصر تحكم المسؤول لتوفير المرونة، مثل القدرة على تكوين الميزة من داخل مركز إدارة Microsoft Intune وإضافة شهادات موثوق بها. يمكن للمسؤولين تمكين عناصر التحكم في الخصوصية لتكوين البيانات المرسلة إلى Defender لنقطة النهاية من أجهزة Android.

يتم تعطيل حماية الشبكة في Microsoft Defender لنقطة النهاية بشكل افتراضي. يمكن للمسؤولين استخدام الخطوات التالية لتكوين حماية الشبكة في أجهزة Android.

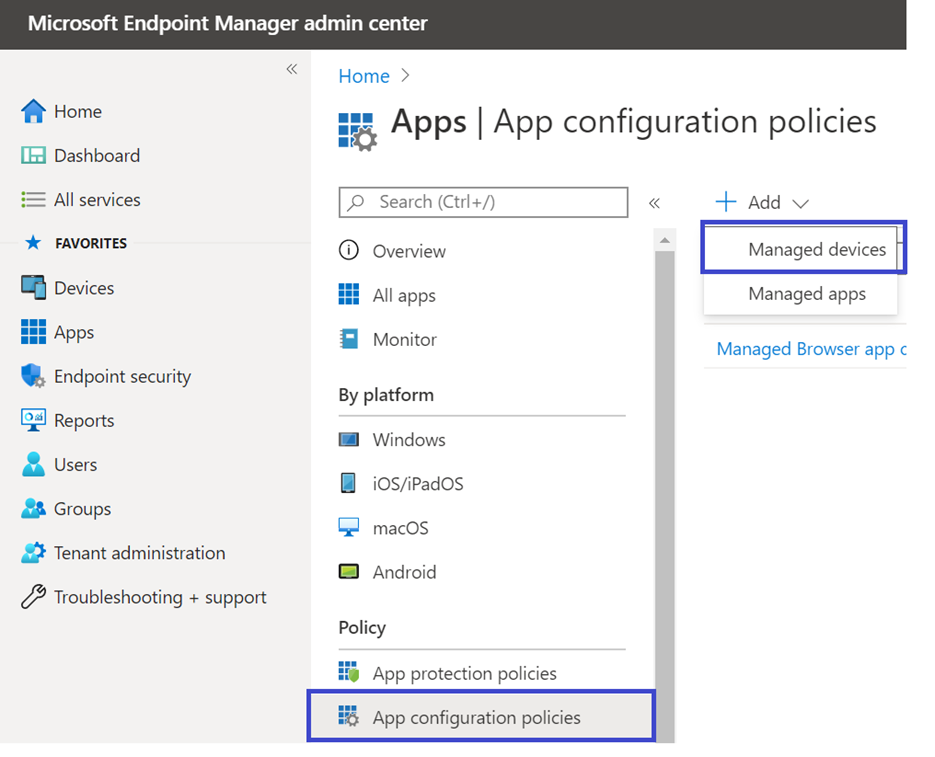

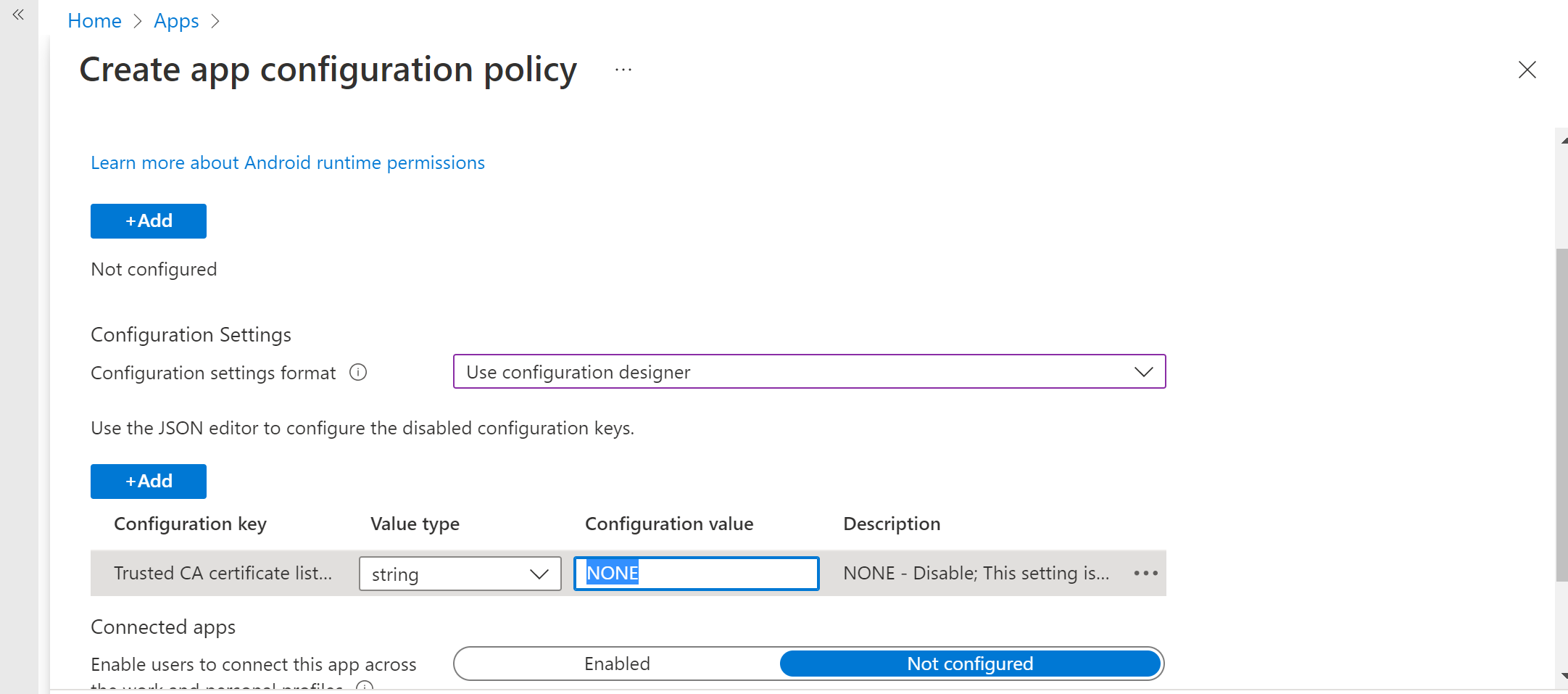

في مركز إدارة Microsoft Intune، انتقل إلى نهج تكوين تطبيقات التطبيقات>. الإنشاء نهج تكوين تطبيق جديد.

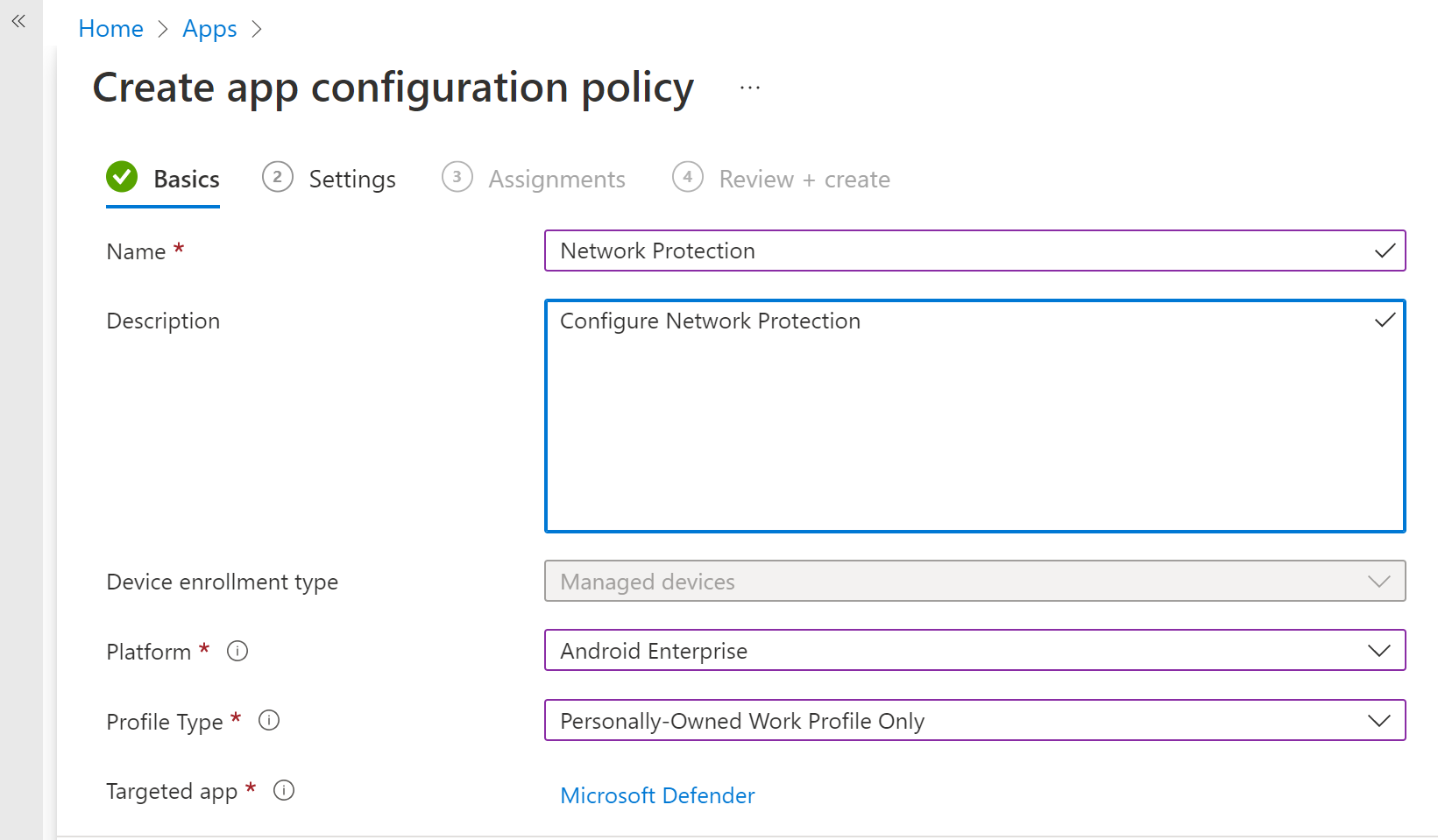

أدخل اسما ووصفا لتعريف النهج بشكل فريد. حدد "Android Enterprise" كنظام أساسي و"ملف تعريف العمل المملوك شخصيا فقط" كنوع ملف التعريف و"Microsoft Defender" كتطبيق مستهدف.

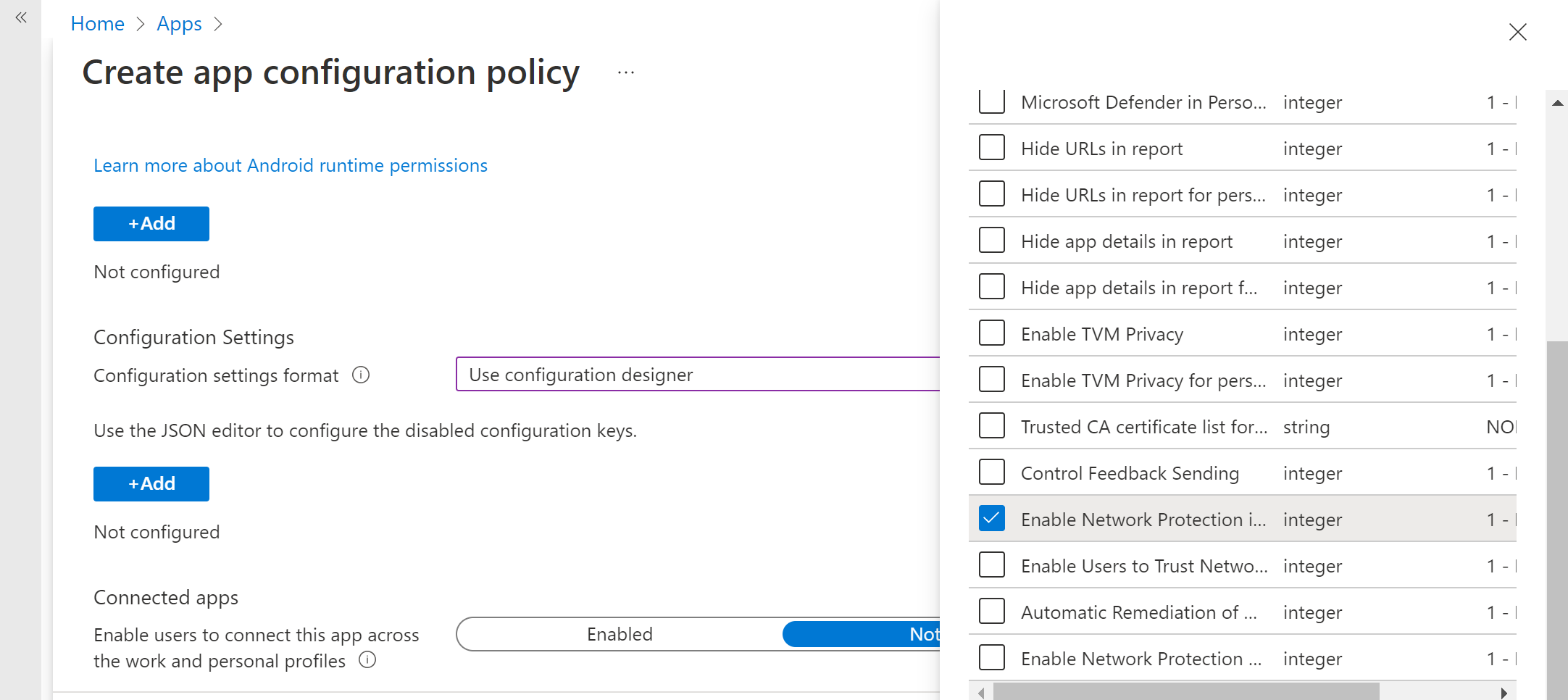

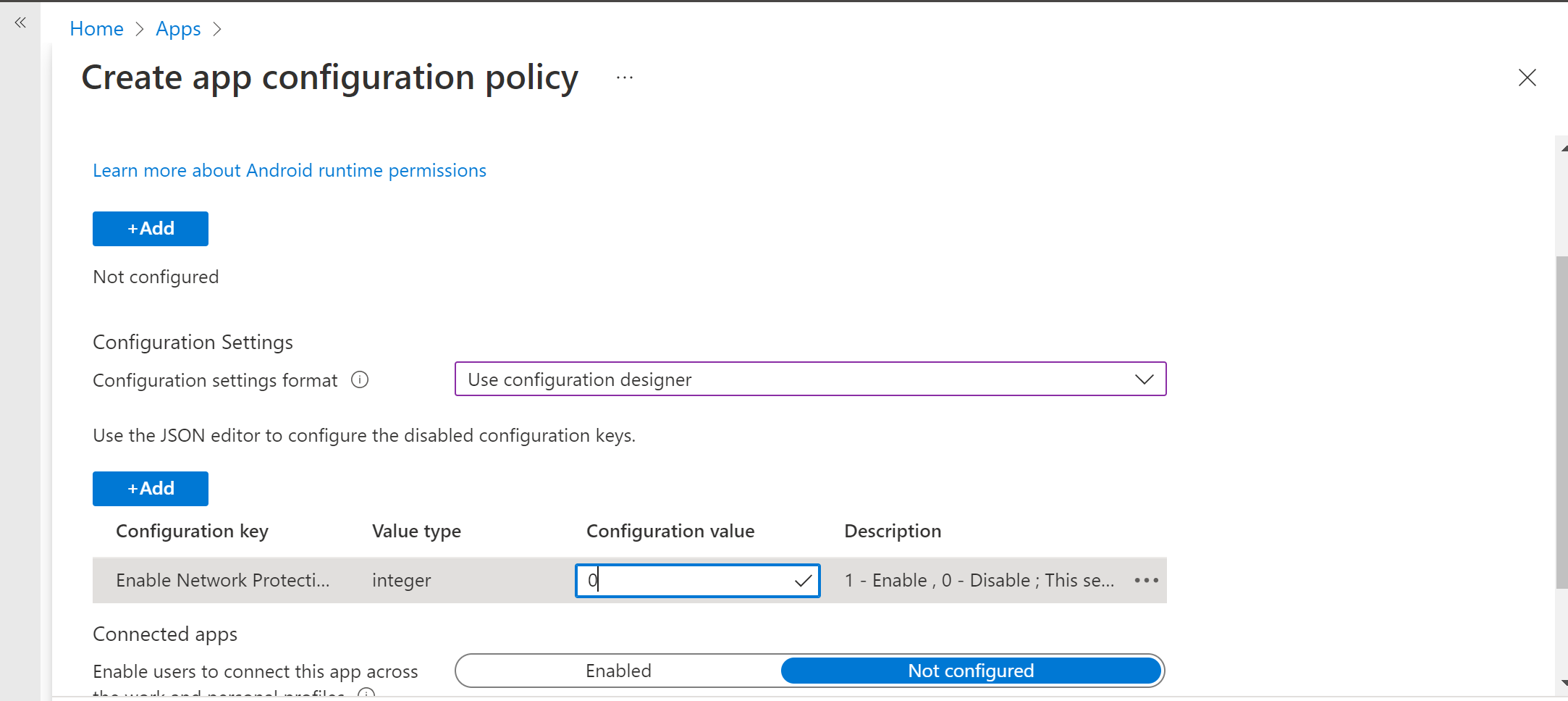

في صفحة الإعدادات، حدد "استخدام مصمم التكوين" وأضف "تمكين حماية الشبكة في Microsoft Defender" كمفتاح وقيمة ك "1" لتمكين حماية الشبكة. (يتم تعطيل حماية الشبكة بشكل افتراضي)

إذا كانت مؤسستك تستخدم CAs الجذر الخاصة، فيجب عليك إنشاء ثقة صريحة بين Intune (حل MDM) وأجهزة المستخدم. يساعد إنشاء الثقة على منع Defender من وضع علامة على CAs الجذر كشهادات محتالة.

لتأسيس الثقة ل CAs الجذر، استخدم "قائمة شهادات المرجع المصدق الموثوق به لحماية الشبكة" كمفتاح. في القيمة ، أضف "قائمة مفصولة بفواصل من بصمات إبهام الشهادة (SHA 1)".

مثال على تنسيق بصمة الإبهام لإضافته:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431هام

يجب أن تكون أحرف بصمة الإبهام الشهادة SHA-1 مع مسافة بيضاء مفصولة أو غير مفصولة.

هذا التنسيق غير صحيح:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31أي أحرف فصل أخرى غير صالحة.

بالنسبة للتكوينات الأخرى المتعلقة بحماية الشبكة، أضف المفاتيح التالية والقيمة المقابلة المناسبة.

مفتاح التكوين الوصف قائمة شهادات CA الموثوق بها لحماية الشبكة يدير مسؤولو الأمان هذا الإعداد لتأسيس الثقة لمرجع مصدق الجذر والشهادات الموقعة ذاتيا. تمكين حماية الشبكة في Microsoft Defender 1 - تمكين، 0- تعطيل (افتراضي). يستخدم مسؤول تكنولوجيا المعلومات هذا الإعداد لتمكين قدرات حماية الشبكة أو تعطيلها في تطبيق Defender. تمكين خصوصية حماية الشبكة 1 - تمكين (افتراضي)، 0 - تعطيل. يدير مسؤولو الأمان هذا الإعداد لتمكين الخصوصية أو تعطيلها في حماية الشبكة. تمكين المستخدمين من الثقة في الشبكات والشهادات 1 - تمكين، 0 - تعطيل (افتراضي). يدير مسؤولو الأمان هذا الإعداد لتمكين أو تعطيل تجربة المستخدم النهائي داخل التطبيق للثقة والشبكات غير الموثوق بها والمريبة والشهادات الضارة. المعالجة التلقائية لتنبيهات حماية الشبكة 1 - تمكين (افتراضي)، 0 - تعطيل. يدير مسؤولو الأمان هذا الإعداد لتمكين أو تعطيل تنبيهات المعالجة التي يتم إرسالها عندما يقوم المستخدم بتنفيذ أنشطة المعالجة، مثل التبديل إلى نقطة وصول أكثر أمانا Wi-Fi أو حذف الشهادات المشبوهة التي اكتشفها Defender. إدارة الكشف عن حماية الشبكة للشبكات المفتوحة 0 - تعطيل (افتراضي)، 1 - وضع التدقيق، 2 - تمكين. يدير مسؤولو الأمان هذا الإعداد لتعطيل الكشف عن الشبكة المفتوحة أو تدقيقها أو تمكينها، على التوالي. في وضع "التدقيق"، يتم إرسال التنبيهات فقط إلى مدخل ATP بدون تجربة مستخدم. للحصول على تجربة المستخدم، قم بتعيين التكوين إلى وضع "تمكين". إدارة الكشف عن حماية الشبكة للشهادات 0 - تعطيل، 1 - وضع التدقيق (افتراضي)، 2 - تمكين. عند تمكين حماية الشبكة، يتم تمكين وضع التدقيق لاكتشاف الشهادة بشكل افتراضي. في وضع التدقيق، يتم إرسال تنبيهات الإعلامات إلى مسؤولي SOC، ولكن لا يتم عرض إعلامات المستخدم النهائي للمستخدم عندما يكتشف Defender شهادة سيئة. ومع ذلك، يمكن للمسؤولين تعطيل هذا الكشف باستخدام 0 كقيمة وتمكين وظيفة الميزة الكاملة عن طريق تعيين 2 كقيمة. عند تمكين الميزة بقيمة 2، يتم إرسال إعلامات المستخدم النهائي إلى المستخدم عندما يكتشف Defender شهادة سيئة، ويتم أيضا إرسال التنبيهات إلى مسؤول SOC. أضف المجموعات المطلوبة التي يجب تطبيق النهج عليها. مراجعة النهج وإنشاءه.

مفتاح التكوين الوصف تمكين حماية الشبكة في Microsoft Defender 1: تمكين

0: تعطيل (افتراضي)

يستخدم مسؤول تكنولوجيا المعلومات هذا الإعداد لتمكين قدرات حماية الشبكة أو تعطيلها في تطبيق Defender.تمكين خصوصية حماية الشبكة 1: تمكين (افتراضي)

0: تعطيل

يدير مسؤولو الأمان هذا الإعداد لتمكين الخصوصية أو تعطيلها في حماية الشبكة.تمكين المستخدمين من الثقة في الشبكات والشهادات 1

تمكين

0:تعطيل (افتراضي)

يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تجربة المستخدم النهائي داخل التطبيق للثقة في الشبكات غير الموثوقة والمريبة والشهادات الضارة وعدم الثقة فيها.المعالجة التلقائية لتنبيهات حماية الشبكة 1: تمكين (افتراضي)

0: تعطيل

يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تنبيهات المعالجة التي يتم إرسالها عندما يقوم المستخدم بأنشطة المعالجة. على سبيل المثال، يقوم المستخدم بالتبديل إلى نقطة وصول أكثر أمانا Wi-Fi أو يحذف الشهادات المشبوهة التي تم اكتشافها بواسطة Defender.إدارة الكشف عن حماية الشبكة للشبكات المفتوحة 0: تعطيل (افتراضي)

1: وضع التدقيق

يدير مسؤولو الأمان هذا الإعداد لتمكين الكشف عن الشبكة المفتوحة أو تعطيله.إدارة الكشف عن حماية الشبكة للشهادات 0: تعطيل

1: وضع التدقيق (افتراضي)

2: تمكين

عند تمكين حماية الشبكة، يتم تمكين وضع التدقيق لاكتشاف الشهادة بشكل افتراضي. في وضع التدقيق، يتم إرسال تنبيهات الإعلامات إلى مسؤولي SOC، ولكن لا يتم عرض إعلامات المستخدم النهائي عندما يكتشف Defender شهادة سيئة. يمكن للمسؤولين تعطيل هذا الكشف بالقيمة 0 أو تمكين وظيفة الميزة الكاملة عن طريق تعيين القيمة 2. عندما تكون القيمة 2، يتم إرسال إعلامات المستخدم النهائي إلى المستخدمين ويتم إرسال التنبيهات إلى مسؤولي SOC عندما يكتشف Defender شهادة سيئة.أضف المجموعات المطلوبة التي يجب تطبيق النهج عليها. مراجعة النهج وإنشاءه.

ملاحظة

يحتاج المستخدمون إلى تمكين إذن الموقع (وهو إذن اختياري)؛ وهذا يمكن Defender لنقطة النهاية من فحص شبكاتهم وتنبيهها عند وجود تهديدات متعلقة بشبكة WIFI. إذا رفض المستخدم إذن الموقع، فلن يتمكن Defender for Endpoint إلا من توفير حماية محدودة ضد تهديدات الشبكة وسيحمي المستخدمين فقط من الشهادات المخادعة.

تكوين إعداد اللمس المنخفض

يمكن للمسؤولين تكوين Microsoft Defender لنقطة النهاية في وضع الإلحاق باللمس المنخفض. في هذا السيناريو، ينشئ المسؤولون ملف تعريف نشر ويطلب من المستخدم ببساطة توفير مجموعة مخفضة من الأذونات لإكمال الإعداد.

يتم تعطيل إلحاق اللمس المنخفض لنظام Android بشكل افتراضي. يمكن للمسؤولين تمكينه من خلال نهج تكوين التطبيق على Intune باتباع الخطوات التالية:

ادفع تطبيق Defender لاستهداف مجموعة المستخدمين باتباع هذه الخطوات.

ادفع ملف تعريف VPN إلى جهاز المستخدم باتباع الإرشادات هنا.

في نهج تكوين تطبيق التطبيقات > ، حدد الأجهزة المدارة.

أدخل اسما لتعريف النهج بشكل فريد. حدد "Android Enterprise" كمنصة، ونوع ملف التعريف المطلوب و"Microsoft Defender: مكافحة الفيروسات" كتطبيق مستهدف. انقر فوق التالي.

إضافة أذونات وقت التشغيل. حدد الوصول إلى الموقع (بشكل جيد)(هذا الإذن غير معتمد لنظام التشغيل Android 13 وما فوق)، POST_NOTIFICATIONS حالة الإذن وتغييرها إلى "منح تلقائي".

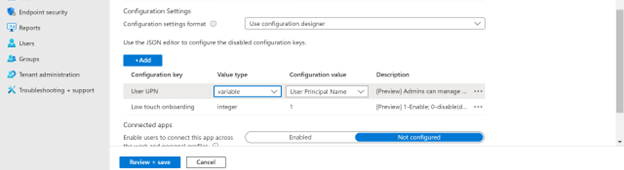

ضمن إعدادات التكوين، حدد "استخدام مصمم التكوين" وانقر فوق إضافة.

حدد Low touch onboarding وUser UPN. بالنسبة إلى اسم المستخدم الأساسي، قم بتغيير نوع القيمة إلى "متغير" وقيمة التكوين إلى "اسم المستخدم الأساسي" من القائمة المنسدلة تمكين إلحاق اللمس المنخفض عن طريق تغيير قيمة التكوين إلى 1.

تعيين النهج إلى مجموعة المستخدمين المستهدفة.

مراجعة النهج وإنشاءه.

عناصر التحكم في الخصوصية

تتوفر عناصر التحكم في الخصوصية التالية لتكوين البيانات التي يتم إرسالها بواسطة Defender لنقطة النهاية من أجهزة Android:

| تقرير التهديد | التفاصيل |

|---|---|

| تقرير البرامج الضارة | يمكن للمسؤولين إعداد التحكم في الخصوصية لتقرير البرامج الضارة. إذا تم تمكين الخصوصية، فلن يرسل Defender لنقطة النهاية اسم تطبيق البرامج الضارة وتفاصيل التطبيق الأخرى كجزء من تقرير تنبيه البرامج الضارة. |

| تقرير التصيد الاحتيالي | يمكن للمسؤولين إعداد التحكم في الخصوصية لتقارير التصيد الاحتيالي. إذا تم تمكين الخصوصية، فلن يرسل Defender لنقطة النهاية اسم المجال وتفاصيل موقع الويب غير الآمن كجزء من تقرير تنبيه التصيد الاحتيالي. |

| تقييم الثغرات الأمنية للتطبيقات | بشكل افتراضي، يتم إرسال معلومات حول التطبيقات المثبتة في ملف تعريف العمل فقط لتقييم الثغرات الأمنية. يمكن للمسؤولين تعطيل الخصوصية لتضمين التطبيقات الشخصية |

| حماية الشبكة (معاينة) | يمكن للمسؤولين تمكين الخصوصية أو تعطيلها في حماية الشبكة. إذا تم تمكينه، فلن يرسل Defender تفاصيل الشبكة. |

تكوين تقرير تنبيه الخصوصية

يمكن للمسؤولين الآن تمكين التحكم في الخصوصية لتقرير التصيد الاحتيالي وتقرير البرامج الضارة وتقرير الشبكة المرسل بواسطة Microsoft Defender لنقطة النهاية على Android. يضمن هذا التكوين عدم إرسال اسم المجال وتفاصيل التطبيق وتفاصيل الشبكة، على التوالي، كجزء من التنبيه كلما تم الكشف عن تهديد مطابق.

مسؤول عناصر التحكم في الخصوصية (MDM) استخدم الخطوات التالية لتمكين الخصوصية.

في مركز إدارة Microsoft Intune، انتقل إلى نهج > تكوين تطبيقات التطبيقات > إضافة > أجهزة مدارة.

امنح النهج اسما، Platform > Android enterprise، وحدد نوع ملف التعريف.

حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات، حدد استخدام مصمم التكوين ثم حدد إضافة.

حدد إعداد الخصوصية المطلوب -

- إخفاء عناوين URL في التقرير

- إخفاء عناوين URL في التقرير لملف التعريف الشخصي

- إخفاء تفاصيل التطبيق في التقرير

- إخفاء تفاصيل التطبيق في التقرير لملف التعريف الشخصي

- تمكين خصوصية حماية الشبكة

لتمكين الخصوصية، أدخل قيمة عدد صحيح ك 1 وقم بتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلى 0 MDE في ملف تعريف العمل و1 MDE على ملف التعريف الشخصي.

مراجعة ملف التعريف هذا وتعيينه للأجهزة/المستخدمين المستهدفين.

عناصر تحكم خصوصية المستخدم النهائي

تساعد عناصر التحكم هذه المستخدم النهائي على تكوين المعلومات المشتركة مع مؤسسته.

- بالنسبة لملف تعريف عمل Android Enterprise، لن تكون عناصر تحكم المستخدم النهائي مرئية. يتحكم المسؤولون في هذه الإعدادات.

- بالنسبة إلى ملف التعريف الشخصي ل Android Enterprise، يتم عرض عنصر التحكم ضمن Settings> Privacy.

- يرى المستخدمون تبديلا لمعلومات الموقع غير الآمنة والتطبيق الضار وحماية الشبكة.

لن تكون هذه التبديلات مرئية إلا إذا تم تمكينها من قبل المسؤول. يمكن للمستخدمين تحديد ما إذا كانوا يريدون إرسال المعلومات إلى مؤسستهم أم لا.

لن يؤثر تمكين/تعطيل عناصر التحكم في الخصوصية أعلاه على التحقق من توافق الجهاز أو الوصول المشروط.

تكوين تقييم الثغرات الأمنية للتطبيقات لأجهزة BYOD

من الإصدار 1.0.3425.0303 من Microsoft Defender لنقطة النهاية على Android، يمكنك تشغيل تقييمات الثغرات الأمنية لنظام التشغيل والتطبيقات المثبتة على الأجهزة المحمولة المإلحاقة.

ملاحظة

يعد تقييم الثغرات الأمنية جزءا من إدارة الثغرات الأمنية في Microsoft Defender في Microsoft Defender لنقطة النهاية.

ملاحظات حول الخصوصية المتعلقة بتطبيقات من الأجهزة الشخصية (BYOD):

- بالنسبة إلى Android Enterprise مع ملف تعريف العمل، سيتم دعم التطبيقات المثبتة على ملف تعريف العمل فقط.

- بالنسبة لأوضاع BYOD الأخرى، بشكل افتراضي، لن يتم تمكين تقييم الثغرات الأمنية للتطبيقات. ومع ذلك، عندما يكون الجهاز في وضع المسؤول، يمكن للمسؤولين تمكين هذه الميزة بشكل صريح من خلال Microsoft Intune للحصول على قائمة التطبيقات المثبتة على الجهاز. لمزيد من المعلومات، راجع التفاصيل أدناه.

تكوين الخصوصية لوضع مسؤول الجهاز

استخدم الخطوات التالية لتمكين تقييم الثغرات الأمنية للتطبيقات من الأجهزة في وضع مسؤول الجهاز للمستخدمين المستهدفين.

ملاحظة

بشكل افتراضي، يتم إيقاف تشغيل هذا للأجهزة المسجلة في وضع مسؤول الجهاز.

في مركز إدارة Microsoft Intune ، انتقل إلىملفات تعريف> تكوين الأجهزة>الإنشاء ملف التعريف وأدخل الإعدادات التالية:

- النظام الأساسي: حدد مسؤول جهاز Android

- ملف التعريف: حدد "مخصص" وحدد الإنشاء.

في قسم Basics ، حدد اسما ووصفا لملف التعريف.

في إعدادات التكوين، حدد إضافة إعداد OMA-URI :

- الاسم: أدخل اسما فريدا ووصفا لإعداد OMA-URI هذا حتى تتمكن من العثور عليه بسهولة لاحقا.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- نوع البيانات: حدد عدد صحيح في القائمة المنسدلة.

- القيمة: أدخل 0 لتعطيل إعداد الخصوصية (بشكل افتراضي، القيمة هي 1)

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

تكوين الخصوصية لملف تعريف عمل Android Enterprise

يدعم Defender لنقطة النهاية تقييم الثغرات الأمنية للتطبيقات في ملف تعريف العمل. ومع ذلك، في حالة رغبتك في إيقاف تشغيل هذه الميزة للمستخدمين المستهدفين، يمكنك استخدام الخطوات التالية:

- في مركز إدارة Microsoft Intune، انتقل إلىنهج تكوين تطبيقاتالتطبيقات> \>إضافة>أجهزة مدارة.

- امنح النهج اسما؛ منصه > Android Enterprise؛ حدد نوع ملف التعريف.

- حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

- في صفحة الإعدادات، حدد استخدام مصمم التكوين وأضف DefenderTVMPrivacyMode كنوع المفتاح والقيمة كعدد صحيح

- لتعطيل ثغرة أمنية للتطبيقات في ملف تعريف العمل، أدخل القيمة ك

1وقم بتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلى0. - بالنسبة للمستخدمين الذين لديهم مجموعة مفاتيح ك

0، يرسل Defender لنقطة النهاية قائمة التطبيقات من ملف تعريف العمل إلى خدمة الواجهة الخلفية لتقييم الثغرات الأمنية.

- لتعطيل ثغرة أمنية للتطبيقات في ملف تعريف العمل، أدخل القيمة ك

- حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

لن يؤثر تشغيل عناصر التحكم في الخصوصية أعلاه أو إيقاف تشغيلها على التحقق من توافق الجهاز أو الوصول المشروط.

تكوين الخصوصية لتقرير تنبيه التصيد الاحتيالي

يمكن استخدام التحكم في الخصوصية لتقرير التصيد الاحتيالي لتعطيل مجموعة اسم المجال أو معلومات موقع الويب في تقرير تهديد التصيد الاحتيالي. يمنح هذا الإعداد المؤسسات المرونة لاختيار ما إذا كانت تريد جمع اسم المجال عند اكتشاف موقع ويب ضار أو تصيد احتيالي وحظره بواسطة Defender لنقطة النهاية.

تكوين الخصوصية لتقرير تنبيه التصيد الاحتيالي على الأجهزة المسجلة لمسؤول جهاز Android:

استخدم الخطوات التالية لتشغيله للمستخدمين المستهدفين:

في مركز إدارة Microsoft Intune ، انتقل إلىملفات تعريف> تكوين الأجهزة>الإنشاء ملف التعريف وأدخل الإعدادات التالية:

- النظام الأساسي: حدد مسؤول جهاز Android.

- ملف التعريف: حدد "مخصص" وحدد الإنشاء.

في قسم Basics ، حدد اسما ووصفا لملف التعريف.

في إعدادات التكوين، حدد إضافة إعداد OMA-URI :

- الاسم: أدخل اسما فريدا ووصفا لإعداد OMA-URI هذا حتى تتمكن من العثور عليه بسهولة لاحقا.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- نوع البيانات: حدد عدد صحيح في القائمة المنسدلة.

- القيمة: أدخل 1 لتمكين إعداد الخصوصية. إن القيمة الافتراضية هي 0.

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

لن يؤثر استخدام عنصر التحكم في الخصوصية هذا على التحقق من توافق الجهاز أو الوصول المشروط.

تكوين الخصوصية لتقرير تنبيه التصيد الاحتيالي على ملف تعريف عمل Android Enterprise

استخدم الخطوات التالية لتشغيل الخصوصية للمستخدمين المستهدفين في ملف تعريف العمل:

- في Microsoft Intune مركز الإدارة وانتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

- امنح النهج اسما، Platform > Android Enterprise، وحدد نوع ملف التعريف.

- حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

- في صفحة Settings، حدد Use configuration designer وأضف DefenderExcludeURLInReport كنوع المفتاح والقيمة ك Integer.

- أدخل 1 لتمكين الخصوصية. إن القيمة الافتراضية هي 0.

- حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

لن يؤثر تشغيل عناصر التحكم في الخصوصية أعلاه أو إيقاف تشغيلها على التحقق من توافق الجهاز أو الوصول المشروط.

تكوين الخصوصية لتقرير تهديدات البرامج الضارة

يمكن استخدام التحكم في الخصوصية لتقرير تهديدات البرامج الضارة لتعطيل مجموعة تفاصيل التطبيق (معلومات الاسم والحزمة) من تقرير تهديد البرامج الضارة. يمنح هذا الإعداد المؤسسات المرونة لاختيار ما إذا كانت تريد جمع اسم التطبيق عند اكتشاف تطبيق ضار.

تكوين الخصوصية لتقرير تنبيه البرامج الضارة على الأجهزة المسجلة لمسؤول جهاز Android:

استخدم الخطوات التالية لتشغيله للمستخدمين المستهدفين:

في مركز إدارة Microsoft Intune ، انتقل إلىملفات تعريف> تكوين الأجهزة>الإنشاء ملف التعريف وأدخل الإعدادات التالية:

- النظام الأساسي: حدد مسؤول جهاز Android.

- ملف التعريف: حدد "مخصص" وحدد الإنشاء.

في قسم Basics ، حدد اسما ووصفا لملف التعريف.

في إعدادات التكوين، حدد إضافة إعداد OMA-URI :

- الاسم: أدخل اسما فريدا ووصفا لإعداد OMA-URI هذا حتى تتمكن من العثور عليه بسهولة لاحقا.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- نوع البيانات: حدد عدد صحيح في القائمة المنسدلة.

- القيمة: أدخل 1 لتمكين إعداد الخصوصية. إن القيمة الافتراضية هي 0.

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

لن يؤثر استخدام عنصر التحكم في الخصوصية هذا على التحقق من توافق الجهاز أو الوصول المشروط. على سبيل المثال، سيكون للأجهزة التي تحتوي على تطبيق ضار دائما مستوى مخاطر "متوسط".

تكوين الخصوصية لتقرير تنبيه البرامج الضارة على ملف تعريف عمل Android Enterprise

استخدم الخطوات التالية لتشغيل الخصوصية للمستخدمين المستهدفين في ملف تعريف العمل:

- في Microsoft Intune مركز الإدارة وانتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

- امنح النهج اسما، Platform > Android Enterprise، وحدد نوع ملف التعريف.

- حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

- في صفحة الإعدادات، حدد استخدام مصمم التكوين وأضف DefenderExcludeAppInReport كنوع المفتاح والقيمة كأعداد صحيحة

- أدخل 1 لتمكين الخصوصية. إن القيمة الافتراضية هي 0.

- حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

لن يؤثر استخدام عنصر التحكم في الخصوصية هذا على التحقق من توافق الجهاز أو الوصول المشروط. على سبيل المثال، سيكون للأجهزة التي تحتوي على تطبيق ضار دائما مستوى مخاطر "متوسط".

تعطيل تسجيل الخروج

يدعم Defender لنقطة النهاية النشر دون زر تسجيل الخروج في التطبيق لمنع المستخدمين من تسجيل الخروج من تطبيق Defender. هذا مهم لمنع المستخدمين من العبث بالجهاز. استخدم الخطوات التالية لتكوين تعطيل تسجيل الخروج:

- في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

- امنح النهج اسما، وحدد Platform > Android Enterprise، وحدد نوع ملف التعريف.

- حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

- في صفحة Settings، حدد Use configuration designer وأضف Disable Sign Out كمفتاح و Integer كنوع القيمة.

- بشكل افتراضي، قم بتعطيل تسجيل الخروج = 1 لملفات تعريف العمل المملوكة شخصيا ل Android Enterprise، والمدارة بالكامل، وملفات التعريف التي تم تمكينها شخصيا من قبل الشركة، و0 لوضع مسؤول الجهاز.

- يحتاج المسؤولون إلى تعطيل تسجيل الخروج = 0 لتمكين زر تسجيل الخروج في التطبيق. سيتمكن المستخدمون من رؤية زر تسجيل الخروج بمجرد دفع النهج.

- حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة والمستخدمين المستهدفين.

هام

هذه الميزة في المعاينة العامة. تتعلق المعلومات التالية بالمنتج الذي تم إصداره مسبقا والذي قد يتم تعديله بشكل كبير قبل إصداره تجاريا. لا تقدم Microsoft أي ضمانات، سواءً كانت صريحة أم ضمنية، فيما يتعلق بالمعلومات الواردة هنا.

وضع علامات على الجهاز

يتيح Defender لنقطة النهاية على Android وضع علامات مجمعة على الأجهزة المحمولة أثناء الإعداد من خلال السماح للمسؤولين بإعداد العلامات عبر Intune. يمكن مسؤول تكوين علامات الجهاز من خلال Intune عبر نهج التكوين ودفعها إلى أجهزة المستخدم. بمجرد قيام المستخدم بتثبيت Defender وتنشيطه، يمرر تطبيق العميل علامات الجهاز إلى مدخل الأمان. تظهر علامات الجهاز مقابل الأجهزة في مخزون الجهاز.

استخدم الخطوات التالية لتكوين علامات الجهاز:

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، وحدد Platform > Android Enterprise، وحدد نوع ملف التعريف.

حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات، حدد استخدام مصمم التكوين وأضف DefenderDeviceTag كنوع المفتاح والقيمة كسلسلة.

- يمكن مسؤول تعيين علامة جديدة عن طريق إضافة مفتاح DefenderDeviceTag وتعيين قيمة لعلامة الجهاز.

- يمكن مسؤول تحرير علامة موجودة عن طريق تعديل قيمة مفتاح DefenderDeviceTag.

- يمكن مسؤول حذف علامة موجودة عن طريق إزالة مفتاح DefenderDeviceTag.

انقر فوق التالي وقم بتعيين هذا النهج للأجهزة والمستخدمين المستهدفين.

ملاحظة

يجب فتح تطبيق Defender لمزامنة العلامات مع Intune وتم تمريرها إلى Security Portal. قد يستغرق الأمر ما يصل إلى 18 ساعة حتى تعكس العلامات في المدخل.

المقالات ذات الصلة

- نظرة عامة على Microsoft Defender لنقطة النهاية على Android

- نشر Microsoft Defender لنقطة النهاية على Android باستخدام Microsoft Intune

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ