ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على:

تلميح

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

تساعد الحماية من الهجماتعلى الحماية من البرامج الضارة التي تستخدم الهجمات لإصابة الأجهزة والانتشار. تتكون الحماية من الهجمات من العديد من عوامل تخفيف المخاطر التي يمكن تطبيقها على نظام التشغيل أو التطبيقات الفردية.

هام

.NET 2.0 غير متوافق مع بعض إمكانيات الحماية من الهجمات، وتحديدا، تصفية عنوان التصدير (EAF) وتصفية عنوان الاستيراد (IAF). إذا قمت بتمكين .NET 2.0، فإن استخدام EAF وIAF غير معتمد.

يتم تضمين العديد من الميزات من مجموعة أدوات تجربة تخفيف المخاطر المحسنة (EMET) في الحماية من الهجمات.

المتطلبات الأساسية

يتضمن هذا القسم توصيات لك لتكون ناجحا في نشر الحماية من الهجمات.

إعداد مراقبة تعطل التطبيق (معرف الحدث 1000 و/أو معرف الحدث 1001) و/أو حالات التوقف (معرف الحدث 1002)

تمكين مجموعة تفريغ وضع المستخدم الكامل

تحقق لمعرفة التطبيقات التي تم تجميعها بالفعل باستخدام "Control Flow Guard" (CFG) التي تركز بشكل أساسي على التخفيف من الثغرات الأمنية في تلف الذاكرة. استخدم أداة التفريغ لمعرفة ما إذا كانت مجمعة w/ CFG. بالنسبة لهذه التطبيقات، يمكنك تخطي تمكين الإنفاذ ل DEP وASRL وSEHOP و ACG.

استخدم ممارسات التوزيع الآمنة.

تحذير

إذا لم تقم بالاختبار ولم تمر بممارسات توزيع آمنة، فيمكنك المساهمة في انقطاع إنتاجية المستخدم النهائي.

ممارسات التوزيع الآمنة

ممارسات التوزيع الآمنة (SDP): تحدد عمليات وإجراءات التوزيع الآمنة كيفية إجراء التغييرات ونشرها بأمان على حمل العمل الخاص بك. يتطلب منك تنفيذ SDP التفكير في عمليات التوزيع من خلال عدسة إدارة المخاطر. يمكنك تقليل مخاطر انقطاع إنتاجية المستخدم النهائي في عمليات التوزيع الخاصة بك والحد من تأثيرات عمليات التوزيع المسببة للمشاكل على المستخدمين من خلال تنفيذ SDP.

ابدأ بمجموعة صغيرة (على سبيل المثال، 10 إلى 50) من أجهزة Windows واستخدمها كبيئة اختبار لمعرفة أي من عوامل التخفيف ال 21 غير متوافقة مع الحماية من الهجمات. قم بإزالة عوامل التخفيف غير المتوافقة مع التطبيق. كرر مع التطبيقات التي تستهدفها. بمجرد أن تشعر أن النهج جاهز للإنتاج.

ابدأ بالدفع أولا إلى اختبار قبول المستخدم (UAT) المكون من مسؤولي تكنولوجيا المعلومات ومسؤولي الأمان وموظفي مكتب المساعدة. ثم إلى 1٪، و5٪، و10٪، و25٪، و50٪، و75٪، وأخيرا إلى 100٪ من بيئتك.

تمكين التخفيف من مخاطر الحماية من الهجمات

يمكنك تمكين كل تخفيف من المخاطر بشكل منفصل باستخدام أي من هذه الأساليب:

- تطبيق أمن Windows

- Microsoft Intune

- إدارة الجهاز المحمول (MDM)

- Microsoft Configuration Manager

- نهج المجموعة

- PowerShell

يتم تكوين الحماية من الهجمات بشكل افتراضي في Windows 10 وWindows 11. يمكنك تعيين كل تخفيف للمخاطر إلى وضع تشغيل أو إيقاف تشغيل أو إلى قيمته الافتراضية. تحتوي بعض عوامل تخفيف المخاطر على المزيد من الخيارات. يمكنك تصدير هذه الإعدادات كملف XML ونشرها على أجهزة أخرى.

يمكنك أيضا تعيين عوامل تخفيف المخاطر إلى وضع التدقيق. يتيح لك وضع التدقيق اختبار كيفية عمل عوامل تخفيف المخاطر (ومراجعة الأحداث) دون التأثير على الاستخدام العادي للجهاز.

تطبيق أمن Windows

افتح تطبيق أمن Windows عن طريق تحديد أيقونة الدرع في شريط المهام، أو عن طريق البحث في قائمة البدء عن أمن.

حدد لوحة التحكم في التطبيق والمستعرض (أو أيقونة التطبيق على شريط القوائم الأيمن) ثم حدد إعدادات الحماية من الهجمات.

انتقل إلى إعدادات البرنامج واختر التطبيق الذي تريد تطبيق عوامل تخفيف المخاطر عليه.

- إذا كان التطبيق الذي تريد تكوينه مدرجا بالفعل، فحدده، ثم حدد تحرير.

- إذا لم يكن التطبيق مدرجا، في أعلى القائمة، حدد إضافة برنامج لتخصيصه ثم اختر الطريقة التي تريد إضافة التطبيق بها.

- استخدم إضافة حسب اسم البرنامج لتطبيق تخفيف المخاطر على أي عملية قيد التشغيل بهذا الاسم. حدد ملفا بملحقه. يمكنك إدخال مسار كامل لتقييد تخفيف مخاطر التطبيق الذي يحمل هذا الاسم فقط في هذا الموقع.

- استخدم اختيار مسار ملف محدد لاستخدام نافذة منتقي ملفات مستكشف Windows قياسية للبحث عن الملف الذي تريده وتحديده.

بعد تحديد التطبيق، سترى قائمة بكل عوامل تخفيف المخاطر التي يمكن تطبيقها. يؤدي اختيار Audit إلى تطبيق التخفيف في وضع التدقيق فقط. يتم إعلامك إذا كنت بحاجة إلى إعادة تشغيل العملية أو التطبيق، أو إذا كنت بحاجة إلى إعادة تشغيل Windows.

كرر الخطوات من 3 إلى 4 لجميع التطبيقات وتخفيفات المخاطر التي تريد تكوينها.

ضمن قسم إعدادات النظام، ابحث عن تخفيف المخاطر الذي تريد تكوينه ثم حدد أحد الإعدادات التالية. تستخدم التطبيقات التي لم يتم تكوينها بشكل فردي في قسم إعدادات البرنامج الإعدادات التي تم تكوينها هنا.

- قيد التشغيل بشكل افتراضي: يتم تمكين تخفيف مخاطر التطبيقات التي لا تحتوي على مجموعة تخفيف المخاطر هذه في قسم إعدادات البرنامج الخاص بالتطبيق

- قيد إيقاف التشغيل بشكل افتراضي: يتم تعطيل تخفيف مخاطر التطبيقات التي لا تحتوي على مجموعة تخفيف المخاطر هذه في قسم إعدادات البرنامج الخاص بالتطبيق

- استخدام الافتراضي: يتم تمكين تخفيف المخاطر أو تعطيله، استنادا إلى التكوين الافتراضي الذي تم إعداده بواسطة Windows 10 أو بواسطة تثبيت Windows 11؛ يتم دائما تحديد القيمة الافتراضية (تشغيل أو إيقاف تشغيل) إلى جانب تسمية استخدام الافتراضي لكل تخفيف للمخاطر

كرر الخطوة 6 لجميع عمليات تخفيف المخاطر على مستوى النظام التي تريد تكوينها. حدد تطبيق عند الانتهاء من إعداد التكوين.

إذا أضفت تطبيقا إلى قسم إعدادات البرنامج وقمت بتكوين إعدادات التخفيف الفردية هناك، يتم احترامها فوق التكوين لنفس عوامل التخفيف المحددة في قسم إعدادات النظام . تساعد المصفوفة والأمثلة التالية على توضيح كيفية عمل الافتراضيات:

| ممكّن في إعدادات البرنامج | ممكّن في إعدادات النظام | سلوك |

|---|---|---|

| نعم | لا | كما هو محدد في إعدادات البرنامج |

| نعم | نعم | كما هو محدد في إعدادات البرنامج |

| لا | نعم | كما هو محدد في إعدادات النظام |

| لا | لا | افتراضي كما هو محدد في استخدام الافتراضي |

مثال 1: تقوم يقوم أشرف بتكوين "منع تنفيذ التعليمات البرمجية" في مقطع إعدادات النظام ليتم إيقاف تشغيله بشكل افتراضي

يضيف Mikael التطبيق test.exe إلى قسم إعدادات البرنامج. في خيارات هذا التطبيق، ضمن "منع تنفيذ التعليمات البرمجية" (DEP)، يقوم أشرف بتمكين خيار "تجاوز إعدادات النظام" وتعيين المفتاح إلى "تشغيل". لا توجد تطبيقات أخرى مدرجة في قسم إعدادات البرنامج.

النتيجة هي تمكين DEP ل test.exe فقط. لن يتم تطبيق DEP على جميع التطبيقات الأخرى.

مثال 2: تقوم ياسمين بتكوين "منع تنفيذ التعليمات البرمجية" في إعدادات النظام ليتم إيقاف تشغيلها بشكل افتراضي

تضيف Josie التطبيق test.exe إلى قسم إعدادات البرنامج. في الخيارات الخاصة بهذا التطبيق، ضمن "منع تنفيذ التعليمات البرمجية" (DEP)، تقوم ياسمين بتمكين خيار "تجاوز إعدادات النظام" وتعيين المفتاح إلى "تشغيل".

تقوم ياسمين أيضا بإضافة تطبيق miles.exe إلى قسم إعدادات البرنامج وتكوين حماية تدفق التحكّم (CFG) إلى تشغيل. لا تقوم ياسمين بتمكين خيار تجاوز إعدادات النظام لـ "منع تنفيذ التعليمات البرمجية" أو أي عمليات تخفيف مخاطر أخرى لهذا التطبيق.

النتيجة هي تمكين DEP ل test.exe. لن يتم تمكين DEP لأي تطبيق آخر، بما في ذلكmiles.exe. سيتم تمكين CFG ل miles.exe.

افتح تطبيق أمن Windows عن طريق تحديد أيقونة الدرع في شريط المهام أو البحث في قائمة البدء عن أمن Windows.

حدد لوحة التحكم في التطبيق والمستعرض (أو أيقونة التطبيق على شريط القوائم الأيمن) ثم حدد الحماية من الهجمات.

انتقل إلى إعدادات البرنامج واختر التطبيق الذي تريد تطبيق عوامل تخفيف المخاطر عليه.

- إذا كان التطبيق الذي تريد تكوينه مدرجا بالفعل، فحدده، ثم حدد تحرير.

- إذا لم يكن التطبيق مدرجا، في أعلى القائمة، حدد إضافة برنامج لتخصيصه ثم اختر الطريقة التي تريد إضافة التطبيق بها.

- استخدم إضافة حسب اسم البرنامج لتطبيق تخفيف المخاطر على أي عملية قيد التشغيل بهذا الاسم. حدد ملفا بملحق. يمكنك إدخال مسار كامل لتقييد تخفيف مخاطر التطبيق الذي يحمل هذا الاسم فقط في هذا الموقع.

- استخدم اختيار مسار ملف محدد لاستخدام نافذة منتقي ملفات مستكشف Windows قياسية للبحث عن الملف الذي تريده وتحديده.

بعد تحديد التطبيق، سترى قائمة بكل عوامل تخفيف المخاطر التي يمكن تطبيقها. يؤدي اختيار Audit إلى تطبيق التخفيف في وضع التدقيق فقط. يتم إعلامك إذا كنت بحاجة إلى إعادة تشغيل العملية أو التطبيق، أو إذا كنت بحاجة إلى إعادة تشغيل Windows.

كرر الخطوات من 3 إلى 4 لجميع التطبيقات وتخفيفات المخاطر التي تريد تكوينها. حدد تطبيق عند الانتهاء من إعداد التكوين.

Intune

سجل الدخول إلى مدخل Azure وافتح Intune.

انتقل إلىملفات تعريف>تكوين تكوين> الجهازإنشاء ملف تعريف.

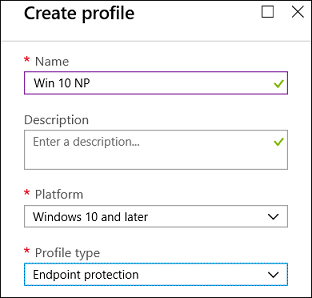

قم بتسمية ملف التعريف، واختر Windows 10 والإصدارات الأحدث، وحدد قوالب لنوع ملف التعريف واختر حماية نقطة النهاية ضمن اسم القالب.

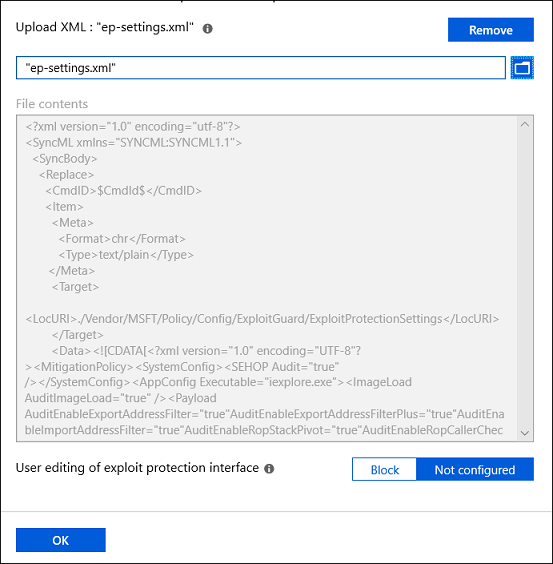

حدد تكوين الحماية من>استغلال الحماية من الهجمات> ل Windows Defender.

تحميل ملف XML باستخدام إعدادات الحماية من الهجمات:

حدد موافق لحفظ كل ريشة مفتوحة، ثم اختر إنشاء.

حدد علامة تبويب تعيينات ملفات التعريف، وقم بتعيين النهج ل جميع المستخدمين وجميع الأجهزة، ثم حدد حفظ.

MDM

استخدم موفر خدمة تكوين (CSP) ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings لتمكين عمليات تخفيف مخاطر الحماية من الهجمات أو تعطيلها أو لاستخدام وضع التدقيق.

Microsoft Configuration Manager

أمان نقطة النهاية

في Microsoft Configuration Manager، انتقل إلى Endpoint Security>Attack surface reduction.

حدد إنشاءالنظام الأساسيللنهج>، وبالنسبة إلى ملف التعريف، اختر الحماية من الهجمات. ثم حدد إنشاء.

حدد اسما ووصفا، ثم اختر التالي.

اختر تحديد ملف XML واستعرض وصولا إلى موقع ملف XML للحماية من الهجمات. حدد الملف، ثم اختر التالي.

تكوين علامات النطاقوالتعيينات إذا لزم الأمر.

ضمن مراجعة + إنشاء، راجع إعدادات التكوين، ثم اختر إنشاء.

الأصول والامتثال

في Microsoft Configuration Manager، انتقل إلى Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

حدد Home>Create Exploit Guard Policy.

حدد اسما ووصفا، وحدد الحماية من الهجمات، ثم اختر التالي.

استعرض وصولا إلى موقع ملف XML للحماية من الهجمات وحدد التالي.

راجع الإعدادات، ثم اخترالتالي لإنشاء النهج.

بعد إنشاء النهج، حدد إغلاق.

نهج المجموعة

على جهاز إدارة نهج المجموعة، افتح وحدة تحكم إدارة نهج المجموعة. انقر بزر الماوس الأيمن فوق نهج المجموعة Object الذي تريد تكوينه وحدد Edit.

في محرر إدارة نهج المجموعة، انتقل إلى تكوين الكمبيوتر وحدد القوالب الإدارية.

قم بتوسيع الشجرة إلى مكونات> WindowsWindows Defender Exploit Guard>Exploit Protection>استخدم مجموعة شائعة من إعدادات الحماية من الهجمات.

حدد ممكّن واكتب موقع ملف XML، ثم اختر موافق.

PowerShell

يمكنك استخدام فعل PowerShell Get أو Set مع ProcessMitigationcmdlet. يسرد استخدام Get حالة التكوين الحالية لأي عوامل تخفيف تم تمكينها على الجهاز.

-Name أضف cmdlet وexe للتطبيق لمشاهدة عوامل التخفيف لهذا التطبيق فقط:

Get-ProcessMitigation -Name processName.exe

هام

ستعرض عمليات تخفيف المخاطر على مستوى النظام التي لم يتم تكوينها حالة NOTSET.

- بالنسبة للإعدادات على مستوى النظام، يشير

NOTSETإلى أنه قد تم تطبيق الإعداد الافتراضي لتخفيف المخاطر. - بالنسبة للإعدادات على مستوى التطبيق، تشير

NOTSETإلى أنه سيتم تطبيق الإعداد على مستوى النظام لتخفيف المخاطر. يمكن رؤية الإعداد الافتراضي لكل تخفيف مخاطر على مستوى النظام في أمن Windows.

استخدم Set لتكوين كل عملية لتخفيف المخاطر بالتنسيق التالي:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

المكان:

-

<النطاق>:

-

-Nameللإشارة إلى أنه يجب تطبيق عوامل تخفيف المخاطر على تطبيق معين. حدد ملف تنفيذ التطبيق بعد هذه العلامة.-

-Systemللإشارة إلى ضرورة تطبيق تخفيف المخاطر على مستوى النظام

-

-

-

<الإجراء>:

-

-Enableلتمكين تخفيف المخاطر -

-Disableلتعطيل تخفيف المخاطر

-

-

<التخفيف من المخاطر>:

- cmdlet الخاص بتخفيف المخاطر مع أي خيارات فرعية (محاطة بمسافات). يتم فصل كل عامل تخفيف من المخاطر بفاصلة.

على سبيل المثال، لتمكين تخفيف مخاطر الحد من تنفيذ التعليمات البرمجية (DEP) مع محاكاة ATL thunk ولملف تنفيذي يسمى test.exe في المجلد C:\Apps\LOB\test، ولمنع ملف التنفيذ ذلك من إنشاء العمليات التابعة، يمكنك استخدام الأمر التالي:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

هام

افصل كل خيار من خيارات تخفيف المخاطر بفاصلة.

إذا أردت تطبيق ميزة "منع تنفيذ التعليمات البرمجية" على مستوى النظام، فستستخدم الأمر التالي:

Set-Processmitigation -System -Enable DEP

لتعطيل عوامل تخفيف المخاطر، يمكنك استبدال -Enable بـ -Disable. ومع ذلك، بالنسبة إلى عمليات تخفيف المخاطر على مستوى التطبيق، يفرض هذا الإجراء تعطيل تخفيف المخاطر لهذا التطبيق فقط.

إذا كنت بحاجة إلى إعادة تخفيف المخاطر إلى الإعداد الافتراضي للنظام، فستحتاج إلى تضمين -Remove cmdlet أيضا، كما هو الحال في المثال التالي:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

يسرد الجدول التالي عوامل تخفيف المخاطر الفردية ( والتدقيقات، عند توفرها) التي سيتم استخدامها مع معلمات cmdlet -Enable أو -Disable.

| نوع تخفيف المخاطر | تنطبق على | كلمة أساسية لمعلمة cmdlet للتخفيف من المخاطر | معلمة cmdlet لوضع التدقيق |

|---|---|---|---|

| حماية تدفق التحكم (CFG) | النظام ومستوى التطبيق |

CFG, StrictCFG, SuppressExports |

التدقيق غير متوفر |

| منع تنفيذ التعليمات البرمجية (DEP) | النظام ومستوى التطبيق |

DEP, EmulateAtlThunks |

التدقيق غير متوفر |

| فرض إعادة الترتيب العشوائي للصور (ASLR إلزامي) | النظام ومستوى التطبيق | ForceRelocateImages |

التدقيق غير متوفر |

| تخصيصات الذاكرة عشوائيا (ASLR من الأسفل إلى الأعلى) | النظام ومستوى التطبيق |

BottomUp, HighEntropy |

التدقيق غير متوفر |

| التحقق من صحة سلاسل الاستثناء (SEHOP) | النظام ومستوى التطبيق |

SEHOP, SEHOPTelemetry |

التدقيق غير متوفر |

| التحقق من صحة تكامل كومة الذاكرة المؤقتة | النظام ومستوى التطبيق | TerminateOnError |

التدقيق غير متوفر |

| حماية التعليمات البرمجية العشوائية (ACG) | على مستوى التطبيق فقط | DynamicCode |

AuditDynamicCode |

| حظر الصور منخفضة التكامل | على مستوى التطبيق فقط | BlockLowLabel |

AuditImageLoad |

| حظر الصور البعيدة | على مستوى التطبيق فقط | BlockRemoteImages |

التدقيق غير متوفر |

| حظر الخطوط غير الموثوقة | على مستوى التطبيق فقط | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| حماية تكامل التعليمات البرمجية | على مستوى التطبيق فقط |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned، AuditStoreSigned |

| تعطيل نقاط الملحق | على مستوى التطبيق فقط | ExtensionPoint |

التدقيق غير متوفر |

| تعطيل مكالمات نظام Win32k | على مستوى التطبيق فقط | DisableWin32kSystemCalls |

AuditSystemCall |

| عدم السماح بالعمليات التابعة | على مستوى التطبيق فقط | DisallowChildProcessCreation |

AuditChildProcess |

| تصدير عوامل تصفية العنوان (EAF) | على مستوى التطبيق فقط |

EnableExportAddressFilterPlus، EnableExportAddressFilter[1] |

التدقيق غير متوفر [2] |

| استيراد عوامل تصفية العنوان (IAF) | على مستوى التطبيق فقط | EnableImportAddressFilter |

التدقيق غير متوفر [2] |

| محاكاة التنفيذ (SimExec) | على مستوى التطبيق فقط | EnableRopSimExec |

التدقيق غير متوفر [2] |

| التحقق من صحة استدعاء واجهة برمجة التطبيقات API (CallerCheck) | على مستوى التطبيق فقط | EnableRopCallerCheck |

التدقيق غير متوفر [2] |

| التحقق من صحة استخدام المؤشر | على مستوى التطبيق فقط | StrictHandle |

التدقيق غير متوفر |

| التحقق من صحة تكامل تبعية الصورة | على مستوى التطبيق فقط | EnforceModuleDepencySigning |

التدقيق غير متوفر |

| التحقق من صحة تكامل المكدس (StackPivot) | على مستوى التطبيق فقط | EnableRopStackPivot |

التدقيق غير متوفر [2] |

[1]: استخدم التنسيق التالي لتمكين وحدات EAF النمطية ل DLLs لعملية:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: لا يتوفر التدقيق لهذا التخفيف عبر أوامر PowerShell cmdlets.

تخصيص الإعلام

للحصول على معلومات حول تخصيص الإعلام عند تشغيل قاعدة وحظر تطبيق أو ملف، راجع أمن Windows.

إزالة عوامل تخفيف الحماية من الهجمات

لإعادة تعيين (التراجع أو إزالة) عوامل تخفيف الحماية من الهجمات، راجع مرجع الحماية من الهجمات.

راجع أيضًا

- تقييم الحماية من الهجمات

- تكوين عمليات تخفيف مخاطر الهجمات والتدقيق فيها

- استيراد تكوينات الحماية من الاستغلال وتصديرها ونشرها

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.