تشغيل محلل العميل على Windows

ينطبق على:

الخيار 1: الاستجابة المباشرة

يمكنك جمع سجلات دعم Defender for Endpoint analyzer عن بعد باستخدام Live Response.

الخيار 2: تشغيل محلل العميل MDE محليا

قم بتنزيل أداة MDE Client Analyzer أو أداة Beta MDE Client Analyzer إلى جهاز Windows الذي تريد التحقيق فيه.

يتم حفظ الملف في مجلد التنزيلات بشكل افتراضي.

استخراج محتويات MDEClientAnalyzer.zip إلى مجلد متوفر.

افتح سطر أوامر بأذونات المسؤول:

- انتقل إلى البدء واكتب cmd.

- انقر بزر الماوس الأيمن فوق موجه الأوامر وحدد تشغيل كمسؤول.

اكتب الأمر التالي ثم اضغط على مفتاح الإدخال Enter:

*DrivePath*\MDEClientAnalyzer.cmdاستبدل DrivePath بالمسار حيث قمت باستخراج MDEClientAnalyzer، على سبيل المثال:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

بالإضافة إلى الإجراء السابق، يمكنك أيضا جمع سجلات دعم المحلل باستخدام الاستجابة المباشرة.

ملاحظة

في Windows 10 و11 أو Windows Server 2019 و2022 أو Windows Server 2012R2 و2016 مع تثبيت الحل الموحد الحديث، يستدعي البرنامج النصي لمحلل العميل ملفا قابلا للتنفيذ يسمى MDEClientAnalyzer.exe لتشغيل اختبارات الاتصال بعناوين URL للخدمة السحابية.

في Windows 8.1 أو Windows Server 2016 أو أي إصدار نظام تشغيل سابق حيث يتم استخدام Microsoft Monitoring Agent (MMA) للإلحاق، يستدعي البرنامج النصي لمحلل العميل ملفا قابلا للتنفيذ يسمى MDEClientAnalyzerPreviousVersion.exe لتشغيل اختبارات الاتصال لعناوين URL لعناوين URL ل Command and Control (CnC) مع الاتصال أيضا بأداة TestCloudConnection.exe اتصال Microsoft Monitoring Agent لعناوين URL لقناة البيانات الإلكترونية.

النقاط المهمة التي يجب أن تضعها في الاعتبار

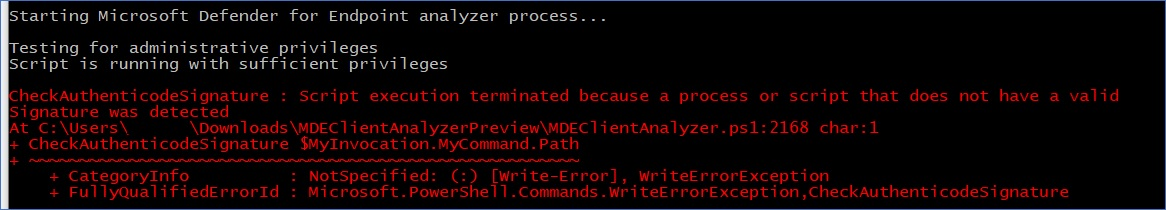

جميع البرامج النصية والوحدات النمطية PowerShell المضمنة مع المحلل موقعة من Microsoft. إذا تم تعديل الملفات بأي شكل من الأشكال، فمن المتوقع أن يخرج المحلل مع الخطأ التالي:

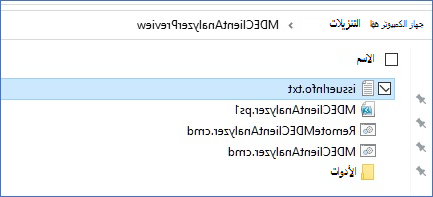

إذا رأيت هذا الخطأ، فإن إخراج issuerInfo.txt يحتوي على معلومات مفصلة حول سبب حدوث ذلك والملف المتأثر:

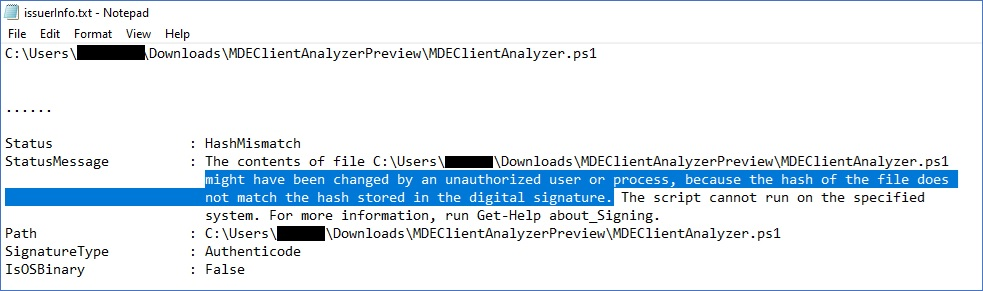

مثال على المحتويات بعد تعديل MDEClientAnalyzer.ps1:

محتويات حزمة النتائج على Windows

ملاحظة

قد تتغير الملفات الدقيقة التي تم التقاطها اعتمادا على عوامل مثل:

- إصدار النوافذ التي يتم تشغيل المحلل عليها.

- توفر قناة سجل الأحداث على الجهاز.

- حالة بدء مستشعر EDR (يتم إيقاف الاستشعار إذا لم يتم إلحاق الجهاز بعد).

- إذا تم استخدام معلمة متقدمة لاستكشاف الأخطاء وإصلاحها مع أمر المحلل.

بشكل افتراضي، يحتوي ملف MDEClientAnalyzerResult.zip غير المحزم على العناصر التالية.

MDEClientAnalyzer.htm

هذا هو ملف إخراج HTML الرئيسي، والذي سيحتوي على النتائج والإرشادات التي يمكن أن ينتجها البرنامج النصي للمحلل الذي يعمل على الجهاز.

SystemInfoLogs [Folder]

AddRemovePrograms.csv

الوصف: قائمة برامج x64 المثبتة على نظام التشغيل x64 التي تم جمعها من السجل.

AddRemoveProgramsWOW64.csv

الوصف: قائمة البرامج المثبتة x86 على نظام التشغيل x64 التي تم جمعها من السجل.

CertValidate.log

الوصف: نتيجة مفصلة من إبطال الشهادة المنفذة عن طريق استدعاء إلى CertUtil.

dsregcmd.txt

الوصف: الإخراج من تشغيل dsregcmd. يوفر هذا تفاصيل حول حالة Microsoft Entra للجهاز.

IFEO.txt

الوصف: إخراج خيارات تنفيذ ملف الصورة التي تم تكوينها على الجهاز

MDEClientAnalyzer.txt

الوصف: هذا ملف نصي مطول يظهر مع تفاصيل تنفيذ البرنامج النصي للمحلل.

MDEClientAnalyzer.xml

الوصف: تنسيق XML الذي يحتوي على نتائج البرنامج النصي للمحلل.

RegOnboardedInfoCurrent.Json

الوصف: معلومات الجهاز المإلحاق التي تم جمعها بتنسيق JSON من السجل.

RegOnboardingInfoPolicy.Json

الوصف: تكوين نهج الإلحاق الذي تم جمعه بتنسيق JSON من السجل.

SCHANNEL.txt

الوصف: تفاصيل حول تكوين SCHANNEL المطبق على الجهاز الذي تم جمعه من السجل.

SessionManager.txt

الوصف: تجمع الإعدادات الخاصة ب Session Manager من السجل.

SSL_00010002.txt

الوصف: تفاصيل حول تكوين SSL المطبق على الجهاز الذي تم جمعه من السجل.

EventLogs [Folder]

utc.evtx

الوصف: تصدير سجل أحداث DiagTrack

senseIR.evtx

الوصف: تصدير سجل أحداث التحقيق التلقائي

sense.evtx

الوصف: تصدير سجل الأحداث الرئيسي لأداة الاستشعار

OperationsManager.evtx

الوصف: تصدير سجل أحداث عامل مراقبة Microsoft

MdeConfigMgrLogs [Folder]

SecurityManagementConfiguration.json

الوصف: التكوينات المرسلة من MEM (إدارة نقاط النهاية من Microsoft) للفرض.

policies.json

الوصف: إعدادات النهج التي سيتم فرضها على الجهاز.

report_xxx.json

الوصف: نتائج الإنفاذ المقابلة.

راجع أيضًا

- نظرة عامة حول محلل العميل

- تنزيل محلل العميل وتشغيله

- تجميع البيانات من أجل استكشاف الأخطاء وإصلاحها على Windows

- فهم تقرير HTML الخاص ب المحلل

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ