إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة كيفية النسخ الاحتياطي واستعادة أجهزة Azure الظاهرية (VMs) التي تعمل بنظام التشغيل Windows أو Linux باستخدام الأقراص المشفرة باستخدام Azure Backup. لمزيد من المعلومات، راجع تشفير النسخ الاحتياطية لجهاز Azure الظاهري.

السيناريوهات المدعومة للنسخ الاحتياطي واستعادة أجهزة Azure الظاهرية المشفرة

يصف هذا القسم السيناريوهات المدعومة للنسخ الاحتياطي واستعادة أجهزة Azure الظاهرية المشفرة.

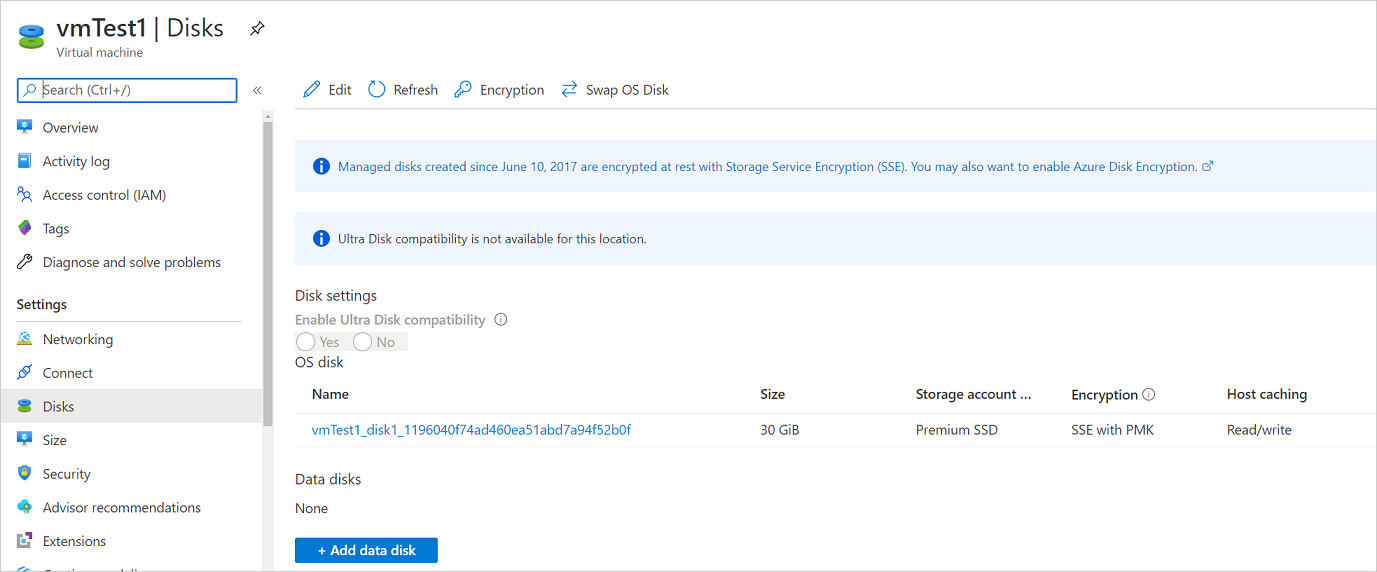

التشفير باستخدام المفاتيح المدارة بواسطة النظام الأساسي

بشكل افتراضي، يتم تشفير جميع الأقراص الموجودة في الأجهزة الظاهرية تلقائيا في حالة السكون باستخدام المفاتيح المدارة بواسطة النظام الأساسي (PMKs) التي تستخدم تشفير خدمة التخزين (SSE). يمكنك نسخ هذه الأجهزة الظاهرية احتياطيا باستخدام Azure Backup دون الحاجة إلى أي إجراءات محددة لدعم التشفير من جانبك. لمزيد من المعلومات حول التشفير باستخدام المفاتيح المدارة بواسطة النظام الأساسي، راجع النسخ الاحتياطي لأجهزة Azure الظاهرية المشفرة واستعادتها.

التشفير باستخدام المفاتيح التي يديرها العميل

عند تشفير الأقراص باستخدام المفاتيح المدارة من قبل العميل (CMKs)، يتم تخزين المفتاح المستخدم لتشفير الأقراص في Azure Key Vault، الذي تديره. يختلف SSE باستخدام CMKs عن تشفير قرص Azure (ADE). يستخدم ADE أدوات التشفير الخاصة بنظام التشغيل. يقوم SSE بتشفير البيانات في خدمة التخزين، مما يمكنك من استخدام أي نظام تشغيل أو صور لأجهزة VM الخاصة بك.

لا تحتاج إلى تنفيذ أي إجراءات صريحة للنسخ الاحتياطي أو استعادة الأجهزة الظاهرية التي تستخدم CMK لتشفير أقراصها. يتم تشفير بيانات النسخ الاحتياطي لهذه الأجهزة الظاهرية المخزنة في المخزن بنفس طرق التشفير المستخدم في المخزن.

لمزيد من المعلومات حول تشفير الأقراص المدارة باستخدام CMKs، راجع التشفير من جانب الخادم لتخزين قرص Azure.

دعم التشفير باستخدام ADE

يدعم Azure Backup النسخ الاحتياطي لأجهزة Azure الظاهرية التي تحتوي على أقراص نظام التشغيل/البيانات الخاصة بها مشفرة باستخدام ADE. يستخدم ADE Azure BitLocker لتشفير الأجهزة الظاهرية التي تعمل بنظام Windows، وميزة dm-crypt لأجهزة Linux الظاهرية. يتكامل ADE مع Azure Key Vault لإدارة مفاتيح تشفير القرص والأسرار. يمكنك أيضا استخدام مفاتيح تشفير مفاتيح Key Vault (KEKs) لإضافة طبقة إضافية من الأمان. تقوم KEKs بتشفير الأسرار قبل كتابتها إلى Key Vault.

يمكن ل Azure Backup نسخ أجهزة Azure الظاهرية احتياطيا واستعادتها باستخدام ADE مع تطبيق Microsoft Entra وبدونه، كما هو موضح في الجدول التالي.

| نوع قرص الجهاز الظاهري | ADE (BEK / dm-crypt) | ADE و KEK |

|---|---|---|

| غير مُدَار | نعم | نعم |

| مُدار | نعم | نعم |

- تعرف على المزيد حول ADEوKey VaultوKEKs.

- اقرأ الأسئلة المتداولة لتشفير قرص Azure VM.

القيود

قبل إجراء نسخ احتياطي لأجهزة Azure الظاهرية المشفرة أو استعادتها، راجع القيود التالية:

- يمكنك نسخ الأجهزة الظاهرية المشفرة ب ADE احتياطيا واستعادتها داخل نفس الاشتراك.

- يمكنك تشفير الأجهزة الظاهرية فقط باستخدام مفاتيح مستقلة. أي مفتاح يشكل جزءا من شهادة تستخدم لتشفير جهاز ظاهري غير مدعوم حاليا.

- يمكنك استعادة البيانات إلى منطقة ثانوية. يدعم Azure Backup الاستعادة عبر المناطق لأجهزة Azure الظاهرية المشفرة إلى المناطق المقترنة ب Azure. لمزيد من المعلومات، راجع مصفوفة الدعم.

- يمكنك استرداد الأجهزة الظاهرية المشفرة ب ADE على مستوى الملف أو المجلد. تحتاج إلى استرداد الجهاز الظاهري بالكامل لاستعادة الملفات والمجلدات.

- لا يمكنك استخدام خيار استبدال الجهاز الظاهري الموجود للأجهزة الظاهرية المشفرة ب ADE عند استعادة جهاز ظاهري. هذا الخيار مدعوم فقط للأقراص المدارة غير المشفرة.

قبل أن تبدأ

قبل البدء، اتبع الخطوات التالية:

- تأكد من أن لديك جهازا ظاهريا واحدا أو أكثر من Windows أو Linux مع تمكين ADE.

- راجع مصفوفة الدعم للنسخ الاحتياطي لجهاز Azure الظاهري.

- قم بإنشاء مخزن خدمات الاسترداد إذا لم يكن لديك واحد.

- إذا قمت بتمكين التشفير للأجهزة الظاهرية التي تم تمكينها بالفعل للنسخ الاحتياطي، فقم بتزويد Azure Backup بأذونات للوصول إلى مخزن المفاتيح بحيث يمكن متابعة النسخ الاحتياطية دون انقطاع. تعرف على المزيد حول تعيين هذه الأذونات.

في بعض الظروف، قد تحتاج أيضا إلى تثبيت عامل الجهاز الظاهري على الجهاز الظاهري.

يقوم Azure Backup بعمل نسخة احتياطية من أجهزة Azure الظاهرية عن طريق تثبيت ملحق لعامل Azure VM الذي يعمل على الجهاز. إذا تم إنشاء الجهاز الظاهري الخاص بك من صورة Azure Marketplace، يتم تثبيت العامل وتشغيله. إذا قمت بإنشاء جهاز ظاهري مخصص أو قمت بترحيل جهاز محلي، فقد تحتاج إلى تثبيت العامل يدويا.

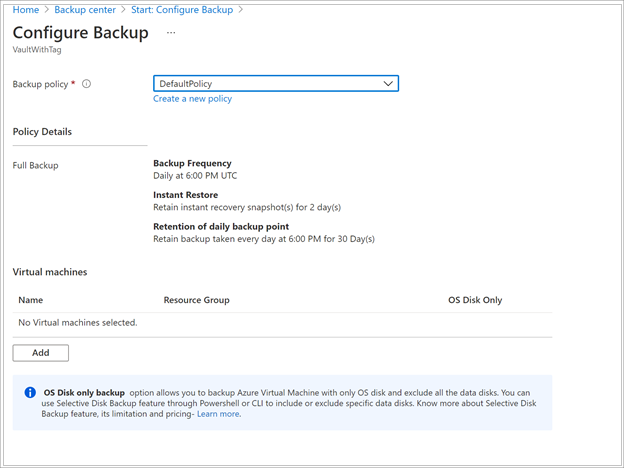

تكوين نهج النسخ الاحتياطي

لتكوين نهج النسخ الاحتياطي، اتبع الخطوات التالية:

إذا لم يكن لديك مخزن نسخ احتياطي لخدمات الاسترداد، فاتبع هذه الإرشادات لإنشاء واحد.

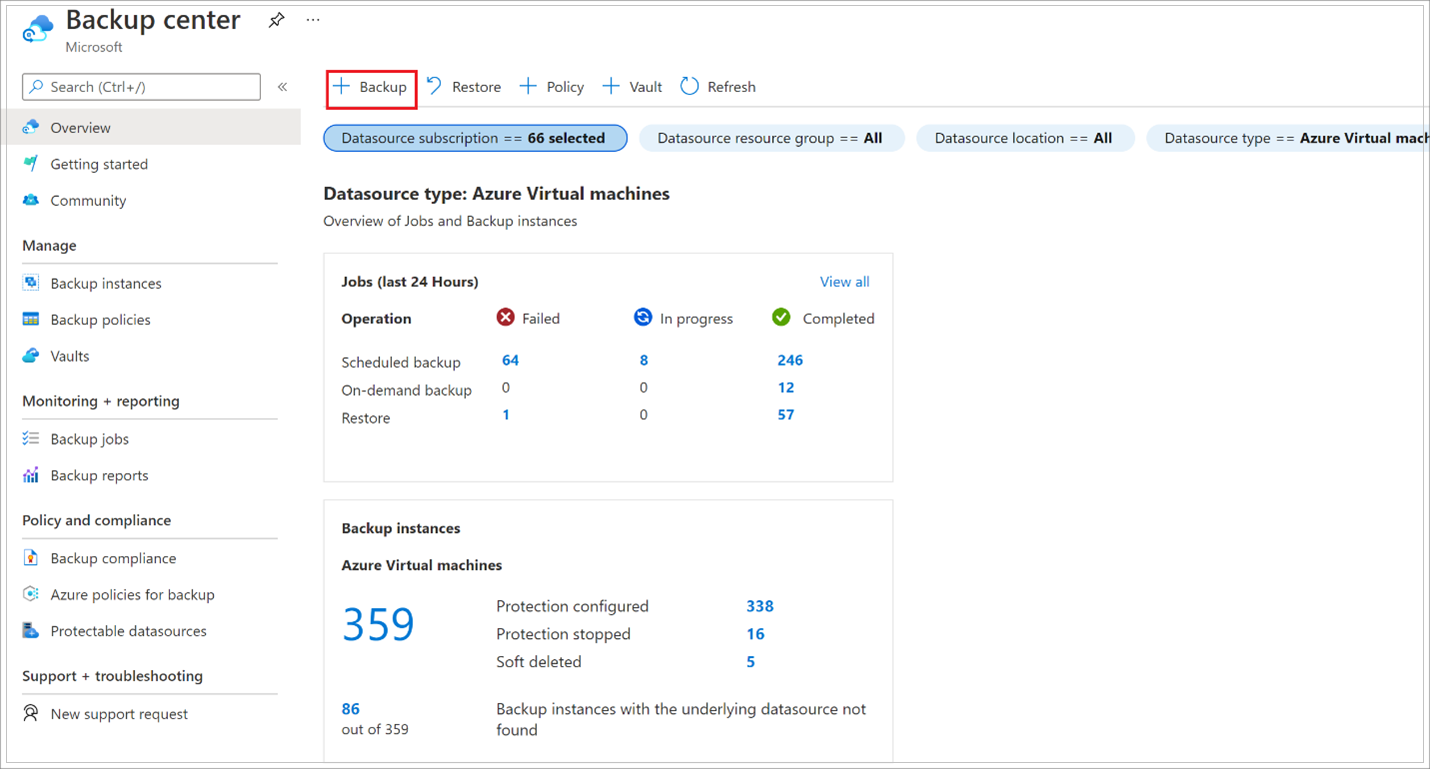

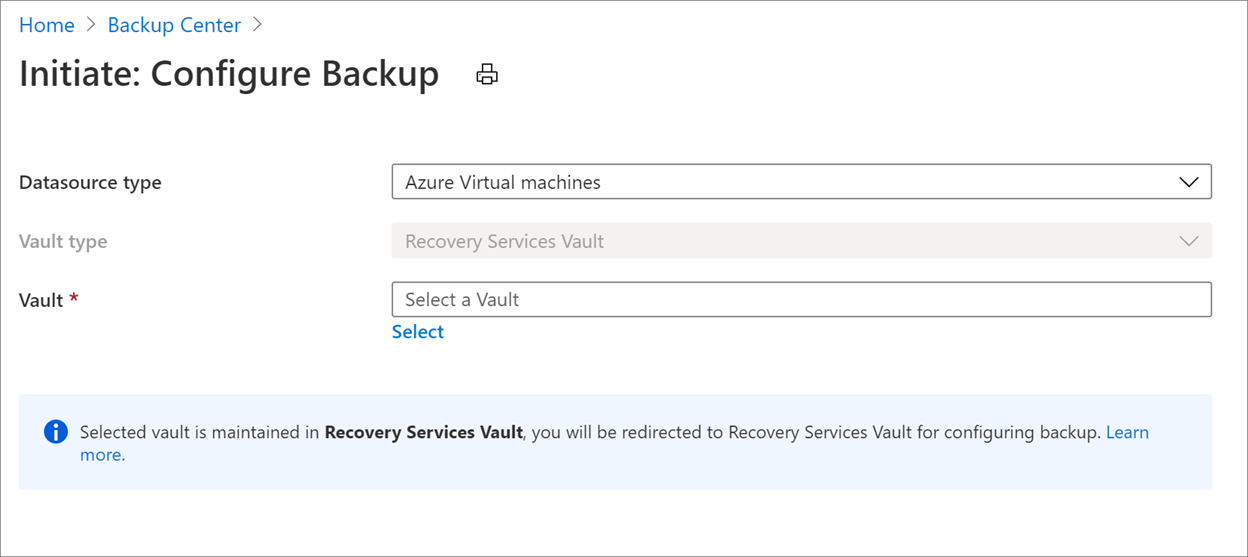

انتقل إلى مركز النسخ الاحتياطي، وفي علامة التبويب نظرة عامة ، حدد + النسخ الاحتياطي.

بالنسبة لنوع مصدر البيانات، حدد أجهزة Azure الظاهرية، وحدد المخزن الذي قمت بإنشائه. بعد ذلك، حدد متابعة.

حدد النهج الذي تريد إقرانه بالمخزن، ثم حدد موافق.

- تحدد سياسة النسخ الاحتياطي وقت أخذ النسخ الاحتياطية ومدة تخزينها.

- يتم سرد تفاصيل السياسة الافتراضية في القائمة المنسدلة.

إذا كنت لا تريد استخدام النهج الافتراضي، فحدد إنشاء جديد، ثم قم بإنشاء نهج مخصص.

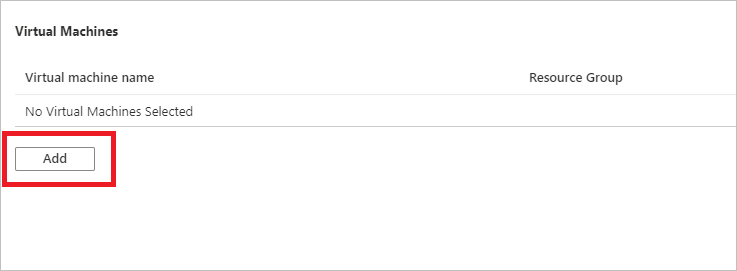

ضمن الأجهزة الظاهرية، حدد Add.

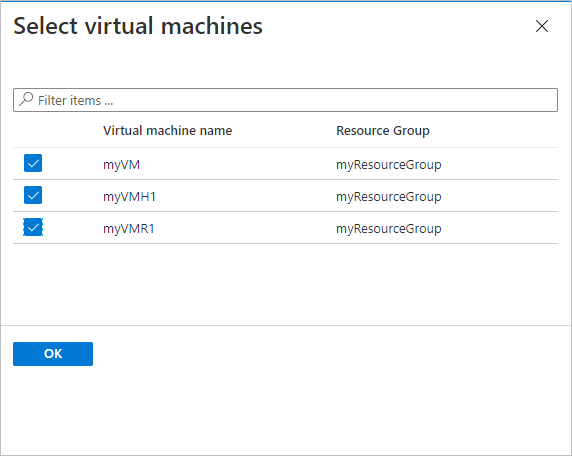

اختر الأجهزة الظاهرية المشفرة التي تريد نسخها احتياطيا باستخدام نهج التحديد، وحدد موافق.

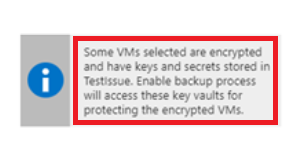

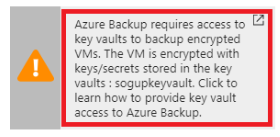

إذا كنت تستخدم Key Vault، في صفحة المخزن، سترى رسالة تفيد بأن Azure Backup يحتاج إلى وصول للقراءة فقط إلى المفاتيح والأسرار في مخزن المفاتيح:

إذا تلقيت هذه الرسالة، فلا يلزم اتخاذ أي إجراء:

إذا تلقيت هذه الرسالة، فقم بتعيين الأذونات كما هو موضح في الإجراء التالي:

حدد تمكين النسخ الاحتياطي لنشر نهج النسخ الاحتياطي في المخزن وتمكين النسخ الاحتياطي للأجهزة الظاهرية المحددة.

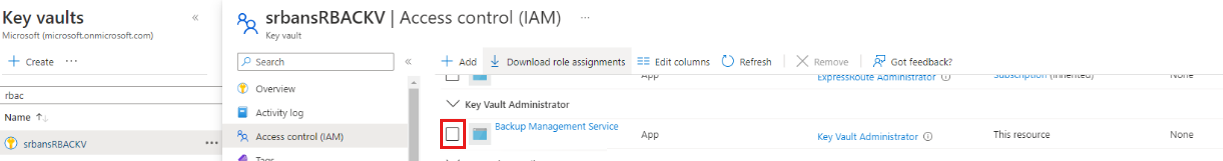

النسخ الاحتياطي للأجهزة الظاهرية المشفرة ب ADE باستخدام خزائن المفاتيح الممكنة ل RBAC

لتمكين النسخ الاحتياطية للأجهزة الظاهرية المشفرة بواسطة ADE باستخدام مخازن المفاتيح التي تم تمكينها بواسطة التحكم في الوصول المستند إلى الدور (RBAC) في Azure، قم بتعيين دور مسؤول Key Vault إلى تطبيق Microsoft Entra لخدمة إدارة النسخ الاحتياطي عن طريق إضافة تعيين دور على التحكم في الوصول لمخزن المفاتيح.

تستخدم عمليات النسخ الاحتياطي للجهاز الظاهري تطبيق خدمة إدارة النسخ الاحتياطي بدلا من الهوية المدارة لمخزن خدمات الاسترداد للوصول إلى مخزن المفاتيح. يجب أن تمنح أذونات مخزن المفاتيح اللازمة لهذا التطبيق حتى تعمل النسخ الاحتياطية بشكل صحيح.

تعرف على الأدوار المتاحة. يسمح دور مسؤول Key Vault بالإذن للحصول على كل من السر والمفتاح وإدراجهونسخه احتياطيا .

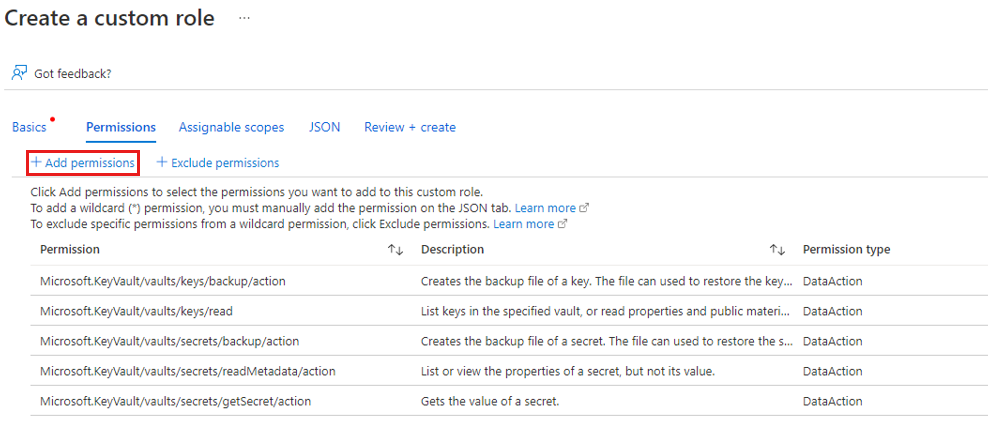

بالنسبة لمخازن المفاتيح الممكنة ل Azure RBAC، يمكنك إنشاء دور مخصص باستخدام مجموعة الأذونات التالية. تعرف على كيفية إنشاء دور مخصص.

إشعار

عند استخدام Azure Government، تأكد من تعيين دور مسؤول Key Vault إلى تطبيق Backup Fairfax Microsoft Entra لتمكين الوصول والوظائف المناسبة.

| فعل | الوصف |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

إنشاء ملف النسخ الاحتياطي لمفتاح. |

Microsoft.KeyVault/vaults/secrets/backup/action |

إنشاء ملف النسخ الاحتياطي للبيانات السرية. |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

يحصل على قيمة سر. |

Microsoft.KeyVault/vaults/keys/read |

يسرد المفاتيح في المخزن المحدد أو يقرأ الخصائص والمواد العامة. |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

يسرد أو يعرض خصائص السر، ولكن ليس قيمه. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

تشغيل مهمة النسخ الاحتياطي

يتم تشغيل النسخة الاحتياطية الأولية وفقا للجدول الزمني، ولكن يمكنك أيضا تشغيلها على الفور:

انتقل إلى «مركز النسخ الاحتياطي» وحدد عنصر القائمة «مثيلات النسخ الاحتياطي».

بالنسبة لنوع مصدر البيانات، حدد أجهزة Azure الظاهرية. ثم ابحث عن الجهاز الظاهري الذي قمت بتكوينه للنسخ الاحتياطي.

انقر بزر الماوس الأيمن فوق الصف ذي الصلة أو حدد المزيد (...)، ثم حدد النسخ الاحتياطي الآن.

في النسخ الاحتياطي الآن، استخدم عنصر تحكم التقويم لتحديد آخر يوم يجب فيه الاحتفاظ بنقطة الاسترداد. ثم حدد موافق.

راقب إخطارات المدخل.

لمراقبة تقدم المهمة، انتقل إلىمهام النسخ الاحتياطي> النسخ الاحتياطي وقم بتصفية قائمة المهام الجارية. اعتمادا على حجم الجهاز الظاهري الخاص بك، قد يستغرق إنشاء النسخة الاحتياطية الأولية بعض الوقت.

توفير الأذونات

يحتاج Azure Backup إلى الوصول للقراءة فقط لنسخ المفاتيح والأسرار احتياطيا، جنبا إلى جنب مع الأجهزة الظاهرية المقترنة.

- يقترن مخزن المفاتيح الخاص بك بمستأجر Microsoft Entra لاشتراك Azure. إذا كنت مستخدما عضوا، فسيحصل Azure Backup على حق الوصول إلى مخزن المفاتيح دون اتخاذ مزيد من الإجراءات.

- إذا كنت مستخدما ضيفا، فيجب عليك توفير أذونات ل Azure Backup للوصول إلى مخزن المفاتيح. يجب أن يكون لديك حق الوصول إلى مخازن المفاتيح لتكوين Azure Backup للأجهزة الظاهرية المشفرة.

لتوفير أذونات Azure RBAC على مخزن مفاتيح، راجع تمكين أذونات RBAC على مخزن مفاتيح.

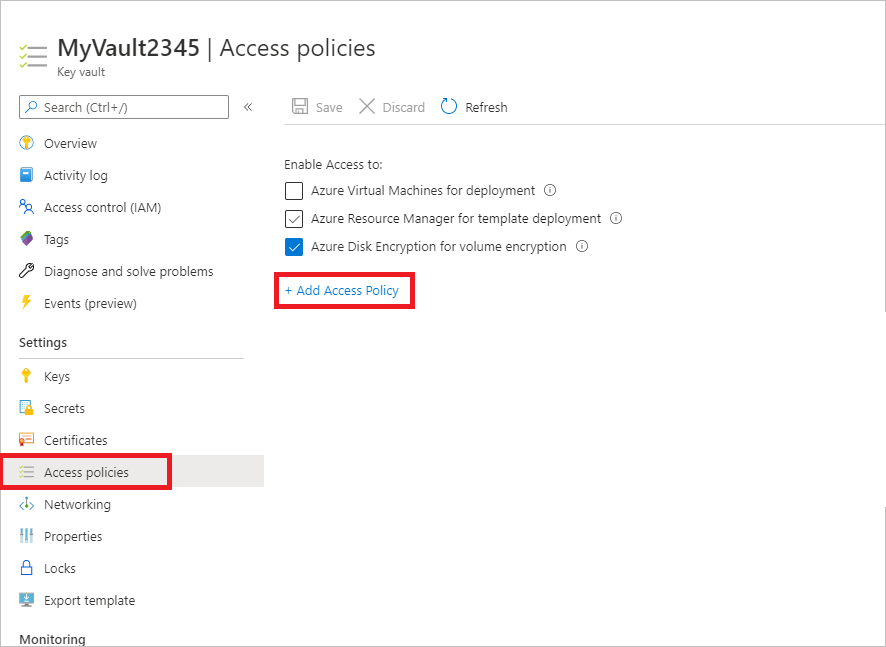

لتعيين الأذونات:

في مدخل Microsoft Azure، حدد All services، وابحث عن Key vaults.

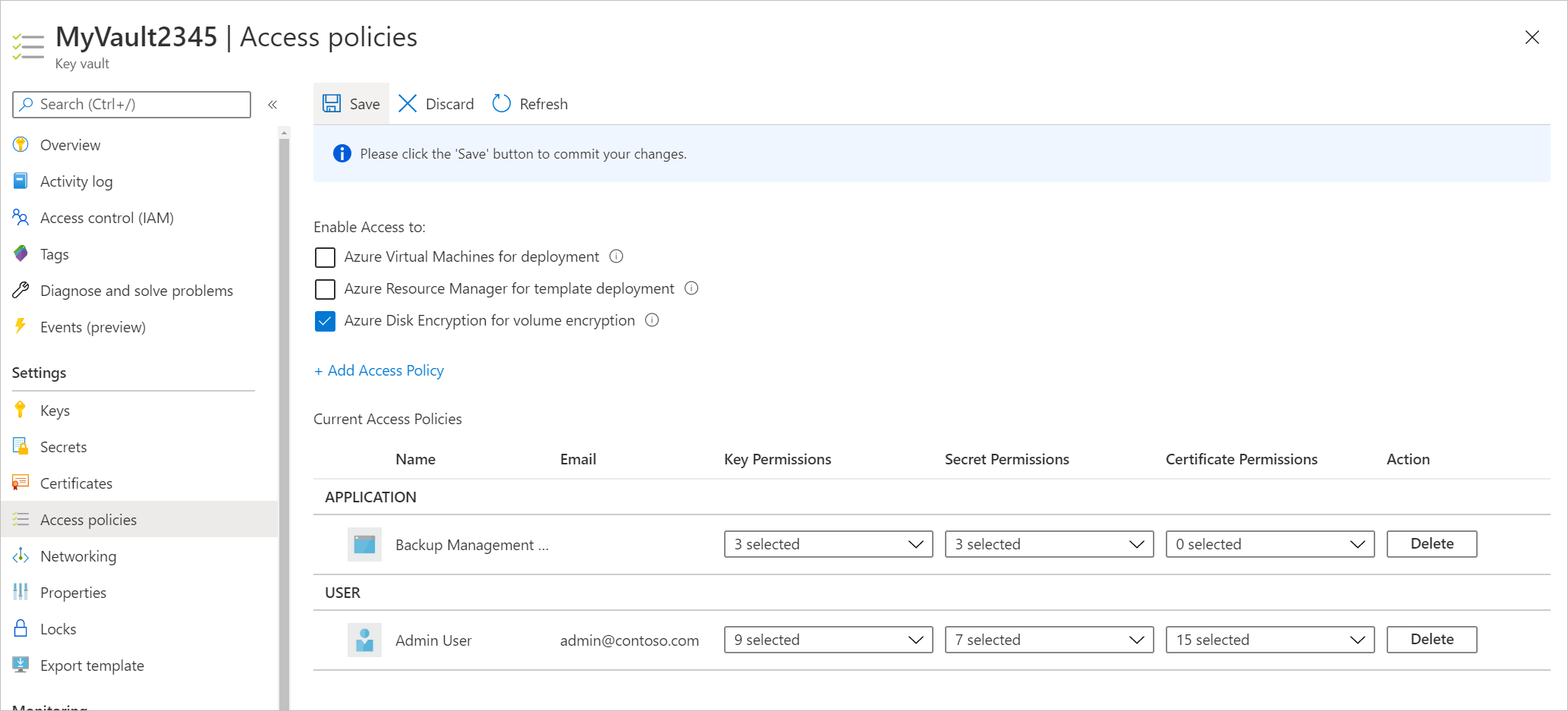

حدد مخزن المفاتيح المقترن بالجهاز الظاهري المشفر الذي تقوم بنسخ النسخة الاحتياطية.

تلميح

لتحديد خزنة المفاتيح المقترنة بالجهاز الظاهري، استخدم أمر PowerShell التالي. استبدل اسم مجموعة الموارد واسم الجهاز الظاهري:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -Statusابحث عن اسم key vault في هذا السطر:

SecretUrl : https://<keyVaultName>.vault.azure.netحدد نهج الوصول>إضافة نهج الوصول.

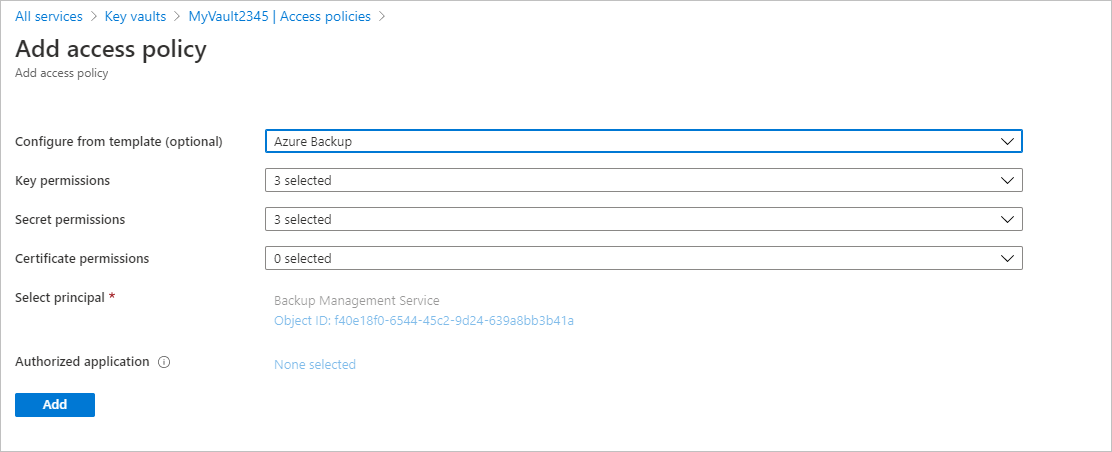

بالنسبة لإضافة نهج> الوصولتكوين من القالب (اختياري)، حدد Azure Backup.

- يتم ملء الأذونات المطلوبة مسبقا لأذونات المفتاحوالأذونات السرية.

- إذا تم تشفير الجهاز الظاهري الخاص بك باستخدام BEK فقط، فقم بإزالة تحديد أذونات المفتاح لأنك تحتاج إلى أذونات للأسرار فقط.

حدد إضافة لإضافة خدمة إدارة النسخ الاحتياطي ضمن نهج الوصول الحالية.

حدد Save لتزويد Azure Backup بالأذونات.

يمكنك أيضا تعيين نهج الوصول باستخدام PowerShell أو Azure CLI.

المحتوى ذو الصلة

إذا واجهت أي مشكلات، فراجع هذه المقالات:

- الأخطاء الشائعة عند النسخ الاحتياطي واستعادة أجهزة Azure الظاهرية المشفرة.

- مشكلات عامل الجهاز الظاهري/ملحق النسخ الاحتياطي في Azure.

- استعادة مفتاح Key Vault والسر للأجهزة الظاهرية المشفرة باستخدام Azure Backup.