إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

مع Azure Backup، يمكنك نسخ بياناتك احتياطيا واستعادة من خزائن خدمات الاسترداد باستخدام نقاط نهاية خاصة. تستخدم نقاط النهاية الخاصة عنوان IP خاص أو أكثر من شبكة Azure الافتراضية لجلب الخدمة بفعالية إلى شبكتك الافتراضية.

تساعدك هذه المقالة على فهم كيفية عمل نقاط النهاية الخاصة ل Azure Backup في تجربة الإصدار 1 لإنشاء نقاط نهاية خاصة. يوفر سيناريوهات يساعد فيها استخدام نقاط النهاية الخاصة في الحفاظ على أمان مواردك.

يوفر Azure Backup أيضا تجربة الإصدار الثاني لإنشاء واستخدام نقاط النهاية الخاصة. اعرف المزيد.

اعتبارات قبل أن تبدأ

يمكنك إنشاء نقاط نهاية خاصة لخزائن خدمات الاسترداد الجديدة فقط، إذا لم تكن هناك عناصر مسجلة في الخزنة. يجب عليك إنشاء نقاط نهاية خاصة قبل أن تحاول حماية أي عناصر في الخزنة. ومع ذلك، نقاط النهاية الخاصة غير مدعومة حاليا لخزائن النسخ الاحتياطي.

المفاتيح التي يديرها العملاء (CMKs) التي تحتوي على خزنة مفاتيح مقيدة بالشبكة غير مدعومة مع خزنة مفعلة لنقاط النهاية الخاصة.

يمكن أن تحتوي شبكة افتراضية واحدة على نقاط نهاية خاصة لمخازن خدمات الاسترداد المتعددة. أيضا، يمكن أن تحتوي خزنة خدمات الاسترداد الواحدة على نقاط نهاية خاصة في عدة شبكات افتراضية. يمكنك إنشاء حد أقصى 12 نقطة نهاية خاصة للخزنة.

إذا كان الوصول العام للخزنة مضبوطا على السماح من جميع الشبكات، فإن الخزنة تسمح بالنسخ الاحتياطي والاستعادة من أي جهاز مسجل في الخزنة. إذا كان الوصول العام للخزنة مضبوطا على الرفض، فإن الخزنة تسمح بالنسخ الاحتياطي وتستعيد فقط من الأجهزة المسجلة في الخزنة التي تطلب النسخ الاحتياطي/الاستعادة عبر عناوين IP خاصة مخصصة للخزنة.

الاتصال الخاص بنقطة النهاية ل Azure Backup يستخدم ما مجموعه 11 عنوان IP خاص في شبكتك الفرعية، بما في ذلك عناوين IP التي يستخدمها Azure Backup للتخزين. قد يكون هذا الرقم أعلى لبعض مناطق Azure. نوصي بأن يكون لديك عدد كاف من عناوين IP الخاصة (/25) متاحة عند محاولة إنشاء نقاط نهاية خاصة ل Azure Backup.

على الرغم من أن كل من النسخ الاحتياطي لAzure وAzure Site Recovery يستخدمان خزنة خدمات الاستعادة، إلا أن هذه المقالة تناقش استخدام نقاط النهاية الخاصة لنسخ Azure Backup فقط.

نقاط النهاية الخاصة ل Azure Backup لا تشمل الوصول إلى Microsoft Entra ID. تحتاج إلى توفير الوصول إلى Microsoft Entra ID بشكل منفصل.

عناوين IP وأسماء النطاقات المؤهلة بالكامل (FQDNs) التي يلزم لعمل Microsoft Entra ID في منطقة معينة تحتاج إلى السماح بالوصول الصادر من الشبكة المؤمنة أثناء قيامك:

- نسخة احتياطية لقواعد البيانات في الآلات الافتراضية (VMs) في Azure.

- نسخة احتياطية تستخدم وكيل Microsoft Azure Recovery Services (MARS).

يمكنك أيضا استخدام علامات مجموعة أمن الشبكات (NSG) وعلامات جدار الحماية Azure للسماح بالوصول إلى معرف Microsoft Entra حسب الطلب.

تحتاج إلى إعادة تسجيل مزود موارد خدمات الاسترداد بالاشتراك إذا قمت بتسجيله قبل 1 مايو 2020. لإعادة تسجيل المزود، اذهب إلى اشتراكك في بوابة Azure، ثم إلى مزود الموارد في القائمة اليسرى، ثم اختر Microsoft.RecoveryServices>إعادة التسجيل.

الاستعادة عبر المناطق لنسخ بيانات SQL Server وSAP HANA غير مدعومة إذا كانت القبو يحتوي على نقاط نهاية خاصة مفعلة.

عندما تنقل خزنة خدمات الاسترداد التي تستخدم نقاط نهاية خاصة بالفعل إلى مستأجر جديد، تحتاج إلى تحديث خزنة خدمات الاسترداد لإعادة إنشاء وتكوين هوية الخزنة المدارة. أنشئ نقاط نهاية خاصة في المستأجر الجديد حسب الحاجة. إذا لم تقم بهذه المهام، ستبدأ عمليات النسخ الاحتياطي والاستعادة بالفشل. أيضا، أي صلاحيات تحكم وصول قائم على الأدوار (Azure RBAC) في Azure التي تم إعدادها داخل الاشتراك تحتاج إلى إعادة تكوين.

السيناريوهات الموصى بها والمدعومة

بينما يتم تفعيل نقاط النهاية الخاصة للخزنة، إلا أنها تستخدم للنسخ الاحتياطي واستعادة أحمال عمل SQL Server وSAP HANA في جهاز افتراضي Azure، ونسخة احتياطية من وكيل MARS، ومدير حماية بيانات System Center (DPM) فقط. يمكنك أيضا استخدام الخزنة لنسخ احتياطي لأحمال العمل الأخرى، رغم أنها لا تتطلب نقاط نهاية خاصة. بالإضافة إلى النسخ الاحتياطية لأحمال عمل SQL Server وSAP HANA والنسخ الاحتياطية عبر وكيل MARS، تستخدم نقاط النهاية الخاصة لإجراء استعادة الملفات لنسخ Azure VM الاحتياطية.

يوفر الجدول التالي مزيدا من المعلومات:

| السيناريو | التوصيات |

|---|---|

| النسخ الاحتياطي لأحمال العمل في جهاز افتراضي Azure (SQL Server، SAP HANA)، والنسخ الاحتياطي عبر وكيل MARS، وخادم DPM | نوصي باستخدام نقاط النهاية الخاصة للسماح بالنسخ الاحتياطي والاستعادة دون الحاجة لإضافة أي عناوين IP أو FQDNs لنسخ Azure Backup أو Azure Storage من شبكاتك الافتراضية. في هذا السيناريو، تأكد من أن الأجهزة الظاهرية التي تستضيف قواعد بيانات SQL يمكنها الوصول إلى عناوين IP ل Microsoft Entra أو FQDNs. |

| النسخ الاحتياطي لجهاز Azure الظاهري | نسخة احتياطية للجهاز الافتراضي لا تتطلب السماح بالوصول إلى أي عناوين IP أو FQDNs. لذلك، لا يتطلب نقاط نهاية خاصة للنسخ الاحتياطي واستعادة الأقراص. ومع ذلك، فإن استعادة الملفات من خزنة تحتوي على نقاط نهاية خاصة ستكون مقيدة بالشبكات الافتراضية التي تحتوي على نقطة نهاية خاصة للخزنة. عند استخدام أقراص غير مدارة في قائمة تحكم الوصول (ACL)، تأكد من أن حساب التخزين الذي يحتوي على الأقراص يسمح بالوصول إلى خدمات مايكروسوفت الموثوقة إذا كان في ACL. |

| النسخ الاحتياطي لملفات Azure | يتم تخزين نسخة احتياطية من ملفات Azure في حساب التخزين المحلي. لذلك لا يتطلب نقاط نهاية خاصة للنسخ الاحتياطي والاستعادة. |

| تم تغيير الشبكة الافتراضية لنقطة نهاية خاصة في الخزنة والآلة الافتراضية | أوقف حماية النسخ الاحتياطي وقم بتكوين الحماية في خزنة جديدة مع تفعيل نقاط النهاية الخاصة. |

إشعار

تدعم نقاط النهاية الخاصة فقط مع DPM 2022، وMicrosoft Azure Backup Server (MABS) v4، وما بعده.

سيناريو غير مدعوم

بالنسبة لعمليات النسخ الاحتياطي والاستعادة، فإن خزنة خدمات الاستعادة الخاصة التي تدعم نقطة النهاية غير متوافقة مع خزنة مفاتيح Azure الخاصة التي تدعم نقطة النهاية لتخزين ملفات CMK في خزنة خدمات الاستعادة.

الفرق في اتصالات الشبكة لنقاط النهاية الخاصة

كما ذكر سابقا، النقاط النهائية الخاصة مفيدة بشكل خاص لنسخ النسخ الاحتياطي لأحمال العمل (SQL Server و SAP HANA) في أجهزة Azure الافتراضية ونسخ احتياطية لوكلاء MARS.

في جميع السيناريوهات (مع أو بدون نقاط نهاية خاصة)، يقوم كل من امتدادات عبء العمل (لنسخ SQL Server ونسخ SAP HANA التي تعمل داخل أجهزة Azure الافتراضية) ووكيل MARS بإجراء استدعاءات اتصال إلى Microsoft Entra ID. يقومون بإجراء المكالمات إلى شبكات FQDN المذكورة بموجب الأقسام 56 و59 في Microsoft 365 Common وOffice Online.

بالإضافة إلى هذه الاتصالات، عند تثبيت امتداد عبء العمل أو وكيل MARS لخزنة خدمات الاستعادة بدون نقاط نهاية خاصة، يلزم الاتصال بالمجالات التالية:

| الخدمة | أسماء المجال | المنفذ |

|---|---|---|

| النسخ الاحتياطي في Azure | *.backup.windowsazure.com |

443 |

| تخزين Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| معرف Microsoft Entra | *.login.microsoft.com السماح بالوصول إلى FQDNs ضمن القسمين 56 و59. |

443 حسب الاقتضاء |

عند تثبيت امتداد عبء العمل أو وكيل MARS لخزنة خدمات الاسترداد مع نقطة نهاية خاصة، يتم تضمين نقاط النهاية التالية:

| الخدمة | أسماء المجال | المنفذ |

|---|---|---|

| النسخ الاحتياطي في Azure | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| تخزين Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| معرف Microsoft Entra | *.login.microsoft.com السماح بالوصول إلى FQDNs ضمن القسمين 56 و59. |

443 حسب الاقتضاء |

إشعار

في النص السابق، <geo> يشير إلى رمز المنطقة (على سبيل المثال، eus لشرق الولايات المتحدة وشمال ne أوروبا). لمزيد من المعلومات حول رموز المنطقة، راجع القائمة التالية:

لتحديث وكيل MARS تلقائيا، اسمح بالوصول إلى download.microsoft.com/download/MARSagent/*.

بالنسبة إلى مخزن خدمات الاسترداد مع إعداد نقطة النهاية الخاصة، يجب أن يرجع تحليل الاسم ل FQDNs (privatelink.<geo>.backup.windowsazure.com، *.blob.core.windows.net، ، *.queue.core.windows.net، *.blob.storage.azure.net) عنوان IP خاص. يمكنك تحقيق ذلك باستخدام:

- Azure Private DNS zones.

- DNS مخصص.

- إدخالات DNS في ملفات المضيف.

- معادو التوجيه الشرطي إلى مناطق Azure DNS أو Azure Private DNS.

تتبع نقاط النهاية الخاصة للكتل وقوائم الانتظار نمط تسمية قياسي. تبدأ ب <name of the private endpoint>_ecs أو <name of the private endpoint>_prot، ويتم إضافة اللاحقة إليها _blob و _queue (على التوالي).

إشعار

نوصي باستخدام Azure Private DNS Zones. تمكنك من إدارة سجلات DNS للكتل والطوابير باستخدام Azure Backup. تستخدم الهوية المدارة المخصصة للخزنة لأتمتة إضافة سجلات DNS كلما تم تخصيص حساب تخزين جديد لبيانات النسخ الاحتياطي.

إذا قمت بتكوين خادم وكيل DNS باستخدام خوادم وكيل أو جدران حماية من طرف ثالث، يجب السماح بأسماء النطاقات السابقة وإعادة توجيهها إلى أحد هذه الخيارات:

- DNS مخصص يحتوي على سجلات DNS للشبكات السابقة

- 168.63.129.16 على شبكة Azure الافتراضية التي تحتوي على مناطق DNS خاصة مرتبطة بها

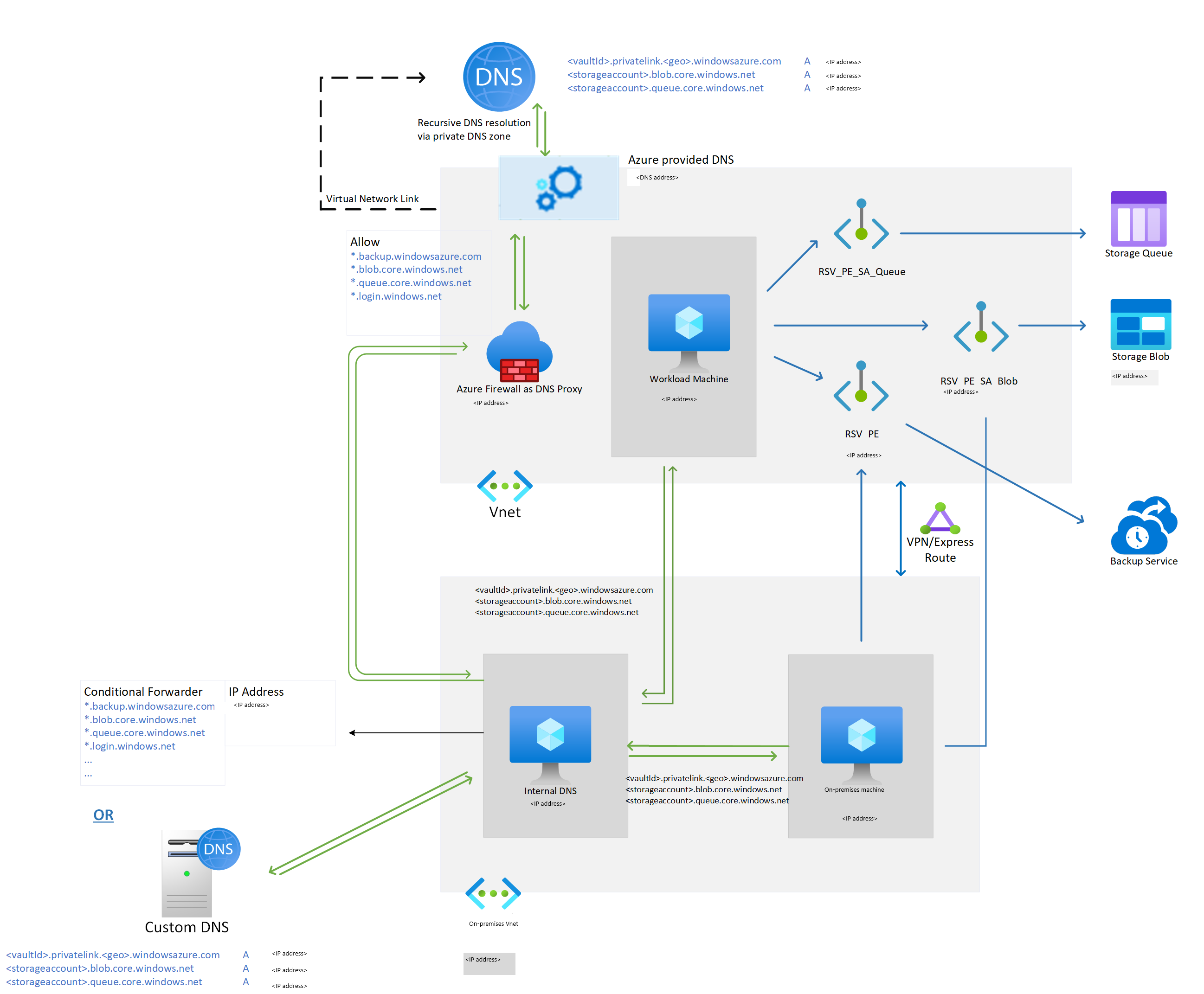

المثال التالي يظهر استخدام جدار حماية Azure كوكيل DNS لإعادة توجيه استفسارات أسماء النطاقات لخزنة خدمات الاستعادة، والكتلة الصغيرة، وقوائم الانتظار، ومعرف Microsoft Entra إلى 168.63.129.16.

لمزيد من المعلومات، راجع إنشاء واستخدام نقاط النهاية الخاصة.

إعداد الاتصال الشبكي لمخزن مع نقاط نهاية خاصة

ترتبط نقطة النهاية الخاصة لخدمات الاسترداد بواجهة شبكة (NIC). لكي تعمل اتصالات النقاط النهائية الخاصة، يجب إعادة توجيه جميع حركة المرور الخاصة بخدمة Azure إلى واجهة الشبكة. يمكنك تحقيق هذا التوجيه بإضافة تعيين DNS لعناوين IP الخاصة المرتبطة بواجهة الشبكة مقابل الخدمة، أو الكتلة المكتئبة، أو عنوان الطابور.

عند تثبيت امتدادات النسخ الاحتياطي لحمل العمل على الجهاز الافتراضي المسجلة في خزنة خدمات الاسترداد مع نقطة نهاية خاصة، يحاول الامتداد الاتصال عبر الرابط الخاص لخدمات النسخ الاحتياطي في Azure: <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com. إذا لم يعمل الرابط الخاص، يحاول الامتداد استخدام الرابط العام: <azure_backup_svc>.<geo>.backup.windowsazure.com.

إشعار

في النص السابق، <geo> يشير إلى رمز المنطقة (على سبيل المثال، eus لشرق الولايات المتحدة وشمال ne أوروبا). لمزيد من المعلومات حول رموز المنطقة، راجع القائمة التالية:

عناوين URL الخاصة هذه خاصة بالمخزن. فقط الإضافات والوكلاء المسجلين في القبو يمكنهم التواصل مع Azure Backup عبر هذه النقاط النهائية. إذا تم تكوين الوصول العام إلى الشبكة لخزنة خدمات الاسترداد على أنه Deny، فإن هذا الإعداد يقيد العملاء الذين لا يعملون في الشبكة الافتراضية من طلب النسخ الاحتياطي وعمليات الاستعادة على القبو.

نوصي بتعيين الوصول إلى الشبكة العامة إلى Deny، جنبا إلى جنب مع إعداد نقطة النهاية الخاصة. عندما يحاول الامتداد والوكيل استخدام الرابط الخاص في البداية، يجب أن *.privatelink.<geo>.backup.windowsazure.com يعيد حل DNS للرابط عنوان IP الخاص المرتبط بنقطة النهاية الخاصة.

حلول دقة DNS هي:

- مناطق Azure Private DNS

- نظام أسماء مجالات مخصصة

- إدخالات DNS في ملفات المضيف

- المحولون الشرطيون إلى Azure DNS أو Azure Private DNS zones

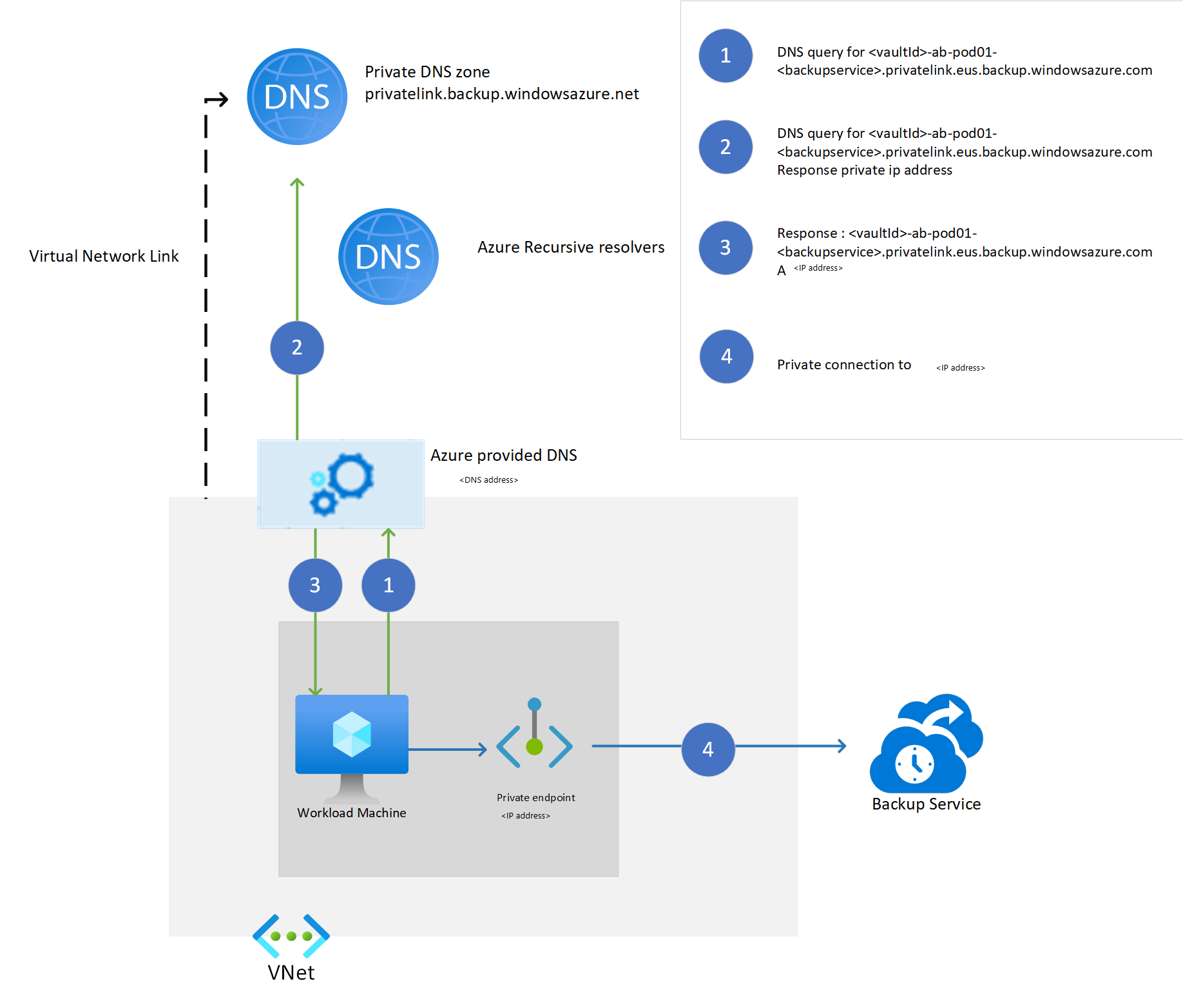

عند إنشاء نقطة النهاية الخاصة لخدمات الاسترداد عبر بوابة Azure مع خيار التكامل مع منطقة DNS الخاصة ، يتم إنشاء إدخالات DNS المطلوبة لعناوين IP الخاصة لخدمات النسخ الاحتياطي Azure (*.privatelink.<geo>backup.windowsazure.com) تلقائيا كلما تم تخصيص المورد. في حلول أخرى، تحتاج إلى إنشاء إدخالات DNS يدويا ل FQDNs هذه في DNS المخصص أو في ملفات المضيف.

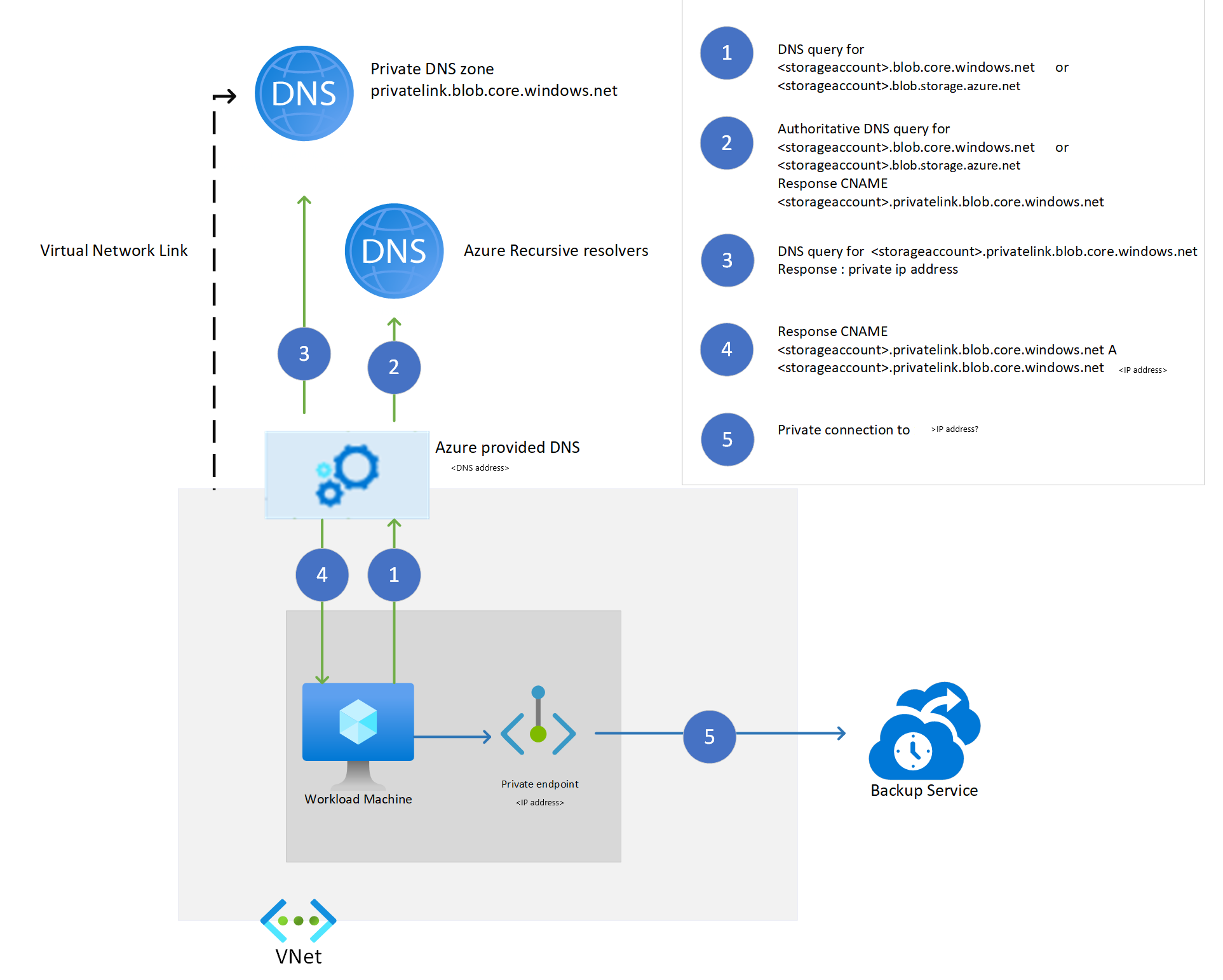

للإدارة اليدوية لسجلات DNS للكتل والطوابير بعد اكتشاف الجهاز الافتراضي لقناة الاتصال، راجع سجلات DNS للكتل وقوائم الانتظار (فقط لخوادم DNS المخصصة/ملفات المضيف) بعد التسجيل الأول. للإدارة اليدوية لسجلات DNS بعد أول نسخة احتياطية لكتل حساب تخزين النسخ الاحتياطي، انظر سجلات DNS للكتل (فقط لخوادم DNS المخصصة/ملفات المضيف) بعد أول نسخة احتياطية.

يمكنك العثور على عناوين IP الخاصة لشبكات FQDN في لوحة النهاية الخاصة التي أنشأتها لخزنة خدمات الاستعادة.

يوضح المخطط التالي كيف تعمل الدقة عند استخدام منطقة DNS خاصة لحل هذه الشبكات الخاصة ب FQDNs.

إضافة عبء العمل التي تعمل على جهاز افتراضي Azure تتطلب اتصالا بحسابين تخزين على الأقل. الأول يستخدم كقناة اتصال، عبر رسائل الانتظار. الثاني مخصص لتخزين بيانات النسخ الاحتياطي. يتطلب وكيل MARS الوصول إلى حساب تخزين واحد يستخدم لتخزين بيانات النسخ الاحتياطي.

بالنسبة للخزنة الخاصة التي تدعم نقطة النهاية، تنشئ خدمة النسخ الاحتياطي Azure نقطة نهاية خاصة لهذه الحسابات. يمنع هذا الإجراء أي حركة مرور شبكة مرتبطة بنسخ Azure Backup (حركة التحكم في مستوى الخدمة، وبيانات النسخ الاحتياطي إلى كتلة التخزين) من مغادرة الشبكة الافتراضية. بالإضافة إلى خدمات سحابة Azure Backup، يتطلب ملحق حمل العمل والعامل الاتصال بحسابات Azure Storage ومعرف Microsoft Entra.

كشرط أساسي، تتطلب خزنة خدمات الاستعادة أمنيات لإنشاء نقاط نهاية خاصة إضافية في نفس مجموعة الموارد. نوصي أيضا بتوفير خزنة خدمات الاسترداد الأذونات لإنشاء إدخالات DNS في مناطق DNS الخاصة (privatelink.blob.core.windows.net، privatelink.queue.core.windows.net). تبحث خزنة خدمات الاسترداد عن مناطق DNS الخاصة في مجموعات الموارد التي يتم إنشاء الشبكة الافتراضية ونقطة النهاية الخاصة. إذا كان لديه صلاحيات لإضافة مدخلات DNS في هذه المناطق، فإنه ينشئ هذه الإدخالات. وإلا، يجب عليك إنشائها يدويا.

إشعار

التكامل مع مناطق DNS الخاصة في الاشتراكات المختلفة غير مدعوم في هذه التجربة.

يوضح المخطط التالي كيف يعمل حل الأسماء لحسابات التخزين التي تستخدم منطقة DNS خاصة.