إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

Important

سيتم إيقاف سجلات تدفق مجموعة أمان الشبكة (NSG) في 30 سبتمبر 2027. بعد 30 يونيو 2025، لن تتمكن بعد الآن من إنشاء سجلات تدفق NSG جديدة. نوصي بالترحيل إلى سجلات تدفق الشبكة الظاهرية، والتي تعالج قيود سجلات تدفق NSG. بعد تاريخ الإيقاف، لن يتم دعم تحليلات نسبة استخدام الشبكة الممكنة لسجلات تدفق NSG، وسيتم حذف موارد سجل تدفق NSG الموجودة في اشتراكاتك. ومع ذلك، لن يتم حذف سجلات سجل تدفق NSG الحالية من Azure Storage وستستمر في اتباع نهج الاستبقاء التي تم تكوينها. لمزيد من المعلومات، راجع الإعلان الرسمي.

تسجيل تدفق مجموعة أمان الشبكة (NSG) هو ميزة في Azure Network Watcher تسمح لك بتسجيل معلومات حول نسبة استخدام الشبكة عبر IP المتدفقة عبر مجموعة أمان الشبكة. يتم إرسال بيانات التدفق إلى Azure Storage من حيث يمكنك الوصول إليها وتصديرها إلى أي أداة مرئية أو حل إدارة معلومات الأمان والأحداث (SIEM) أو نظام الكشف عن التسلل (IDS) الذي تختاره.

لماذا يجب استخدام سجلات التدفق؟

من الضروري مراقبة شبكتك الخاصة وإدارتها ومعرفتها حتى تتمكن من حمايتها وتحسينها. تحتاج إلى معرفة الحالة الحالية للشبكة ، ومن يتصل ، ومن أين يتصل المستخدمون. تحتاج أيضا إلى معرفة المنافذ المفتوحة للإنترنت ، وما هو سلوك الشبكة المتوقع ، وما هو سلوك الشبكة غير المنتظم ، ومتى يحدث ارتفاع مفاجئ في حركة المرور.

سجلات التدفق هي مصدر الحقيقة لجميع أنشطة الشبكة في بيئة السحابة الخاصة بك. سواء كنت في شركة ناشئة تحاول تحسين الموارد أو مؤسسة كبيرة تحاول اكتشاف التسلل، يمكن أن تساعدك سجلات التدفق. يمكنك استخدامها لتحسين تدفقات الشبكة ومراقبة الإنتاجية والتحقق من الامتثال واكتشاف عمليات الاختراقات والمزيد.

حالات الاستخدام الشائعة

مراقبة الشبكة

- تحديد نسبة استخدام الشبكة غير المعروفة أو غير المرغوب فيها.

- مراقبة مستويات حركة المرور واستهلاك النطاق الترددي.

- تصفية سجلات التدفق بواسطة IP والمنفذ لفهم سلوك التطبيق.

- تصدير سجلات التدفق إلى أدوات التحليلات والتصور التي تختارها لإعداد لوحات معلومات المراقبة.

مراقبة الاستخدام والتحسين

- تحديد أفضل المتحدثين في شبكتك.

- الدمج مع بيانات GeoIP لتحديد حركة المرور عبر المنطقة.

- فهم نمو حركة المرور للتنبؤ بالقدرات.

- استخدم البيانات لإزالة قواعد نسبة استخدام الشبكة المقيدة للغاية.

Compliance

- استخدم بيانات التدفق للتحقق من عزل الشبكة والتوافق مع قواعد الوصول للمؤسسة.

الطب الشرعي للشبكة والتحليل الأمني

- تحليل تدفقات الشبكة من برامج IPs وواجهات الشبكة المخترقة.

- تصدير سجلات التدفق إلى أي إدارة معلومات الأمان والأحداث أو أداة IDS من اختيارك.

كيف تعمل سجلات تدفق NSG

تتضمن الخصائص الرئيسية لسجلات تدفق NSG ما يلي:

- تعمل سجلات التدفق في الطبقة 4 من نموذج التوصيل البيني للأنظمة المفتوحة (OSI) وتسجل جميع تدفقات IP التي تدخل وتخرج من مجموعة أمان الشبكة.

- يتم جمع السجلات على فترات زمنية مدتها دقيقة واحدة من خلال النظام الأساسي Azure. لا تؤثر على موارد Azure أو أداء الشبكة بأي شكل من الأشكال.

- تتم كتابة السجلات بتنسيق JSON وتظهر التدفقات الصادرة والواردة لكل قاعدة مجموعة أمان الشبكة.

- يحتوي كل سجل سجل على واجهة الشبكة (NIC) التي ينطبق عليها التدفق ، ومعلومات 5 مجموعات ، وقرار حركة المرور ، و (للإصدار 2 فقط) معلومات الإنتاجية.

- تحتوي سجلات تدفق NSG على ميزة استبقاء تسمح بحذف السجلات تلقائيا لمدة تصل إلى عام بعد إنشائها.

Note

لا يتوفر الاحتفاظ إلا إذا كنت تستخدم حسابات تخزين v2 للأغراض العامة.

تتضمن المفاهيم الأساسية لسجلات التدفق ما يلي:

- يتم تنظيم الشبكات المعرفة بالبرمجيات حول الشبكات الظاهرية والشبكات الفرعية. يمكنك إدارة أمان هذه الشبكات الظاهرية والشبكات الفرعية باستخدام مجموعات أمان الشبكة.

- تحتوي مجموعة أمان الشبكة على قواعد أمان تسمح بنسبة استخدام الشبكة من أو ترفض نسبة استخدام الشبكة من أو إلى موارد Azure التي تتصل بها مجموعة أمان الشبكة. يمكن إقران مجموعة أمان الشبكة بشبكة فرعية أو واجهة شبكة لجهاز ظاهري (VM). لمزيد من المعلومات، راجع نظرة عامة على مجموعة أمان الشبكة.

- يتم تقييم جميع تدفقات حركة المرور في شبكتك من خلال القواعد الموجودة في مجموعة أمان الشبكة القابلة للتطبيق. نتيجة هذه التقييمات هي سجلات تدفق NSG.

- يتم جمع سجلات تدفق NSG من خلال النظام الأساسي Azure ولا تتطلب أي تغيير في موارد Azure الخاصة بك.

- هناك نوعان من قواعد مجموعة أمان الشبكة: إنهاء وعدم إنهاء. لكل منها سلوكيات تسجيل مختلفة:

- قواعد الرفض تنتهي. تقوم مجموعة أمان الشبكة التي ترفض حركة المرور بتسجيلها في سجلات التدفق. تتوقف المعالجة في هذه الحالة بعد أن ترفض أي NSG حركة المرور.

- قواعد السماح غير منتهية. إذا سمحت مجموعة أمان الشبكة بحركة المرور، فستستمر المعالجة إلى مجموعة أمان الشبكة التالية. تقوم آخر مجموعة أمان شبكة تسمح بتسجيل حركة المرور بتسجيل حركة المرور إلى سجلات التدفق.

- تتم كتابة سجلات تدفق NSG إلى حسابات التخزين. يمكنك تصدير سجلات تدفق NSG ومعالجتها وتحليلها وتصورها باستخدام أدوات مثل تحليلات حركة مرور Network Watcher و Splunk و Grafana و Stealthwatch.

تنسيق السجل

تتضمن سجلات تدفق NSG الخصائص التالية:

-

timeالوقت بالتوقيت العالمي المنسق عندما تم تسجيل الحدث.: -

systemIdمعرف النظام لمجموعة أمان الشبكة.: -

categoryفئة الحدث.: الفئة هي دائماNetworkSecurityGroupFlowEvent. -

resourceidمعرف المورد لمجموعة أمان الشبكة.: -

operationNameدائماNetworkSecurityGroupFlowEvents.: -

propertiesمجموعة من خصائص التدفق:-

Versionرقم إصدار مخطط أحداث سجل التدفق.: -

flowsمجموعة التدفقات.: تحتوي هذه الخاصية على إدخالات متعددة لقواعد مختلفة.-

ruleالقاعدة التي يتم إدراج التدفقات لها.: -

flowsمجموعة التدفقات.:-

macعنوان MAC لبطاقة واجهة الشبكة (NIC) للجهاز الظاهري حيث تم جمع التدفق.: -

flowTuplesسلسلة تحتوي على خصائص متعددة لمجموعة التدفق بتنسيق مفصول بفواصل:-

Time stampالطابع الزمني لوقت حدوث التدفق بنسق حقبة UNIX.: -

Source IPعنوان IP المصدر.: -

Destination IPعنوان IP للوجهة.: -

Source portمنفذ المصدر.: -

Destination portميناء الوجهة.: -

Protocolبروتوكول التدفق.: القيم الصالحة هيTل TCP وUUDP. -

Traffic flowاتجاه تدفق حركة المرور.: القيم الصالحة هيIللوارد والصادرO. -

Traffic decisionما إذا كانت حركة المرور مسموحا بها أو مرفوضة.: القيم الصالحة هيAللمسموح بها والمرفوضةD. -

Flow State - Version 2 Onlyحالة التدفق.: الحالات المحتملة هي:-

Bابدأ، عند إنشاء تدفق.: لا يتم تقديم الإحصائيات. -

Cالاستمرار في التدفق المستمر.: يتم توفير الإحصائيات كل 5 دقائق. -

Eنهاية، عند إنهاء التدفق.: يتم توفير الإحصائيات.

-

-

Packets sent - Version 2 Onlyإجمالي عدد حزم TCP المرسلة من المصدر إلى الوجهة منذ آخر تحديث.: -

Bytes sent - Version 2 Onlyالعدد الإجمالي لوحدات بايت حزمة TCP المرسلة من المصدر إلى الوجهة منذ آخر تحديث.: تتضمن بايتات الحزمة رأس الحزمة والحمولة. -

Packets received - Version 2 Onlyإجمالي عدد حزم TCP المرسلة من وجهة إلى مصدر منذ آخر تحديث.: -

Bytes received - Version 2 Onlyإجمالي عدد وحدات بايت حزمة TCP المرسلة من وجهة إلى مصدر منذ آخر تحديث.: تتضمن حزم البايت رأس الحزمة والحمولة.

-

-

-

-

يقدم الإصدار 2 من سجلات تدفق NSG مفهوم حالة التدفق. يمكنك تكوين إصدار سجلات التدفق التي تتلقاها.

يتم تسجيل حالة B التدفق عند بدء التدفق. حالة C التدفق وحالة E التدفق هي حالات تشير إلى استمرار التدفق وإنهاء التدفق ، على التوالي. يحتوي كل من C الدولتين والولايات E على معلومات النطاق الترددي لحركة المرور.

نماذج سجلات السجل

في الأمثلة التالية لسجل تدفق NSG، تتبع السجلات المتعددة قائمة الخصائص الموضحة سابقا.

Note

القيم في الخاصية flowTuples هي قائمة مفصولة بفواصل.

الإصدار 1

فيما يلي مثال على تنسيق الإصدار 1 من سجل تدفق NSG:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,203.0.113.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,192.0.2.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,192.0.2.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

الإصدار 2

فيما يلي مثال على تنسيق الإصدار 2 من سجل تدفق NSG:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,192.0.2.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,203.0.113.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,198.51.100.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,203.0.113.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,203.0.113.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,203.0.113.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,198.51.100.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

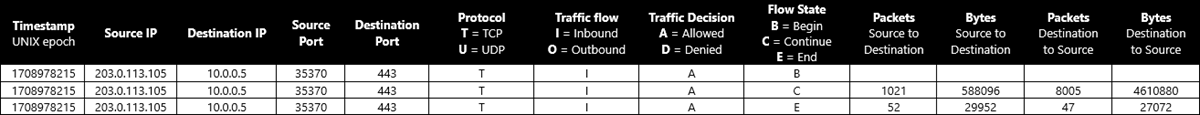

حساب مجموعة السجل والنطاق الترددي

فيما يلي مثال على حساب النطاق الترددي لمجموعات التدفق من محادثة TCP بين 203.0.113.105:35370 و 10.0.0.5:443:

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,B,,,,

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,C,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,E,52,29952,47,27072

بالنسبة لحالتي التدفق التابع (C) والنهاية (E)، تكون أعداد البايت والحزم عبارة عن أعداد إجمالية من وقت سجل التسلسل الخاص بالتدفق السابق. في مثال المحادثة، العدد الإجمالي للحزم المنقولة هو 1021+52+8005+47 = 9125. العدد الإجمالي للوحدات البايتية المنقولة هو 588096+29952+4610880+27072 = 5256000.

العمل مع سجلات التدفق

قراءة سجلات التدفق وتصديرها

لمعرفة كيفية قراءة سجلات تدفق NSG وتصديرها، راجع أحد الأدلة التالية:

- تنزيل سجلات التدفق وعرضها

- قراءة سجلات التدفق باستخدام وظائف PowerShell

- تصدير سجلات تدفق NSG إلى Splunk

يتم تخزين ملفات سجل تدفق NSG في حساب تخزين على المسار التالي:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

تصور سجلات التدفق

لمعرفة كيفية تصور سجلات تدفق NSG، راجع أحد الأدلة التالية:

- تصور سجلات تدفق NSG باستخدام تحليلات حركة مرور Network Watcher

- تصور سجلات تدفق NSG باستخدام Power BI

- تصور سجلات تدفق NSG باستخدام Elastic Stack

- إدارة وتحليل سجلات تدفق NSG باستخدام Grafana

- إدارة وتحليل سجلات تدفق NSG باستخدام Graylog

اعتبارات سجلات تدفق NSG

حساب التخزين

- الموقع: يجب أن يكون حساب التخزين في نفس المنطقة مثل مجموعة أمان الشبكة.

- الاشتراك: يجب أن يكون حساب التخزين في نفس الاشتراك لمجموعة أمان الشبكة أو في اشتراك مقترن بنفس مستأجر Microsoft Entra لاشتراك مجموعة أمان الشبكة.

- مستوى الأداء: يجب أن يكون حساب التخزين قياسيا. حسابات التخزين المميزة غير مدعومة.

- تدوير المفاتيح المدار ذاتيا: إذا قمت بتغيير مفاتيح الوصول أو تدويرها إلى حساب التخزين الخاص بك، فستتوقف سجلات تدفق NSG عن العمل. لإصلاح هذه المشكلة، يجب تعطيل سجلات تدفق NSG ثم إعادة تمكينها.

Cost

تتم فوترة تسجيل تدفق NSG على حجم السجلات المنتجة. يمكن أن يؤدي حجم حركة المرور المرتفع إلى حجم سجل تدفق كبير، مما يزيد من التكاليف المقترنة.

لا يتضمن تسعير سجل تدفق NSG التكاليف الأساسية للتخزين. يعني الاحتفاظ ببيانات سجلات تدفق NSG إلى الأبد أو استخدام ميزة نهج الاستبقاء تكبد تكاليف التخزين لفترات طويلة من الوقت.

قواعد TCP الواردة غير الافتراضية

يتم تنفيذ مجموعات أمان الشبكة كجدار حماية ذي حالة. ولكن نظرا لقيود النظام الأساسي الحالية، يتم تنفيذ قواعد الأمان غير الافتراضية لمجموعة أمان الشبكة التي تؤثر على تدفقات TCP الواردة بطريقة عديمة الحالة.

تصبح التدفقات المتأثرة بالقواعد الواردة غير الافتراضية غير منتهية. بالإضافة إلى ذلك، لا يتم تسجيل عدد البايت والحزم لهذه التدفقات. وبسبب هذه العوامل، يمكن أن يختلف عدد وحدات البايت والحزم التي تم الإبلاغ عنها في سجلات تدفق NSG (وتحليلات حركة مرور Network Watcher) عن الأرقام الفعلية.

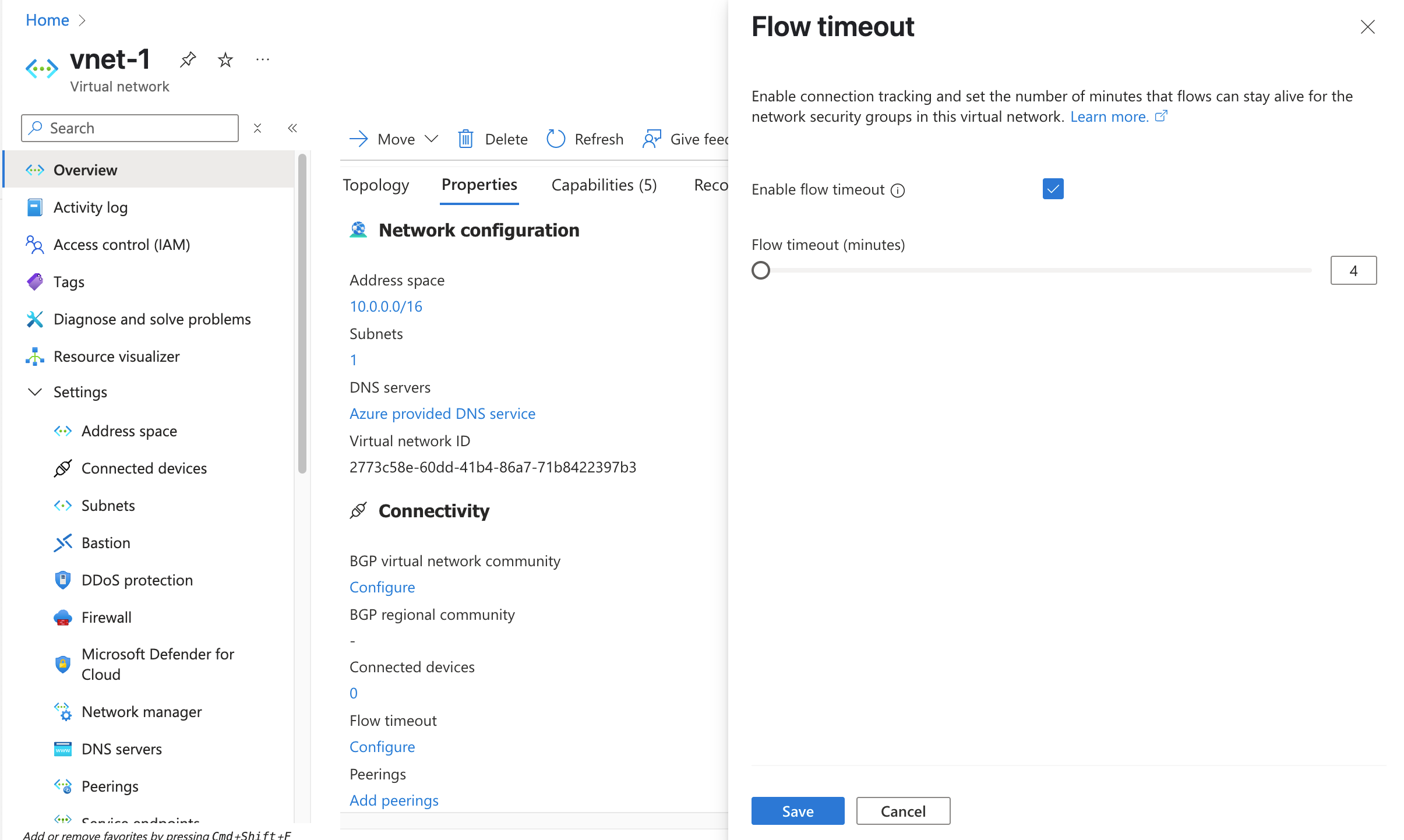

يمكنك حل هذا الاختلاف عن طريق تعيين الخاصية FlowTimeoutInMinutes على الشبكات الظاهرية المقترنة إلى قيمة غير فارغة. يمكنك تحقيق سلوك الحالة الافتراضي عن طريق التعيين FlowTimeoutInMinutes إلى 4 دقائق. بالنسبة للاتصالات طويلة الأمد حيث لا تريد قطع اتصال التدفقات بخدمة أو وجهة، يمكنك التعيين FlowTimeoutInMinutes على قيمة تصل إلى 30 دقيقة. استخدم Set-AzVirtualNetwork لتعيين FlowTimeoutInMinutes الخاصية:

$virtualNetwork = @{

Name = 'myVNet'

ResourceGroupName = 'myResourceGroup'

}

$virtualNetworkConfig = Get-AzVirtualNetwork @virtualNetwork

$virtualNetworkConfig.FlowTimeoutInMinutes = 4

$virtualNetworkConfig | Set-AzVirtualNetwork

يمكن أيضا تعيين مهلة التدفق باستخدام مدخل Azure:

التدفقات الواردة المسجلة من عناوين IP للإنترنت إلى الأجهزة الظاهرية بدون عناوين IP عامة

تستخدم الأجهزة الظاهرية (VMs) التي ليس لديها عنوان IP عام مقترن ببطاقة واجهة الشبكة (NIC) كعنوان IP عام على مستوى المثيل، أو التي تعد جزءا من تجمع خلفي لموازن التحميل الأساسي، SNAT الافتراضي. يقوم Azure بتعيين عنوان IP لتلك الأجهزة الظاهرية لتسهيل الاتصال الصادر. ونتيجة لذلك، قد ترى إدخالات سجل التدفق للتدفقات من عناوين IP للإنترنت، إذا كان التدفق موجها إلى منفذ في نطاق المنافذ التي تم تعيينها ل SNAT.

على الرغم من أن Azure لا يسمح بهذه التدفقات إلى الجهاز الظاهري، إلا أنه يتم تسجيل المحاولة وتظهر في سجل تدفق Network Watcher NSG حسب التصميم. نوصي بحظر حركة مرور الإنترنت الواردة غير المرغوب فيها بشكل صريح باستخدام مجموعة أمان الشبكة.

مجموعة أمان الشبكة على شبكة فرعية لبوابة ExpressRoute

لا نوصي بتسجيل التدفقات على شبكة فرعية لبوابة Azure ExpressRoute لأن نسبة استخدام الشبكة يمكنها تجاوز هذا النوع من البوابة (على سبيل المثال، FastPath). إذا تم ربط NSG بشبكة فرعية لبوابة ExpressRoute وتم تمكين سجلات تدفق NSG، فقد لا يتم التقاط التدفقات الصادرة إلى الأجهزة الظاهرية. يجب التقاط هذه التدفقات في الشبكة الفرعية أو NIC للجهاز الظاهري.

نسبة استخدام الشبكة إلى نقطة نهاية خاصة

لا يمكن التقاط نسبة استخدام الشبكة إلى نقاط النهاية الخاصة إلا في الجهاز الظاهري المصدر. يتم تسجيل نسبة استخدام الشبكة باستخدام عنوان IP المصدر للجهاز الظاهري وعنوان IP الوجهة لنقطة النهاية الخاصة. لا يمكن تسجيل نسبة استخدام الشبكة في نقطة النهاية الخاصة نفسها بسبب قيود النظام الأساسي.

دعم مجموعات أمان الشبكة المقترنة بالشبكة الفرعية Application Gateway v2

سجلات تدفق NSG لمجموعات أمان الشبكة المقترنة بالشبكة الفرعية Azure Application Gateway V2 غير مدعومة حاليا. يتم دعم سجلات تدفق NSG لمجموعات أمان الشبكة المقترنة بالشبكة الفرعية Application Gateway V1.

خدمات غير متوافقة

حاليا، لا تدعم خدمات Azure هذه سجلات تدفق NSG:

- مثيلات حاوية Azure

- تطبيقات حاوية Azure

- تطبيقات Azure Logic

- دالات Azure

- محلل Azure DNS الخاص

- خدمة التطبيق

- قاعدة بيانات Azure ل MariaDB

- قاعدة بيانات Azure ل MySQL

- قاعدة بيانات Azure ل PostgreSQL

- مثيل Azure SQL المدار

- ملفات Azure NetApp

- مايكروسوفت باور بلورم

Note

لا تدعم خدمات التطبيقات المنشورة ضمن خطة Azure App Service سجلات تدفق NSG. لمعرفة المزيد، راجع كيفية عمل تكامل الشبكة الظاهرية.

الأجهزة الظاهرية غير المتوافقة

سجلات تدفق NSG غير مدعومة على أحجام الأجهزة الظاهرية التالية:

نوصي باستخدام سجلات تدفق الشبكة الظاهرية لأحجام الأجهزة الظاهرية هذه.

Note

قد تواجه الأجهزة الظاهرية التي تقوم بتشغيل حركة مرور الشبكات الثقيلة حالات فشل في تسجيل التدفق. نوصي بترحيل سجلات تدفق NSG إلى سجلات تدفق الشبكة الظاهرية لهذا النوع من أحمال العمل.

أفضل الممارسات

تمكين سجلات تدفق NSG على الشبكات الفرعية الهامة: يجب تمكين سجلات التدفق على جميع الشبكات الفرعية الهامة في اشتراكك كأفضل ممارسة للتدقيق والأمان.

تمكين سجلات تدفق NSG على جميع مجموعات أمان الشبكة المرفقة بمورد: يتم تكوين سجلات تدفق NSG على مجموعات أمان الشبكة. يقترن التدفق بقاعدة مجموعة أمان شبكة واحدة فقط. في السيناريوهات التي تستخدم فيها مجموعات أمان شبكة متعددة، نوصي بتمكين سجلات تدفق NSG على جميع مجموعات أمان الشبكة المطبقة على الشبكة الفرعية وواجهة الشبكة (NIC) للمورد لضمان تسجيل جميع نسبة استخدام الشبكة. لمزيد من المعلومات، راجع كيفية تصفية مجموعات أمان الشبكة لحركة مرور الشبكة.

فيما يلي بعض السيناريوهات الشائعة:

- بطاقات NIC متعددة في جهاز ظاهري: إذا تم إرفاق العديد من بطاقات واجهة الشبكة (NIC) بجهاز ظاهري، فيجب عليك تمكين سجلات التدفق عليها جميعا.

- مجموعة أمان الشبكة على كل من مستوى NIC والشبكة الفرعية: إذا تم تكوين مجموعة أمان الشبكة على مستوى NIC ومستوى الشبكة الفرعية، فيجب تمكين سجلات التدفق في كل من مجموعات أمان الشبكة. يعتمد التسلسل الدقيق لمعالجة القواعد بواسطة مجموعات أمان الشبكة على مستوى NIC والشبكة الفرعية على النظام الأساسي ويختلف من حالة إلى أخرى. يتم تسجيل تدفقات حركة المرور مقابل مجموعة أمان الشبكة التي تمت معالجتها أخيرا. تغير حالة النظام الأساسي ترتيب المعالجة. يجب عليك التحقق من كل من سجلات التدفق.

- الشبكة الفرعية لنظام مجموعة Azure Kubernetes Service (AKS): يضيف AKS مجموعة أمان شبكة افتراضية في الشبكة الفرعية لنظام المجموعة. يجب تمكين سجلات تدفق NSG على مجموعة أمان الشبكة هذه.

توفير التخزين: توفير التخزين بما يتناغم مع الحجم المتوقع لسجلات التدفق.

التسمية: يجب أن يصل اسم مجموعة أمان الشبكة إلى 80 حرفا، ويجب أن يصل اسم قاعدة مجموعة أمان الشبكة إلى 65 حرفا. إذا تجاوزت الأسماء حدود الأحرف الخاصة بها، فقد يتم اقتطاعها أثناء التسجيل.

استكشاف المشكلات الشائعة وإصلاحها

لا يمكنني تمكين سجلات تدفق NSG

قد تحصل على خطأ AuthorizationFailed أو GatewayAuthenticationFail ، إذا لم تقم بتمكين موفر موارد Microsoft.Insights على اشتراكك قبل محاولة تمكين سجلات تدفق NSG. لمزيد من المعلومات، راجع تسجيل موفر Insights.

لقد قمت بتمكين سجلات تدفق NSG ولكني لا أرى البيانات في حساب التخزين الخاص بي

قد تكون هذه المشكلة متعلقة بما يلي:

وقت الإعداد: يمكن أن تستغرق سجلات تدفق NSG ما يصل إلى 5 دقائق لتظهر في حساب التخزين الخاص بك (إذا تم تكوينها بشكل صحيح). يظهر ملف PT1H.json . لمزيد من المعلومات، راجع تنزيل سجل سير العمل.

نقص نسبة استخدام الشبكة على مجموعات أمان الشبكة: في بعض الأحيان لا ترى سجلات لأن أجهزتك الظاهرية غير نشطة، أو لأن عوامل تصفية الخادم في Application Gateway أو الأجهزة الأخرى تحظر نسبة استخدام الشبكة إلى مجموعات أمان الشبكة.

Pricing

يتم فرض رسوم على سجلات تدفق NSG لكل غيغابايت من سجلات تدفق الشبكة التي تم جمعها وتأتي مع طبقة مجانية تبلغ 5 جيجابايت/شهر لكل اشتراك.

إذا تم تمكين تحليلات حركة المرور باستخدام سجلات تدفق NSG، يتم تطبيق تسعير تحليلات نسبة استخدام الشبكة بمعدلات معالجة لكل جيجابايت. لا يتم تقديم تحليلات حركة المرور بمستوى مجاني من التسعير. لمزيد من المعلومات، راجع تسعير Network Watcher.

يتم فرض رسوم على تخزين السجلات بشكل منفصل. لمزيد من المعلومات، راجع أسعار Azure Blob Storage والاعتبارات التالية:

- يقوم سير عمل سجل تدفق NSG بإنشاء مكالمات الحاويات بشكل دوري ويتناسب طرديا مع عدد وحدات MAC المرتبطة، ويتم تحصيل الرسوم حسب عمليات الكتابة في التخزين.

- أي تغيير في التكوين أو سياسة الاشتراك التي تؤدي إلى فشل محاولات الرفع تظل خاضعة للرسوم وفقا لسياسة فوترة التخزين.

Availability

تسرد الجداول التالية المناطق المدعومة حيث يمكنك تمكين سجلات تدفق NSG.

- أمريكا الشمالية / أمريكا الجنوبية

- Europe

- أستراليا / آسيا / المحيط الهادئ

- الشرق الأوسط / أفريقيا

- Microsoft Azure Government

| Region | سجلات تدفق مجموعة أمان الشبكة | سجلات تدفق الشبكة الظاهرية | تحليلات نسبة استخدام الشبكة | مساحة عمل Log Analytics |

|---|---|---|---|---|

| Brazil South | ✓ | ✓ | ✓ | ✓ |

| Brazil Southeast | ✓ | ✓ | ✓ | ✓ |

| Canada Central | ✓ | ✓ | ✓ | ✓ |

| Canada East | ✓ | ✓ | ✓ | ✓ |

| Central US | ✓ | ✓ | ✓ | ✓ |

| East US | ✓ | ✓ | ✓ | ✓ |

| شرق الولايات المتحدة 2 | ✓ | ✓ | ✓ | ✓ |

| Mexico Central | ✓ | ✓ | ✓ | |

| وسط شمال الولايات المتحدة | ✓ | ✓ | ✓ | ✓ |

| جنوب وسط الولايات المتحدة | ✓ | ✓ | ✓ | ✓ |

| غرب وسط الولايات المتحدة | ✓ | ✓ | ✓ | ✓ |

| West US | ✓ | ✓ | ✓ | ✓ |

| غرب الولايات المتحدة 2 | ✓ | ✓ | ✓ | ✓ |

| غرب الولايات المتحدة الأمريكية 3 | ✓ | ✓ | ✓ | ✓ |

المحتوى ذو الصلة

- لمعرفة كيفية إدارة سجلات تدفق NSG، راجع إنشاء سجلات تدفق NSG أو تغييرها أو تعطيلها أو حذفها.

- للعثور على إجابات لبعض الأسئلة الأكثر شيوعا حول سجلات تدفق NSG، راجع الأسئلة المتداولة حول سجلات التدفق.

- للتعرف على تحليلات حركة المرور، راجع نظرة عامة على تحليلات الزيارات.