إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

كمسؤول عام في معرف Microsoft Entra، قد لا يكون لديك حق الوصول إلى جميع الاشتراكات ومجموعات الإدارة في المستأجر الخاص بك. توضح هذه المقالة الطرق التي يمكنك من خلالها رفع مستوى وصولك إلى جميع الاشتراكات ومجموعات الإدارة.

إشعار

للحصول على معلومات حول عرض البيانات الشخصية أو حذفها، راجع طلبات موضوع البيانات العامة ل GDPR أو طلبات موضوع بيانات Azure ل GDPR أو طلبات موضوع بيانات Windows ل GDPR، اعتمادا على منطقتك واحتياجاتك المحددة. لمزيد من المعلومات حول القانون العام لحماية البيانات (GDPR)، راجع قسم القانون العام لحماية البيانات (GDPR) في مركز توثيق Microsoft وقسم القانون العام لحماية البيانات (GDPR) لمدخل Service Trust.

لماذا تحتاج إلى رفع مستوى وصولك؟

إذا كنت مسؤولا عاما، فقد ترغب في بعض الأحيان في تنفيذ الإجراءات التالية:

- استعادة الوصول إلى اشتراك Azure أو مجموعة إدارة عندما يفقد المستخدم الوصول

- منح مستخدم آخر أو نفسك حق الوصول إلى اشتراك Azure أو مجموعة إدارة

- راجع جميع اشتراكات Azure أو مجموعات الإدارة في مؤسسة

- السماح لتطبيق التنفيذ التلقائي (مثل تطبيق الفوترة أو التدقيق) بالوصول إلى جميع اشتراكات Azure أو مجموعات الإدارة

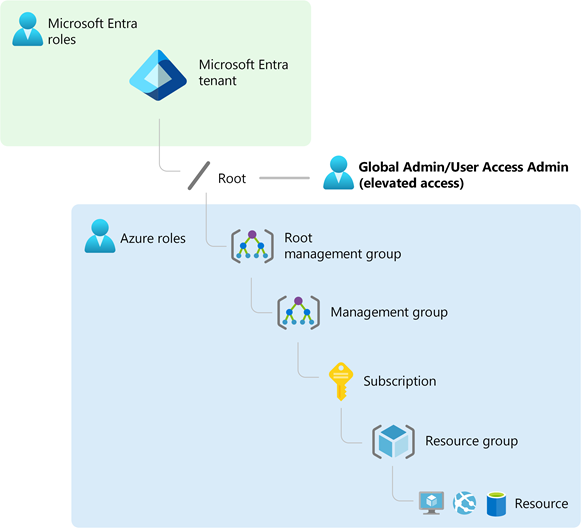

كيف يعمل الوصول المرتفع؟

يتم تأمين معرف Microsoft Entra وموارد Azure بشكل مستقل عن بعضها البعض. أي أن تعيينات دور Microsoft Entra لا تمنح حق الوصول إلى موارد Azure، ولا تمنح تعيينات أدوار Azure حق الوصول إلى معرف Microsoft Entra. ومع ذلك، إذا كنت مسؤولا عاما في Microsoft Entra ID، يمكنك تعيين حق الوصول إلى جميع اشتراكات Azure ومجموعات الإدارة في المستأجر الخاص بك. استخدم هذه الإمكانية إذا لم يكن لديك حق الوصول إلى موارد اشتراك Azure، مثل الأجهزة الظاهرية أو حسابات التخزين، وتريد استخدام امتياز المسؤول العام للوصول إلى هذه الموارد.

عند رفع مستوى وصولك، يتم تعيين دور مسؤول وصول المستخدم في Azure في نطاق الجذر (/). يسمح لك هذا بعرض جميع الموارد وتعيين الوصول في أي اشتراك أو مجموعة إدارة في المستأجر. يمكن إزالة تعيينات دور مسؤول وصول المستخدم باستخدام Azure PowerShell أو Azure CLI أو REST API.

يجب عليك إلغاء هذا الوصول المرتفع بمجرد إجراء التغييرات التي تحتاج إلى إجرائها في نطاق الجذر.

تنفيذ الخطوات في نطاق الجذر

الخطوة 1: رفع مستوى الوصول لمسؤول عام

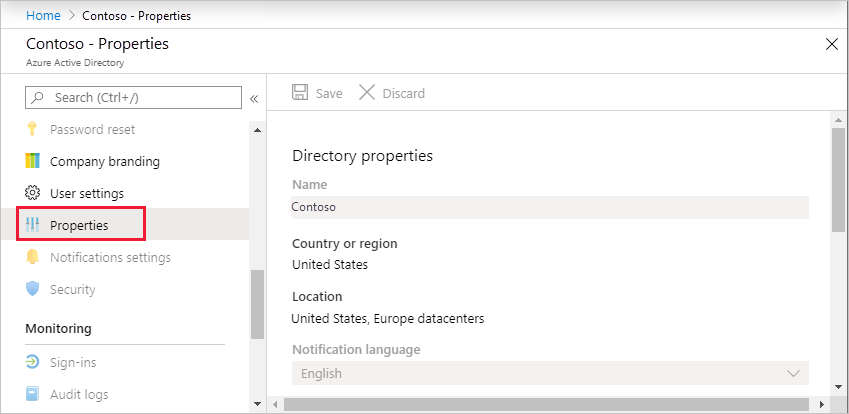

اتبع هذه الخطوات لرفع الوصول لمسؤول عام باستخدام مدخل Azure.

سجّل الدخول إلى مدخل Azure كمسؤول عام.

إذا كنت تستخدم Microsoft Entra إدارة الهويات المتميزة، فنشط تعيين دور المسؤول العام.

استعرض للوصول إلى Microsoft Entra ID>>

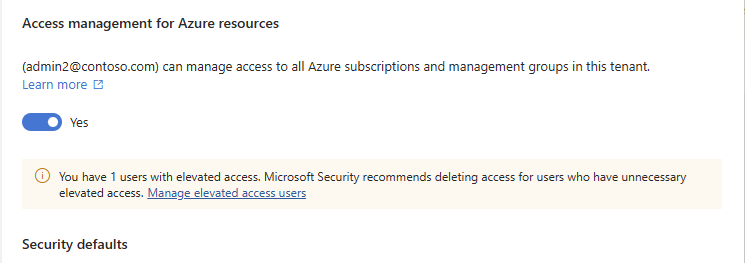

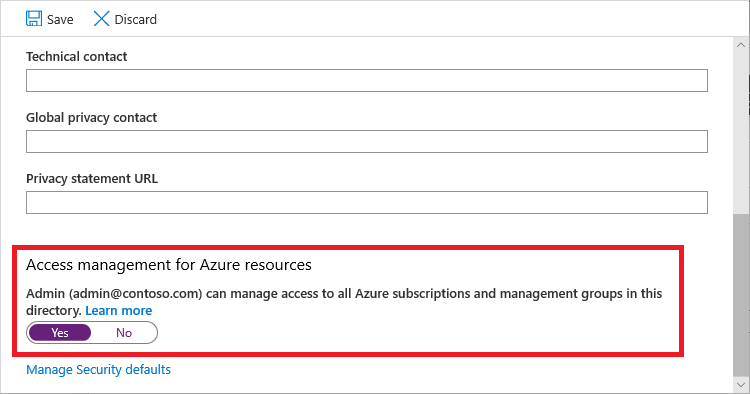

ضمن Access management for Azure resources، عين زر التبديل إلى Yes.

عند تعيين التبديل إلى نعم، يتم تعيين دور مسؤول وصول المستخدم في Azure RBAC في نطاق الجذر (/). يمنحك هذا الإذن لتعيين الأدوار في جميع اشتراكات Azure ومجموعات الإدارة المقترنة بمستأجر Microsoft Entra هذا. يتوفر هذا التبديل فقط للمستخدمين الذين تم تعيين دور المسؤول العام لهم في Microsoft Entra ID.

عند تعيين التبديل إلى لا، تتم إزالة دور مسؤول وصول المستخدم في Azure RBAC من حساب المستخدم الخاص بك. لم يعد بإمكانك تعيين الأدوار في جميع اشتراكات Azure ومجموعات الإدارة المقترنة بمستأجر Microsoft Entra هذا. يمكنك عرض وإدارة اشتراكات Azure ومجموعات الإدارة فقط التي مُنِحت حق الوصول إليها.

إشعار

إذا كنت تستخدم إدارة الهويات المتميزة، فلن يؤدي إلغاء تنشيط تعيين الدور إلى تغيير تبديل إدارة الوصول لموارد Azure إلى لا. للحفاظ على الوصول الأقل امتيازا، نوصي بتعيين هذا التبديل إلى لا قبل إلغاء تنشيط تعيين الدور.

حدد حفظ لحفظ إعدادك.

هذا الإعداد ليس خاصية عمومية ولا ينطبق إلا على المستخدم الذي سجل الدخول حالياً. لا يمكنك رفع مستوى الوصول لكافة أعضاء دور المسؤول العام.

تسجيل الخروج وإعادة تسجيل الدخول لتحديث وصولك.

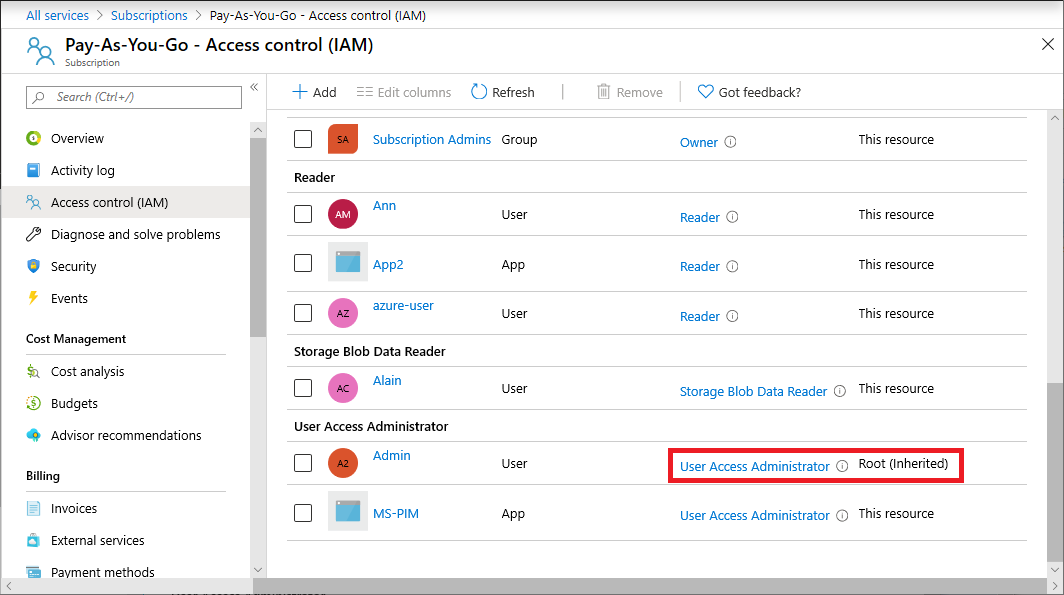

يجب أن يكون لديك الآن حق الوصول إلى جميع الاشتراكات ومجموعات الإدارة في المستأجر الخاص بك. عند عرض صفحة التحكم في الوصول (IAM)، ستلاحظ أنه تم تعيين دور مسؤول وصول المستخدم في نطاق الجذر.

باشر بإجراء التغييرات التي تريد إجراؤها عند الوصول المرتفع.

للحصول على معلومات حول تعيين الأدوار، راجع تعيين أدوار Azure باستخدام مدخل Microsoft Azure. إذا كنت تستخدم إدارة الهويات المتميزة، فشاهد اكتشاف موارد Azure لإدارة أدوار موارد Azure أو تعيينها.

نفذ الخطوات الواردة في القسم التالي لإزالة الوصول المرتفع.

الخطوة 2: إزالة الوصول المرتفع

لإزالة تعيين دور مسؤول وصول المستخدم في نطاق الجذر (/)، اتبع الخطوات التالية.

بادر بتسجيل الدخول باعتبارك نفس المستخدم الذي اُستخدِم لرفع مستوى الوصول.

استعرض للوصول إلى Microsoft Entra ID>>

عين زر تبديل Access management for Azure resources، مرةً أخرى إلى No. نظراً لأن هذا إعداد لكل مستخدم، يجب أن تسجل الدخول باعتبارك نفس المستخدم الذي اُستخدِم لرفع مستوى الوصول.

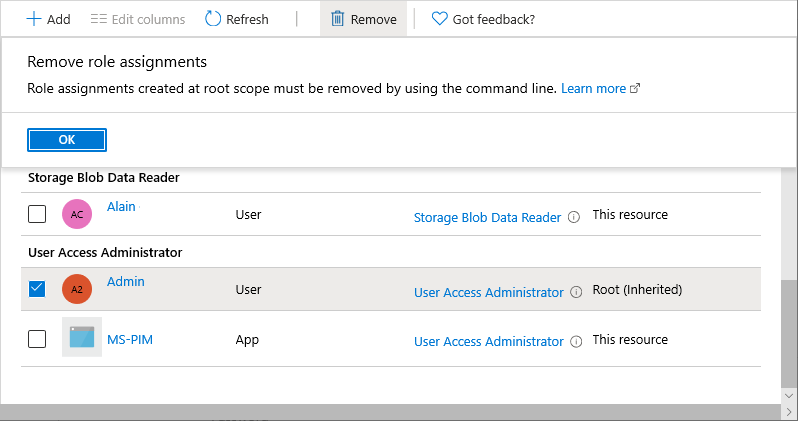

إذا حاولت إزالة تعيين دور مسؤول وصول المستخدم في صفحة التحكم في الوصول (IAM)، فسترى الرسالة التالية. لإزالة تعيين الدور، يجب تعيين زر التبديل مرةً أخرى إلى No أو استخدم Azure PowerShell أو Azure CLI أو واجهة برمجة تطبيقات REST.

تسجيل الخروج بصفة مسؤول عام.

إذا كنت تستخدم إدارة الهويات المتميزة، فإلغاء تنشيط تعيين دور المسؤول العام.

إشعار

إذا كنت تستخدم إدارة الهويات المتميزة، فلن يؤدي إلغاء تنشيط تعيين الدور إلى تغيير تبديل إدارة الوصول لموارد Azure إلى لا. للحفاظ على الوصول الأقل امتيازا، نوصي بتعيين هذا التبديل إلى لا قبل إلغاء تنشيط تعيين الدور.

عرض المستخدمين الذين لديهم وصول مرتفع

إذا كان لديك مستخدمون لديهم وصول مرتفع ولديك الأذونات المناسبة، يتم عرض الشعارات في موقعين من مدخل Microsoft Azure. لدى المسؤولين العموميين أذونات لقراءة تعيينات دور Azure من نطاق الجذر وما يلي لجميع مجموعات إدارة Azure والاشتراكات داخل المستأجر. يصف هذا القسم كيفية تحديد ما إذا كان لديك مستخدمون لديهم وصول مرتفع في المستأجر الخاص بك.

خيار 1

في مدخل Microsoft Azure، سجل الدخول كمسؤول عام.

استعرض للوصول إلى Microsoft Entra ID>>

ضمن إدارة الوصول لموارد Azure، ابحث عن الشعار التالي.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersحدد الارتباط Manage elevated access users لعرض قائمة بالمستخدمين الذين لديهم وصول مرتفع.

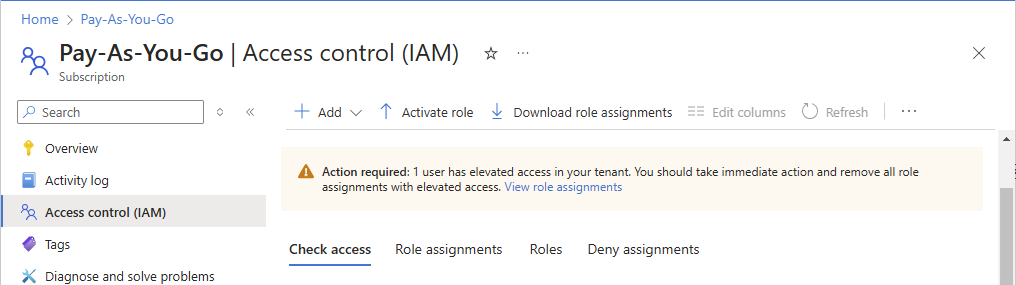

خيار 2

في مدخل Microsoft Azure، سجل الدخول كمسؤول عام مع وصول مرتفع.

استعرض للوصول إلى اشتراك.

حدد Access control (IAM).

في أعلى الصفحة، ابحث عن الشعار التالي.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsحدد الارتباط عرض تعيينات الأدوار لعرض قائمة بالمستخدمين الذين لديهم وصول مرتفع.

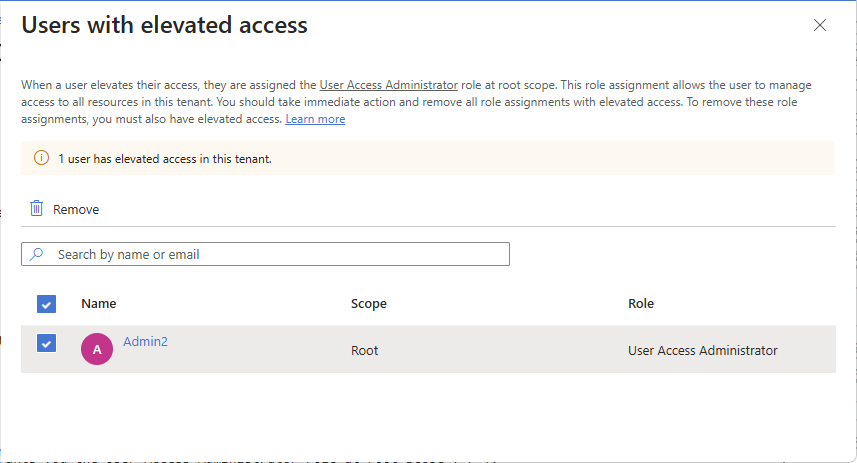

إزالة الوصول المرتفع للمستخدمين

إذا كان لديك مستخدمون لديهم وصول مرتفع، فيجب عليك اتخاذ إجراء فوري وإزالة هذا الوصول. لإزالة تعيينات الأدوار هذه، يجب أن يكون لديك أيضا وصول مرتفع. يصف هذا القسم كيفية إزالة الوصول المرتفع للمستخدمين في المستأجر باستخدام مدخل Microsoft Azure. يتم نشر هذه الإمكانية على مراحل، لذلك قد لا تكون متوفرة بعد في المستأجر الخاص بك.

سجّل الدخول إلى مدخل Azure كمسؤول عام.

استعرض للوصول إلى Microsoft Entra ID>>

ضمن إدارة الوصول لموارد Azure، قم بتعيين التبديل إلى نعم كما هو موضح سابقا في الخطوة 1: رفع مستوى الوصول لمسؤول عام.

حدد الارتباط Manage elevated access users.

يظهر جزء Users with elevated access with a list of users with elevated access in your tenant.

لإزالة وصول مرتفع للمستخدمين، أضف علامة اختيار إلى جانب المستخدم وحدد إزالة.

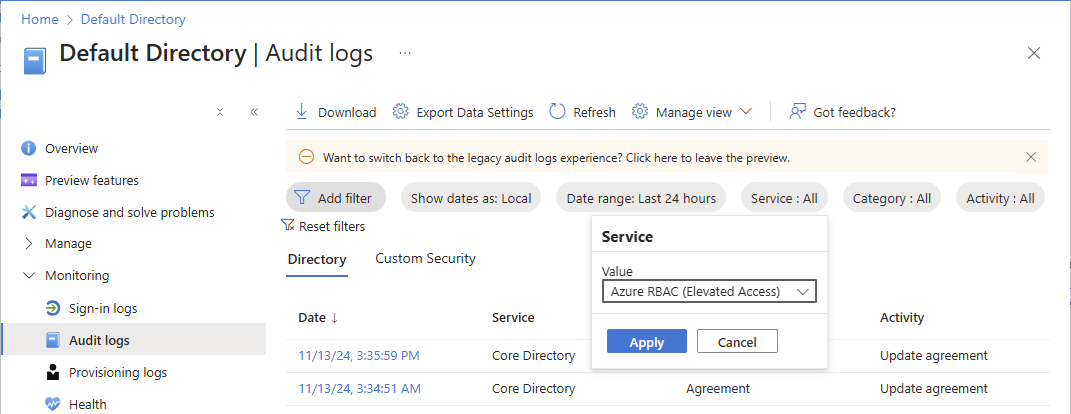

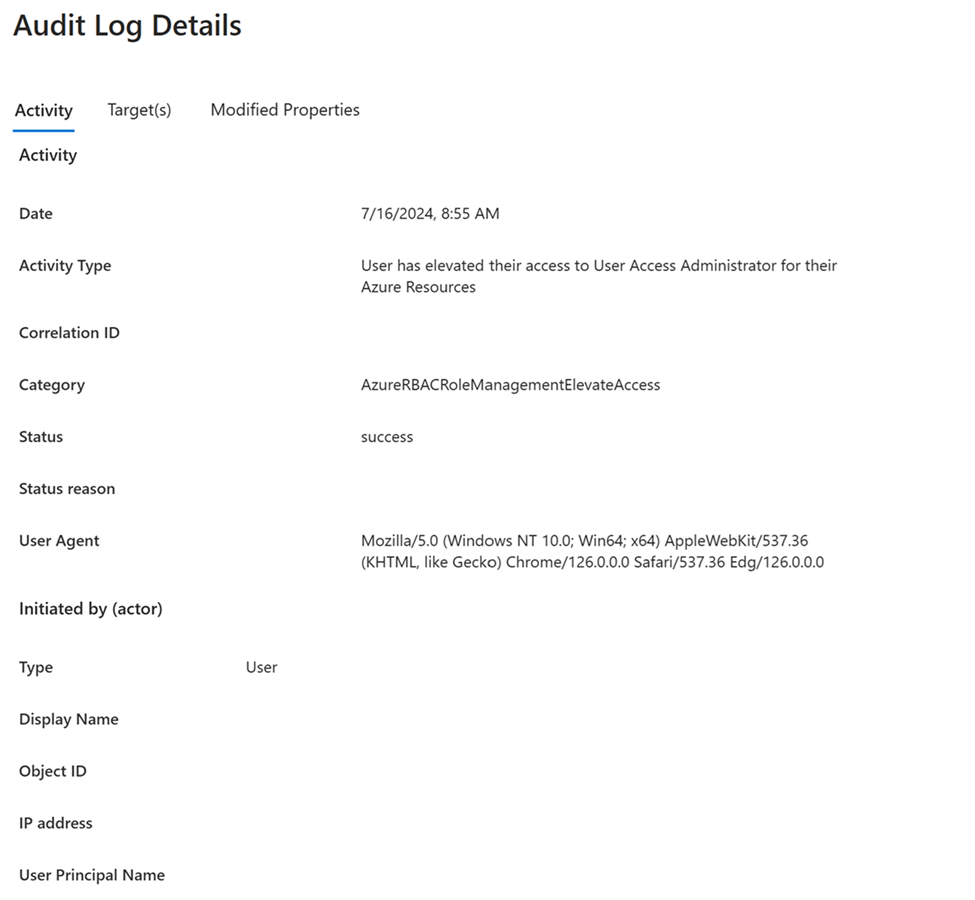

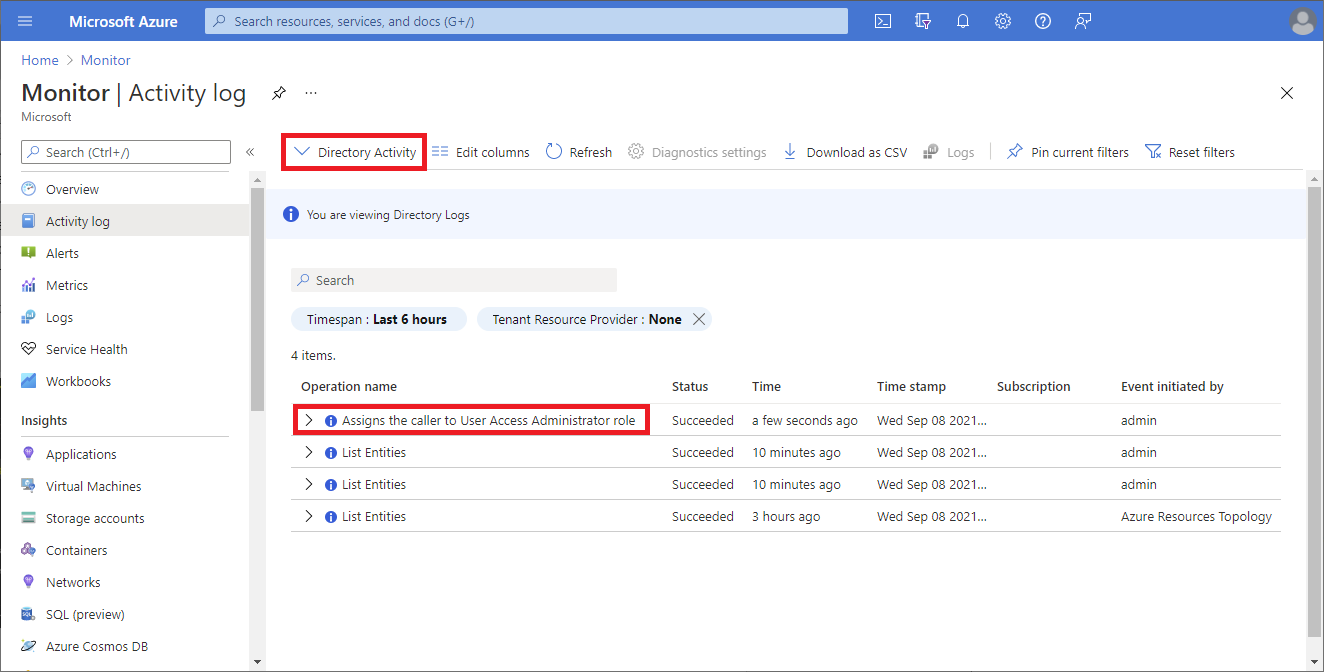

عرض إدخالات سجل الوصول إلى الارتفاع

عند رفع الوصول أو إزالته، تتم إضافة إدخال إلى السجلات. كمسؤول في معرف Microsoft Entra، قد تحتاج إلى التحقق من وقت رفع مستوى الوصول ومن قام بذلك.

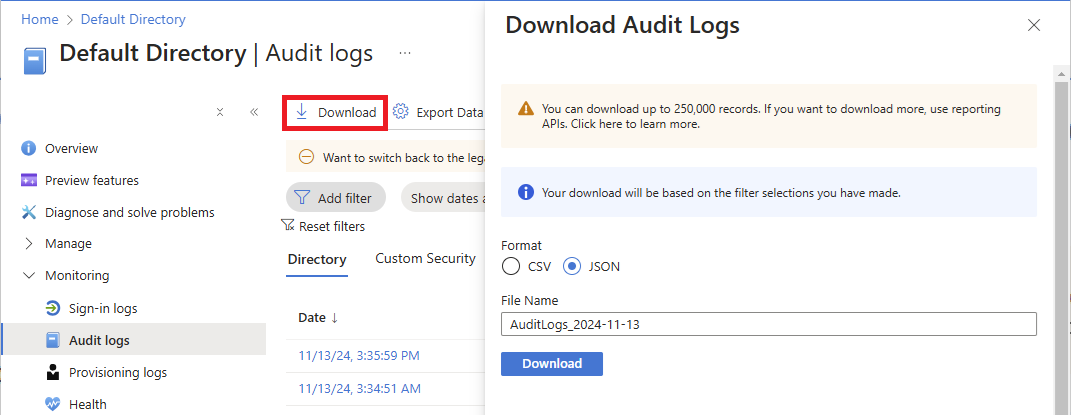

تظهر إدخالات سجل الوصول إلى الارتفاع في كل من سجلات تدقيق دليل Microsoft Entra وسجلات نشاط Azure. تتضمن إدخالات سجل الوصول المرتفعة لسجلات تدقيق الدليل وسجلات النشاط معلومات مماثلة. ومع ذلك، فإن سجلات تدقيق الدليل أسهل في التصفية والتصدير. أيضا، تمكنك إمكانية التصدير من دفق أحداث الوصول، والتي يمكن استخدامها لحلول التنبيه والكشف، مثل Microsoft Sentinel أو أنظمة أخرى. للحصول على معلومات حول كيفية إرسال السجلات إلى وجهات مختلفة، راجع تكوين إعدادات تشخيص Microsoft Entra لسجلات النشاط.

يصف هذا القسم الطرق المختلفة التي يمكنك من خلالها عرض إدخالات سجل الوصول إلى الارتفاع.

هام

رفع إدخالات سجل الوصول في سجلات تدقيق دليل Microsoft Entra قيد المعاينة حاليا. يتم توفير إصدار المعاينة هذا دون اتفاقية مستوى الخدمة، ولا يوصى به لأحمال العمل الخاصة بالإنتاج. بعض الميزات ربما لا تكون مدعمة أو بها بعض القدرات المقيدة. لمزيد من المعلومات، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

سجّل الدخول إلى مدخل Azure كمسؤول عام.

استعرض للوصول إلى Microsoft Entra.

في عامل تصفية الخدمة ، حدد Azure RBAC (الوصول المرتفع) ثم حدد تطبيق.

يتم عرض سجلات الوصول المرتفعة.

لعرض التفاصيل عند رفع الوصول أو إزالته، حدد إدخالات سجل التدقيق هذه.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userلتنزيل وعرض حمولة إدخالات السجل بتنسيق JSON، حدد تنزيل وJSON.

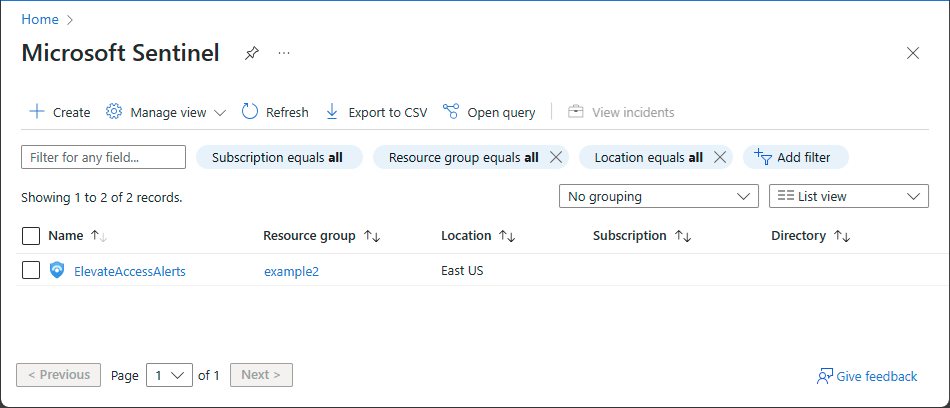

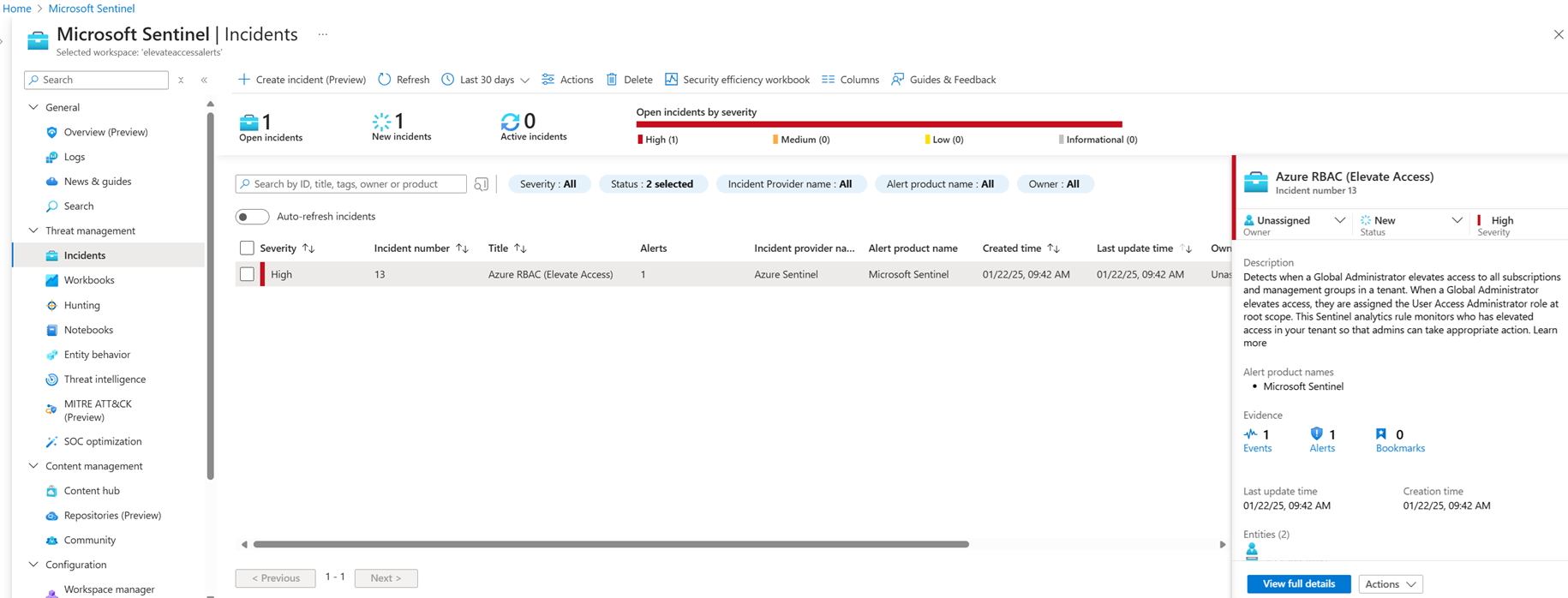

الكشف عن أحداث الوصول إلى الارتفاع باستخدام Microsoft Sentinel

للكشف عن ارتفاع أحداث الوصول والحصول على رؤية للأنشطة التي يحتمل أن تكون احتيالية، يمكنك استخدام Microsoft Sentinel. Microsoft Sentinel هو نظام أساسي لإدارة معلومات الأمان والأحداث (SIEM) يوفر تحليلات الأمان وقدرات الاستجابة للتهديدات. يصف هذا القسم كيفية توصيل سجلات تدقيق Microsoft Entra ب Microsoft Sentinel بحيث يمكنك اكتشاف الوصول إلى مستوى عال في مؤسستك.

الخطوة 1: إلحاق Microsoft Sentinel

اتبع هذه الخطوات لإلحاق Microsoft Sentinel:

ابحث عن مساحة عمل Log Analytics موجودة أو أنشئ مساحة عمل جديدة.

الخطوة 2: توصيل بيانات Microsoft Entra ب Microsoft Sentinel

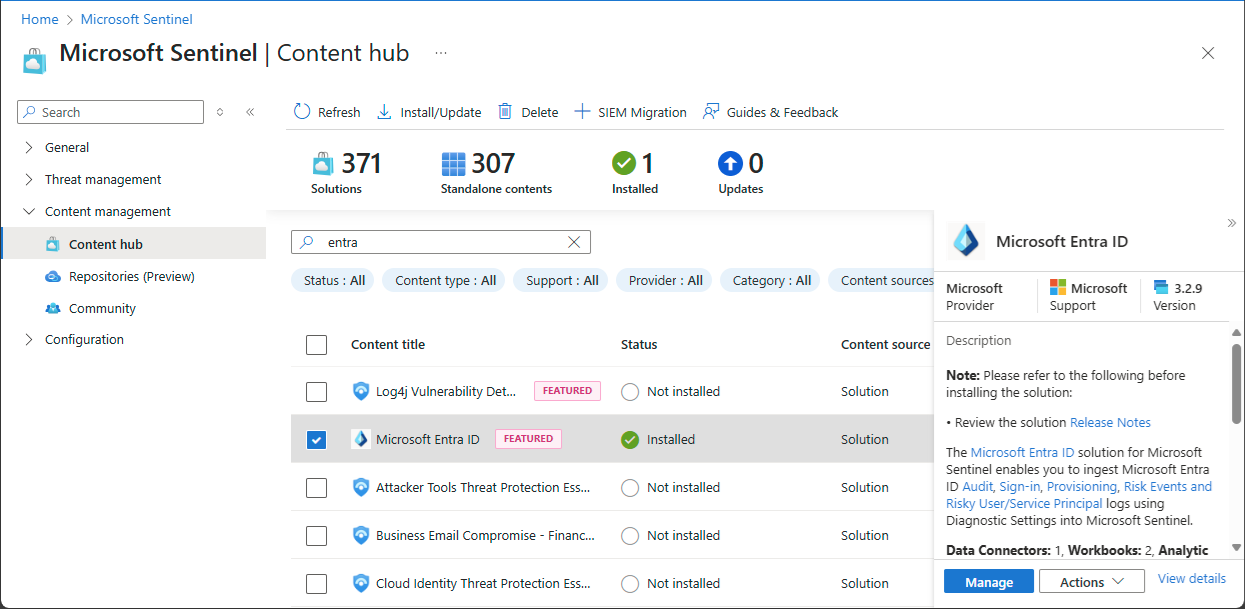

في هذه الخطوة، يمكنك تثبيت حل معرف Microsoft Entra واستخدام موصل معرف Microsoft Entra لجمع البيانات من معرف Microsoft Entra.

ربما تكون مؤسستك قد قامت بالفعل بتكوين إعداد تشخيص لدمج سجلات تدقيق Microsoft Entra. للتحقق، اعرض إعدادات التشخيص كما هو موضح في كيفية الوصول إلى إعدادات التشخيص.

قم بتثبيت حل معرف Microsoft Entra باتباع الخطوات الواردة في اكتشاف المحتوى الجاهز من Microsoft Sentinel وإدارته.

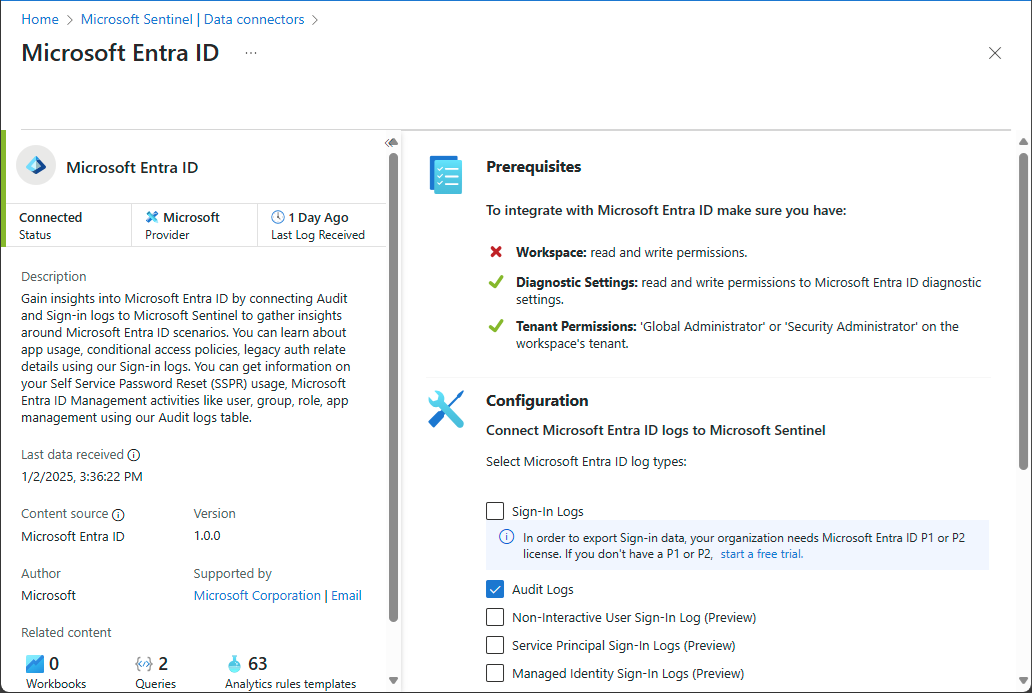

استخدم موصل معرف Microsoft Entra لجمع البيانات من معرف Microsoft Entra باتباع الخطوات الواردة في توصيل بيانات Microsoft Entra ب Microsoft Sentinel.

في صفحة موصلات البيانات، أضف علامة اختيار لسجلات التدقيق.

الخطوة 3: إنشاء قاعدة وصول رفع

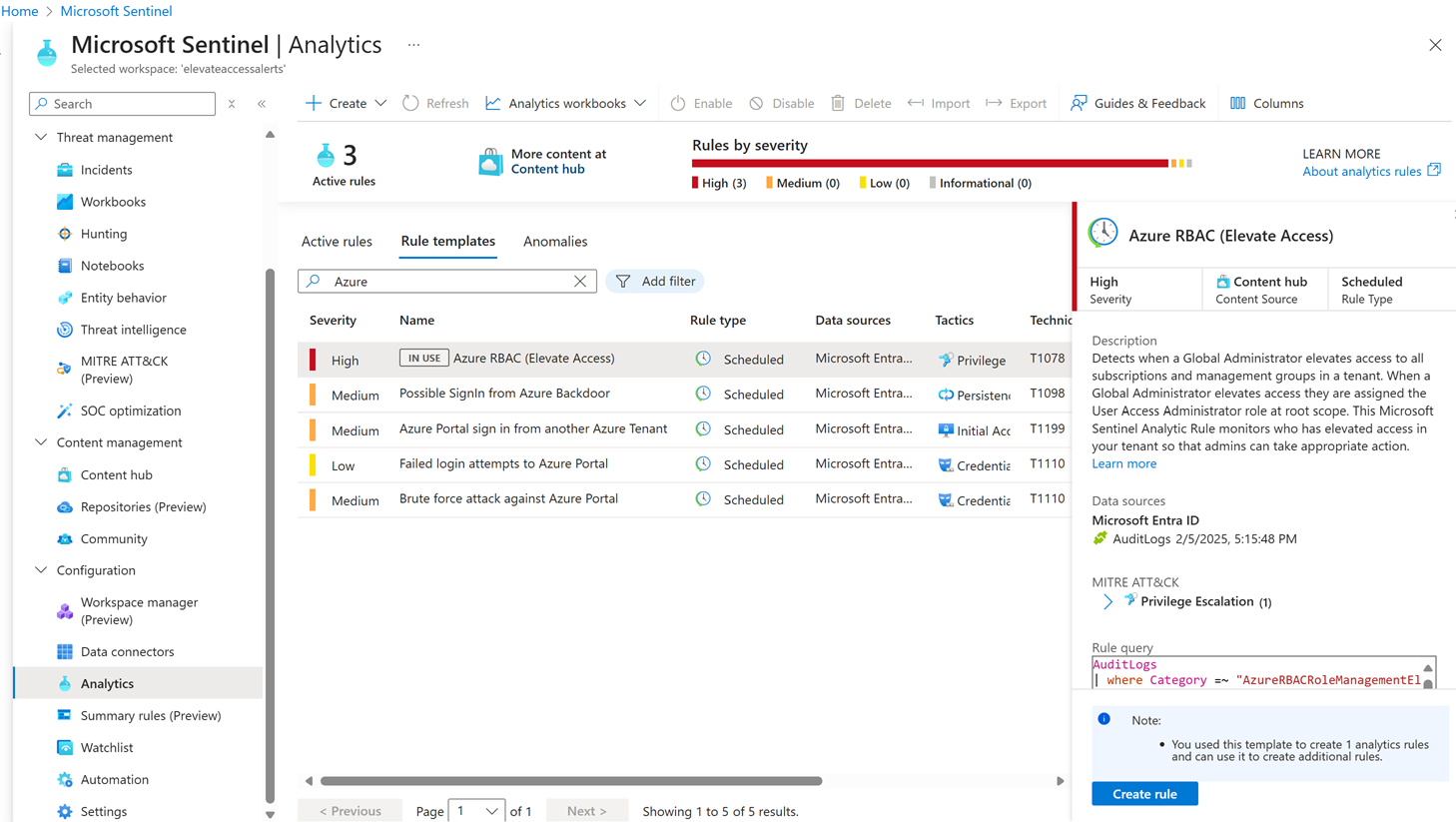

في هذه الخطوة، يمكنك إنشاء قاعدة تحليلات مجدولة استنادا إلى قالب لفحص سجلات تدقيق Microsoft Entra لرفع أحداث الوصول.

إنشاء قاعدة تحليلات الوصول إلى الارتفاع باتباع الخطوات الواردة في إنشاء قاعدة من قالب.

حدد قالب Azure RBAC (Elevate Access) ثم حدد الزر Create rule في جزء التفاصيل.

إذا لم تشاهد جزء التفاصيل، فحدد أيقونة التوسيع على الحافة اليمنى.

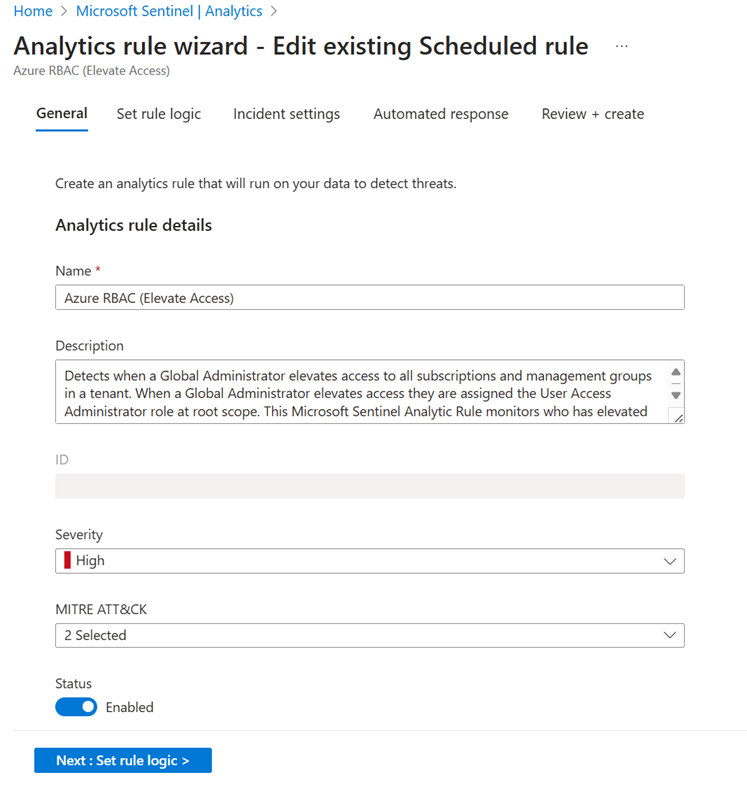

في معالج قاعدة التحليلات، استخدم الإعدادات الافتراضية لإنشاء قاعدة مجدولة جديدة.

الخطوة 4: عرض حوادث رفع مستوى الوصول

في هذه الخطوة، يمكنك عرض أحداث الوصول إلى الارتفاع والتحقيق فيها.

استخدم صفحة الحوادث لعرض حوادث رفع مستوى الوصول باتباع الخطوات الواردة في التنقل والتحقيق في الحوادث في Microsoft Sentinel.