إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

Microsoft Sentinel هو حل SIEM أصلي على البيئة السحابية يوفر أمانا قابلا للتطوير وفعالا من حيث التكلفة عبر البيئات متعددة الأوساط السحابية والأنظمة الأساسية. فهو يجمع بين الذكاء الاصطناعي والأتمتة وذكاء التهديدات لدعم اكتشاف التهديدات والتحقيق والاستجابة والتتبع الاستباقي.

يمكن Microsoft Sentinel SIEM المحللين من توقع الهجمات وإيقافها عبر السحابة والأنظمة الأساسية بشكل أسرع وبدقة أكبر.

تسلط هذه المقالة الضوء على الإمكانات الرئيسية في Microsoft Sentinel.

يرث Microsoft Sentinel ممارسات تدقيق العبث وعدم قابلية التغيير في Azure Monitor. في حين أن Azure Monitor هو نظام أساسي للبيانات الملحقة فقط، فإنه يتضمن أحكاما لحذف البيانات لأغراض التوافق.

تدعم هذه الخدمة Azure Lighthouse، والتي تتيح لموفري الخدمة تسجيل الدخول إلى المستأجر الخاص بهم لإدارة الاشتراكات ومجموعات الموارد التي فوضها العملاء.

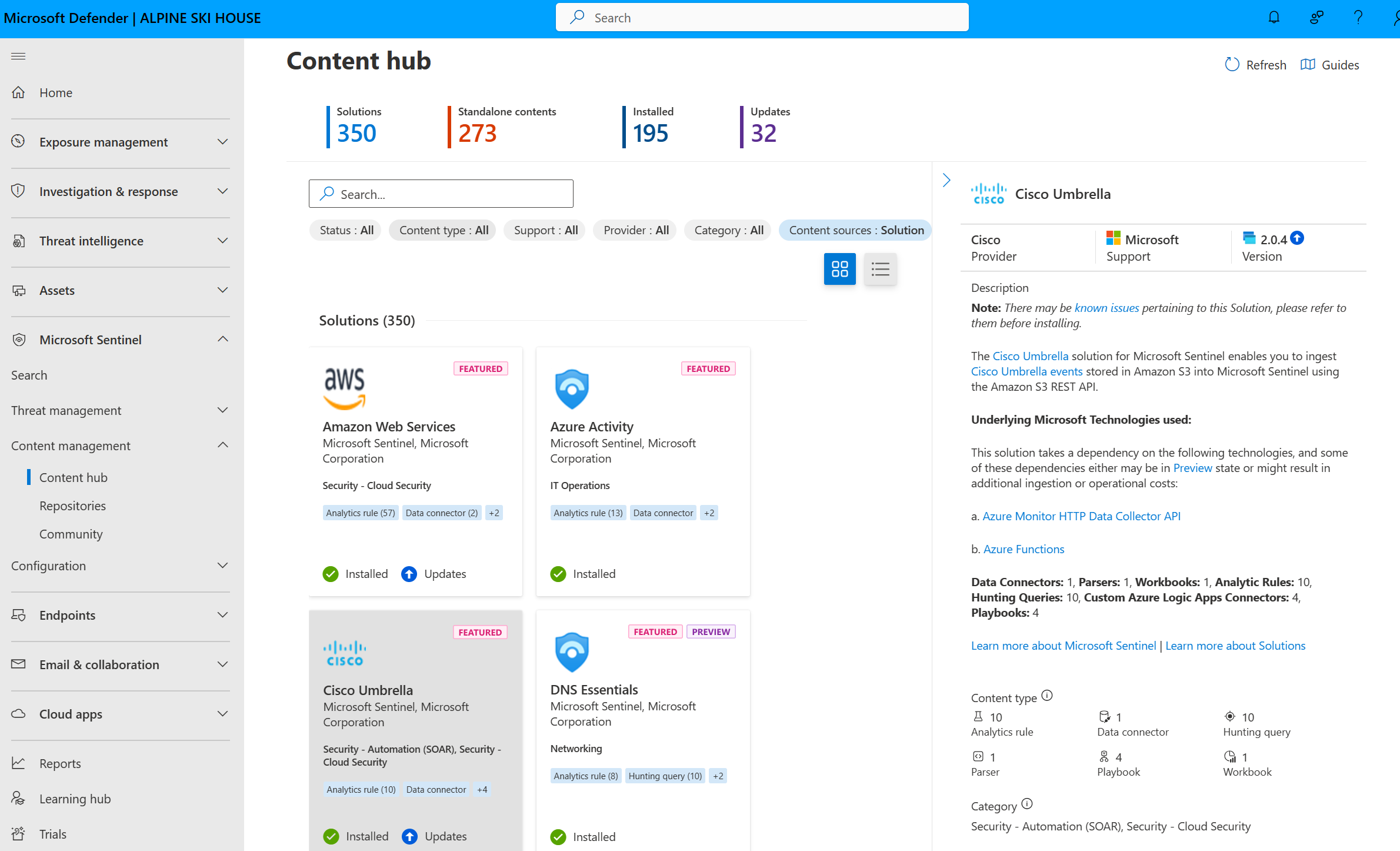

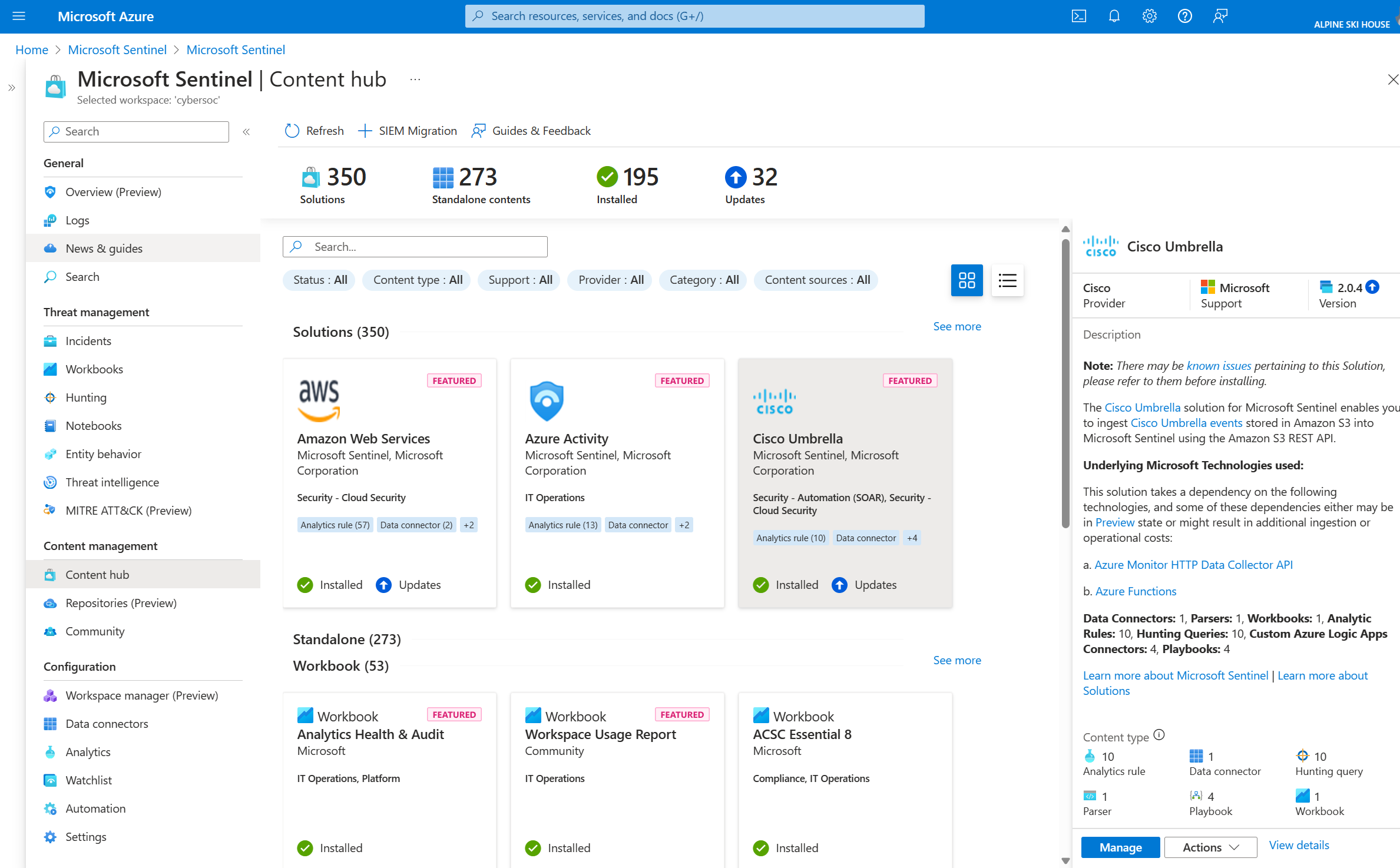

تمكين محتوى أمان خارج الصندوق

يوفر Microsoft Sentinel محتوى أمان مجمعا في حلول SIEM التي تمكنك من استيعاب البيانات والمراقبة والتنبيه والبحث والتحقيق والاستجابة والاتصال بالمنتجات والأنظمة الأساسية والخدمات المختلفة.

لمزيد من المعلومات، راجع حول محتوى Microsoft Sentinel وحلوله.

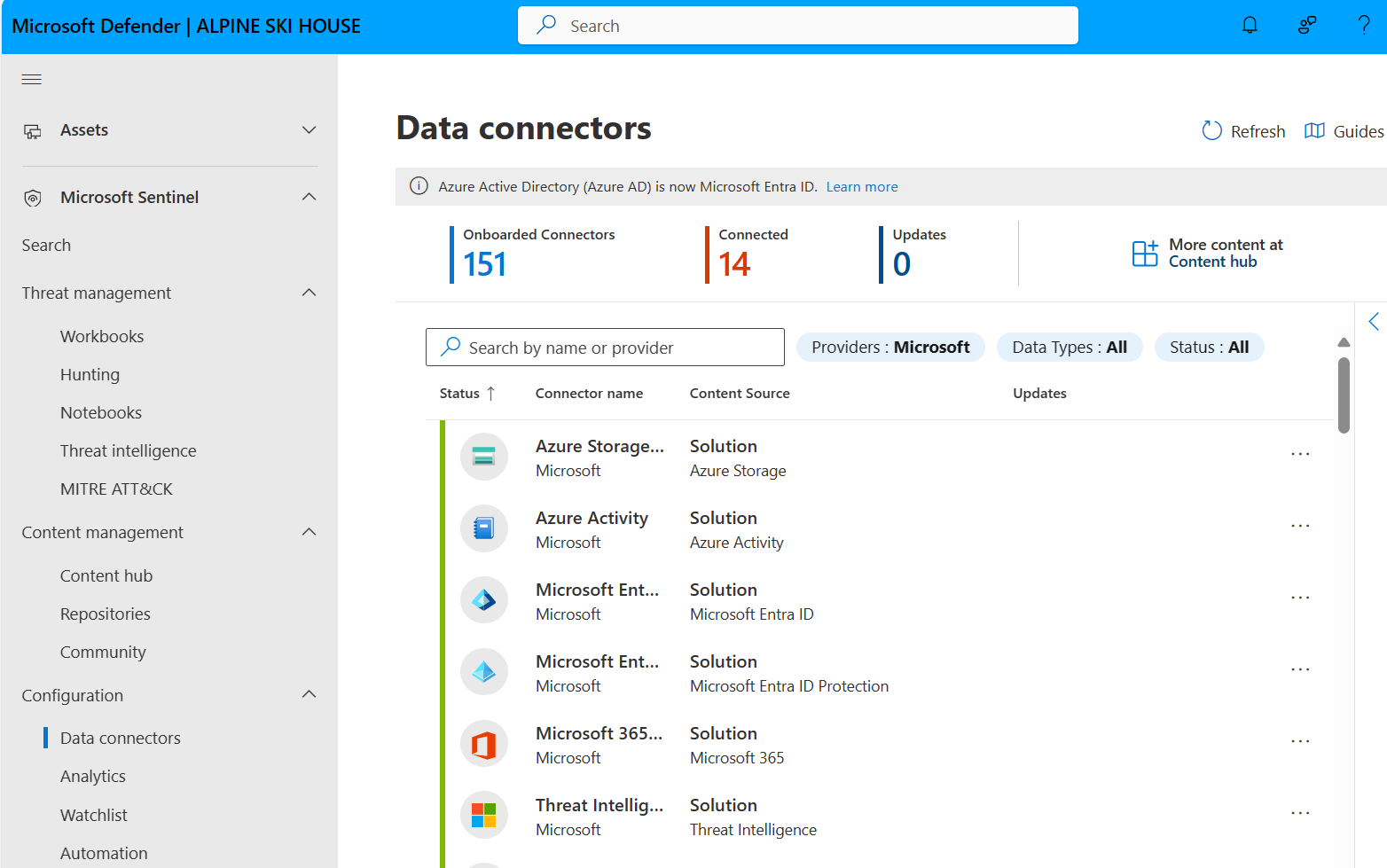

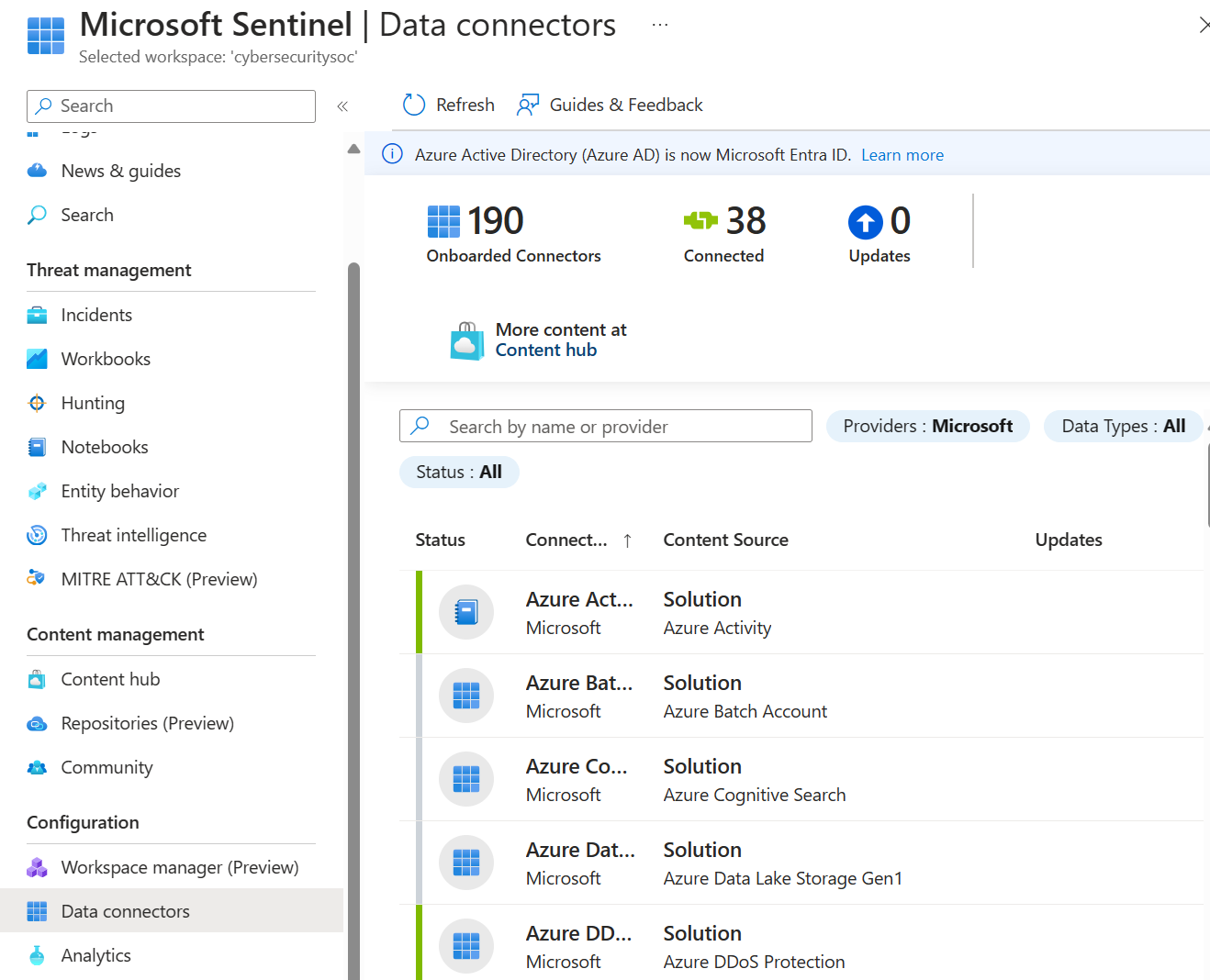

جمع البيانات على نطاق واسع

جمع البيانات عبر جميع المستخدمين والأجهزة والتطبيقات والبنية الأساسية، سواء على المستوى المحلي أو في سحابات متعددة.

يسلط هذا الجدول الضوء على الإمكانات الرئيسية في Microsoft Sentinel لجمع البيانات.

| Capability | Description | Get started |

|---|---|---|

| موصلات البيانات الجاهزة | يتم حزم العديد من الموصلات مع حلول SIEM ل Microsoft Sentinel وتوفر التكامل في الوقت الحقيقي. تتضمن هذه الموصلات مصادر Microsoft ومصادر Azure مثل Microsoft Entra ID ونشاط Azure وتخزين Azure والمزيد. تتوفر الموصلات الجاهزة أيضا للأنظمة البنائية للأمان والتطبيقات الأوسع للحلول غير التابعة لـ Microsoft. يمكنك أيضًا استخدام تنسيق الحدث الشائع أو Syslog أو REST-API لتوصيل مصادر البيانات الخاصة بك بـ Microsoft Sentinel. |

موصلات بيانات Microsoft Sentinel |

| الموصلات المخصصة | يدعم Microsoft Sentinel استيعاب البيانات من بعض المصادر دون موصل مخصص. إذا لم تتمكن من توصيل مصدر البيانات ب Microsoft Sentinel باستخدام حل موجود، فأنشئ موصل مصدر البيانات الخاص بك. | موارد لإنشاء موصلات مخصصة ل Microsoft Sentinel. |

| تطبيع البيانات | يستخدم Microsoft Sentinel كل من وقت الاستعلام وتسوية وقت الاستيعاب لترجمة مصادر مختلفة إلى طريقة عرض موحدة تمت تسويتها. | التطبيع ونموذج معلومات الأمان المتقدم (ASIM) |

اكتشاف التهديدات

اكشف عن التهديدات التي لم تُكتشف من قبل وقلل النتائج الإيجابية الزائفة باستخدام تحليلات Microsoft والتحليل الذكي للمخاطر مُنقطع النظير.

يسلط هذا الجدول الضوء على الإمكانات الرئيسية في Microsoft Sentinel للكشف عن التهديدات.

| Capacity | Description | Get started |

|---|---|---|

| Analytics | يساعدك على تقليل الضوضاء وتقليل عدد التنبيهات التي يجب عليك مراجعتها والتحقيق فيها. يستخدم Microsoft Sentinel التحليلات لتجميع التنبيهات في الحوادث. استخدم قواعد التحليل الجاهزة كما هي، أو كنقطة بداية لبناء قواعدك الخاصة. يوفر Microsoft Sentinel أيضًا قواعد لرسم خريطة لسلوك الشبكة لديك ثم البحث عن الخلل عبر مواردك. تربط هذه التحليلات النقاط، من خلال الجمع بين تنبيهات الدقة المنخفضة حول الكيانات المختلفة في حوادث أمنية محتملة عالية الدقة. | الكشف عن التهديدات الجاهزة |

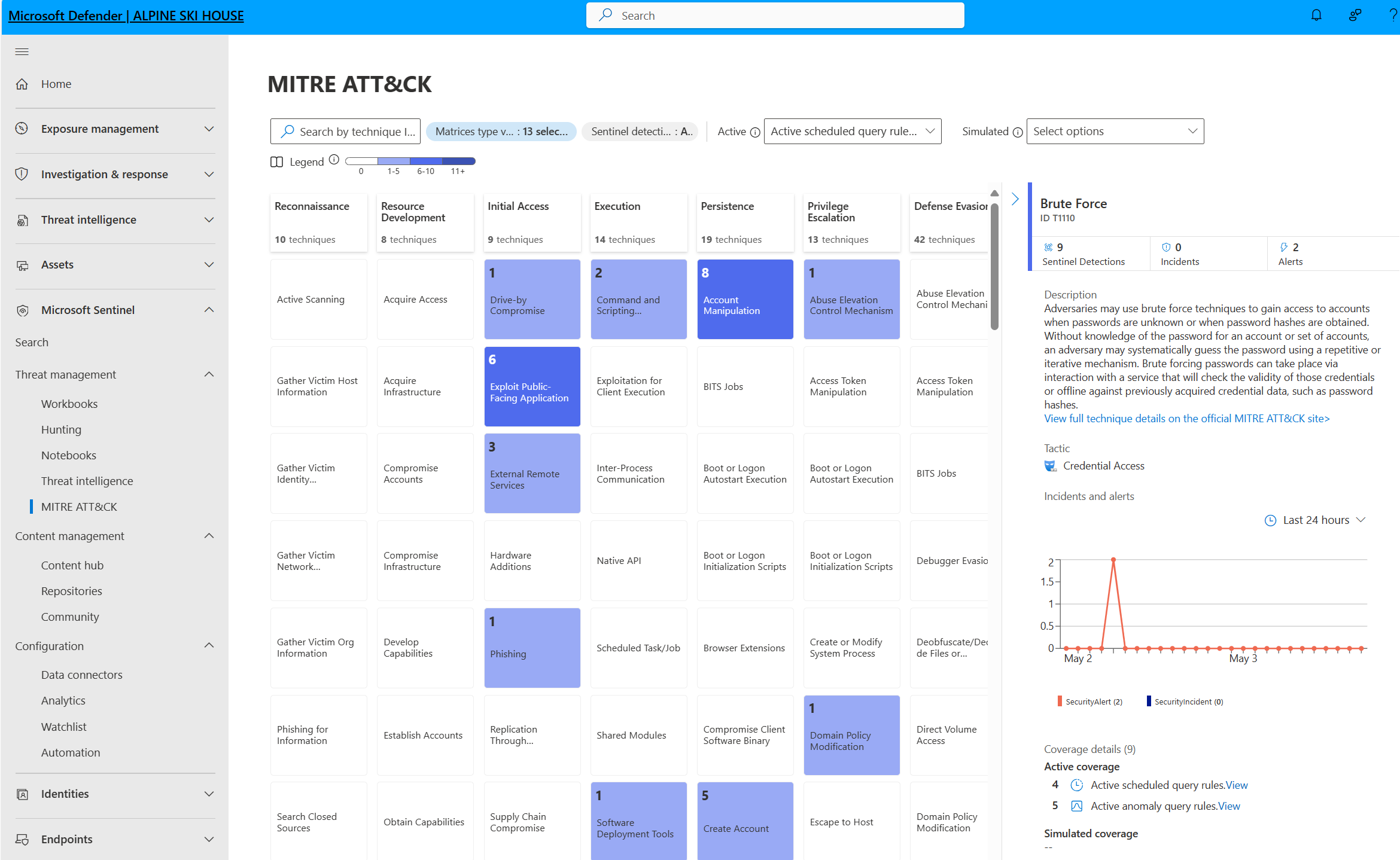

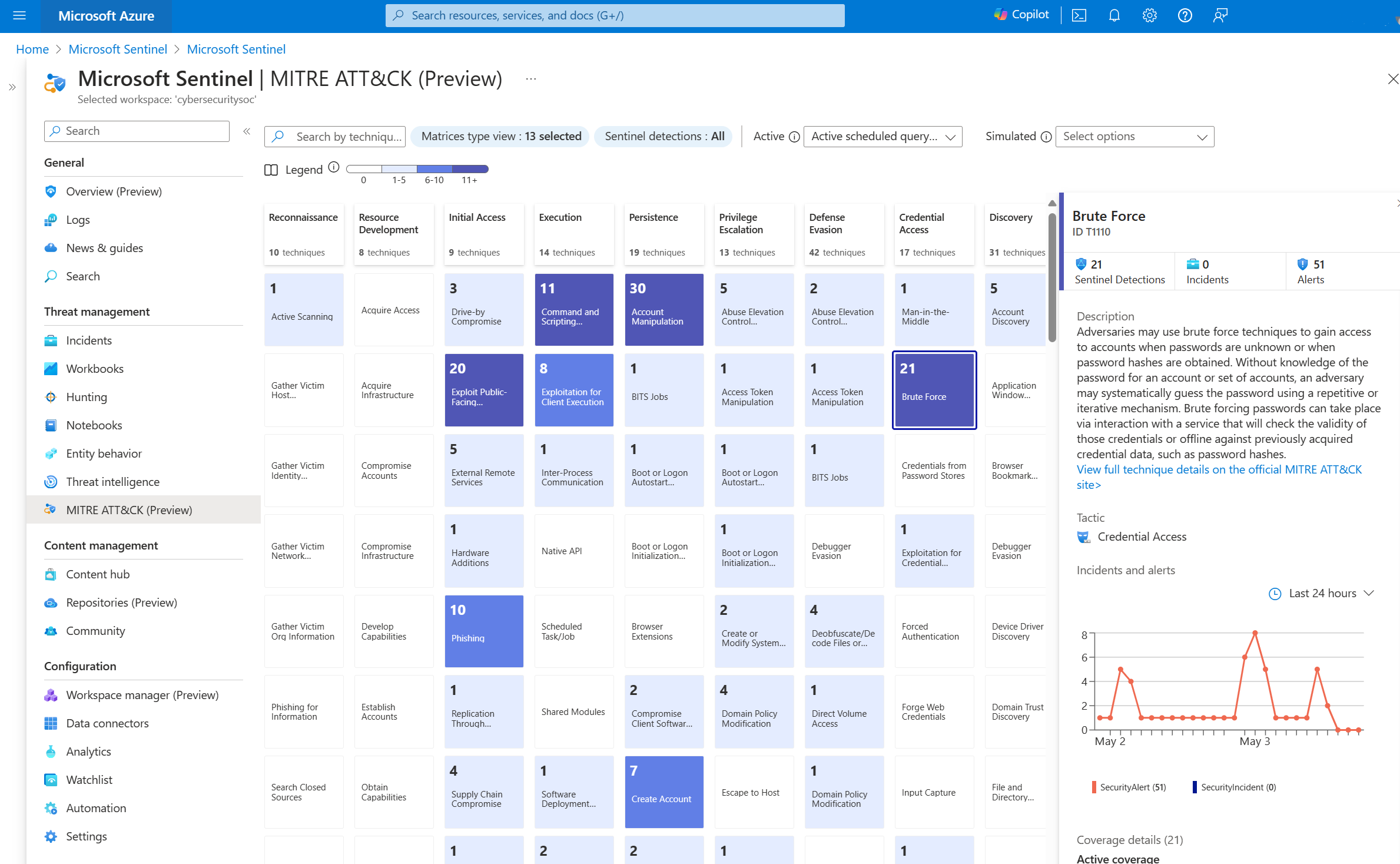

| تغطية MITRE ATT&CK | يحلل Microsoft Sentinel البيانات التي تم استيعابها، ليس فقط للكشف عن التهديدات ومساعدتك في التحقيق، ولكن أيضا لتصور طبيعة وتغطية حالة أمان مؤسستك استنادا إلى التكتيكات والتقنيات من إطار عمل MITRE ATT&CK®. | فهم التغطية الأمنية بواسطة إطار عمل MITRE ATT&CK® |

| التحليل الذكي للتهديدات | دمج العديد من مصادر التحليل الذكي للمخاطر في Microsoft Sentinel للكشف عن النشاط الضار في بيئتك وتوفير سياق لمحققي الأمان لاتخاذ قرارات استجابة مستنيرة. | التحليل الذكي للمخاطر في Microsoft Sentinel |

| Watchlists | ربط البيانات من مصدر بيانات توفره، وقائمة مراقبة، بالأحداث في بيئة Microsoft Sentinel. على سبيل المثال، يمكنك إنشاء قائمة مشاهدة مع قائمة بالأصول عالية القيمة أو الموظفين المنتهيين أو حسابات الخدمة في بيئتك. استخدم قوائم المشاهدة في كتيبات البحث وقواعد الاكتشاف والبحث عن التهديدات والاستجابة. | قوائم المشاهدة في Microsoft Sentinel |

| Workbooks | إنشاء تقارير مرئية تفاعلية باستخدام المصنفات. يأتي Microsoft Sentinel مزودا بقوالب مصنفات مضمنة تسمح لك باكتساب رؤى بسرعة عبر بياناتك بمجرد توصيل مصدر بيانات. أو أنشئ المصنفات المخصصة الخاصة بك. | تصور البيانات المجمعة. |

التحقيق في التهديدات

فحص التهديدات مع الذكاء الاصطناعي، والبحث عن الأنشطة المشبوهة على نطاق واسع والاستفادة من سنوات من العمل في مجال الأمن السيبراني في Microsoft.

يسلط هذا الجدول الضوء على الإمكانات الرئيسية في Microsoft Sentinel للتحقيق في التهديدات.

| Feature | Description | Get started |

|---|---|---|

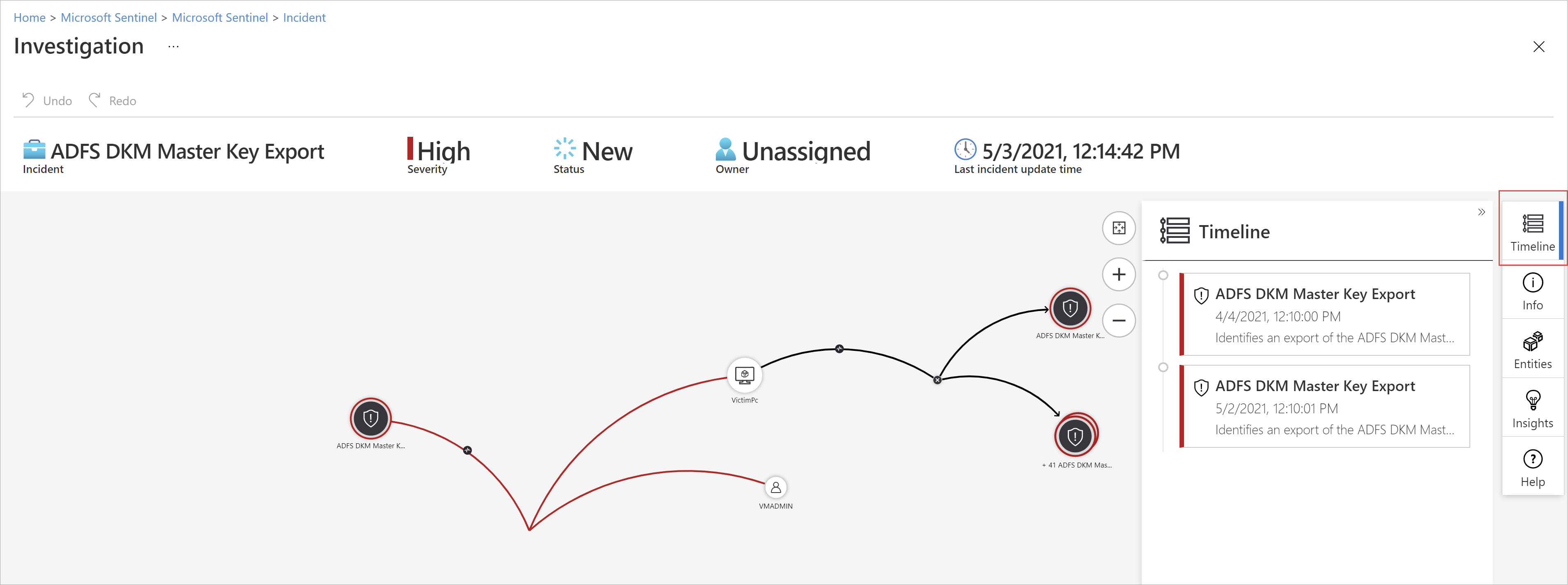

| Incidents | تساعدك أدوات التحقيق العميق لـ Microsoft Sentinel على فهم النطاق والعثور على السبب الجذري لتهديد أمني محتمل. يمكنك اختيار كيان على الرسم البياني التفاعلي لطرح أسئلة مثيرة للاهتمام لكيان معين، والتنقل لأسفل في هذا الكيان وعلاقاته للوصول إلى السبب الجذري للتهديد. | التنقل والتحقيق في الحوادث في Microsoft Sentinel |

| Hunts | تمكنك أدوات البحث والاستعلام القوية من Microsoft Sentinel، استنادا إلى إطار عمل MITRE، من البحث بشكل استباقي عن التهديدات الأمنية عبر مصادر بيانات مؤسستك، قبل تشغيل تنبيه. إنشاء قواعد الكشف المخصصة استنادًا إلى استعلام التتبع الخاص بك. بعد ذلك، اعرض هذه التحليلات كتنبيهات إلى المستجيبين للحوادث الأمنية. | تتبع التهديدات في Microsoft Sentinel |

| Notebooks | يدعم Microsoft Sentinel دفاتر Jupyter في مساحات عمل التعلم الآلي من Azure، بما في ذلك المكتبات الكاملة للتعلم الآلي والتصور وتحليل البيانات. استخدم دفاتر الملاحظات في Microsoft Azure Sentinel لتوسيع نطاق ما يمكنك القيام به باستخدام بيانات Microsoft Azure Sentinel. على سبيل المثال: - إجراء تحليلات غير مضمنة في Microsoft Sentinel، مثل بعض ميزات التعلم الآلي من Python. - إنشاء مرئيات البيانات غير المضمنة في Microsoft Sentinel، مثل المخططات الزمنية المخصصة وأشجار المعالجة. - دمج مصادر البيانات خارج Microsoft Sentinel، مثل مجموعة بيانات محلية. |

دفاتر ملاحظات Jupyter مع قدرات تتبع Microsoft Sentinel |

الاستجابة السريعة للأحداث

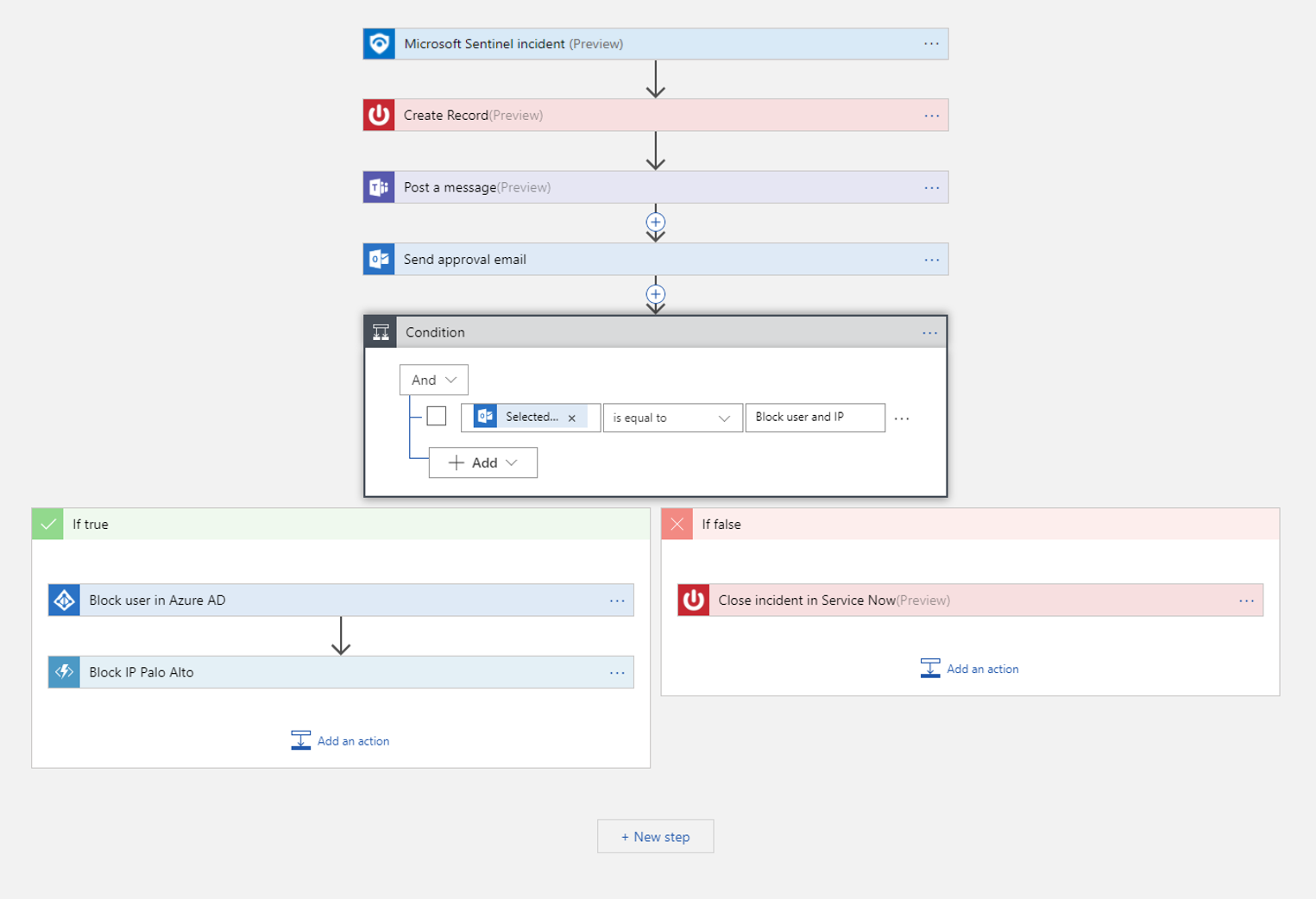

أتمتة المهام الشائعة الخاصة بك وتبسيط التزامن الأمني مع أدلة المبادئالتي تتكامل مع خدمات Azure إلى جانب أدواتك الحالية. يوفر الأتمتة والتزامن في Microsoft Sentinel بنية قابلة للتوسعة للغاية تمكن الأتمتة القابلة للتطوير مع ظهور تقنيات وتهديدات جديدة.

تستند أدلة المبادئ الأمنية في Microsoft Azure Sentinel إلى خدمة Azure Logic Apps. على سبيل المثال، إذا كنت تستخدم نظام تذاكر ServiceNow، فاستخدم Azure Logic Apps لأتمتة مهام سير العمل وفتح تذكرة في ServiceNow في كل مرة يتم فيها إنشاء تنبيه أو حادث معين.

يسلط هذا الجدول الضوء على الإمكانات الرئيسية في Microsoft Sentinel للاستجابة للتهديدات.

| Feature | Description | Get started |

|---|---|---|

| قواعد الأتمتة | إدارة أتمتة معالجة الحوادث مركزيا في Microsoft Sentinel من خلال تحديد وتنسيق مجموعة صغيرة من القواعد التي تغطي سيناريوهات مختلفة. | أتمتة الاستجابة للمخاطر في Microsoft Sentinel باستخدام قواعد التشغيل التلقائي |

| Playbooks | أتمتة الاستجابة للمخاطر وتنسيقها باستخدام أدلة المبادئ، وهي مجموعة من إجراءات المعالجة. قم بتشغيل دليل المبادئ عند الطلب أو تلقائيًا كاستجابة لتنبيهات أو حوادث معينة، عند تشغيلها بواسطة قاعدة أتمتة. لإنشاء أدلة مبادئ باستخدام Azure Logic Apps، اختر من بين معرض موصلات موسع باستمرار لخدمات وأنظمة مختلفة مثل ServiceNow وJira والمزيد. تسمح لك هذه الموصلات بتطبيق أي منطق مخصص في سير العمل الخاص بك. |

أتمتة الاستجابة للمخاطر باستخدام أدلة المبادئ في Microsoft Sentinel قائمة بجميع موصلات Logic App |

Microsoft Sentinel في المخطط الزمني للإيقاف في مدخل Microsoft Azure

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5. وهذا يعني أنه يمكنك استخدام Microsoft Sentinel في مدخل Defender حتى إذا كنت لا تستخدم خدمات Microsoft Defender الأخرى.

بدءا من يوليو 2026، سيتم دعم Microsoft Sentinel في مدخل Defender فقط، وستتم إعادة توجيه أي عملاء متبقين يستخدمون مدخل Microsoft Azure تلقائيا.

إذا كنت تستخدم حاليا Microsoft Sentinel في مدخل Microsoft Azure، نوصي بالبدء في التخطيط للانتقال إلى مدخل Defender الآن لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender.

لمزيد من المعلومات، اطلع على:

- Microsoft Sentinel في مدخل Microsoft Defender

- نقل بيئة Microsoft Sentinel إلى مدخل Defender

- التخطيط للانتقال إلى مدخل Microsoft Defender لجميع عملاء Microsoft Sentinel (مدونة)

التغييرات للعملاء الجدد بدءا من يوليو 2025

من أجل التغييرات الموضحة في هذا القسم، عملاء Microsoft Sentinel الجدد هم العملاء الذين يقومون بإلحاق مساحة العمل الأولى في المستأجر الخاص بهم إلى Microsoft Sentinel.

اعتبارا من يوليو 2025، يتم إلحاق مساحات العمل الخاصة بهم تلقائيا بمدخل Defender مع إلحاق العملاء الجدد الذين لديهم أيضا أذونات مالك الاشتراك أو مسؤول وصول المستخدم، وليسوا مستخدمين مفوضين من قبل Azure Lighthouse، تلقائيا بمدخل Defender مع الإعداد إلى Microsoft Sentinel.

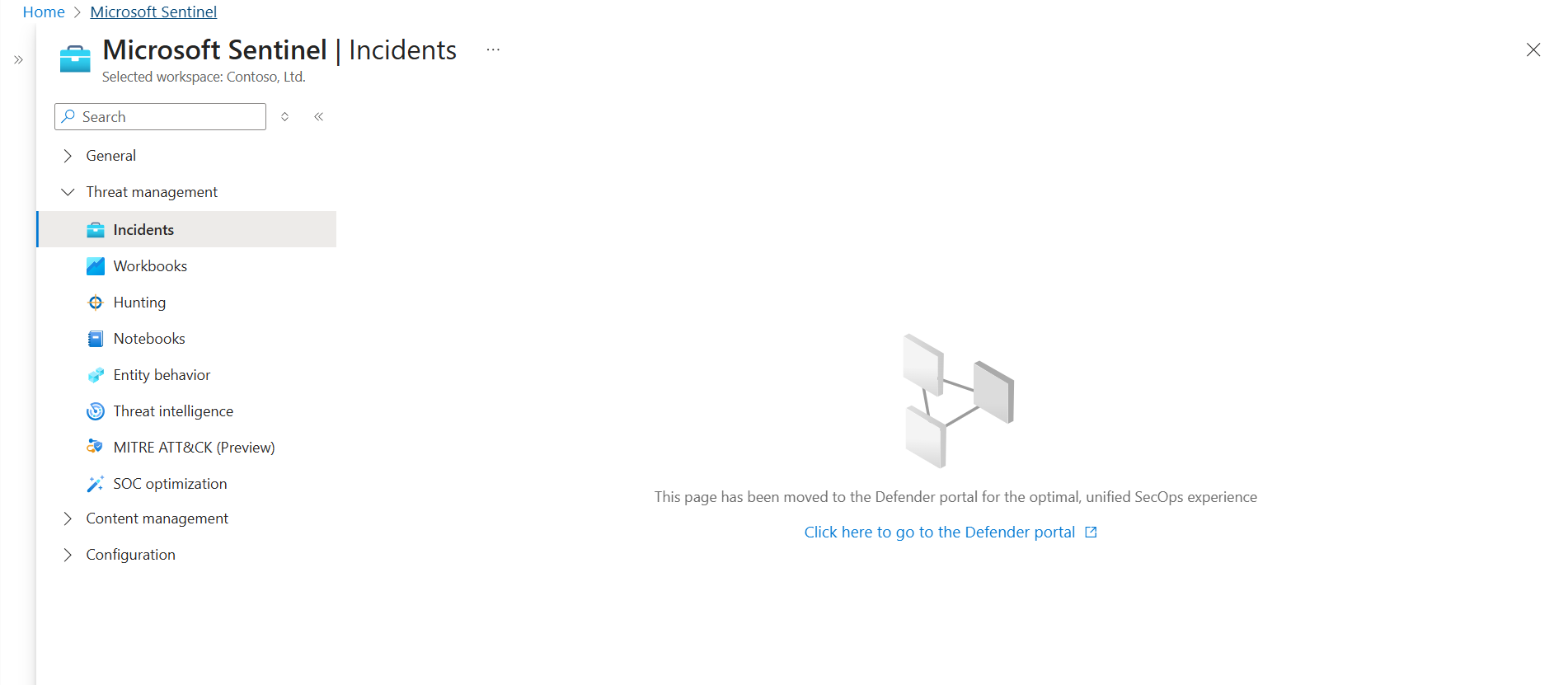

يرى مستخدمو مساحات العمل هذه، الذين ليسوا أيضا مستخدمين مفوضين من Azure Lighthouse، الارتباطات في Microsoft Sentinel في مدخل Microsoft Azure التي تعيد توجيههم إلى مدخل Defender.

على سبيل المثال:

يستخدم هؤلاء المستخدمون Microsoft Sentinel في مدخل Defender فقط.

لا يتم إلحاق العملاء الجدد الذين ليس لديهم أذونات ذات صلة تلقائيا بمدخل Defender، ولكنهم لا يزالون يرون ارتباطات إعادة التوجيه في مدخل Microsoft Azure، بالإضافة إلى المطالبات بالحصول على مستخدم لديه أذونات ذات صلة يدويا على متن مساحة العمل إلى مدخل Defender.

يلخص هذا الجدول هذه التجارب:

| نوع العميل | Experience |

|---|---|

| العملاء الحاليون الذين ينشئون مساحات عمل جديدة في مستأجر حيث توجد بالفعل مساحة عمل ممكنة ل Microsoft Sentinel | لا يتم إلحاق مساحات العمل تلقائيا، ولا يرى المستخدمون ارتباطات إعادة التوجيه |

| يقوم المستخدمون المفوضون من Azure Lighthouse بإنشاء مساحات عمل جديدة في أي مستأجر | لا يتم إلحاق مساحات العمل تلقائيا، ولا يرى المستخدمون ارتباطات إعادة التوجيه |

| عملاء جدد يقومون بإعداد مساحة العمل الأولى في المستأجر الخاص بهم إلى Microsoft Sentinel |

- يتم إلحاق مساحة العمل الخاصة بالمستخدمين الذين لديهم الأذونات المطلوبة تلقائيا. يرى المستخدمون الآخرون لمساحات العمل هذه ارتباطات إعادة التوجيه في مدخل Microsoft Azure. - لا يتم إلحاق مساحة العمل الخاصة بالمستخدمين الذين ليس لديهم الأذونات المطلوبة تلقائيا. يرى جميع مستخدمي مساحات العمل هذه ارتباطات إعادة التوجيه في مدخل Microsoft Azure، ويجب على المستخدم الذي لديه الأذونات المطلوبة إلحاق مساحة العمل بمدخل Defender. |