إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

By far the most common type of analytics rule, Scheduled rules are based on Kusto queries that are configured to run at regular intervals and examine raw data from a defined "lookback" period. يمكن للاستعلامات إجراء عمليات إحصائية معقدة على بياناتها الهدف، والكشف عن الخطوط الأساسية والنواجهات الخارجية في مجموعات من الأحداث. إذا تجاوز عدد النتائج التي تم التقاطها بواسطة الاستعلام الحد الذي تم تكوينه في القاعدة، تنتج القاعدة تنبيها.

تساعدك هذه المقالة على فهم كيفية إنشاء قواعد التحليلات المجدولة، وتقدم لك جميع خيارات التكوين ومعانيها. المعلومات الواردة في هذه المقالة مفيدة في سيناريوهين:

إنشاء قاعدة تحليلات من قالب: استخدم منطق الاستعلام وإعدادات الجدولة والبحث كما هو محدد في القالب، أو قم بتخصيصها لإنشاء قواعد جديدة.

إنشاء قاعدة تحليلات من البداية: إنشاء الاستعلام الخاص بك وقاعدة من الألف إلى الياء. للقيام بذلك بشكل فعال، يجب أن يكون لديك أساس شامل في علم البيانات ولغة استعلام Kusto.

Important

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5.

Starting in July 2026, all customers using Microsoft Sentinel in the Azure portal will be redirected to the Defender portal and will use Microsoft Sentinel in the Defender portal only. Starting in July 2025, many new customers are automatically onboarded and redirected to the Defender portal.

إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

قوالب قواعد التحليلات

تمت كتابة الاستعلامات في قوالب القواعد المجدولة من قبل خبراء الأمان وعلوم البيانات، إما من Microsoft أو من مورد الحل الذي يوفر القالب.

استخدم قالب قاعدة التحليلات عن طريق تحديد اسم قالب من قائمة القوالب وإنشاء قاعدة استنادا إليها.

يحتوي كل قالب على قائمة بمصادر البيانات المطلوبة. عند فتح القالب، يتم التحقق تلقائيًا من توفر مصادر البيانات. التوفر يعني أن مصدر البيانات متصل، وأنه يتم استيعاب البيانات بانتظام من خلاله. إذا لم يتوفر أي من مصادر البيانات المطلوبة، فلن يسمح لك بإنشاء القاعدة، وقد ترى أيضا رسالة خطأ بهذا الشأن.

عند إنشاء قاعدة من قالب، يفتح معالج إنشاء القاعدة استنادا إلى القالب المحدد. يتم ملء جميع التفاصيل تلقائيا، ويمكنك تخصيص المنطق وإعدادات القاعدة الأخرى لتناسب احتياجاتك المحددة بشكل أفضل. يمكنك تكرار هذه العملية لإنشاء المزيد من القواعد استنادا إلى القالب. عند الوصول إلى نهاية معالج إنشاء القاعدة، يتم التحقق من صحة التخصيصات الخاصة بك، ويتم إنشاء القاعدة. The new rules appear in the Active rules tab on the Analytics page. Likewise, on the Rule templates tab, the template from which you created the rule is now displayed with the In use tag.

يحتفظ مؤلفو قوالب قواعد التحليلات باستمرار، إما لإصلاح الأخطاء أو لتحسين الاستعلام. عندما يتلقى القالب تحديثا، يتم عرض أي قواعد تستند إلى هذا القالب مع Update العلامة ، وتكون لديك الفرصة لتعديل هذه القواعد لتضمين التغييرات التي تم إجراؤها على القالب. يمكنك أيضا إرجاع أي تغييرات أجريتها في قاعدة إلى إصدارها الأصلي المستند إلى القالب. لمزيد من المعلومات، راجع إدارة إصدارات القالب لقواعد التحليلات المجدولة في Microsoft Sentinel.

بعد التعرف على خيارات التكوين في هذه المقالة، راجع إنشاء قواعد تحليلات مجدولة من القوالب.

تشرح بقية هذه المقالة جميع إمكانيات تخصيص تكوين القواعد الخاصة بك.

تكوين قاعدة التحليلات

يشرح هذا القسم الاعتبارات الرئيسية التي تحتاج إلى أخذها في الاعتبار قبل البدء في تكوين القواعد الخاصة بك.

اسم قاعدة التحليلات وتفاصيلها

تحتوي الصفحة الأولى من معالج قاعدة التحليلات على المعلومات الأساسية للقاعدة.

Name: The name of the rule as it appears in the list of rules and in any rule-based filters. يجب أن يكون الاسم فريدا لمساحة العمل الخاصة بك.

Description: A free-text description of the purpose of the rule.

ID: The GUID of the rule as an Azure resource, used in API requests and responses, among other things. يتم تعيين GUID هذا فقط عند إنشاء القاعدة، لذلك يتم عرضها فقط عند تحرير قاعدة موجودة. نظرا لأنه حقل للقراءة فقط، يتم عرضه باللون الرمادي ولا يمكن تغييره. لا توجد بعد عند إنشاء قاعدة جديدة، إما من قالب أو من البداية.

Severity: A rating to give the alerts produced by this rule. The severity of an activity is a calculation of the potential negative impact of the activity’s occurrence.

| Severity | Description |

|---|---|

| Informational | لا يوجد أي تأثير على النظام الخاص بك، ولكن قد تكون المعلومات مؤشرا على الخطوات المستقبلية التي يخطط لها أحد أطراف التهديد. |

| Low | وسيكون التأثير الفوري ضئيلا. من المحتمل أن يحتاج الفاعل في التهديد إلى اتخاذ خطوات متعددة قبل تحقيق تأثير على بيئة ما. |

| Medium | يمكن أن يكون لممثل التهديد بعض التأثير على البيئة مع هذا النشاط، ولكنه سيكون محدودا من حيث النطاق أو يتطلب نشاطا إضافيا. |

| High | ويوفر النشاط المحدد لممثل التهديد إمكانية وصول واسعة النطاق لإجراء إجراءات على البيئة أو يتم تشغيله بسبب التأثير على البيئة. |

لا تعد الإعدادات الافتراضية لمستوى الخطورة ضمانا لمستوى التأثير الحالي أو البيئي. تخصيص تفاصيل التنبيه لتخصيص الخطورة والتكتيكات والخصائص الأخرى لمثيل معين من التنبيه بقيم أي حقول ذات صلة من إخراج استعلام.

تعد تعريفات الخطورة لقوالب قواعد تحليلات Microsoft Sentinel ذات صلة فقط بالتنبيهات التي تم إنشاؤها بواسطة قواعد التحليلات. بالنسبة للتنبيهات التي تم تناولها من خدمات أخرى، يتم تحديد الخطورة بواسطة خدمة أمان المصدر.

MITRE ATT&CK: A specification of the attack tactics and techniques represented by the activities captured by this rule. وتستند هذه إلى تكتيكات وتقنيات إطار عمل MITRE ATT&CK®.

تنطبق تكتيكات وتقنيات MITRE ATT CK المحددة هنا في القاعدة على أي تنبيهات تم إنشاؤها بواسطة القاعدة. كما أنها تنطبق على أي حوادث تم إنشاؤها من هذه التنبيهات.

لمزيد من المعلومات حول زيادة تغطية مشهد التهديد MITRE ATT&CK إلى أقصى حد، راجع فهم التغطية الأمنية بواسطة إطار عمل MITRE ATT&CK®.

Status: When you create the rule, its Status is Enabled by default, which means it runs immediately after you finish creating it. إذا كنت لا تريد تشغيله على الفور، فلديك خياران:

- Select Disabled, and the rule is created without running. When you want the rule to run, find it in your Active rules tab, and enable it from there.

- جدولة القاعدة للتشغيل أولا في تاريخ ووقت محددين. هذا الأسلوب قيد المعاينة حاليا. See Query scheduling later on in this article.

Rule query

هذا هو جوهر القاعدة: يمكنك تحديد المعلومات الموجودة في التنبيهات التي تم إنشاؤها بواسطة هذه القاعدة، وكيفية تنظيم المعلومات. يحتوي هذا التكوين على تأثيرات متابعة على الشكل الذي تبدو عليه الحوادث الناتجة، ومدى سهولة أو صعوبة التحقيق فيها ومعالجتها وحلها. من المهم جعل تنبيهاتك غنية بالمعلومات قدر الإمكان، وجعل هذه المعلومات يمكن الوصول إليها بسهولة.

عرض استعلام Kusto الذي يحلل بيانات السجل الخام أو إدخاله. إذا كنت تقوم بإنشاء قاعدة من البداية، فمن المستحسن التخطيط للاستعلام وتصميمه قبل فتح هذا المعالج. You can build and test queries in the Logs page.

يتم التحقق من صحة كل شيء تكتبه في نافذة استعلام القاعدة على الفور، لذلك يمكنك معرفة ما إذا كنت ترتكب أي أخطاء على الفور.

أفضل الممارسات لاستعلامات قاعدة التحليلات

نوصي باستخدام محلل نموذج معلومات الأمان المتقدم (ASIM) كمصدر استعلام، بدلا من استخدام جدول أصلي. سيضمن هذا أن الاستعلام يدعم أي مصدر بيانات حالي أو مستقبلي ذي صلة أو مجموعة من مصادر البيانات، بدلا من الاعتماد على مصدر بيانات واحد.

يجب أن يتراوح طول الاستعلام بين 1 و10000 حرف ولا يمكن أن يحتوي على "

search *" أو "union *". You can use user-defined functions to overcome the query length limitation, as a single function can replace dozens of lines of code.استخدام دالات ADX لإنشاء استعلامات Azure Data Explorer داخل نافذة استعلام Log Analytics غير مدعوم.

عند استخدام الدالة

bag_unpackفي استعلام، إذا قمت بإسقاط الأعمدة كالحقول باستخدام "project field1" والعمود غير موجود، يفشل الاستعلام. للحماية من حدوث ذلك، يجب عرض العمود كما يلي:project field1 = column_ifexists("field1","")

لمزيد من المعلومات، راجع:

- Kusto Query Language في Microsoft Sentinel

- دليل مرجعي سريع ل KQL

- أفضل الممارسات لاستعلامات Kusto Query Language

Alert enhancement

إذا كنت تريد أن تظهر التنبيهات الخاصة بك النتائج الخاصة بها بحيث يمكن أن تكون مرئية على الفور في الحوادث، وتتبعها والتحقيق فيها بشكل مناسب، فاستخدم تكوين تحسين التنبيه لعرض جميع المعلومات المهمة في التنبيهات.

يتمتع تحسين التنبيه هذا بفائدة إضافية تتمثل في تقديم النتائج بطريقة مرئية ويمكن الوصول إليها بسهولة.

هناك ثلاثة أنواع من تحسينات التنبيه التي يمكنك تكوينها:

- Entity mapping

- Custom details

- تفاصيل التنبيه (المعروفة أيضا باسم المحتوى الديناميكي)

Entity mapping

الكيانات هي اللاعبين على أي جانب من قصة الهجوم. يعد تحديد جميع الكيانات في التنبيه أمرا ضروريا للكشف عن التهديدات والتحقيق فيها. للتأكد من أن Microsoft Sentinel يعرف الكيانات في بياناتك الأولية، يجب تعيين أنواع الكيانات التي تعرف عليها Microsoft Sentinel على الحقول في نتائج الاستعلام. يدمج هذا التعيين الكيانات المحددة في حقل Entities في مخطط التنبيه الخاص بك.

لمعرفة المزيد حول تعيين الكيان والحصول على إرشادات كاملة، راجع تعيين حقول البيانات إلى كيانات في Microsoft Sentinel.

Custom details

بشكل افتراضي، تكون كيانات التنبيه وبيانات التعريف فقط مرئية في الحوادث دون التنقل لأسفل في الأحداث الأولية في نتائج الاستعلام. To give other fields from your query results immediate visibility in your alerts and incidents, define them as custom details. يدمج Microsoft Sentinel هذه التفاصيل المخصصة في حقل ExtendedProperties في التنبيهات الخاصة بك، مما يؤدي إلى عرضها مقدما في التنبيهات الخاصة بك، وفي أي حوادث تم إنشاؤها من هذه التنبيهات.

لمعرفة المزيد حول عرض التفاصيل المخصصة والحصول على إرشادات كاملة، راجع تفاصيل حدث Surface المخصص في التنبيهات في Microsoft Sentinel.

Alert details

يسمح لك هذا الإعداد بتخصيص خصائص التنبيه القياسية بخلاف ذلك وفقا لمحتوى الحقول المختلفة في كل تنبيه فردي. يتم دمج هذه التخصيصات في حقل ExtendedProperties في التنبيهات الخاصة بك. على سبيل المثال، يمكنك تخصيص اسم التنبيه أو الوصف لتضمين اسم مستخدم أو عنوان IP مميز في التنبيه.

لمعرفة المزيد حول تخصيص تفاصيل التنبيه والحصول على إرشادات كاملة، راجع تخصيص تفاصيل التنبيه في Microsoft Sentinel.

Note

في مدخل Microsoft Defender، يكون محرك ارتباط Defender XDR مسؤولا فقط عن تسمية الحوادث، لذلك قد يتم تجاوز أي أسماء تنبيهات قمت بتخصيصها عند إنشاء الحوادث من هذه التنبيهات.

Query scheduling

تحدد المعلمات التالية عدد مرات تشغيل القاعدة المجدولة، والفترة الزمنية التي تفحصها في كل مرة يتم تشغيلها فيها.

| Setting | Behavior |

|---|---|

| تشغيل الاستعلام كل | Controls the query interval: how often the query is run. |

| بيانات البحث من آخر | Determines the lookback period: the time period covered by the query. |

The allowed range for both of these parameters is from 5 minutes to 14 days.

يجب أن يكون الفاصل الزمني للاستعلام أقصر من فترة البحث أو مساويا لها. إذا كان أقصر، تتداخل فترات الاستعلام، مما قد يؤدي إلى بعض تكرار النتائج. لا يسمح لك التحقق من صحة القاعدة بتعيين فاصل زمني أطول من فترة البحث، على الرغم من أن ذلك سيؤدي إلى وجود فجوات في التغطية الخاصة بك.

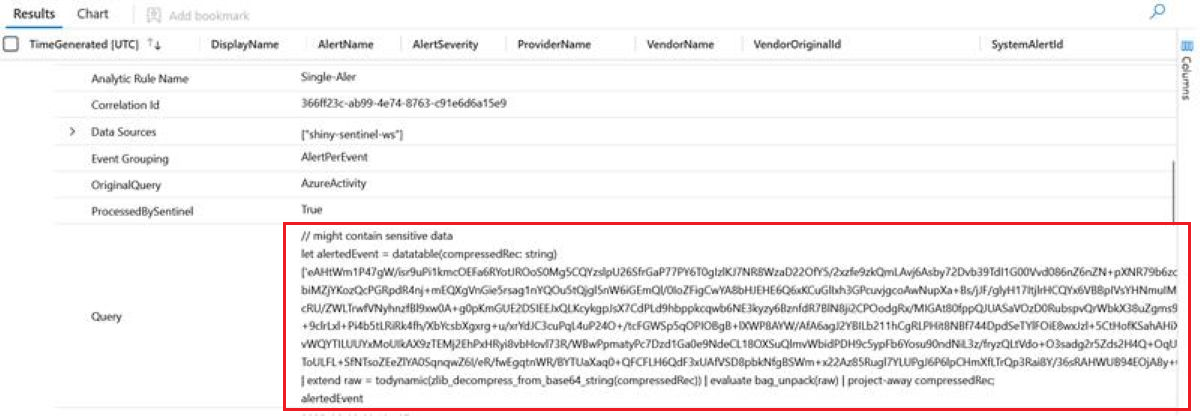

The Start running setting, now in PREVIEW, allows you to create a rule with status Enabled, but to delay its first execution until a predetermined date and time. يعد هذا الإعداد مفيدا إذا كنت تريد تحديد وقت تنفيذ القواعد وفقا للوقت الذي يتوقع فيه استيعاب البيانات من المصدر، أو عندما يبدأ محللو SOC يوم عملهم.

| Setting | Behavior |

|---|---|

| Automatically | يتم تشغيل القاعدة لأول مرة فور إنشائها، وبعد ذلك في الفاصل الزمني المحدد في تشغيل الاستعلام كل إعداد. |

| في وقت محدد (معاينة) | قم بتعيين تاريخ ووقت للقاعدة لتشغيلها لأول مرة، وبعد ذلك يتم تشغيلها عند الفاصل الزمني المحدد في إعداد تشغيل الاستعلام كل . |

The start running time must be between 10 minutes and 30 days after the rule creation (or enablement) time.

The line of text under the Start running setting (with the information icon at its left) summarizes the current query scheduling and lookback settings.

Note

Ingestion delay

To account for latency that might occur between an event's generation at the source and its ingestion into Microsoft Sentinel, and to ensure complete coverage without data duplication, Microsoft Sentinel runs scheduled analytics rules on a five-minute delay from their scheduled time.

لمزيد من المعلومات، راجع معالجة تأخير الاستيعاب في قواعد التحليلات المجدولة.

Alert threshold

العديد من أنواع أحداث الأمان عادية أو حتى متوقعة بأعداد صغيرة، ولكنها علامة على وجود تهديد بأعداد أكبر. يمكن أن تعني المقاييس المختلفة للأعداد الكبيرة أنواعا مختلفة من التهديدات. على سبيل المثال، محاولتين أو ثلاث محاولات فاشلة لتسجيل الدخول في مساحة دقيقة هي علامة على أن المستخدم لا يتذكر كلمة مرور، ولكن يمكن أن تكون 50 محاولة في الدقيقة علامة على هجوم بشري، وربما يكون ألف هجوم تلقائي.

اعتمادا على نوع النشاط الذي تحاول القاعدة اكتشافه، يمكنك تعيين الحد الأدنى لعدد الأحداث (نتائج الاستعلام) الضرورية لتشغيل تنبيه. ينطبق الحد بشكل منفصل على كل مرة يتم فيها تشغيل القاعدة، وليس بشكل جماعي.

يمكن أيضا تعيين الحد إلى الحد الأقصى لعدد النتائج، أو إلى عدد دقيق.

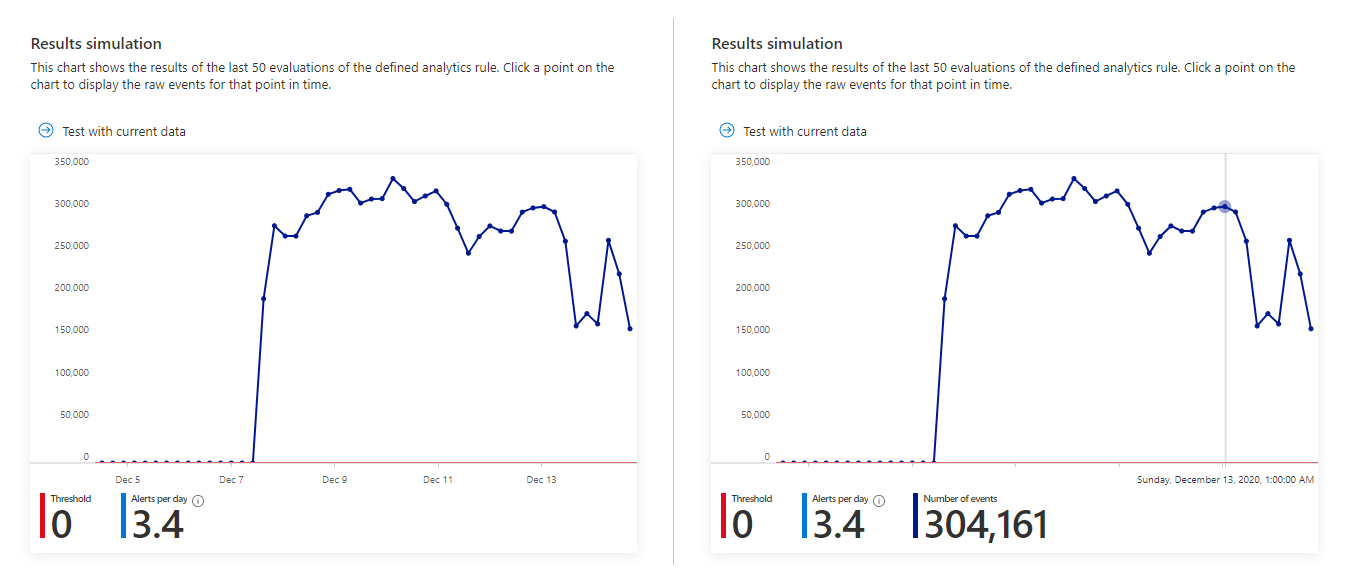

Event grouping

There are two ways to handle the grouping of events into alerts:

تجميع جميع الأحداث في تنبيه واحد: هذا هو الافتراضي. The rule generates a single alert every time it runs, as long as the query returns more results than the specified alert threshold explained in the previous section. يلخص هذا التنبيه الفردي جميع الأحداث التي تم إرجاعها في نتائج الاستعلام.

تشغيل تنبيه لكل حدث: تنشئ القاعدة تنبيها فريدا لكل حدث (نتيجة) يتم إرجاعه بواسطة الاستعلام. يعد هذا الوضع مفيدا إذا كنت تريد عرض الأحداث بشكل فردي، أو إذا كنت تريد تجميعها حسب معلمات معينة - حسب المستخدم أو اسم المضيف أو شيء آخر. يمكنك تعريف هذه المعلمات في الاستعلام.

يمكن لقواعد التحليلات إنشاء ما يصل إلى 150 تنبيها. If Event grouping is set to Trigger an alert for each event, and the rule's query returns more than 150 events, the first 149 events will each generate a unique alert (for 149 alerts), and the 150th alert will summarize the entire set of returned events. In other words, the 150th alert is what would have been generated if Event grouping had been set to Group all events into a single alert.

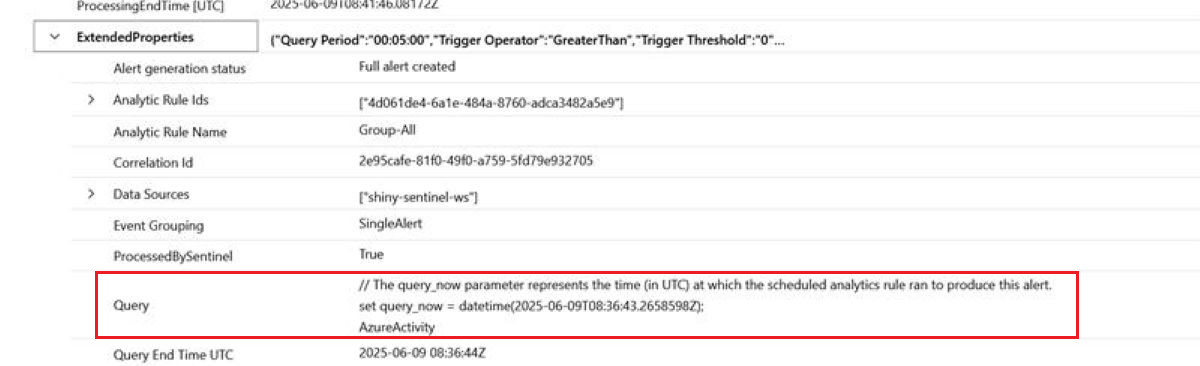

The Query section of the alert is different in each of these two modes. في تجميع كافة الأحداث في وضع تنبيه واحد ، يقوم التنبيه بإرجاع استعلام يسمح لك برؤية جميع الأحداث التي أدت إلى تشغيل التنبيه. يمكنك التنقل لأسفل في نتائج الاستعلام لمشاهدة الأحداث الفردية. في تشغيل تنبيه لكل وضع حدث ، يقوم التنبيه بإرجاع نتيجة مشفرة base64 في منطقة الاستعلام. انسخ هذا الإخراج وقم بتشغيله في Log Analytics لفك ترميز base64 وإظهار الحدث الأصلي.

قد يتسبب تشغيل تنبيه لكل إعداد حدث في حدوث مشكلة حيث تظهر نتائج الاستعلام مفقودة أو مختلفة عن المتوقع. لمزيد من المعلومات حول هذا السيناريو، راجع استكشاف أخطاء قواعد التحليلات وإصلاحها في Microsoft Sentinel | المشكلة: لا تظهر أي أحداث في نتائج الاستعلام.

Suppression

إذا كنت تريد أن تتوقف هذه القاعدة عن العمل لفترة من الوقت بعد إنشاء تنبيه، فقم بتشغيل إعدادإيقاف تشغيل الاستعلام بعد إنشاء التنبيه. بعد ذلك، يجب تعيين إيقاف تشغيل الاستعلام إلى مقدار الوقت الذي يجب أن يتوقف فيه الاستعلام عن التشغيل، حتى 24 ساعة.

Results simulation

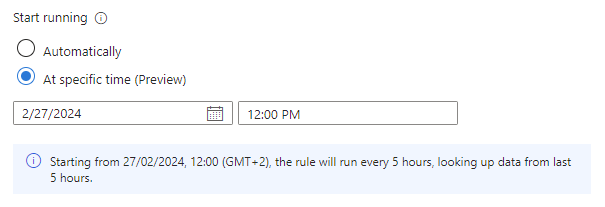

يسمح لك معالج قاعدة التحليلات باختبار فعاليته عن طريق تشغيله على مجموعة البيانات الحالية. When you run the test, the Results simulation window shows you a graph of the results the query would have generated over the last 50 times it would have run, according to the currently defined schedule. إذا قمت بتعديل الاستعلام، يمكنك تشغيل الاختبار مرة أخرى لتحديث الرسم البياني. يعرض الرسم البياني عدد النتائج خلال الفترة الزمنية المحددة، والتي يتم تحديدها بواسطة جدول الاستعلام الذي حددته.

إليك ما قد تبدو عليه محاكاة النتائج للاستعلام في لقطة الشاشة السابقة. إن الجانب الأيسر هو طريقة العرض الافتراضية، والجانب الأيمن هو ما تراه عند المرور فوق نقطة زمنية على الرسم البياني.

إذا رأيت أن الاستعلام الخاص بك قد يؤدي إلى تنبيهات كثيرة جدا أو متكررة جدا، يمكنك تجربة إعدادات الجدولة والحد وتشغيل المحاكاة مرة أخرى.

Incident settings

اختر ما إذا كان Microsoft Sentinel يحول التنبيهات إلى حوادث قابلة للتنفيذ.

يتم تمكين إنشاء الحدث بشكل افتراضي. ينشئ Microsoft Sentinel حادثا واحدا منفصلا عن كل تنبيه تم إنشاؤه بواسطة القاعدة.

If you don’t want this rule to result in the creation of any incidents (for example, if this rule is just to collect information for subsequent analysis), set this to Disabled.

Important

If you onboarded Microsoft Sentinel to the Defender portal, Microsoft Defender is responsible for creating incidents. Nevertheless, if you want Defender XDR to create incidents for this alert, you must leave this setting Enabled. يأخذ Defender XDR التعليمات المحددة هنا.

لا يجب الخلط بين هذا ونوع أمان Microsoft لقاعدة التحليلات التي تنشئ حوادث للتنبيهات التي تم إنشاؤها في خدمات Microsoft Defender. يتم تعطيل هذه القواعد تلقائيا عند إلحاق Microsoft Sentinel إلى مدخل Defender.

إذا كنت تريد إنشاء حدث واحد من مجموعة من التنبيهات، بدلاً من حادث واحد لكل تنبيه واحد، فراجع القسم التالي.

Alert grouping

اختر ما إذا كان يتم تجميع التنبيهات معا في الحوادث. بشكل افتراضي، ينشئ Microsoft Sentinel حادثا لكل تنبيه يتم إنشاؤه. لديك خيار تجميع عدة تنبيهات معا في حادث واحد بدلا من ذلك.

يتم إنشاء الحدث فقط بعد إنشاء جميع التنبيهات. تتم إضافة جميع التنبيهات إلى الحدث فور إنشائه.

يمكن تجميع ما يصل إلى 150 تنبيها في حادث واحد. إذا تم إنشاء أكثر من 150 تنبيها بواسطة قاعدة تجمعها في حادث واحد، يتم إنشاء حادث جديد بنفس تفاصيل الحادث الأصلي، ويتم تجميع التنبيهات الزائدة في الحدث الجديد.

To group alerts together, set the alert grouping setting to Enabled.

هناك بعض الخيارات التي يجب مراعاتها عند تجميع التنبيهات:

Time frame: By default, alerts created up to 5 hours after the first alert in an incident are added to the same incident. بعد 5 ساعات، يتم إنشاء حادث جديد. يمكنك تغيير هذه الفترة الزمنية إلى أي مكان بين 5 دقائق وسبعة أيام.

Grouping criteria: Choose how to determine which alerts are included in the group. يوضح الجدول التالي الخيارات المحتملة:

Option Description تجميع التنبيهات في حادث واحد إذا تطابقت جميع الكيانات Alerts are grouped together if they share identical values for each of the mapped entities defined earlier. يوصى باستخدام هذا الإعداد. تجميع جميع التنبيهات التي تم تشغيلها بواسطة هذه القاعدة في حادث واحد يتم تجميع جميع التنبيهات التي تم إنشاؤها بواسطة هذه القاعدة معًا حتى وإن لم تشترك في قيم متطابقة. تجميع التنبيهات في حادث واحد إذا تطابقت الكيانات والتفاصيل المحددة Alerts are grouped together if they share identical values for all of the mapped entities, alert details, and custom details that you select for this setting. اختر الكيانات والتفاصيل من القوائم المنسدلة التي تظهر عند تحديد هذا الخيار.

قد ترغب في استخدام هذا الإعداد إذا كنت تريد، على سبيل المثال، إنشاء حوادث منفصلة استنادًا إلى عناوين IP المصدر أو الهدف، أو إذا كنت تريد تجميع التنبيهات التي تطابق كيانًا ومستوى خطورة معينين.

Note: When you select this option, you must have at least one entity or detail selected for the rule. وإلا، يفشل التحقق من صحة القاعدة ولا يتم إنشاء القاعدة.Reopening incidents: If an incident has been resolved and closed, and later on another alert is generated that should belong to that incident, set this setting to Enabled if you want the closed incident reopened, and leave as Disabled if you want the new alert to create a new incident.

The option to reopen closed incidents is not available if you onboarded Microsoft Sentinel to the Defender portal.

Automated response

يتيح لك Microsoft Sentinel تعيين الاستجابات التلقائية لتحدث عندما:

- يتم إنشاء تنبيه بواسطة قاعدة التحليلات هذه.

- يتم إنشاء حادث من التنبيهات التي تم إنشاؤها بواسطة قاعدة التحليلات هذه.

- يتم تحديث حدث مع التنبيهات التي تم إنشاؤها بواسطة قاعدة التحليلات هذه.

لمعرفة كل شيء عن الأنواع المختلفة من الاستجابات التي يمكن صياغتها وأتمتتها، راجع أتمتة الاستجابة للمخاطر في Microsoft Sentinel باستخدام قواعد التشغيل التلقائي.

Under the Automation rules heading, the wizard displays a list of the automation rules already defined on the whole workspace, whose conditions apply to this analytics rule. يمكنك تحرير أي من هذه القواعد الموجودة، أو يمكنك إنشاء قاعدة أتمتة جديدة تنطبق فقط على قاعدة التحليلات هذه.

Use automation rules to perform basic triage, assignment, workflow, and closing of incidents.

أتمتة المهام الأكثر تعقيدا واستدعاء الاستجابات من الأنظمة البعيدة لمعالجة التهديدات عن طريق استدعاء أدلة المبادئ من قواعد الأتمتة هذه. يمكنك استدعاء أدلة المبادئ للحوادث وكذلك للتنبيهات الفردية.

لمزيد من المعلومات والإرشادات حول إنشاء أدلة المبادئ وقواعد التشغيل التلقائي، راجع أتمتة الاستجابات للمخاطر.

لمزيد من المعلومات حول وقت استخدام مشغل الحدث الذي تم إنشاؤه أو مشغل الحدث المحدث أو مشغل التنبيه الذي تم إنشاؤه، راجع استخدام المشغلات والإجراءات في أدلة مبادئ Microsoft Sentinel.

ضمن عنوان Alert automation (classic)، قد ترى قائمة بدلائل المبادئ التي تم تكوينها للتشغيل تلقائيا باستخدام أسلوب قديم بسبب إهماله في مارس 2026. لا يمكنك إضافة أي شيء إلى هذه القائمة. يجب أن تحتوي أي أدلة مبادئ مدرجة هنا على قواعد أتمتة تم إنشاؤها، استنادا إلى مشغل التنبيه الذي تم إنشاؤه، لاستدعاء أدلة المبادئ. After you do that, select the ellipsis at the end of the line of the playbook listed here, and select Remove. راجع ترحيل أدلة مبادئ مشغل تنبيه Microsoft Sentinel إلى قواعد التشغيل التلقائي للحصول على إرشادات كاملة.

Next steps

عند استخدام قواعد تحليلات Microsoft Sentinel للكشف عن التهديدات عبر بيئتك، تأكد من تمكين جميع القواعد المقترنة بمصادر البيانات المتصلة لضمان تغطية الأمان الكاملة للبيئة الخاصة بك.

To automate rule enablement, push rules to Microsoft Sentinel via API and PowerShell, even though doing so requires more effort. عند استخدام API أو PowerShell، يجب أولًا تصدير القواعد إلى JSON قبل تمكين القواعد. يمكن أن تساعد واجهة برمجة التطبيقات أو PowerShell عند تمكين القواعد في مثيلات متعددة من Microsoft Sentinel بإعدادات متطابقة في كل مثيل.

لمزيد من المعلومات، راجع:

- تصدير قواعد التحليلات واستيرادها من قوالب ARM وإرادتها

- استكشاف أخطاء قواعد التحليلات وإصلاحها في Microsoft Sentinel

- التنقل والتحقيق في الحوادث في Microsoft Sentinel

- الكيانات في Microsoft Sentinel

- البرنامج التعليمي: استخدام أدلة المبادئ مع قواعد التشغيل التلقائي في Microsoft Sentinel

Also, learn from an example of using custom analytics rules when monitoring Zoom with a custom connector.