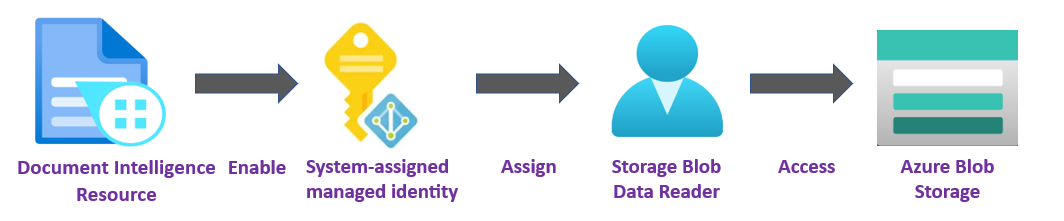

الهويات المدارة ل Document Intelligence

ينطبق هذا المحتوى على:![]() v4.0 (معاينة)

v4.0 (معاينة)![]() v3.1 (GA)

v3.1 (GA)![]() v3.0 (GA)

v3.0 (GA)![]() v2.1 (GA)

v2.1 (GA)

الهويات المدارة لموارد Azure هي أساسيات الخدمة التي تنشئ هوية Microsoft Entra وأذونات محددة لموارد Azure المدارة:

تمنح الهويات المدارة حق الوصول إلى أي مورد يدعم مصادقة Microsoft Entra، بما في ذلك التطبيقات الخاصة بك. على عكس مفاتيح الأمان ورموز المصادقة، تلغي الهويات المُدارة حاجة المطورين إلى إدارة بيانات الاعتماد.

يمكنك منح حق الوصول إلى مورد Azure وتعيين دور Azure إلى هوية مدارة باستخدام التحكم في الوصول المستند إلى دور Azure (Azure RBAC). ولا توجد تكلفة إضافية لاستخدام الهويات المدارة في Azure.

هام

تُلغي الهويات المُدارة الحاجة إلى إدارة بيانات الاعتماد، بما في ذلك الرموز المميزة لتوقيع الوصول المشترك (SAS).

الهويات المُدارة هي طريقة أكثر أمانًا لمنح الوصول إلى البيانات دون وجود بيانات اعتماد في التعليمات البرمجية الخاصة بك.

الوصول إلى حساب موقع التخزين الخاص

يدعم الوصول إلى حساب تخزين Azure الخاص والمصادقة الهويات المدارة لموارد Azure. إذا كان لديك حساب تخزين Azure محمي بواسطة شبكة ظاهرية (VNet) أو جدار حماية، فلا يمكن ل Document Intelligence الوصول مباشرة إلى بيانات حساب التخزين الخاص بك. ومع ذلك، بمجرد تمكين الهوية المدارة، يمكن ل Document Intelligence الوصول إلى حساب التخزين الخاص بك باستخدام بيانات اعتماد هوية مدارة معينة.

إشعار

إذا كنت تنوي تحليل بيانات التخزين باستخدام أداة تسمية نموذج تحليل معلومات المستند (FOTT)، فيجب عليك نشر الأداة خلف الشبكة الظاهرية أو جدار الحماية.

يمكن لواجهات برمجة تطبيقات الإيصال وبطاقة العمل والفاتورة والمعرف وواجهات برمجة تطبيقات النموذج المخصص استخراج البيانات من مستند واحد عن طريق نشر الطلبات كمحتوى ثنائي أولي.

Analyzeفي هذه السيناريوهات، لا توجد متطلبات لبيانات اعتماد هوية مُدارة.

المتطلبات الأساسية

لبدء الاستخدام، تحتاج إلى ما يلي:

حساب Azure نشط- إذا لم يكن لديك حساب، فيمكنك إنشاء حساب مجاني.

معلومات المستند أو مورد خدمات Azure الذكاء الاصطناعي في مدخل Microsoft Azure. للحصول على خطوات مفصلة، راجعإنشاء مورد متعدد الخدمات.

حساب تخزين Azure blob في نفس المنطقة مثل مورد Document Intelligence. تحتاج أيضا إلى إنشاء حاويات لتخزين بيانات الكائن الثنائي كبير الحجم وتنظيمها داخل حساب التخزين الخاص بك.

وإذا كان حساب التخزين الخاص بك خلف جدار حماية، فيجب تمكين التكوين التالي:

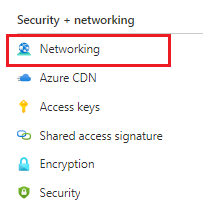

وفي صفحة حساب التخزين، حدد الأمان + الشبكات → الشبكات من القائمة اليسرى.

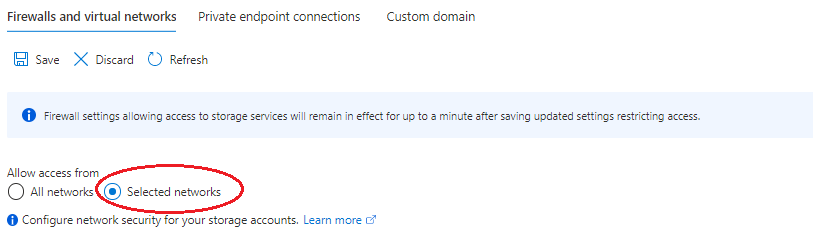

ومن النافذة الرئيسة، حدد السماح بالوصول من الشبكات المحددة.

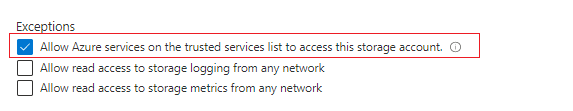

في صفحة الشبكات المحددة، انتقل إلى فئة الاستثناءات وتأكد من تمكين خانة

Allow Azure services on the trusted services list to access this storage accountالاختيار.

فهم موجز لـ التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC) باستخدام مدخل Microsoft Azure.

إدارة تخصيصات الهوية

هناك نوعان من الهوية المدارة: المخصصة من قبل النظام والمخصصة للمستخدم. حاليا، يدعم Document Intelligence الهوية المدارة المعينة من قبل النظام فقط:

يتم تمكين الهوية المُدارة المعينة من النظام مباشرة على مثيل الخدمة. لا يتم تمكينها افتراضياً؛ يجب عليك الذهاب إلى الموارد الخاصة بك وتحديث إعداد الهوية.

ترتبط الهوية المُدارة المعينة من قِبَل النظام بالمورد الخاص بك طوال دورة حياته. إذا قمت بحذف المورد الخاص بك، يتم حذف الهوية المدارة أيضا.

في الخطوات التالية، نقوم بتمكين هوية مدارة معينة من قبل النظام ونمنح Document Intelligence وصولا محدودا إلى حساب تخزين Azure blob.

تمكين هوية مُدارة مخصصة من قبل النظام

هام

لتمكين الهوية المُدارة يعينها النظام، تحتاج إلى أذونات Microsoft.Authorization/roleAssignments/write، مثل المالك أو وصول المستخدم المسؤول. يمكنك تحديد نطاق على أربعة مستويات: مجموعة الإدارة، أو الاشتراك، أو مجموعة الموارد، أو المورد.

سجّل الدخول إلى مدخل Microsoft Azure باستخدام حساب مرتبط باشتراكك في Azure.

انتقل إلى صفحة مورد Document Intelligence في مدخل Microsoft Azure.

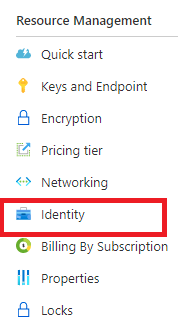

في الشريط الأيسر، حدد الهوية من قائمة Resource Management:

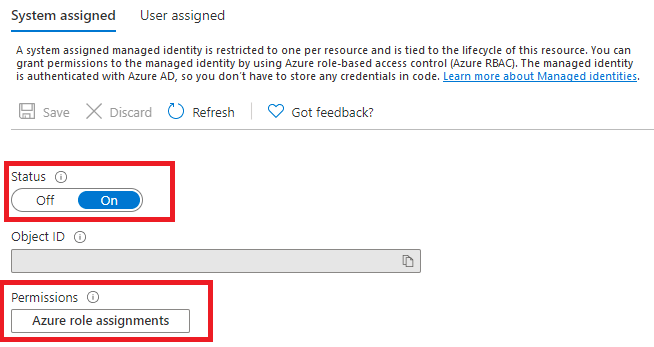

ومن النافذة الرئيسة، قم بتبديل علامة التبويب حالة تعيين النظام إلى تشغيل.

منح حق الوصول إلى حساب التخزين الخاص بك

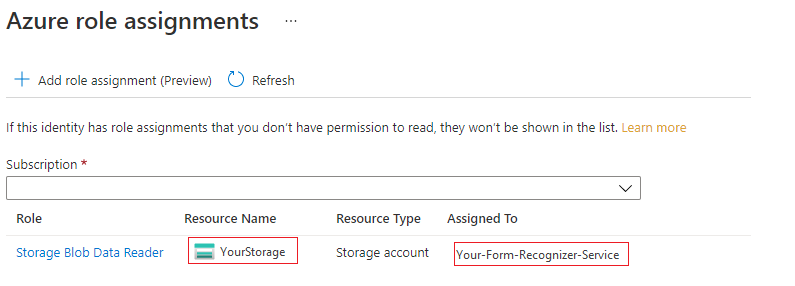

تحتاج إلى منح Document Intelligence حق الوصول إلى حساب التخزين الخاص بك قبل أن يتمكن من قراءة الكائنات الثنائية كبيرة الحجم. الآن بعد تمكين الوصول إلى Document Intelligence بهوية مدارة معينة من قبل النظام، يمكنك استخدام التحكم في الوصول المستند إلى الدور Azure (Azure RBAC)، لمنح Document Intelligence حق الوصول إلى تخزين Azure. يمنح دور Storage Blob Data Reader معلومات المستند (ممثلة بالهوية المدارة المعينة من قبل النظام) حق الوصول إلى حاوية البيانات الثنائية الكبيرة والبيانات وإدراجها.

ضمن Permissions، حدد Azure role assignments:

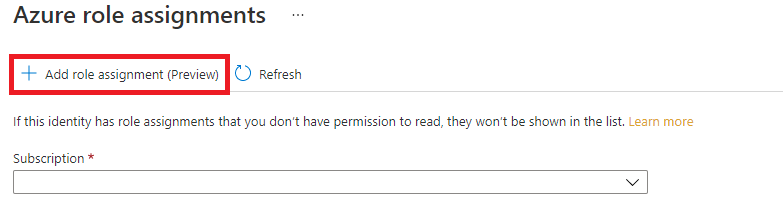

في صفحة تعيينات دور Azure التي تفتح، اختر اشتراكك من القائمة المنسدلة ثم حدد + إضافة تعيين دور.

إشعار

إذا لم تتمكن من تعيين دور في مدخل Microsoft Azure بسبب تعطيل الخيار > إضافة تعيين دور أو ظهور خطأ الأذونات، "فليس لديك أذونات لإضافة تعيين دور في هذا النطاق"، فتحقق من تسجيل الدخول حاليًا كمستخدم له دور معين له أذونات Microsoft.Authorization/roleAssignments/write مثل المالك أو مسؤول وصول المستخدم في نطاق التخزين لمورد التخزين.

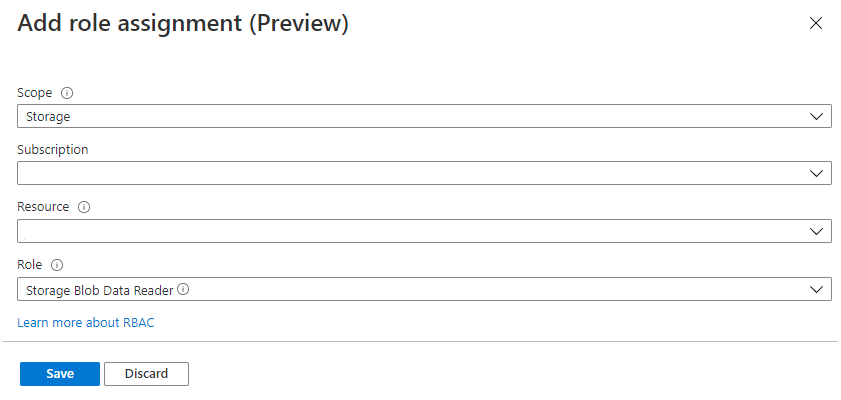

بعد ذلك، ستقوم بتعيين دور Storage Blob Data Reader لمورد خدمة Document Intelligence. في

Add role assignmentالنافذة المنبثقة، أكمل الحقول كما يلي وحدد حفظ:الحقل القيمة النطاق التخزين الاشتراك الاشتراك المرتبط بمورد التخزين الخاص بك. المورد اسم حساب التخزين خاصتك الدور قارئ بيانات كائن التخزين الثنائي كبير الحجم—الوصول الكامل إلى حاويات وبيانات كائن التخزين الثنائي كبير الحجم لتخزين Azure Storage.

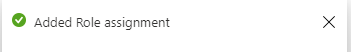

بعد تلقي رسالة تأكيد تعيين الدور المضاف، قم بتحديث الصفحة لمشاهدة تعيين الدور المضاف.

إذا كنت لا ترى التغيير على الفور، فانتظر وحاول تحديث الصفحة مرة أخرى. عندما تقوم بتعيين أو إزالة تعيينات الأدوار، فقد يستغرق الأمر ما يصل إلى 30 دقيقة حتى تصبح التغييرات سارية المفعول.

هكذا! أكملت الخطوات لتمكين هوية مدارة معينة من قبل النظام. باستخدام الهوية المدارة وAzure RBAC، منحت حقوق وصول محددة ل Document Intelligence لمورد التخزين الخاص بك دون الحاجة إلى إدارة بيانات الاعتماد مثل رموز SAS المميزة.

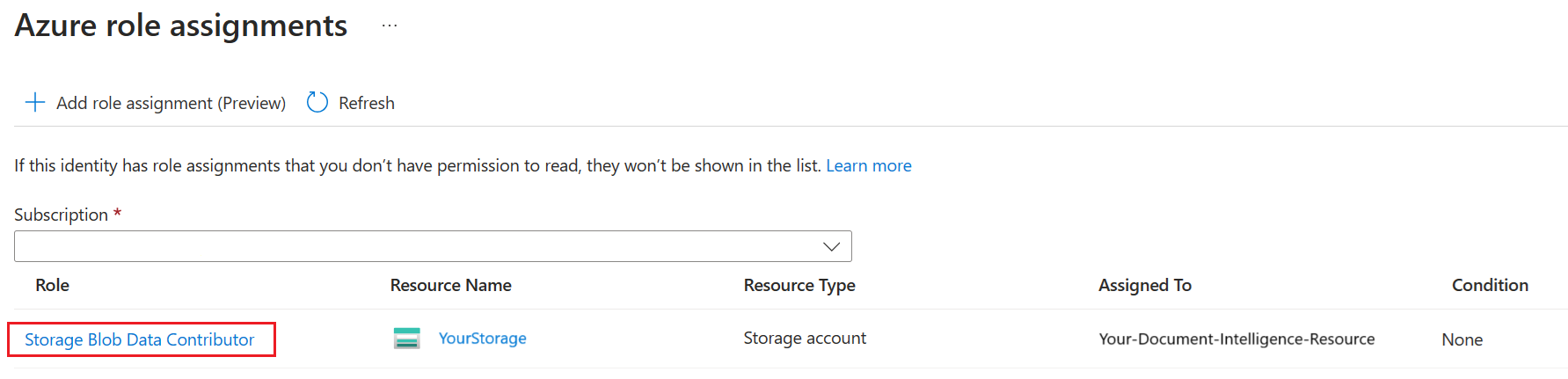

تعيينات الأدوار الأخرى ل Document Intelligence Studio

إذا كنت ستستخدم Document Intelligence Studio وتم تكوين حساب التخزين الخاص بك مع تقييد الشبكة مثل جدار الحماية أو الشبكة الظاهرية، يجب تعيين دور آخر، Storage Blob Data Contributor، إلى خدمة Document Intelligence. يتطلب Document Intelligence Studio هذا الدور لكتابة الكائنات الثنائية كبيرة الحجم إلى حساب التخزين الخاص بك عند إجراء تسمية تلقائية، أو Human في التكرار الحلقي، أو عمليات مشاركة/ترقية المشروع.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ