إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: المطور | الإصدار 2 الأساسي | قياسي | الإصدار 2 القياسي | Premium | Premium v2

ستتعرف في هذه المقالة على كيفية:

- قم بتمكين الوصول إلى مدخل المطور للمستخدمين من معرف Microsoft Entra في مؤسستك.

- إدارة مجموعات مستخدمي Microsoft Entra عن طريق إضافة مجموعات خارجية تحتوي على المستخدمين.

للحصول على نظرة عامة حول خيارات تأمين مدخل المطور، راجع الوصول الآمن إلى مدخل مطور APIM.

هام

إشعار

للحصول على معلومات حول استخدام معرف Microsoft الخارجي للسماح للهويات الخارجية بتسجيل الدخول إلى مدخل المطور، راجع تخويل الوصول إلى مدخل مطوري إدارة واجهة برمجة التطبيقات باستخدام المعرف الخارجي ل Microsoft Entra.

المتطلبات الأساسية

أكمل التشغيل السريعلمثيل Azure APIM.

استيراد ونشر واجهة برمجة التطبيقات في مثيل Azure APIM.

إذا قمت بإنشاء المثيل الخاص بك في طبقة v2، فمكن مدخل المطور. لمزيد من المعلومات، راجع البرنامج التعليمي: الوصول إلى مدخل المطور وتخصيصه.

استخدم بيئة Bash في Azure Cloud Shell. لمزيد من المعلومات، راجع بدء استخدام Azure Cloud Shell.

إذا كنت تفضل تشغيل أوامر مرجع CLI محلياً قم بتثبيت CLI Azure. إذا كنت تعمل على نظام تشغيل Windows أو macOS، ففكر في تشغيل Azure CLI في حاوية Docker. لمزيد من المعلومات، راجع كيفية تشغيل Azure CLI في حاوية Docker.

إذا كنت تستخدم تثبيت محلي، يُرجى تسجيل الدخول إلى Azure CLI مستخدمًا أمر az login. لإنهاء عملية المصادقة، اتبع الخطوات المعروضة في جهازك. للحصول على خيارات تسجيل الدخول الأخرى، راجع المصادقة على Azure باستخدام Azure CLI.

عندما يُطلب منك، قم بتثبيت ملحق Azure CLI عند الاستخدام لأول مرة. لمزيد من المعلومات حول الملحقات، راجع استخدام الملحقات وإدارتها باستخدام Azure CLI.

يُرجى تشغيل إصدار az للوصول إلى الإصدار والمكتبات التابعة التي تم تثبيتها. للتحديث لآخر إصدار، يُرجى تشغيل تحديث az.

الانتقال إلى مثيل إدارة واجهة برمجة التطبيقات لديك

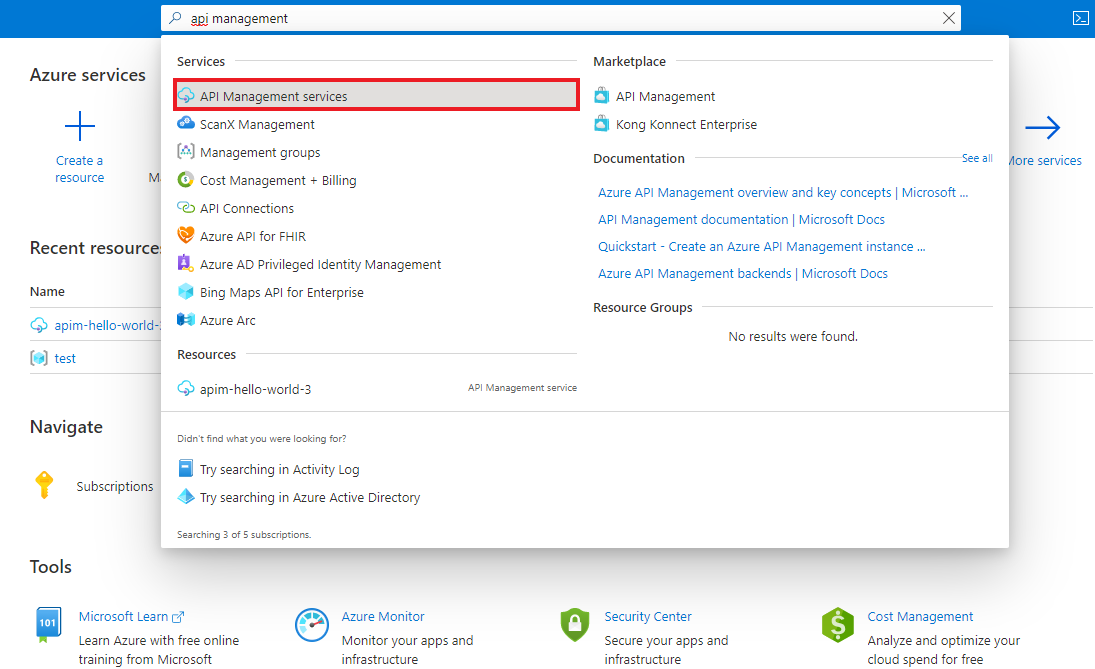

في مدخل Microsoft Azure، ابحث عن خدمات APIM وحددها:

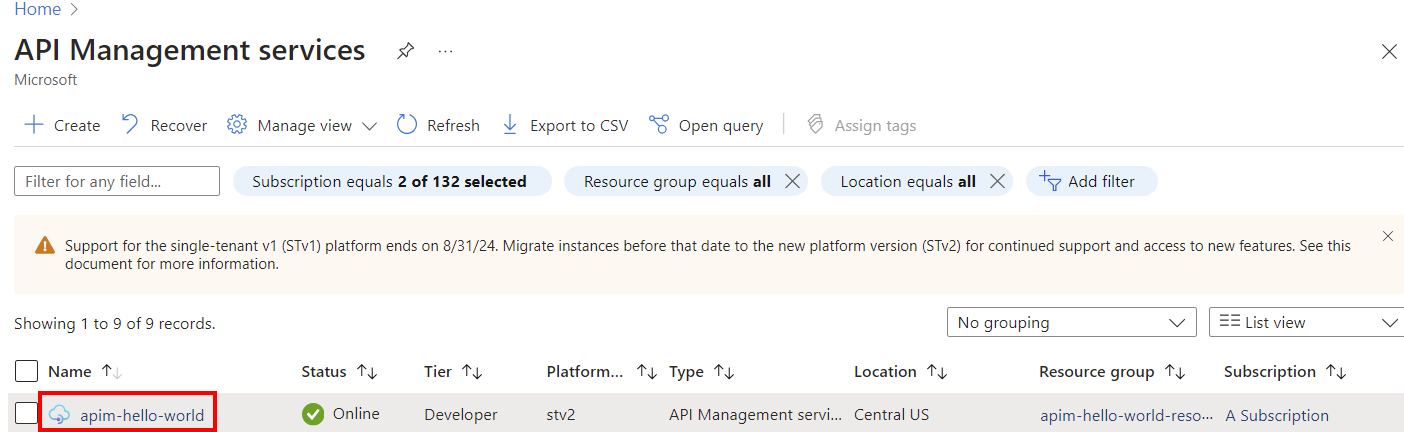

في صفحة خدمات إدارة واجهة برمجة التطبيقات ، حدد مثيل إدارة واجهة برمجة التطبيقات:

تمكين تسجيل دخول المستخدم باستخدام معرف Microsoft Entra - المدخل

لتبسيط التكوين، يمكن لإدارة واجهة برمجة التطبيقات تمكين تطبيق Microsoft Entra وموفر الهوية تلقائيا لمستخدمي مدخل المطور. بدلا من ذلك، يمكنك تمكين تطبيق Microsoft Entra وموفر الهوية يدويا.

تمكين تطبيق Microsoft Entra وموفر الهوية تلقائيا

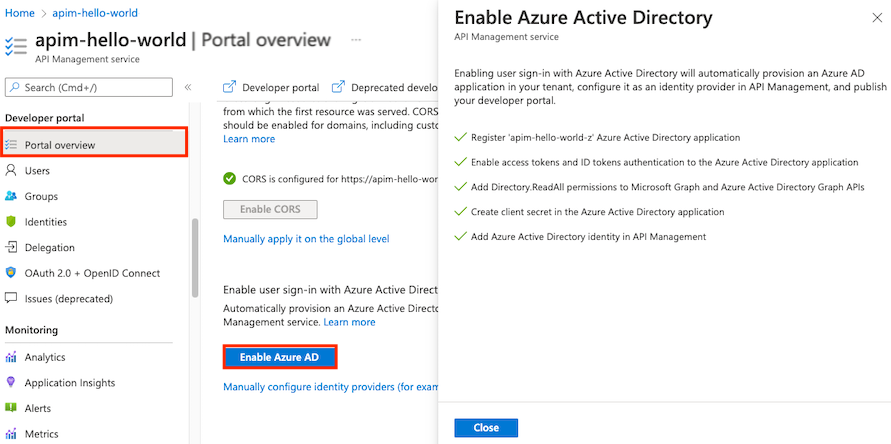

في القائمة اليسرى لمثيل APIM، ضمن Developer portal، حدد Portal overview.

في صفحة نظرة عامة على المدخل، قم بالتمرير لأسفل لتمكين تسجيل دخول المستخدم باستخدام معرف Microsoft Entra.

حدد Enable Microsoft Entra ID.

في صفحة Enable Microsoft Entra ID ، حدد Enable Microsoft Entra ID.

حدد إغلاق.

بعد تمكين موفر Microsoft Entra:

- يمكن للمستخدمين في مثيل Microsoft Entra المحدد تسجيل الدخول إلى مدخل المطور باستخدام حساب Microsoft Entra.

- يمكنك إدارة تكوين Microsoft Entra في صفحة هويات مدخل>المطور في المدخل.

- قم بتكوين إعدادات تسجيل الدخول الأخرى اختياريًا عن طريق اختيار Identities>Settings. على سبيل المثال، قد ترغب في إعادة توجيه المستخدمين المجهولين إلى صفحة تسجيل الدخول.

- إعادة نشر مدخل المطور بعد أي تغيير في التكوين.

تمكين تطبيق Microsoft Entra وموفر الهوية يدويا

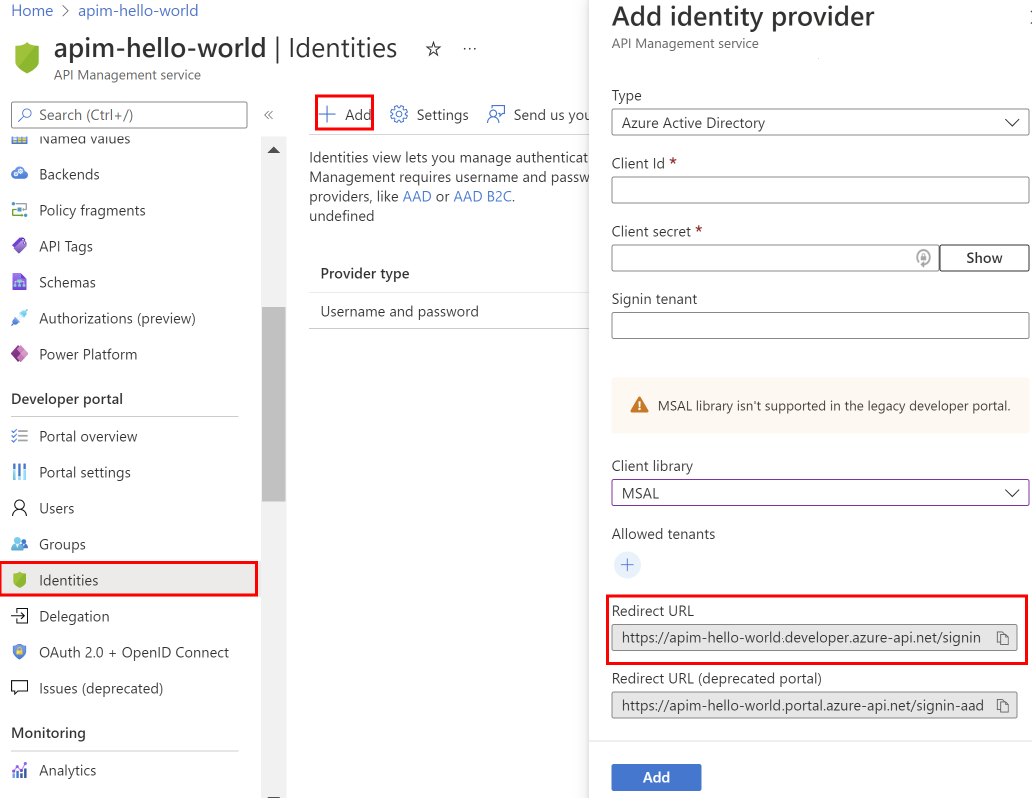

في القائمة اليسرى لمثيل APIM الخاص بك، ضمن Developer portal، حدد Identities.

حدد +إضافة من الأعلى لفتح جزء إضافة موفر خدمة الهوية إلى اليمين.

ضمن النوع، حدد معرف Microsoft Entra من القائمة المنسدلة. بعد التحديد، ستتمكن من إدخال المعلومات الضرورية الأخرى.

- في القائمة المنسدلة مكتبة العميل ، حدد MSAL.

- لإضافة معرف العميلوسر العميل، راجع الخطوات لاحقا في المقالة.

احفظ عنوان URL لإعادة التوجيهلاحقًا.

في المستعرض الخاص بك، افتح مدخل Microsoft Azure في علامة تبويب جديدة.

انتقل إلىتسجيلات التطبيقلتسجيل تطبيق في خدمات مجال Active Directory.

حدد تسجيل جديد. في صفحة Register an application،قم بتعيين القيم كما يلي:

- تعيين Name إلى اسم معنى مثل developer-portal

- اضبط أنواع الحسابات المدعومة على حسابات في أي دليل تنظيمي.

- في إعادة توجيه URI ، حدد ويب ولصق عنوان URL المعاد توجيهه الذي حفظته من خطوة سابقة.

- حدد تسجيل.

بعد تسجيل التطبيق، انسخ معرف التطبيق (العميل)من صفحة نظرة عامة.

قم بالتبديل إلى علامة تبويب المستعرض باستخدام مثيل APIM.

في نافذةإضافة موفر الهوية ألصق قيمة معرف التطبيق (العميل) في مربعمعرف العميل.

قم بالتبديل إلى علامة تبويب المستعرض مع تسجيل التطبيق.

حدد تسجيل التطبيق المناسب.

ضمن قسمإدارةالقائمة الجانبية، حدد الشهادات والبيانات السرية.

من صفحةالشهادات والبيانات السرية، حددزر سر العميل الجديدضمنأسرار العميل.

- أدخِل الوصف.

- حدد أي خيار لـExpires.

- اختر إضافة.

انسخ قيمة سر العميلقبل مغادرة الصفحة. سوف تحتاجها لاحقًا.

ضمن Manage في القائمة الجانبية، حدد Token configuration> + Add optional claim.

- في Token type، حدد ID.

- حدد (تحقق) من المطالبات التالية: email، family_name، given_name.

- حدد إضافة. إذا تمت مطالبتك بذلك، حدد Turn on the Microsoft Graph email, profile permission.

قم بالتبديل إلى علامة تبويب المستعرض باستخدام مثيل APIM.

ألصق البيانات السرية في حقلسر العميل في جزءإضافة موفر الهوية.

هام

قم بتحديث سر العميل قبل انتهاء صلاحية المفتاح.

في مستأجر Signin، حدد اسم مستأجر أو معرف لاستخدامه لتسجيل الدخول إلى Microsoft Entra. إذا لم يتم تحديد قيمة، يتم استخدام نقطة النهاية الشائعة.

في المستأجرين المسموح بهم، أضف أسماء مستأجري Microsoft Entra محددين أو معرفات لتسجيل الدخول إلى Microsoft Entra.

بعد تحديد التكوين المطلوب، حدد«إضافة».

أعد نشر مدخل المطور لكي يصبح تكوين Microsoft Entra ساري المفعول. في القائمة اليسرى، ضمن Developer portal، حدد Portal overview>Publish.

بعد تمكين موفر Microsoft Entra:

- يمكن للمستخدمين في مستأجر (مستأجري) Microsoft Entra المحددين تسجيل الدخول إلى مدخل المطور باستخدام حساب Microsoft Entra.

- يمكنك إدارة تكوين Microsoft Entra في صفحة هويات مدخل>المطور في المدخل.

- قم بتكوين إعدادات تسجيل الدخول الأخرى اختياريًا عن طريق اختيار Identities>Settings. على سبيل المثال، قد ترغب في إعادة توجيه المستخدمين المجهولين إلى صفحة تسجيل الدخول.

- إعادة نشر مدخل المطور بعد أي تغيير في التكوين.

ترحيل إلى MSAL.js

إذا قمت مسبقا بتكوين تطبيق Microsoft Entra لتسجيل دخول المستخدم باستخدام ADAL، يمكنك استخدام المدخل لترحيل التطبيق إلى MSAL وتحديث موفر الهوية في APIM.

تحديث تطبيق Microsoft Entra لتوافق MSAL

للحصول على خطوات، راجع تبديل عناوين URI لإعادة التوجيه إلى نوع التطبيق أحادي الصفحة.

تكوين موفر الهوية

- في القائمة اليسرى لمثيل APIM الخاص بك، ضمن Developer portal، حدد Identities.

- حدد Microsoft Entra ID من القائمة.

- في القائمة المنسدلة مكتبة العميل ، حدد MSAL.

- حدد تحديث.

- إعادة نشر مدخل المطور الخاص بك.

إضافة مجموعة Microsoft Entra خارجية

الآن بعد أن قمت بتمكين الوصول للمستخدمين في مستأجر Microsoft Entra، يمكنك:

- إضافة مجموعات Microsoft Entra إلى APIM. يجب أن تكون المجموعات المضافة في المستأجر حيث يتم نشر مثيل APIM الخاص بك.

- التحكم في رؤية المنتج باستخدام مجموعات Microsoft Entra.

- انتقل إلى صفحة تسجيل التطبيق للتطبيق الذي قمت بتسجيله فيالقسم السابق.

- حدد API Permissions.

- أضف الحد الأدنى التالي من أذونات التطبيق لواجهة برمجة تطبيقات Microsoft Graph:

-

User.Read.Allإذن التطبيق - حتى تتمكن إدارة واجهة برمجة التطبيقات من قراءة عضوية مجموعة المستخدم لإجراء مزامنة المجموعة في وقت تسجيل دخول المستخدم. -

Group.Read.Allإذن التطبيق - حتى تتمكن إدارة واجهة برمجة التطبيقات من قراءة مجموعات Microsoft Entra عندما يحاول مسؤول إضافة المجموعة إلى APIM باستخدام شفرة المجموعات في المدخل.

-

- حددمنح موافقة المسؤول لـ {tenantname}حتى تمنح الوصول لجميع المستخدمين في هذا الدليل.

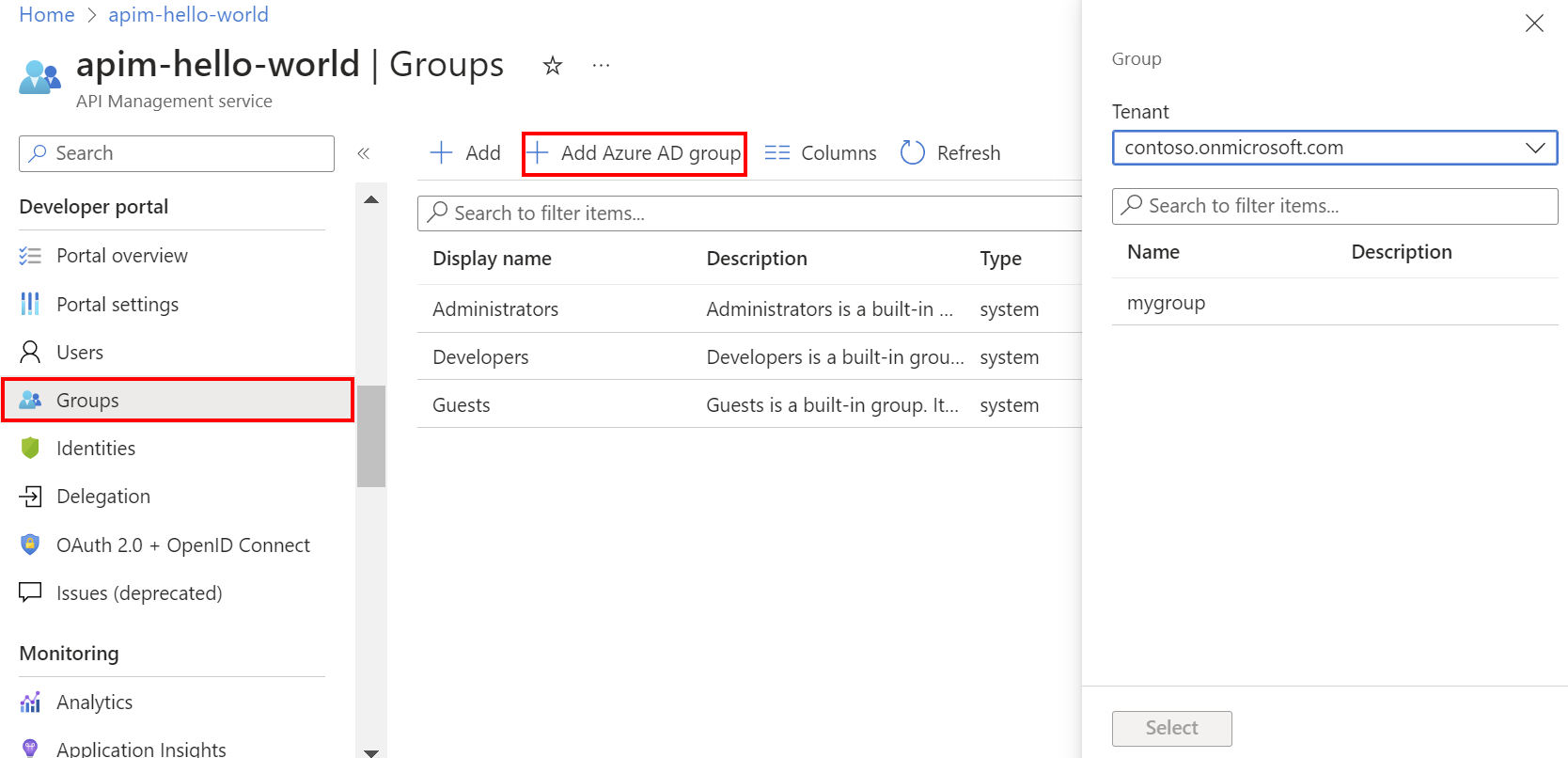

يمكنك الآن إضافة مجموعات Microsoft Entra خارجية من علامة التبويب Groups لمثيل APIM.

ضمن مدخل المطور في القائمة الجانبية، حدد المجموعات.

حدد الزر إضافة مجموعة Microsoft Entra.

حدد «المستأجر»من القائمة المنسدلة.

ابحث عن المجموعة التي تريد إضافتها وحددها.

اضغط على الزر «تحديد».

بمجرد إضافة مجموعة Microsoft Entra خارجية، يمكنك مراجعة خصائصها وتكوينها:

- حدد اسم المجموعة من علامة التبويب المجموعات.

- قم بتحرير معلومات الاسم والوصف للمجموعة.

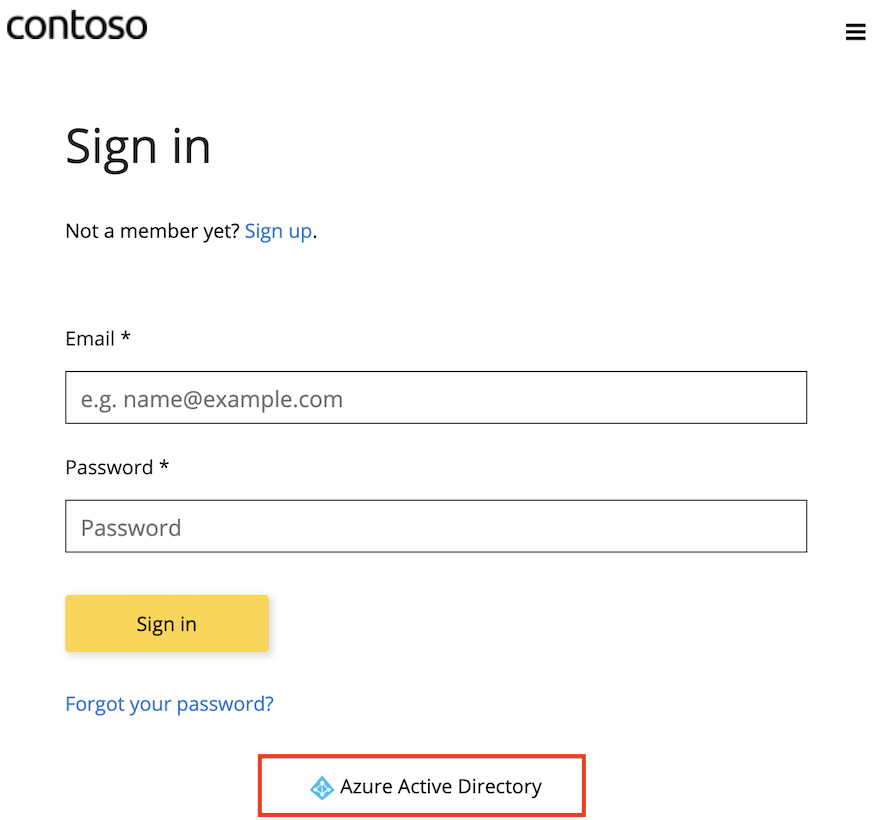

يمكن للمستخدمين من مثيل Microsoft Entra المكون الآن:

- تسجيل الدخول إلى مدخل المطور.

- العرض والاشتراك في أي مجموعات يمكنهم رؤيتها.

إشعار

تعرف على المزيد حول الفرق بين أنواع أذوناتالتفويضوالتطبيقفي الأذوناتوالموافقة فيمقالة النظام الأساسي للهويات في Microsoft.

مزامنة مجموعات Microsoft Entra مع APIM

يجب أن تتم مزامنة المجموعات التي تم تكوينها في Microsoft Entra مع APIM بحيث يمكنك إضافتها إلى المثيل الخاص بك. إذا لم تتم مزامنة المجموعات تلقائيا، فقم بأحد الإجراءات التالية لمزامنة معلومات المجموعة يدويا:

- تسجيل الخروج وتسجيل الدخول إلى معرف Microsoft Entra. عادة ما يؤدي هذا النشاط إلى مزامنة المجموعات.

- تأكد من تحديد مستأجر تسجيل الدخول إلى Microsoft Entra بنفس الطريقة (باستخدام أحد معرفات المستأجر أو اسم المجال) في إعدادات التكوين في APIM. يمكنك تحديد مستأجر تسجيل الدخول في موفر هوية معرف Microsoft Entra لمدخل المطور وعند إضافة مجموعة Microsoft Entra إلى APIM.

مدخل المطور: إضافة مصادقة حساب Microsoft Entra

في مدخل المطور، يمكنك تسجيل الدخول باستخدام معرف Microsoft Entra باستخدام زر تسجيل الدخول: عنصر واجهة مستخدم OAuth المضمن في صفحة تسجيل الدخول لمحتوى مدخل المطور الافتراضي.

على الرغم من أنه سيتم إنشاء حساب جديد تلقائيا عندما يقوم مستخدم جديد بتسجيل الدخول باستخدام معرف Microsoft Entra، ففكر في إضافة نفس عنصر واجهة المستخدم إلى صفحة التسجيل. نموذج التسجيل: تمثل أداة OAuth نموذج يستخدم للتسجيل باستخدام OAuth.

هام

تحتاج إلى إعادة نشر المدخل حتى تسري تغييرات معرف Microsoft Entra.

المحتوى ذو الصلة

- تعرف على المزيد حول معرف Microsoft Entra وOAuth2.0.

- تعرف على المزيد حول MSALوالترحيل إلى MSAL.

- استكشاف أخطاء اتصال الشبكة ب Microsoft Graph وإصلاحها من داخل VNet.