تكوين إدارة بيانات الاعتماد - Microsoft Graph API

ينطبق على: جميع مستويات إدارة واجهة برمجة التطبيقات

ترشدك هذه المقالة خلال الخطوات المطلوبة لإنشاء اتصال مدار بواجهة برمجة تطبيقات Microsoft Graph داخل Azure API Management. يتم استخدام نوع منح رمز التخويل في هذا المثال.

ستتعلم كيفية:

- إنشاء تطبيق Microsoft Entra

- إنشاء موفر بيانات اعتماد وتكوينه في APIM

- تكوين اتصال

- إنشاء واجهة برمجة تطبيقات Microsoft Graph في APIM وتكوين نهج

- اختبار واجهة برمجة تطبيقات Microsoft Graph في APIM

المتطلبات الأساسية

الوصول إلى مستأجر Microsoft Entra حيث لديك أذونات لإنشاء تسجيل تطبيق ومنح موافقة المسؤول على أذونات التطبيق. معرفة المزيد

إذا كنت ترغب في إنشاء مستأجر مطور خاص بك، يمكنك التسجيل في برنامج مطور Microsoft 365.

مثيل APIM قيد التشغيل. إذا كنت بحاجة إلى ذلك، قم بإنشاء مثيل إدارة واجهة برمجة تطبيقات Azure.

تمكين هوية مدارة معينة من قبل النظام لإدارة واجهة برمجة التطبيقات في مثيل APIM.

الخطوة 1: إنشاء تطبيق Microsoft Entra

أنشئ تطبيق Microsoft Entra لواجهة برمجة التطبيقات وامنحه الأذونات المناسبة للطلبات التي تريد الاتصال بها.

سجل الدخول إلى مدخل Microsoft Azure باستخدام حساب بأذونات كافية في المستأجر.

ضمن خدمات Azure، ابحث عن معرف Microsoft Entra.

في القائمة اليسرى، حدد App registrations، ثم حدد + New registration.

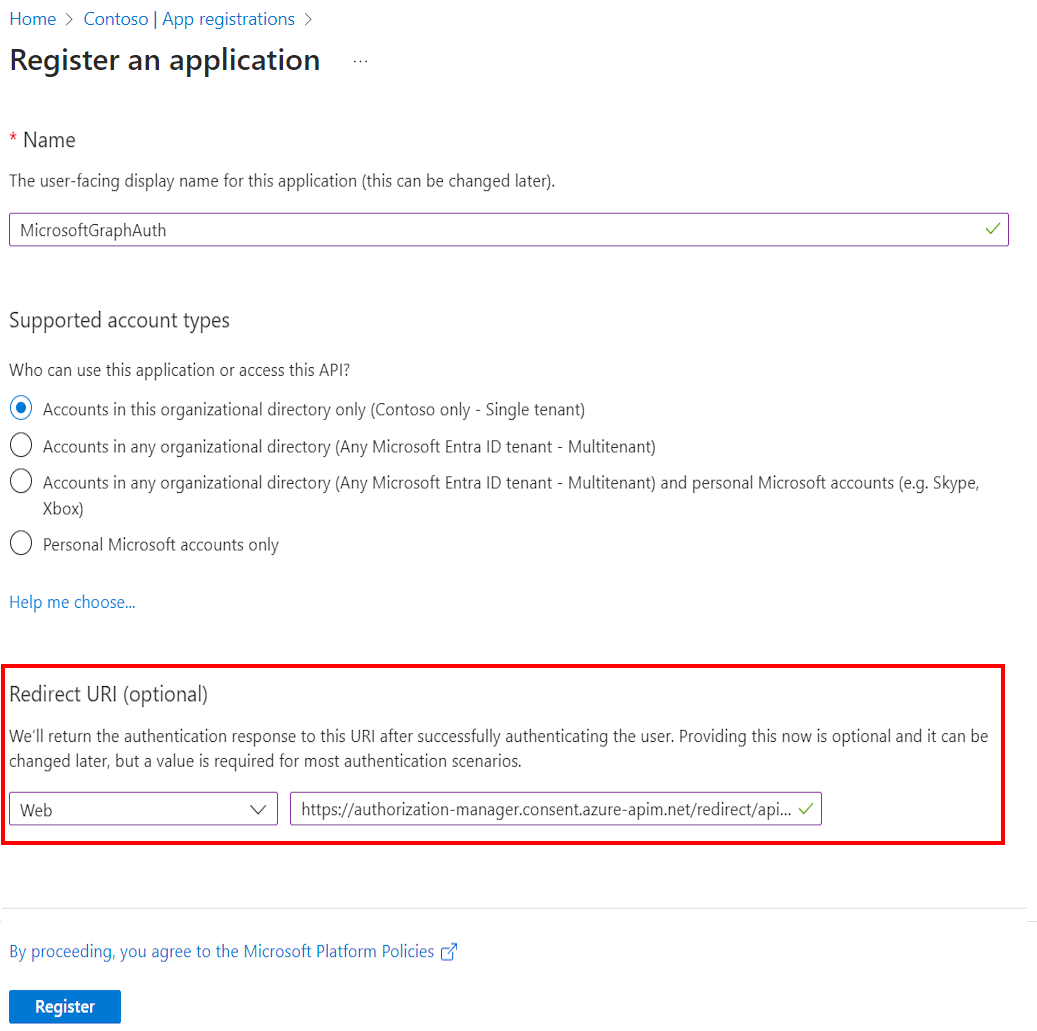

في صفحة تسجيل تطبيق ، أدخل إعدادات تسجيل التطبيق:

في الاسم، أدخل اسما ذا معنى سيتم عرضه لمستخدمي التطبيق، مثل MicrosoftGraphAuth.

في أنواع الحسابات المدعومة، حدد خيارا يناسب السيناريو الخاص بك، على سبيل المثال، الحسابات في هذا الدليل التنظيمي فقط (مستأجر واحد) .

قم بتعيين Redirect URI إلى Web، وأدخل

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>، واستبدل اسم خدمة APIM حيث ستقوم بتكوين موفر بيانات الاعتماد.حدد تسجيل.

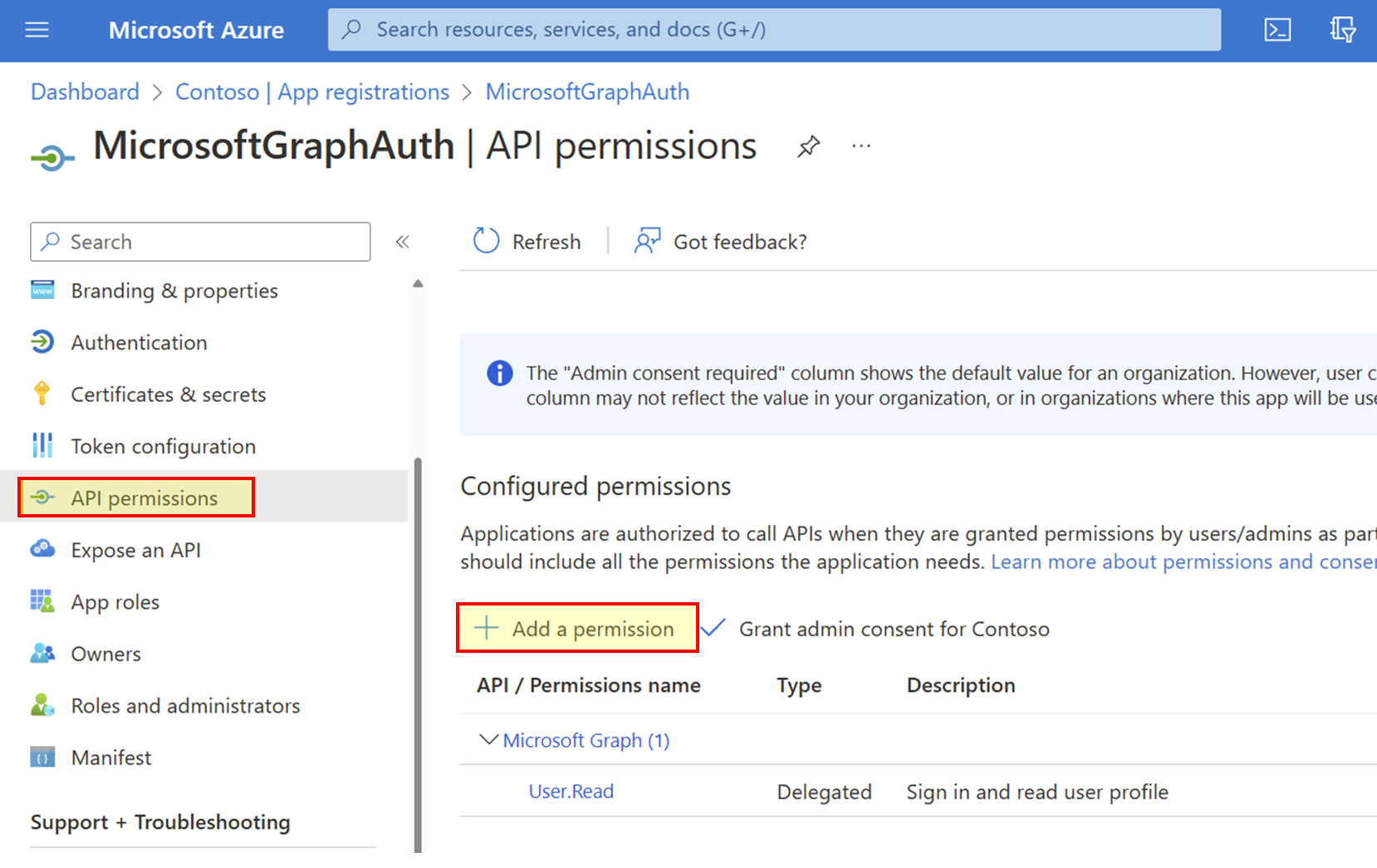

في القائمة اليسرى، حدد أذونات واجهة برمجة التطبيقات، ثم حدد + إضافة إذن.

- حدد Microsoft Graph، ثم حدد الأذونات المفوضة.

إشعار

تأكد من إضافة الإذن User.Read مع النوع Delegated بالفعل.

- اكتب Team، وقم بتوسيع خيارات الفريق ، ثم حدد Team.ReadBasic.All. حدد إضافة أذونات.

- بعد ذلك، حدد Grant admin consent for Default Directory. تتغير حالة الأذونات إلى منح للدليل الافتراضي.

- حدد Microsoft Graph، ثم حدد الأذونات المفوضة.

في القائمة اليسرى، حدد Overview. في صفحة نظرة عامة ، ابحث عن قيمة معرف التطبيق (العميل) وسجلها للاستخدام في الخطوة 2.

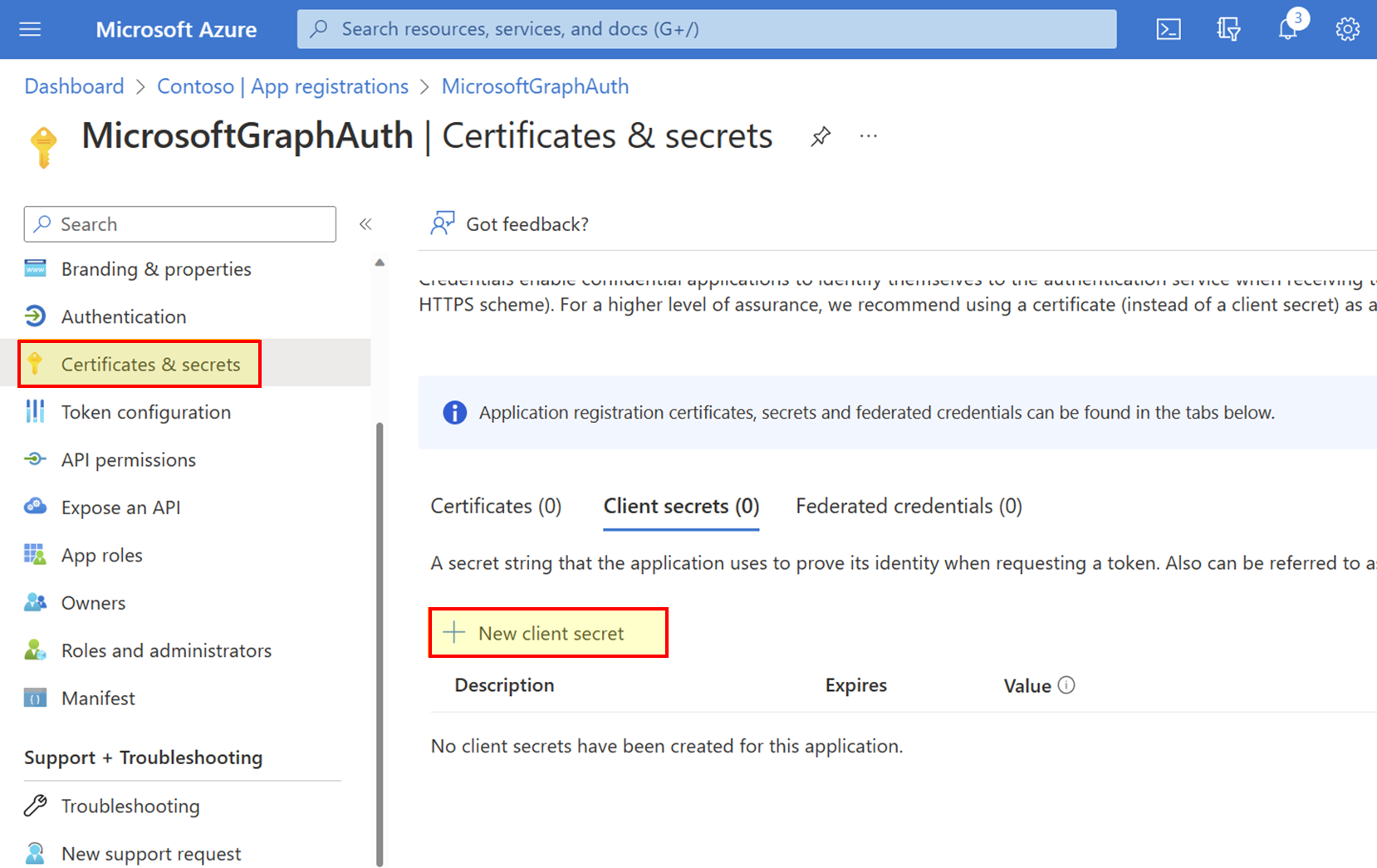

في القائمة اليسرى، حدد Certificates & secrets، ثم حدد + New client secret.

- أدخِل الوصف.

- حدد خيارا ل Expires.

- حدد إضافة.

- انسخ قيمة سر العميل قبل مغادرة الصفحة. ستحتاج إليه في الخطوة 2.

الخطوة 2: تكوين موفر بيانات اعتماد في APIM

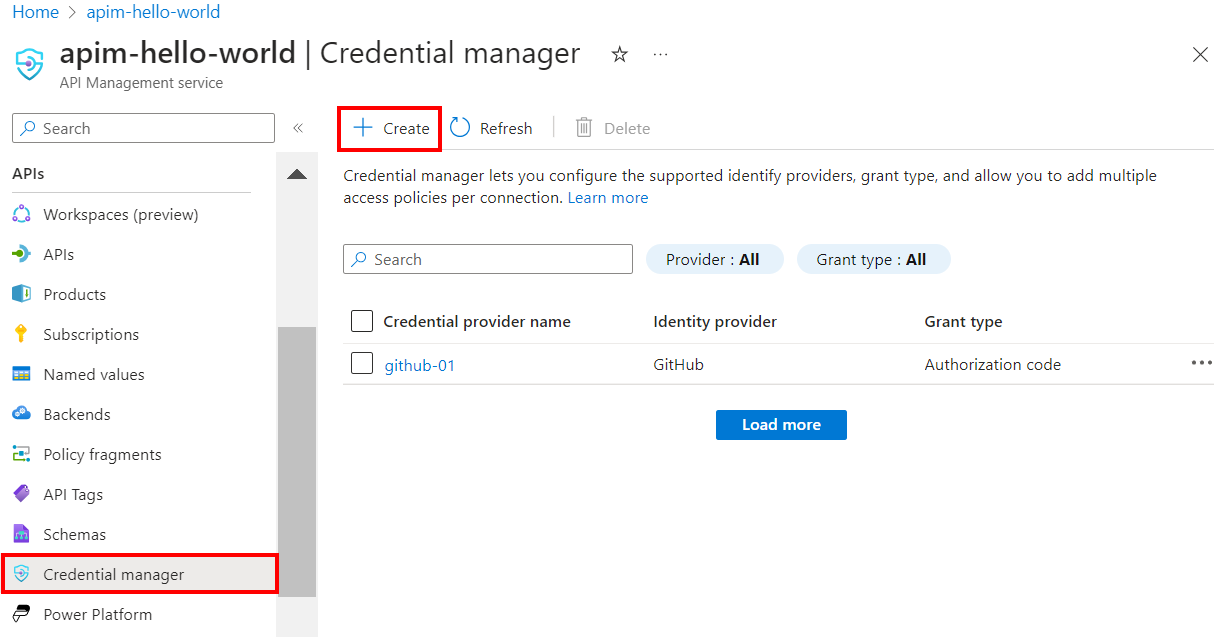

سجل الدخول إلى المدخل وانتقل إلى مثيل APIM.

في القائمة اليسرى، حدد إدارة بيانات الاعتماد، ثم حدد + إنشاء.

في صفحة Create credential provider ، أدخل الإعدادات التالية، وحدد Create:

الإعدادات القيمة اسم موفر بيانات الاعتماد اسم من اختيارك، مثل MicrosoftEntraID-01 موفر الهوية حدد Azure Active Directory v1 نوع المنحة جدد Authorization code عنوان URL للتخويل اختياري لموفر هوية Microsoft Entra. القيمة الافتراضية هي https://login.microsoftonline.com.معرف العميل الصق القيمة التي نسختها سابقاً من سجل التطبيق سر العميل الصق القيمة التي نسختها سابقاً من سجل التطبيق عنوان URL للمورد https://graph.microsoft.comمعرِّف المستأجر اختياري لموفر هوية Microsoft Entra. الافتراضي هو Common. نطاقات اختياري لموفر هوية Microsoft Entra. تم تكوينه تلقائيا من أذونات واجهة برمجة التطبيقات لتطبيق Microsoft Entra.

الخطوة 3: تكوين اتصال

في علامة التبويب الاتصال، أكمل الخطوات لاتصالك بالموفر.

إشعار

عند تكوين اتصال، تقوم APIM بشكل افتراضي بإعداد نهج وصول يتيح الوصول بواسطة الهوية المدارة المعينة من قبل أنظمة المثيل. هذا الوصول كاف لهذا المثال. يمكنك إضافة نهج وصول إضافية حسب الحاجة.

- أدخل اسم الاتصال، ثم حدد حفظ.

- ضمن الخطوة 2: تسجيل الدخول إلى اتصالك (لنوع منح رمز التخويل)، حدد الارتباط لتسجيل الدخول إلى موفر بيانات الاعتماد. أكمل الخطوات هناك لتخويل الوصول، والعودة إلى APIM.

- ضمن الخطوة 3: تحديد من سيكون لديه حق الوصول إلى هذا الاتصال (نهج الوصول)، يتم سرد عضو الهوية المدارة. إضافة أعضاء آخرين اختيارية، اعتمادا على السيناريو الخاص بك.

- حدد إكمال.

يظهر الاتصال الجديد في قائمة الاتصالات، ويعرض حالة الاتصال. إذا كنت تريد إنشاء اتصال آخر لموفر بيانات الاعتماد، فأكمل الخطوات السابقة.

تلميح

استخدم المدخل لإضافة اتصالات إلى موفر بيانات اعتماد أو تحديثها أو حذفها في أي وقت. لمزيد من المعلومات، راجع تكوين اتصالات متعددة.

إشعار

إذا قمت بتحديث أذونات Microsoft Graph بعد هذه الخطوة، يتعين عليك تكرار الخطوتين 2 و3.

الخطوة 4: إنشاء واجهة برمجة تطبيقات Microsoft Graph في APIM وتكوين نهج

سجل الدخول إلى المدخل وانتقل إلى مثيل APIM.

في القائمة اليسرى، حدد واجهات برمجة التطبيقات > + إضافة واجهة برمجة التطبيقات.

حدد HTTP وأدخل الإعدادات التالية. وبعد ذلك، حدد إنشاء.

الإعداد القيمة اسم العرض msgraph عنوان URL لخدمة ويب https://graph.microsoft.com/v1.0لاحقة عنوان URL لواجهة برمجة التطبيقات msgraph انتقل إلى واجهة برمجة التطبيقات التي تم إنشاؤها حديثاً وحدد Add Operatio. أدخل الإعدادات التالية وحدد Save.

الإعداد القيمة اسم العرض الحصول على ملف تعريف عنوان URL ل GET /أنا اتبع الخطوات السابقة لإضافة عملية أخرى بالإعدادات التالية.

الإعداد القيمة اسم العرض getJoinedTeams عنوان URL ل GET /me/joinedTeams حدد «جميع العمليات». في القسم Inbound processing، حدد الأيقونة (</>) (محرر التعليمات البرمجية).

انسخ القصاصة البرمجية التالية والصقها. قم بتحديث النهج

get-authorization-contextبأسماء موفر بيانات الاعتماد والاتصال الذي قمت بتكوينه في الخطوات السابقة، وحدد حفظ.- استبدل اسم موفر بيانات الاعتماد كقيمة

provider-id - استبدل اسم الاتصال الخاص بك كقيمة

authorization-id

<policies> <inbound> <base /> <get-authorization-context provider-id="MicrosoftEntraID-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>- استبدل اسم موفر بيانات الاعتماد كقيمة

يتكون تعريف النهج السابق من جزأين:

- يجلب نهج get-authorization-context رمزا مميزا للتخويل عن طريق الرجوع إلى موفر بيانات الاعتماد والاتصال اللذين تم إنشاؤها مسبقا.

- ينشئ نهج رأس المجموعة عنوان HTTP مع رمز الوصول الذي تم إحضاره.

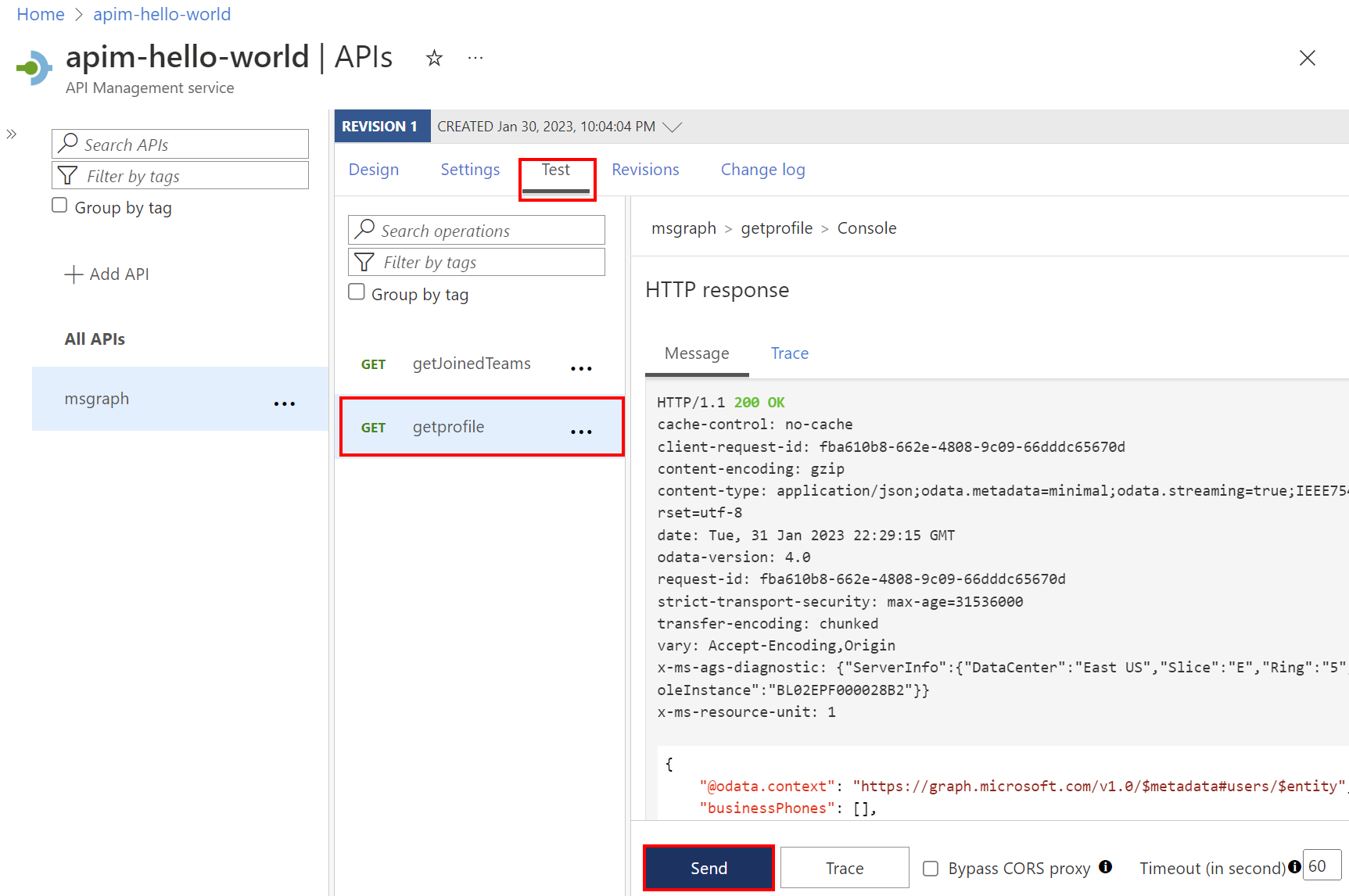

الخطوة 5: اختبار واجهة برمجة التطبيقات

في علامة التبويب اختبار ، حدد عملية واحدة قمت بتكوينها.

حدد إرسال.

ترجع الاستجابة الناجحة بيانات المستخدم من Microsoft Graph.

المحتوى ذو الصلة

- تعرف على المزيد حول نهج المصادقة والتخويل في Azure API Management.

- تعرف على المزيد حول النطاقات والأذونات في معرف Microsoft Entra.