إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: جميع مستويات إدارة واجهة برمجة التطبيقات

في هذه المقالة، ستتعرف على كيفية إنشاء اتصال مدار في إدارة واجهة برمجة التطبيقات واستدعاء واجهة برمجة تطبيقات GitHub التي تتطلب رمز OAuth 2.0 المميز. يستخدم هذا المثال نوع منح رمز التفويض.

ستتعلم كيفية:

- تسجيل تطبيق في GitHub

- تكوين موفر بيانات اعتماد في إدارة واجهة برمجة التطبيقات

- تكوين اتصال

- إنشاء واجهة برمجة تطبيقات في إدارة واجهة برمجة التطبيقات وتكوين نهج

- اختبار واجهة برمجة تطبيقات GitHub الخاصة بك في إدارة واجهة برمجة التطبيقات

المتطلبات الأساسية

- حساب GitHub.

- مثيل إدارة واجهة برمجة التطبيقات قيد التشغيل. إذا كنت بحاجة إلى واحد، أنشئ نسخة لإدارة واجهة برمجة التطبيقات في Azure.

- قم بتمكين هوية مدارة معينة من قبل النظام لإدارة واجهة برمجة التطبيقات في مثيل إدارة واجهة برمجة التطبيقات.

الخطوة 1: تسجيل تطبيق في GitHub

قم بإنشاء تطبيق GitHub OAuth لواجهة برمجة التطبيقات وامنحه الأذونات المناسبة للطلبات التي تريد الاتصال بها.

سجل الدخول إلى GitHub.

في الملف الشخصي لحسابك، انتقل إلى إعدادات > مطوري البرامج > وتطبيقات OAuth. اختر تطبيق OAuth جديد.

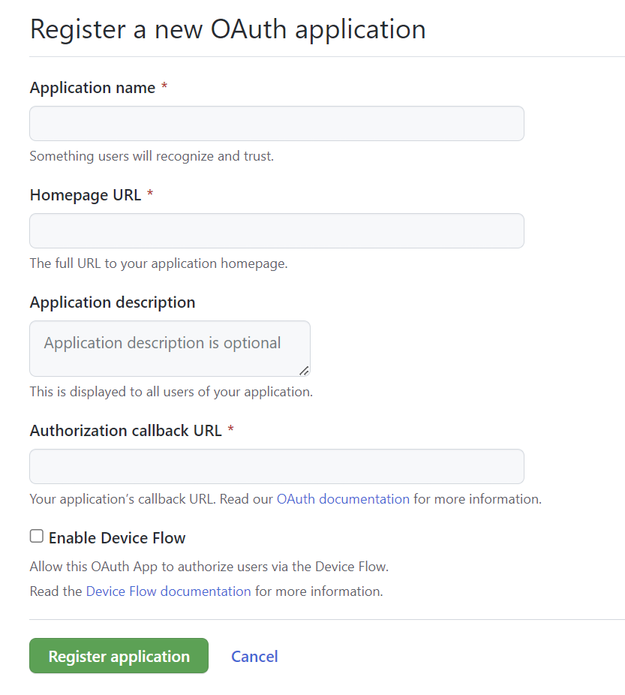

- أدخل اسم التطبيقوعنوان URL للصفحة الرئيسية للتطبيق. على سبيل المثال، يمكنك توفير عنوان URL للعنصر النائب مثل

http://localhost. - اختياريا، أضف وصف التطبيق.

- في عنوان الاستدعاء التفويضي (رابط إعادة التوجيه)، أدخل

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>، واستبدل اسم مثيل إدارة واجهة برمجة التطبيقات حيث تقوم بتكوين مزود بيانات الاعتماد. - اختيار خيار تمكين تدفق الجهاز (غير مطلوب في هذا المثال).

- أدخل اسم التطبيقوعنوان URL للصفحة الرئيسية للتطبيق. على سبيل المثال، يمكنك توفير عنوان URL للعنصر النائب مثل

حدد تسجيل التطبيق.

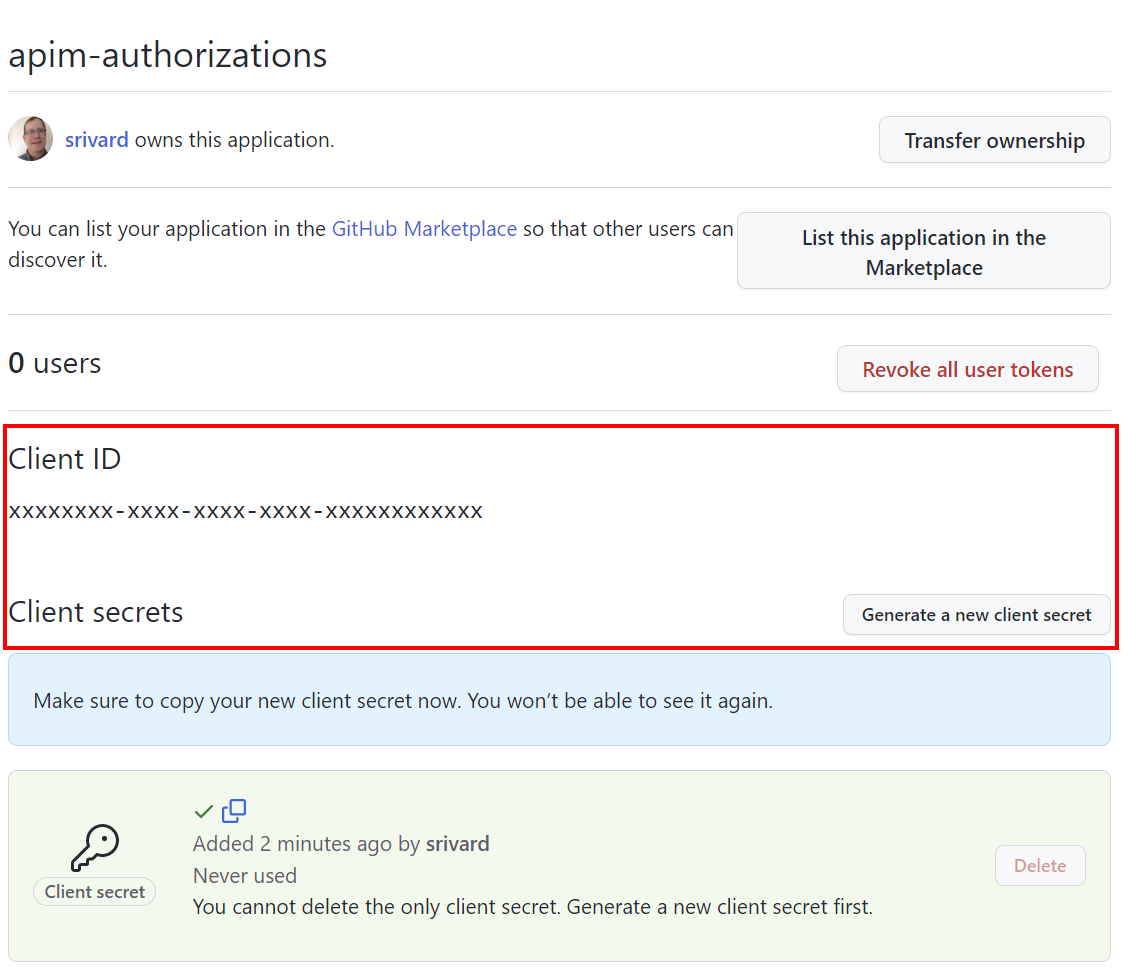

في الصفحة العامة ، انسخ معرف العميل الذي تستخدمه في الخطوة 2.

حدد إنشاء سر عميل جديد. انسخ السر، الذي لا يعرض مرة أخرى. تقوم بتكوين السر في الخطوة 2.

الخطوة 2: تكوين موفر بيانات اعتماد في إدارة واجهة برمجة التطبيقات

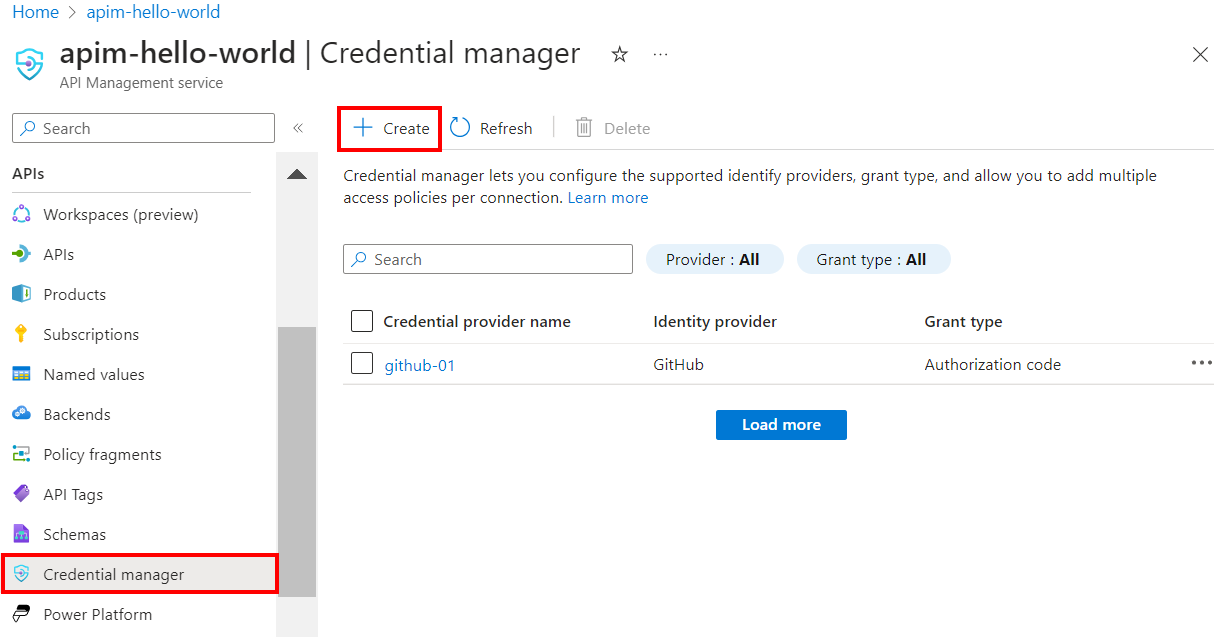

سجل الدخول إلى مدخل Microsoft Azure وانتقل إلى مثيل APIM.

في القائمة اليمنى، حدد واجهة برمجة التطبيقات> مدير >+ إنشاء.

في إنشاء مزود بيانات الاعتماد، أدخل الإعدادات التالية:

الإعدادات قيمة اسم موفر بيانات الاعتماد اسم من اختيارك، مثل github-01 موفر الهوية حدد GitHub نوع المنحة حدد رمز التفويض معرف العميل الصق القيمة التي نسختها مسبقا من تسجيل التطبيق سر العميل الصق القيمة التي نسختها مسبقا من تسجيل التطبيق النطاق على سبيل المثال، اضبط النطاق على المستخدم حدد إنشاء.

عند الطلب، راجع عنوان إعادة التوجيه في OAuth المعروض، واختر نعم للتأكد من تطابقه مع الرابط الذي أدخلته في تسجيل تطبيق GitHub.

الخطوة 3: تكوين اتصال

في علامة التبويب اتصال ، أكمل خطوات اتصالك بالمزود.

Note

عند تكوين اتصال، تقوم إدارة واجهة برمجة التطبيقات بشكل افتراضي بإعداد نهج وصول يتيح الوصول من خلال الهوية المدارة المعينة من قبل المثيل للمثيل. هذا الوصول كاف لهذا المثال. يمكنك إضافة سياسات وصول إضافية حسب الحاجة.

- أدخل اسم الاتصال، ثم حدد حفظ.

- ضمن الخطوة 2: تسجيل الدخول إلى اتصالك (لنوع منح رمز التخويل)، حدد زر تسجيل الدخول . أكمل خطوات مع مزود الهوية الخاص بك لتفويض الوصول، ثم عد إلى إدارة واجهات برمجة التطبيقات.

- ضمن الخطوة 3: تحديد من يمكنه الوصول إلى هذا الاتصال (نهج الوصول)، يتم إدراج عضو الهوية المدارة. تعد إضافة أعضاء آخرين أمرا اختياريا، وفقا للسيناريو الخاص بك.

- حدد إكمَال.

يظهر الاتصال الجديد في قائمة الاتصالات، ويعرض حالة متصل. إذا كنت ترغب في إنشاء اتصال آخر لموفر بيانات الاعتماد، فأكمل الخطوات السابقة.

تلميح

استخدم مدخل Microsoft Azure لإضافة اتصالات إلى موفر بيانات اعتماد أو تحديثها أو حذفها في أي وقت. لمزيد من المعلومات، راجع تكوين اتصالات متعددة.

الخطوة 4: إنشاء واجهة برمجة تطبيقات في إدارة واجهة برمجة التطبيقات وتكوين نهج

سجل الدخول إلى مدخل Microsoft Azure وانتقل إلى مثيل APIM.

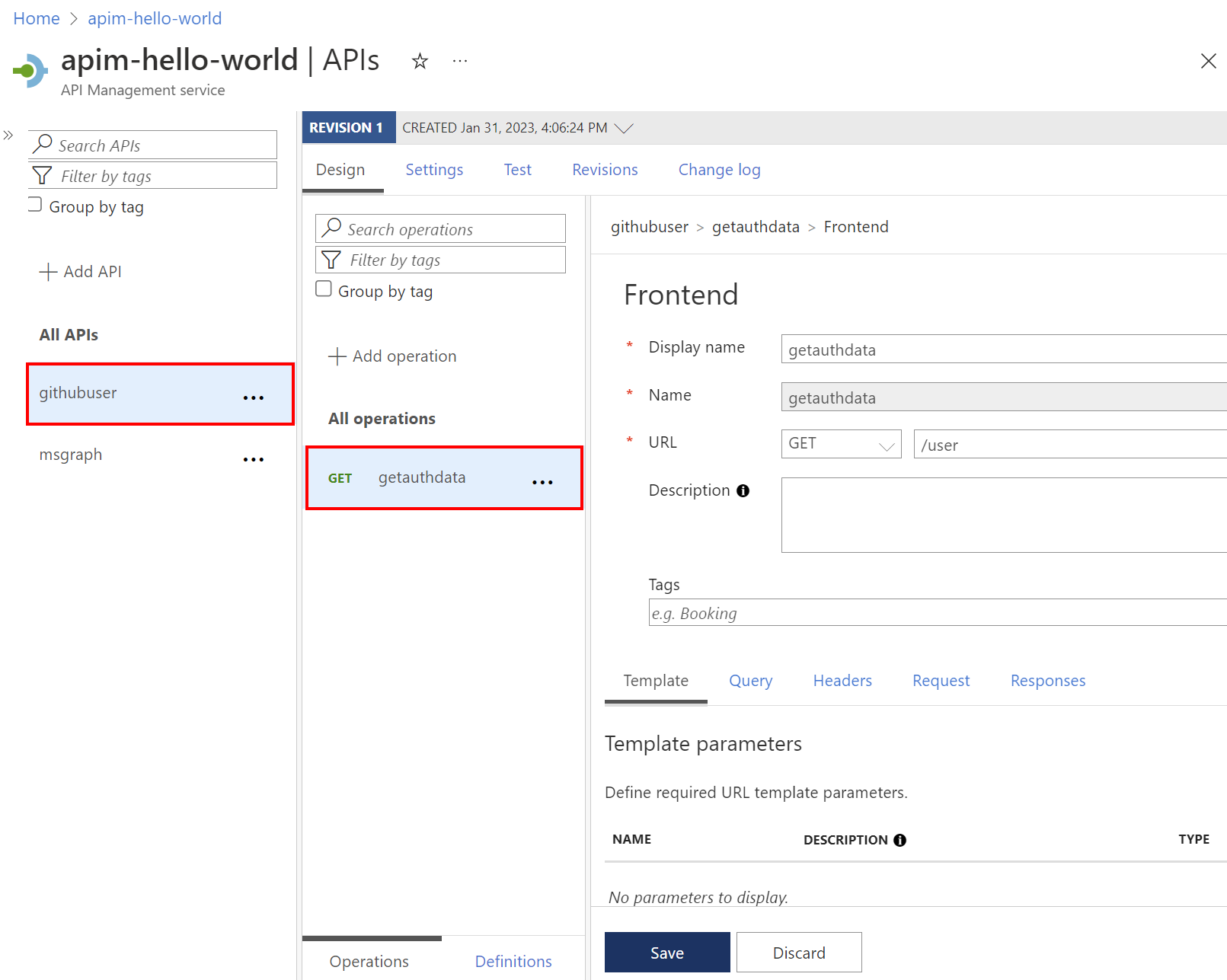

في القائمة اليمنى، اخترواجهات برمجة تطبيقات> واجهات برمجة التطبيقات>+ إضافة واجهة برمجة تطبيقات.

حدد HTTP وأدخل الإعدادات التالية، ثم حدد إنشاء.

الإعدادات قيمة اسم العرض Githubuser عنوان URL لخدمة الويب https://api.github.comلاحقة عنوان URL لواجهة برمجة التطبيقات Githubuser اذهب إلى واجهة برمجة التطبيقات الجديدة واختر إضافة عملية. أدخل الإعدادات التالية وحدد حفظ.

الإعدادات قيمة اسم العرض getauthdata عنوان URL ل GET /مستخدم

اتبع الخطوات السابقة لإضافة عملية أخرى بالإعدادات التالية.

الإعدادات قيمة اسم العرض getauthfollowers عنوان URL ل GET /مستخدم/متابعون حدد كافة العمليات. في قسم المعالجة الواردة ، حدد الرمز (</>) (محرر التعليمات البرمجية).

انسخ والصق الكود التالي في محرر السياسات. تأكد من

provider-idأن قيم وauthorization-idفي النهجget-authorization-contextتتوافق مع أسماء موفر بيانات الاعتماد والاتصال، على التوالي، التي قمت بتكوينها في الخطوات السابقة. حدد حفظ.<policies> <inbound> <base /> <get-authorization-context provider-id="github-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> <set-header name="User-Agent" exists-action="override"> <value>API Management</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>

يتكون تعريف السياسة السابق من ثلاثة أجزاء:

- يجلب نهج سياق الحصول على تفويض رمزا مميزا للتخويل من خلال الرجوع إلى موفر بيانات الاعتماد والاتصال الذي قمت بإنشائه مسبقا.

- تنشئ سياسة تعيين العناوين الأولى رأس HTTP باستخدام الرمز المميز للتفويض الذي تم جلبه.

- تنشئ سياسة تعيين الرأس الثانية رأسا

User-Agent(متطلبات واجهة برمجة تطبيقات GitHub).

الخطوة 5: اختبار واجهة برمجة التطبيقات

في علامة التبويب اختبار ، حدد عملية واحدة قمت بتكوينها.

حدد إرسال.

ترجع الاستجابة الناجحة بيانات المستخدم من GitHub API.

المحتوى ذو الصلة

- مزيد من المعلومات حول سياسات المصادقة والتفويض

- تعرف على المزيد حول واجهة برمجة تطبيقات REST الخاصة ب GitHub