التدريب

الشهادة

شهادة Microsoft معتمدة: شريك مسؤول تحديد الهوية والوصول - Certifications

إظهار ميزات معرف Microsoft Entra لتحديث حلول الهوية وتنفيذ الحلول المختلطة وتنفيذ حوكمة الهوية.

لم يعد هذا المتصفح مدعومًا.

بادر بالترقية إلى Microsoft Edge للاستفادة من أحدث الميزات والتحديثات الأمنية والدعم الفني.

ملاحظة

بدءا من 1 يونيو 2024، سيكون لجميع تطبيقات App Service التي تم إنشاؤها حديثا خيار إنشاء اسم مضيف افتراضي فريد باستخدام اصطلاح <app-name>-<random-hash>.<region>.azurewebsites.netالتسمية . ستظل أسماء التطبيقات الحالية دون تغيير.

مثال: myapp-ds27dh7271aah175.westus-01.azurewebsites.net

لمزيد من التفاصيل، راجع اسم المضيف الافتراضي الفريد لمورد App Service.

توضح لك هذه المقالة كيفية إنشاء هوية مُدارة لتطبيقات App Service وAzure Functions وكيفية استخدامها للوصول إلى الموارد الأخرى.

هام

نظرا لأن الهويات المدارة لا تدعم سيناريوهات الدلائل المشتركة، فلن تتصرف كما هو متوقع إذا تم ترحيل تطبيقك عبر الاشتراكات أو المستأجرين. لإعادة إنشاء الهويات المدارة بعد مثل هذه الخطوة، راجع هل ستتم إعادة إنشاء الهويات المدارة تلقائيا إذا قمت بنقل اشتراك إلى دليل آخر؟. تحتاج موارد انتقال البيانات من الخادم أيضًا إلى تحديث نهج الوصول لاستخدام الهوية الجديدة.

ملاحظة

الهويات المُدارة غير متاحة للتطبيقات التي تم توزيعها في Azure Arc.

تسمح الهوية المدارة من معرف Microsoft Entra لتطبيقك بالوصول بسهولة إلى موارد Microsoft Entra المحمية الأخرى مثل Azure Key Vault. تتم إدارة الهوية بواسطة النظام الأساسي Azure ولا يتطلب منك توفير أي أسرار أو تدويرها. لمزيد من الاطلاع على الهويات المدارة في معرف Microsoft Entra، راجع الهويات المدارة لموارد Azure.

يمكن منح طلبك نوعين من الهويات:

تكوين الهوية المدارة خاص بالفتحة. لتكوين هوية مدارة لفتحة توزيع في المدخل، انتقل إلى الفتحة أولا. للعثور على الهوية المدارة لتطبيق الويب أو فتحة التوزيع في مستأجر Microsoft Entra من مدخل Microsoft Azure، ابحث عنها مباشرة من صفحة نظرة عامة للمستأجر الخاص بك. عادةً ما يكون اسم الفتحة مشابهًا لـ <app-name>/slots/<slot-name>.

يوضح لك هذا الفيديو كيفية استخدام الهويات المدارة لخدمة التطبيقات.

يتم أيضا وصف الخطوات الواردة في الفيديو في الأقسام التالية.

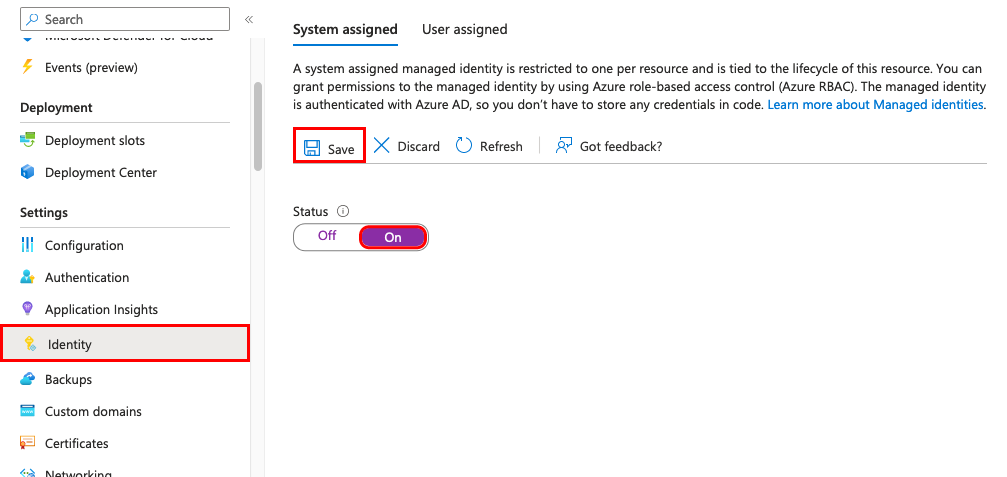

يمكنك الوصول إلى إعدادات التطبيق في مدخل Microsoft Azure ضمن مجموعة الإعدادات في جزء التنقل الأيمن.

حدد "Identity".

في علامة التبويب النظام المعين، بدِّل الحالة إلى تشغيل. انقر فوق حفظ.

يتطلب إنشاء تطبيق بهوية معينة من قبل المستخدم أن تقوم بإنشاء الهوية ثم إضافة معرف المورد الخاص بها إلى تكوين التطبيق الخاص بك.

ستحتاج أولاً إلى إنشاء مورد هوية يعيّنها المستخدم.

إنشاء مورد هوية مُدارة يعينها المستخدم وفقًا لهذه الإرشادات.

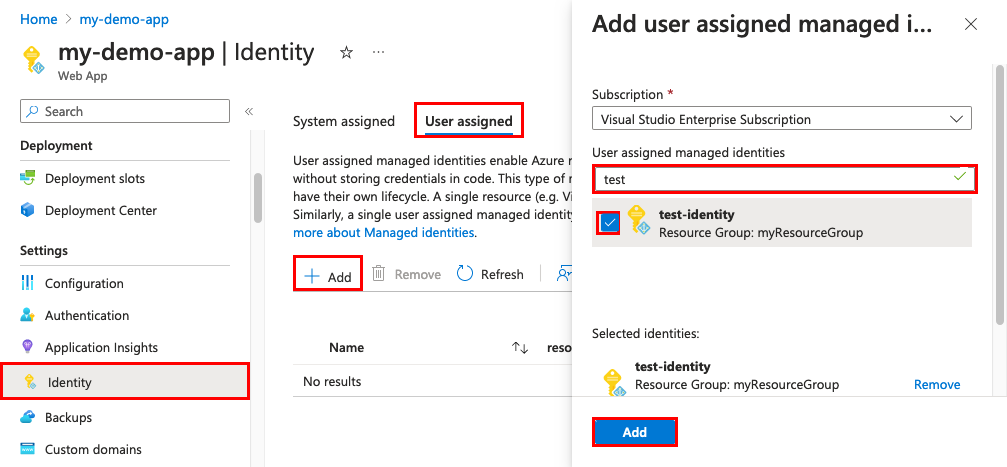

في جزء التنقل الأيسر من صفحة التطبيق، مرِّر لأسفل وصولاً إلى مجموعة الإعدادات.

حدد "Identity".

حدد إضافة معينة من قبل>المستخدم.

ابحث عن الهوية التي أنشأتها سابقا، وحددها، وحدد إضافة.

بمجرد تحديد إضافة، يتم إعادة تشغيل التطبيق.

قد تحتاج إلى تكوين المورد الهدف للسماح بالوصول من التطبيق أو الوظيفة. وعلى سبيل المثال، إذا طلبت رمزًا مميزًا للوصول إلى Key Vault، يجب عليك أيضًا إضافة نهج وصول يتضمن الهوية المدارة للتطبيق أو الوظيفة. بخلاف ذلك، سيتم رفض مكالماتك المحولة إلى Key Vault، حتى إن استخدمت رمزًا مميزًا صالحًا. ينطبق الشيء نفسه على قاعدة بيانات Azure SQL. لمعرفة المزيد حول الموارد التي تدعم رموز Microsoft Entra المميزة، راجع خدمات Azure التي تدعم مصادقة Microsoft Entra.

هام

تحتفظ الخدمات الخلفية للهويات المُدارة بذاكرة تخزين مؤقت لكل URI للمورد لمدة 24 ساعة تقريباً. وهذا يعني أن الأمر قد يستغرق عدة ساعات حتى تدخل التغييرات على عضوية دور أو مجموعة الهوية المُدارة حيز التنفيذ. اليوم، لا يمكن فرض تحديث الرمز المميز لهوية مُدارة قبل انتهاء صلاحيته. إذا قمت بتغيير عضوية مجموعة أو دور لهوية مدارة لإضافة أذونات أو إزالتها، فقد تحتاج عندئذٍ إلى الانتظار عدة ساعات حتى يتمكن مورد Azure الذي يستخدم الهوية من امتلاك حق الوصول الصحيح. للحصول على بدائل للمجموعات أو عضويات الأدوار، راجع تقييد استخدام الهويات المدارة للتخويل.

باستخدام هويته المدارة، يمكن للتطبيق الحصول على رموز مميزة لموارد Azure المحمية بواسطة معرف Microsoft Entra، مثل قاعدة بيانات Azure SQL وAzure Key Vault وAzure Storage. توضح هذه الرموز المميزة التطبيق الذي يصل إلى المورد، وليس أي مستخدم محدد للتطبيق.

توفر خدمة التطبيقات ووظائف Azure نقطة نهاية REST يمكن الوصول إليها داخليًا لاسترداد الرمز المميز. يمكن الوصول إلى نقطة نهاية REST من داخل التطبيق باستخدام HTTP GET قياسي، ويمكن تنفيذه باستخدام عميل HTTP عام بكل لغة. بالنسبة إلى .NET وJavaScript وJava وPython، توفر مكتبة عميل Azure Identity فكرة تجريدية على نقطة نهاية REST هذه وتبسط تجربة التطوير. إن الاتصال بخدمات Azure الأخرى عملية بسيطة مثل إضافة كائن بيانات اعتماد إلى العميل الخاص بالخدمة.

ملاحظة

عند الاتصال بمصادر بيانات Azure SQL باستخدام Entity Framework Core، ضع في اعتبارك استخدام Microsoft.Data.SqlClient، الذي يوفِّر سلاسل اتصال خاصة لاتصال الهوية المُدارة. على سبيل المثال، راجع البرنامج التعليمي: اتصال قاعدة بيانات Azure SQL الآمن من خدمة التطبيقات باستخدام هوية مدارة.

بالنسبة لتطبيقات ووظائف .NET، فإن أبسط طريقة للتعامل مع هوية مُدارة هي من خلال مكتبة عميل Azure Identity لـ .NET. للحصول على إرشادات مفصلة، راجع البرنامج التعليمي: الاتصال بقواعد بيانات Azure من App Service دون أسرار باستخدام هوية مُدارة.

راجع عناوين الوثائق الخاصة بمكتبة العميل للحصول على المعلومات:

تستخدم الأمثلة المرتبطة DefaultAzureCredential. إنه مفيد لمعظم السيناريوهات لأن نفس النمط يعمل في Azure (مع الهويات المُدارة) وعلى جهازك المحلي (دون الهويات المُدارة).

لمزيدٍ من المعلومات عن نقطة نهاية REST، راجع مرجع نقطة نهاية REST.

عند إزالة هوية معينة من قبل النظام، يتم حذفها من معرف Microsoft Entra. تتم أيضا إزالة الهويات المعينة من قبل النظام تلقائيا من معرف Microsoft Entra عند حذف مورد التطبيق نفسه.

في جزء التنقل الأيمن من صفحة التطبيق، مرِّر لأسفل وصولاً إلى مجموعة الإعدادات.

حدد "Identity". ثم اتبع الخطوات بناءً على نوع الهوية:

ملاحظة

هناك أيضًا إعداد تطبيق يمكن تعيينه، WEBSITE_DISABLE_MSI، والذي يقوم فقط بتعطيل خدمة الرمز المميز المحلي. ومع ذلك، فإنه يترك الهوية في مكانها، وستظل الأدوات تعرض الهوية المدارة على أنها "تشغيل" أو "مُمكّنة". ونتيجة لذلك، لا ينصح باستخدام هذا الإعداد.

يتيح التطبيق الذي يحتوي على هوية مُدارة نقطة النهاية هذه من خلال تحديد متغيرين للبيئة:

IDENTITY_ENDPOINT - عنوان URL المحلي الذي يمكن لتطبيق الحاوية طلب الرموز المميزة منه. للحصول على رمز مميز لمورد، أجرِ طلب HTTP GET إلى نقطة النهاية هذه، بما في ذلك المعلمات التالية:

اسم المعلمة في الوصف resource الاستعلام URI لمورد Microsoft Entra للمورد الذي يجب الحصول على رمز مميز له. قد تكون هذه إحدى خدمات Azure التي تدعم مصادقة Microsoft Entra أو أي مورد URI آخر. نسخة واجهة برمجة التطبيقات الاستعلام إصدار واجهة برمجة تطبيقات الرمز المميز الذي يُستخدَم. استخدم 2019-08-01.X-IDENTITY-HEADER الرأس قيمة متغير البيئة IDENTITY_HEADER. هذا العنوان يستخدم للمساعدة في التخفيف من هجمات تزوير الطلب من جانب الخادم (SSRF). client_id الاستعلام (اختياري) مُعرِّف العميل للهوية التي يعيّنها المستخدم المطلوب استخدامه. لا يمكن الاستخدام لطلب يشتمل على principal_idأوmi_res_idأوobject_id. في حال حذف جميع معلمات المُعرِّف (client_idوprincipal_idوobject_idوmi_res_id)، تُستخدَم الهوية التي يعيّنها النظام.principal_id الاستعلام (اختياري) المُعرِّف الأساسي للهوية التي يعيّنها المستخدم المطلوب استخدامه. object_idهو اسم مستعار يمكن استخدامه بدلاً من ذلك. لا يمكن الاستخدام في طلب يتضمن client_id أو mi_res_id أو object_id. في حال حذف جميع معلمات المُعرِّف (client_idوprincipal_idوobject_idوmi_res_id)، تُستخدَم الهوية التي يعيّنها النظام.mi_res_id الاستعلام (اختياري) مُعرِّف مورد Azure للهوية التي يعيّنها المستخدم المطلوب استخدامه. لا يمكن الاستخدام لطلب يشتمل على principal_idأوclient_idأوobject_id. في حال حذف جميع معلمات المُعرِّف (client_idوprincipal_idوobject_idوmi_res_id)، تُستخدَم الهوية التي يعيّنها النظام.

هام

في حال محاولة الحصول على رموز مميزة للهويات التي يعيّنها المستخدم، يجب تضمين إحدى الخصائص الاختيارية. وإلا فستحاول خدمة الرمز المميز الحصول على رمز مميز لهوية يعيّنها النظام، وقد يكون موجوداً أو غير موجود.

التدريب

الشهادة

شهادة Microsoft معتمدة: شريك مسؤول تحديد الهوية والوصول - Certifications

إظهار ميزات معرف Microsoft Entra لتحديث حلول الهوية وتنفيذ الحلول المختلطة وتنفيذ حوكمة الهوية.