تنفيذ النمط للدخول الآمن للشبكة

يغلف الدخول الآمن للشبكة عدة أنماط تصميم، بما في ذلك أنماط التوجيه العالمي، والتفريغ العالمي، ومراقبة نقطة النهاية الصحية. يمكنك استخدام تنفيذ النمط في هذه المقالة كبوابة لأي حمل عمل HTTP أو HTTPS يتطلب توفرا أو موثوقية عالية من خلال توفير توجيه عمومي آمن لأحمال العمل في مناطق مختلفة مع تجاوز فشل زمن انتقال منخفض.

فيديو: تنفيذ الدخول الآمن للشبكة

متطلبات النمط

توضح هذه المقالة ثلاثة متطلبات يركز عليها تنفيذ النمط للدخول الآمن للشبكة: التوجيه العالمي، وتجاوز الفشل في زمن الانتقال المنخفض، وتخفيف الهجمات على الحافة.

التوجيه العمومي

يغلف نمط الدخول الآمن للشبكة نمط التوجيه العمومي. على هذا النحو، يمكن للتطبيق توجيه الطلبات إلى أحمال العمل في مناطق مختلفة.

تجاوز الفشل في زمن الانتقال المنخفض

يجب أن يكون التنفيذ قادرا على تحديد أحمال العمل الصحية وغير الصحية وتعديل التوجيه وفقا لذلك بطريقة حساسة للوقت. يجب أن يكون زمن الانتقال قادرا على دعم ضبط التوجيه في غضون دقائق.

تخفيف الهجمات على الحافة

يتطلب التخفيف من الهجمات على الحافة جزءا "آمنا للشبكة" من التنفيذ. لا ينبغي الوصول إلى أحمال العمل أو النظام الأساسي كخدمة (PaaS) عبر الإنترنت. يجب أن تكون حركة مرور الإنترنت قادرة فقط على التوجيه عبر البوابة. يجب أن يكون للبوابة القدرة على التخفيف من عمليات الاستغلال.

الأنماط

ينفذ هذا الحل أنماط التصميم التالية:

- نمط توجيه البوابة: توجيه الطلبات إلى خدمات متعددة أو مثيلات خدمة يمكن أن تتواجد في مناطق مختلفة.

- نمط تفريغ البوابة: إلغاء تحميل الوظيفة، مثل تخفيف الهجمات، إلى وكيل بوابة.

- نمط مراقبة نقطة النهاية الصحية: كشف نقاط النهاية التي تتحقق من صحة حمل العمل.

التصميم

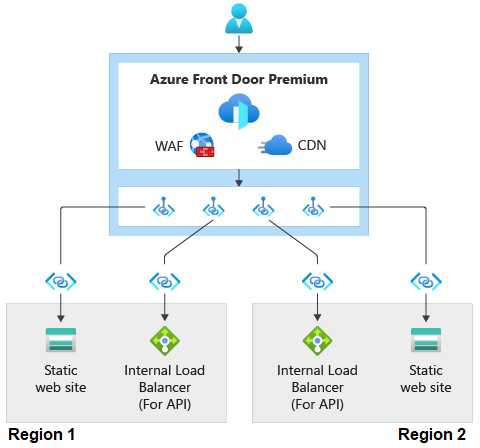

يظهر الرسم التخطيطي طلب HTTPS يتدفق إلى مربع Azure Front Door Premium، والذي يحتوي على جدار حماية تطبيق ويب فيه. يوضح هذا التكامل بين Azure Front Door Premium وAzure Web Application Firewall. يظهر الرسم التخطيطي بعد ذلك الطلب المتدفق عبر Private Link إلى طابعين في مناطق مختلفة. يحتوي كل طابع على موقع ويب ثابت وموازن تحميل داخلي. تتدفق الطلبات من خلال Private Link إلى مواقع الويب الثابتة وموازنات التحميل في كلا الطوابع.

يتضمن هذا التنفيذ التفاصيل التالية:

- ويستخدم حسابات Azure Blob Storage لمحاكاة أحمال عمل الويب الثابتة التي تعمل في منطقتين. لا يتضمن هذا التنفيذ أي أحمال عمل تعمل خلف موازن تحميل داخلي (ILB). يوضح الرسم التخطيطي ILB لتوضيح أن هذا التنفيذ سيعمل لأحمال العمل الخاصة التي تعمل خلف ILB.

- يستخدم طبقة Azure Front Door Premium كبوابة عمومية.

- يحتوي مثيل Azure Front Door على نهج جدار حماية تطبيق ويب عمومي (WAF) تم تكوينه باستخدام قواعد مدارة تساعد على الحماية من الاستغلالات الشائعة.

- لا يتم عرض حسابات التخزين عبر الإنترنت.

- يصل مستوى Azure Front Door Premium إلى حسابات التخزين عبر Azure Private Link.

- يحتوي مثيل Azure Front Door على التكوين عالي المستوى التالي:

- نقطة نهاية مع مسار واحد يشير إلى مجموعة أصل واحدة. مجموعة الأصل هي مجموعة من الأصول أو الأطراف الخلفية.

- تحتوي مجموعة الأصل على أصل تم تكوينه للإشارة إلى كل حساب تخزين.

- يطلب كل أصل الوصول إلى Private Link إلى حساب التخزين.

- تحتوي مجموعة الأصل على تحقيقات صحية تم تكوينها للوصول إلى صفحة HTML في حسابات التخزين. تعمل صفحة HTML كنقطة نهاية صحية لأحمال العمل الثابتة. إذا كان يمكن للفحوصات الوصول بنجاح إلى الأصل في ثلاث محاولات من أصل المحاولات الأربع الأخيرة، يعتبر الأصل سليما.

المكونات

طلب ويب

- Azure Web Application Firewall: يدعم المستوى المتميز من Web Application Firewall القواعد التي تديرها Microsoft والتي تساعد في الحماية من عمليات الاستغلال الشائعة.

- Azure Private Link: تعرض نقاط النهاية الخاصة في Azure Private Link خدمة Azure PaaS إلى عنوان IP خاص في شبكة ظاهرية. يسمح هذا التعرض للاتصال بالتدفق عبر شبكة Microsoft الأساسية وليس على الإنترنت العام.

- طبقة Azure Front Door Premium: يوفر Azure Front Door موازنة تحميل عمومية للطبقة 7. يحتوي Azure Front Door على تكامل مع Web Application Firewall. يدعم المستوى المتميز ما يلي:

- Azure Private Link: يسمح دعم Private Link ل Azure Front Door بالاتصال بخدمات PaaS أو أحمال العمل التي تعمل في شبكة ظاهرية خاصة عبر شبكة Microsoft الأساسية.

- مجموعات القواعد المدارة من Microsoft: يدعم المستوى المتميز من Azure Front Door المستوى المتميز من Web Application Firewall، والذي يدعم مجموعة القواعد المدارة في WAF.

- Azure Storage: يستخدم هذا التنفيذ حسابات Blob Storage لتمثيل موقع ويب ثابت أو حمل عمل ثابت.

- موازن التحميل الداخلي: لا يستخدم هذا التنفيذ موازن التحميل الداخلي. يتم تصويره لتمثيل حمل عمل خاص يعمل خلف موازن التحميل هذا. التوجيه إلى حساب التخزين هو نفسه كما سيكون لتحميل موازنات.

العمليات

يساعد تأمين الموارد من منظور الشبكة على الحماية من عمليات الاستغلال، ولكنه يعزل الموارد أيضا عن العمليات أو المسؤولين الذين قد يحتاجون إلى الوصول إلى هذه الموارد. على سبيل المثال، قد يحتاج عامل البناء في مسار DevOps إلى الوصول إلى حساب التخزين من أجل نشر تحديث إلى تطبيق الويب. قد يحتاج المسؤول أيضا إلى الوصول إلى المورد لأغراض استكشاف الأخطاء وإصلاحها.

لتوضيح توفير الوصول إلى الوصول الآمن للشبكة لأغراض تشغيلية، ينشر هذا التنفيذ جهازا ظاهريا (VM) في شبكة ظاهرية لديها وصول Private Link إلى حسابات التخزين. ينشر هذا التنفيذ Azure Bastion، والذي يمكن للمسؤول استخدامه للاتصال بالجهاز الظاهري. بالنسبة لسيناريو التوزيع، يمكن نشر عامل بناء خاص إلى الشبكة الظاهرية، على غرار كيفية استخدام الجهاز الظاهري.

فيما يلي تفاصيل حول مكونات العمليات:

- شبكة Azure الظاهرية: يستخدم هذا التنفيذ الشبكة الظاهرية لاحتواء المكونات المطلوبة للمسؤول للاتصال بأمان بحساب التخزين عبر شبكة Microsoft الأساسية الخاصة.

- أجهزة Azure الظاهرية: يستخدم هذا التنفيذ جهازا ظاهريا كصندوق انتقال للمسؤولين للاتصال به. يتم نشر الجهاز الظاهري في الشبكة الظاهرية الخاصة.

- Azure Bastion: يسمح Azure Bastion للمسؤول بالاتصال بأمان بجهاز jumpbox الظاهري عبر Secure Shell (SSH) دون الحاجة إلى أن يكون للجهاز الظاهري عنوان IP عام.

- نقطة نهاية الارتباط الخاص: يتم تعيين عنوان IP خاص لنقطة النهاية الخاصة من الشبكة الظاهرية والاتصال بخدمة PaaS لحساب التخزين. يسمح هذا الاتصال للموارد في الشبكة الظاهرية الخاصة بالاتصال بحساب التخزين عبر عنوان IP الخاص.

- منطقة Azure DNS الخاصة: منطقة Azure DNS الخاصة هي خدمة DNS تستخدم لحل اسم مضيف الارتباط الخاص لحساب تخزين Azure إلى عنوان IP الخاص بنقطة النهاية الخاصة.

تدفق طلب ويب

يظهر الرسم التخطيطي مستخدما يقوم بطلب ويب إلى Azure Front Door. في مربع Azure Front Door، يعرض الرسم التخطيطي كل خطوة من خطوات تدفق توجيه Azure Front Door. تمييز في التدفق هو الخطوة التي يتم فيها تقييم قواعد WAF، حيث يتم مطابقة مسار Azure Front Door وتحديد مجموعة أصل، وحيث يتم تحديد الأصل من مجموعة الأصل. الجزء الأخير المميز هو المكان الذي يتصل فيه Azure Front Door بحساب Azure Blob Storage عبر Private Link.

يصدر المستخدم طلب HTTP أو HTTPS إلى نقطة نهاية Azure Front Door.

يتم تقييم قواعد WAF. يتم دائما تسجيل القواعد المتطابقة. إذا تم تعيين وضع نهج جدار حماية تطبيق الويب ل Azure Front Door على الوقاية وكانت قاعدة المطابقة تحتوي على إجراء معين لحظر الحالات الشاذة، يتم حظر الطلب. وإلا، يستمر الطلب أو تتم إعادة توجيهه، أو يتم تقييم القواعد اللاحقة.

يتم مطابقة المسار الذي تم تكوينه في Azure Front Door ويتم تحديد مجموعة الأصل الصحيحة. في هذا المثال، كان المسار إلى المحتوى الثابت في موقع الويب.

يتم تحديد الأصل من مجموعة الأصل.

أ. في هذا المثال، اعتبرت الفحوصات الصحية الموقع غير سليم، لذلك يتم القضاء عليه من الأصول المحتملة.

ب. تم تحديد موقع الويب هذا.يتم توجيه الطلب إلى حساب تخزين Azure عبر Private Link عبر شبكة Microsoft الأساسية.

لمزيد من المعلومات حول بنية توجيه Azure Front Door، راجع نظرة عامة على بنية التوجيه.

التدفق التشغيلي

يتكون الرسم التخطيطي من ثلاثة أجزاء. يعرض الجزء الأول Azure Blob Storage الذي يعمل كمقر ويب ثابت. يتصل Azure Front Door من خلال Private Link بحساب التخزين. الجزء الثاني هو مربع يمثل شبكة ظاهرية. تحتوي الشبكة الظاهرية على شبكات فرعية ومحتوياتها. تتضمن هذه الشبكات الفرعية شبكة فرعية خاصة لنقطة النهاية تحتوي على نقطة نهاية Private Link بعنوان IP 10.0.2.5 وشبكة فرعية ل jumpbox مع جهاز ظاهري ل jumpbox وشبكة فرعية Azure Bastion مع Azure Bastion فيها. الجزء الثالث هو مستخدم إداري يستخدم SSH للوصول إلى jumpbox VM في الشبكة الظاهرية عبر Azure Bastion. ينتقل السهم من الجهاز الظاهري إلى منطقة Azure DNS الخاصة. ينتقل السهم الأخير من الجهاز الظاهري إلى نقطة نهاية الارتباط الخاص ثم إلى حساب التخزين.

يتصل المسؤول بمثيل Azure Bastion الذي تم نشره في الشبكة الظاهرية.

يوفر Azure Bastion اتصال SSH بالجهاز الظاهري ل jumpbox.

يحاول المسؤول في jumpbox الوصول إلى حساب التخزين عبر Azure CLI. يستعلم jumpbox عن DNS لنقطة نهاية حساب Azure Blob Storage العامة:

storageaccountname.blob.core.windows.net.يحل DNS الخاص في النهاية إلى

storageaccountname.privatelink.blob.core.windows.net. يقوم بإرجاع عنوان IP الخاص لنقطة نهاية الارتباط الخاص، وهو 10.0.2.5 في هذا المثال.يتم إنشاء اتصال خاص بحساب التخزين من خلال نقطة نهاية Private Link.

الاعتبارات

ضع النقاط التالية في الاعتبار عند استخدام هذا الحل.

الموثوقيه

تضمن الموثوقية أن التطبيق الخاص بك يمكنه الوفاء بالالتزامات التي تقوم بها لعملائك. لمزيد من المعلومات، يرجى مراجعة نظرة عامة على ركيزة الموثوقية.

يعالج هذا السيناريو النقاط الرئيسية التالية حول الموثوقية:

- التوجيه العالمي مع زمن انتقال منخفض، من خلال استخدام فحوصات السلامة، يتيح الموثوقية عن طريق عزل التطبيق ضد الانقطاعات الإقليمية.

- يوفر جدار حماية تطبيق الويب على Azure Front Door حماية مركزية لطلبات HTTP وHTTPS.

الأمان

ويوفر عامل الأمان ضمانات للحماية من الهجمات المتعمدة واستغلال البيانات والأنظمة القيمة الخاصة بك. للمزيد من المعلومات، يرجى الرجوع إلى نظرة عامة على ركيزة الأمان.

يعالج هذا السيناريو النقاط الرئيسية التالية حول الأمان:

- يلغي دعم Private Link في Azure Front Door Premium الحاجة إلى كشف خدمات PaaS أو الداخلية عبر الإنترنت. يسمح Private Link ل Azure Front Door بالاتصال بخدماتك الخاصة أو خدمات PaaS عبر شبكة Microsoft الأساسية.

- يوفر جدار حماية تطبيق الويب على Azure Front Door حماية مركزية لطلبات HTTP وHTTPS.

- القواعد المدارة في Web Application Firewall Premium هي قواعد تديرها Microsoft تساعد في حمايتك من مجموعة شائعة من تهديدات الأمان.

تحسين التكلفة

يركز تحسين التكلفة على البحث عن طرق للحد من النفقات غير الضرورية وتحسين الكفاءة التشغيلية. لمزيد من المعلومات، راجع نظرة عامة على ركيزة تحسين التكلفة.

على الرغم من أن كل من Azure Front Door Premium وWeb Application Firewall Premium يوفران ميزات أمان متقدمة عبر المستوى القياسي، إلا أن هناك تكلفة إضافية لكليهما. راجع الموارد التالية لمعرفة المزيد حول تسعير Azure Front Door وجدار حماية تطبيق الويب:

التميز التشغيلي

يغطي التميز التشغيلي عمليات التشغيل التي تحافظ على تشغيل التطبيق في الإنتاج. لمزيد من المعلومات، يرجى مراجعةنظرة عامة على ركيزة التميز التشغيلي.

يؤدي تنفيذ حدود أمان الشبكة إلى إضافة تعقيد إلى العمليات والتوزيع. ضع هذه النقاط في الاعتبار:

- تختلف نطاقات IP للوكلاء المستضافين من Microsoft بمرور الوقت. ضع في اعتبارك تنفيذ العوامل المستضافة ذاتيا في شبكتك الظاهرية.

- تنفيذ Azure Bastion للسيناريوهات التي تحتاج فيها فرق العمليات إلى الوصول إلى موارد الشبكة الآمنة.

- يعد استخدام Web Application Firewall على Azure Front Door لتوفير حماية مركزية لطلبات HTTP وHTTPS مثالا على نمط تفريغ البوابة. يتم إلغاء تحميل مسؤولية فحص طلبات الاستغلال إلى Web Application Firewall في Azure Front Door. تتمثل الفائدة من منظور التميز التشغيلي في أنك تحتاج إلى إدارة القواعد في مكان واحد فقط.

هام

يسمح لك نموذج الدخول الآمن للشبكة بنشر جميع الموارد المطلوبة للاتصال ب jumpbox من خلال Azure Bastion والاتصال بجهاز ظاهري آمن للشبكة.

كفاءة الأداء

كفاءة الأداء هي قدرة حمل العمل الخاص بك على التوسع لتلبية الطلبات التي يضعها المستخدمون عليه. لمزيد من المعلومات، راجع نظرة عامة على ركيزة كفاءة الأداء.

يتيح التوجيه العمومي التحجيم الأفقي من خلال نشر المزيد من الموارد في نفس المنطقة أو مناطق مختلفة.

الخطوات التالية

- انشر هذا التنفيذ باتباع الخطوات الموضحة في نموذج الدخول الآمن للشبكة.