إدارة هوية Microsoft Entra وإدارة الوصول ل AWS

توفر هذه المقالة لمهندسي هوية AWS والمسؤولين ومحللي الأمان رؤى فورية وإرشادات مفصلة لنشر هوية Microsoft Entra وحلول الوصول ل AWS. يمكنك تكوين واختبار حلول أمان Microsoft هذه دون التأثير على موفري الهوية الحاليين ومستخدمي حساب AWS حتى تصبح جاهزا للتبديل.

بناء الأنظمة

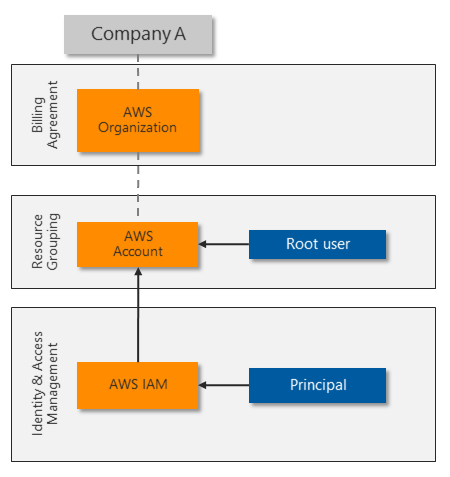

تنشئ AWS متجراً منفصلاً لإدارة الهوية والوصول (IAM) لكل حساب تقوم بإنشائه. يوضح الرسم البياني التالي الإعداد القياسي لبيئة AWS بحساب AWS واحد:

يتحكم المستخدم الجذر بشكل كامل في حساب AWS ويفوض الوصول إلى الهويات الأخرى. يوفر مدير AWS IAM هوية فريدة لكل دور ومستخدم يحتاج إلى الوصول إلى حساب AWS. يمكن لـ AWS IAM حماية كل حساب جذر، وحساب رئيسي، وحساب مستخدم بكلمة مرور معقدة ومصادقة متعددة العوامل (MFA) أساسي.

تحتاج العديد من المؤسسات إلى أكثر من حساب AWS واحد، ما يؤدي إلى صوامع الهوية التي يصعب إدارتها:

للسماح بإدارة مركزية للهوية وتجنب الاضطرار إلى إدارة هويات وكلمات مرور متعددة، ترغب معظم المؤسسات في استخدام تسجيل الدخول الأحادي لموارد النظام الأساسي. يعتمد بعض عملاء AWS على Microsoft Active Directory المستند إلى الخادم لتكامل تسجيل الدخول الأحادي (SSO). يستثمر العملاء الآخرون في حلول الجهات الخارجية لمزامنة هوياتهم أو توحيدها وتوفير الدخول الموحّد (SSO).

يوفر معرف Microsoft Entra إدارة مركزية للهوية مع مصادقة SSO قوية. يمكن لأي تطبيق أو نظام أساسي تقريبا يتبع معايير مصادقة الويب الشائعة، بما في ذلك AWS، استخدام معرف Microsoft Entra لإدارة الهوية والوصول.

تستخدم العديد من المؤسسات بالفعل معرف Microsoft Entra لتعيين هويات Microsoft 365 أو السحابة المختلطة وحمايتها. يستخدم الموظفون هويات Microsoft Entra الخاصة بهم للوصول إلى البريد الإلكتروني والملفات والمراسلة الفورية والتطبيقات السحابية والموارد المحلية. يمكنك دمج معرف Microsoft Entra بسرعة وسهولة مع حسابات AWS الخاصة بك للسماح للمسؤولين والمطورين بتسجيل الدخول إلى بيئات AWS مع هوياتهم الحالية.

يوضح الرسم التخطيطي التالي كيف يمكن أن يتكامل معرف Microsoft Entra مع حسابات AWS متعددة لتوفير هوية مركزية وإدارة الوصول:

يوفر معرف Microsoft Entra العديد من الإمكانات للتكامل المباشر مع AWS:

- الدخول الأحادي عبر حلول المصادقة القديمة والتقليدية والحديثة.

- مصادقة متعددة العوامل (MFA)، بما في ذلك التكامل مع العديد من حلول الجهات الخارجية من شركاء Microsoft Intelligent Security Association (MISA).

- ميزات الوصول المشروط القوية للمصادقة القوية والإدارة الصارمة. يستخدم معرف Microsoft Entra نهج الوصول المشروط والتقييمات المستندة إلى المخاطر لمصادقة وصول المستخدم إلى وحدة تحكم إدارة AWS وموارد AWS وتخويله.

- الكشف عن التهديدات على نطاق واسع والاستجابة الآلية. يعالج معرف Microsoft Entra أكثر من 30 مليار طلب مصادقة يوميا، بالإضافة إلى تريليونات الإشارات حول التهديدات في جميع أنحاء العالم.

- إدارة الوصول المميز (PAM) لتمكين توفير Just-In-Time (JIT) لموارد محددة.

إدارة هوية Microsoft Entra المتقدمة باستخدام حسابات AWS

يمكن أن توفر ميزات Microsoft Entra المتقدمة الأخرى طبقات إضافية من التحكم لحسابات AWS الأكثر حساسية. تتضمن تراخيص Microsoft Entra ID P2 هذه الميزات المتقدمة:

إدارة الهوية المميزة (PIM) لتوفير عناصر تحكم متقدمة لجميع الأدوار المفوضة داخل Azure وMicrosoft 365. على سبيل المثال، بدلا من تعيين دور مسؤول المستخدم بشكل ثابت لمسؤول المستخدم، لديهم إذن لتنشيط الدور عند الطلب. يتم إلغاء تنشيط هذا الإذن بعد حد زمني محدد (ساعة واحدة، على سبيل المثال). يسجل PIM جميع عمليات التنشيط ولديه عناصر تحكم أخرى يمكن أن تقيد قدرات التنشيط بشكل أكبر. تحمي PIM بنية الهوية الخاصة بك بشكل أكبر من خلال ضمان طبقات إضافية من الحوكمة والحماية قبل أن يتمكن المستخدمون المتميزون من إجراء تغييرات.

يمكنك توسيع PIM إلى أي إذن مفوض عن طريق التحكم في الوصول إلى المجموعات المخصصة، مثل تلك التي أنشأتها للوصول إلى أدوار AWS. لمزيد من المعلومات حول نشر PIM، راجع تخطيط توزيع إدارة الهويات المتميزة.

تزيد حماية الهوية المتقدمة من أمان تسجيل الدخول إلى Microsoft Entra من خلال مراقبة مخاطر المستخدم أو الجلسة. تحدد مخاطر المستخدم احتمالية اختراق معلومات تسجيل الدخول، مثل ظهور معرف المستخدم وكلمة المرور في قائمة خرق تم إصدارها علناً. تحدد مخاطر الجلسة ما إذا كان نشاط تسجيل الدخول يأتي من موقع محفوف بالمخاطر أو من عنوان IP أو أي مؤشر آخر على الاختراق. يعتمد كلا نوعي الاكتشاف على إمكانات معلومات التهديدات الشاملة من Microsoft.

لمزيد من المعلومات حول Advanced Identity Protection، راجع نظرة عامة على أمان Microsoft Entra ID Protection.

يحمي Microsoft Defender for Identity الهويات والخدمات التي تعمل على وحدات التحكم في مجال Active Directory من خلال مراقبة جميع إشارات الأنشطة والتهديدات. يحدد Defender for Identity التهديدات بناءً على تجربة الحياة الواقعية من التحقيقات في انتهاكات العملاء. يراقب Defender for Identity سلوك المستخدم ويوصي بتخفيضات سطح الهجوم لمنع الهجمات المتقدمة مثل الاستطلاع والحركة الجانبية وهيمنة المجال.

لمزيد من المعلومات بشأن Defender for Identity، راجع ما Microsoft Defender for Identity.

تفاصيل السيناريو

تحتاج حسابات Amazon Web Services (AWS) التي تدعم أحمال العمل المهمة والمعلومات الحساسة للغاية إلى حماية قوية للهوية والتحكم في الوصول. يتم تحسين إدارة هوية AWS عند دمجها مع معرف Microsoft Entra. معرف Microsoft Entra هو حل إدارة الوصول والهوية المستندة إلى السحابة والشاملة والمركزية التي يمكن أن تساعد في تأمين حسابات وبيئات AWS وحمايتها. يوفر معرف Microsoft Entra تسجيل دخول أحادي مركزيا (SSO) ومصادقة قوية من خلال المصادقة متعددة العوامل (MFA) ونهج الوصول المشروط. يدعم Microsoft Entra ID إدارة هوية AWS والهويات المستندة إلى الأدوار والتحكم في الوصول.

تعتمد العديد من المؤسسات التي تستخدم AWS بالفعل على معرف Microsoft Entra ل Microsoft 365 أو إدارة الهوية السحابية المختلطة وحماية الوصول. يمكن لهذه المؤسسات استخدام معرف Microsoft Entra بسرعة وسهولة مع حسابات AWS الخاصة بها، غالبا دون تكلفة إضافية. يمكن أن تساعد ميزات Microsoft Entra المتقدمة الأخرى مثل إدارة الهويات المتميزة (PIM) وحماية الهوية المتقدمة في حماية حسابات AWS الأكثر حساسية.

يتكامل معرف Microsoft Entra بسهولة مع حلول أمان Microsoft الأخرى، مثل Microsoft Defender for Cloud Apps وMicrosoft Sentinel. لمزيد من المعلومات، راجع Defender for Cloud Apps Microsoft Azure Sentinel for AWS. حلول أمان Microsoft قابلة للتوسيع ولها مستويات متعددة من الحماية. يمكن للمؤسسات تنفيذ واحد أو أكثر من هذه الحلول جنبًا إلى جنب مع أنواع أخرى من الحماية لبنية أمنية كاملة تحمي عمليات نشر AWS الحالية والمستقبلية.

التوصيات

الأمان

الكيانات والإرشادات التالية مهمة لأي حل أمان سحابي:

تأكد من أن المؤسسة يمكنها المراقبة والكشف والحماية التلقائية لوصول المستخدم والبرمجي إلى البيئات السحابية.

مراجعة الحسابات الجارية باستمرار لضمان إدارة ومراقبة الهوية والتصاريح.

اتبع أقل الامتيازات والمبادئ ثقة معدومة. تأكد من أن كل مستخدم يمكنه الوصول فقط إلى الموارد المحددة التي يحتاجها، من الأجهزة الموثوقة والمواقع المعروفة. قلل أذونات كل مسؤول ومطور لتوفير الحقوق التي يحتاجونها فقط للدور الذي يقومون به. راجع بانتظام.

راقب تغييرات تكوين النظام الأساسي باستمرار، خاصةً إذا كانت توفر فرصاً لتصعيد الامتيازات أو استمرار الهجوم.

منع الاستخراج غير المصرح به للبيانات من خلال فحص المحتوى والتحكم فيه بشكل نشط.

استفد من الحلول التي قد تمتلكها بالفعل مثل Microsoft Entra ID P2 التي يمكن أن تزيد من الأمان دون المزيد من النفقات.

أمان حساب AWS الأساسي

لضمان صحة الأمان الأساسية لحسابات وموارد AWS:

راجع إرشادات أمان AWS على أفضل الممارسات لتأمين حسابات وموارد AWS.

قلل من مخاطر تحميل وتنزيل البرامج الضارة وغيرها من المحتويات الضارة من خلال الفحص النشط لجميع عمليات نقل البيانات من خلال وحدة الإدارة في AWS. قد يحتاج المحتوى الذي يقوم بتحميل الموارد أو تنزيلها مباشرة إلى الموارد داخل النظام الأساسي ل AWS، مثل خوادم الويب أو قواعد البيانات، إلى مزيد من الحماية.

ضع في اعتبارك حماية الوصول إلى الموارد الأخرى، بما في ذلك:

- الموارد التي تم إنشاؤها داخل حساب AWS.

- منصات تحميل عمل محددة، مثل Windows Server أو Linux Server أو الحاويات.

- الأجهزة التي يستخدمها المسؤولون والمطورون للوصول إلى وحدة تحكم إدارة AWS.

أمان AWS IAM

يتمثل أحد الجوانب الرئيسية لتأمين وحدة الإدارة في AWS في التحكم في من يمكنه إجراء تغييرات تكوين حساسة. المستخدم الجذر لحساب AWS لديه وصول غير مقيد. يجب أن يتحكم فريق الأمان بشكل كامل في حساب المستخدم الجذر لمنعه من تسجيل الدخول إلى وحدة الإدارة في AWS أو العمل مع موارد AWS.

للتحكم في حساب المستخدم الجذر:

- ضع في اعتبارك تغيير بيانات اعتماد تسجيل دخول المستخدم الجذر من عنوان البريد الإلكتروني للفرد إلى حساب خدمة يتحكم فيه فريق الأمان.

- تأكد من أن كلمة مرور حساب المستخدم الجذر معقدة، وفرض مصادقة متعددة العوامل (MFA) للمستخدم الجذر.

- مراقبة السجلات بحثاً عن مثيلات حساب المستخدم الجذر المستخدم لتسجيل الدخول.

- استخدم حساب المستخدم الجذر فقط في حالات الطوارئ.

- استخدم معرف Microsoft Entra لتنفيذ الوصول الإداري المفوض بدلا من استخدام المستخدم الجذر للمهام الإدارية.

فهم ومراجعة مكونات حساب AWS IAM الأخرى بوضوح من أجل التعيين والتخصيصات المناسبة.

افتراضياً، لا يحتوي حساب AWS على مستخدمو IAM حتى يقوم المستخدم الجذر بإنشاء هوية واحدة أو أكثر لتفويض الوصول. يمكن للحل الذي يزامن المستخدمين الحاليين من نظام هوية آخر، مثل Microsoft Active Directory، توفير مستخدمي IAM تلقائياً.

توفر نُهج IAM حقوق الوصول المفوضة إلى موارد حساب AWS. توفر AWS أكثر من 750 من نُهج IAM الفريدة، ويمكن للعملاء أيضاً تحديد نُهج مخصصة.

تُلحق أدوار IAM نُهج معينة بالهويات. الأدوار هي طريقة لإدارة التحكم في الوصول المستند إلى الدور (RBAC). يستخدم الحل الحالي الهويات الخارجية لتنفيذ هويات Microsoft Entra عن طريق افتراض أدوار IAM.

مجموعات IAM هي أيضاً طريقة لإدارة RBAC. بدلاً من تعيين نُهج IAM مباشرةً لمستخدمي IAM الفرديين، قم بإنشاء مجموعة IAM، وقم بتعيين الأذونات من خلال إرفاق واحد أو أكثر من نُهج IAM، وإضافة مستخدمي IAM إلى المجموعة لتوريث حقوق الوصول المناسبة إلى الموارد.

يجب أن يستمر تشغيل بعض حسابات خدمة IAM في AWS IAM لتوفير وصول آلي. تأكد من مراجعة هذه الحسابات، وتخزينها بأمان وتقييد الوصول إلى بيانات اعتماد الأمان الخاصة بها، وقم بتدوير معلومات تسجيل الدخول بانتظام.

نشر هذا السيناريو

يوضح لك هذا القسم التالي كيفية نشر معرف Microsoft Entra لتسجيل الدخول الأحادي إلى حساب AWS فردي.

التخطيط والإعداد

للتحضير لنشر حلول أمان Azure، راجع وسجل حساب AWS الحالي ومعلومات Microsoft Entra. إذا كان لديك أكثر من حساب AWS واحد تم نشره، كرر هذه الخطوات لكل حساب.

في AWS Billing Management Console، سجّل معلومات حساب AWS الحالي التالية:

- معرف حساب AWS، معرف فريد.

- اسم الحساب أو المستخدم الأساسي.

- طريقة الدفع، سواء تم تعيينها إلى بطاقة ائتمان أو اتفاقية فوترة شركة.

- جهات الاتصال البديلة التي لديها حق الوصول إلى معلومات حساب AWS.

- تم تحديث أسئلة الأمان وتسجيلها بأمان للوصول في حالات الطوارئ.

- مناطق AWS الممكنة أو المعطلة للامتثال لنهج أمان البيانات.

في وحدة التحكم الإدارية في AWS IAM، قم بمراجعة وتسجيل مكونات AWS IAM التالية:

- المجموعات التي تم إنشاؤها، بما في ذلك إرفاق نُهج التعيين المستندة إلى الأدوار والعضوية التفصيلية.

- المستخدمون الذين تم إنشاؤهم، بما في ذلك عمر كلمة المرور لحسابات المستخدمين وعمر مفتاح الوصول لحسابات الخدمة. تأكد أيضاً من تمكين مصادقة متعددة العوامل (MFA) لكل مستخدم.

- Roles. هناك نوعان من الأدوار الافتراضية المرتبطة بالخدمة، AWSServiceRoleForSupport وAWSServiceRoleForTrustedAdvisor. سجل أي أدوار أخرى تكون مخصصة. ترتبط هذه الأدوار بنهج الأذونات، لاستخدامها لتعيين الأدوار في معرف Microsoft Entra.

- النُهج. النُهج الجاهزة لها AWS مُدارة أو وظيفة مهمة أو مُدار من قِبل العميل في عمود النوع. سجل جميع النُهج الأخرى المخصصة. سجل أيضاً مكان تعيين كل نهج، من الإدخالات الموجودة في العمود تستخدم كـ.

- موفرو الهوية، لفهم موفري هوية لغة ترميز تأكيد الأمان (SAML) الحاليين. خطط لكيفية استبدال موفري الهوية الحاليين بموفر هوية Microsoft Entra واحد.

في مدخل Microsoft Azure، راجع مستأجر Microsoft Entra:

- تقييم معلومات المستأجر لمعرفة ما إذا كان المستأجر لديه ترخيص Microsoft Entra ID P1 أو P2. يوفر ترخيص P2 ميزات إدارة هوية Microsoft Entra المتقدمة.

- قم بتقييم تطبيقات المؤسسة لمعرفة ما إذا كانت أي تطبيقات موجودة تستخدم نوع تطبيق AWS، كما هو موضح بواسطة

http://aws.amazon.com/في العمود عنوان URL للصفحة الرئيسية.

تخطيط نشر Microsoft Entra

تفترض إجراءات نشر Microsoft Entra أن معرف Microsoft Entra قد تم تكوينه بالفعل للمؤسسة، مثل تنفيذ Microsoft 365. يمكن مزامنة الحسابات من مجال Active Directory، أو يمكن أن تكون حسابات سحابية تم إنشاؤها مباشرة في معرف Microsoft Entra.

خطة RBAC

إذا كان تثبيت AWS يستخدم مجموعات IAM وأدوار RBAC، يمكنك تعيين بنية RBAC الحالية إلى حسابات مستخدمي Microsoft Entra ومجموعات الأمان الجديدة.

إذا لم يكن لدى حساب AWS تطبيق RBAC قوي، فابدأ بالعمل على الوصول الأكثر حساسية:

قم بتحديث المستخدم الجذر لحساب AWS.

راجع مستخدمي AWS IAM والمجموعات والأدوار المرفقة بنهج IAM AdministratorAccess.

العمل من خلال نُهج IAM المعينة الأخرى، بدءاً من النُهج التي يمكنها تعديل أو إنشاء أو حذف الموارد وعناصر التكوين الأخرى. يمكنك تحديد النُهج المستخدمة بالنظر إلى العمود تستخدم كـ.

ترحيل الخطة

يقوم معرف Microsoft Entra بمركزية جميع المصادقة والتخويل. يمكنك تخطيط وتكوين تعيين المستخدم وRBAC دون التأثير على المسؤولين والمطورين حتى تصبح جاهزا لفرض الأساليب الجديدة.

العملية عالية المستوى للترحيل من حسابات AWS IAM إلى معرف Microsoft Entra كما يلي. للحصول على إرشادات مفصلة، راجع التوزيع.

قم بتعيين نهج IAM لأدوار Microsoft Entra، واستخدم RBAC لتعيين الأدوار لمجموعات الأمان.

استبدل كل مستخدم IAM بمستخدم Microsoft Entra عضو في مجموعات الأمان المناسبة لتسجيل الدخول والحصول على الأذونات المناسبة.

اختبر عن طريق مطالبة كل مستخدم بتسجيل الدخول إلى AWS باستخدام حساب Microsoft Entra الخاص به والتأكد من أن لديه مستوى الوصول المناسب.

بمجرد أن يؤكد المستخدم الوصول إلى معرف Microsoft Entra، قم بإزالة حساب مستخدم AWS IAM. كرر العملية لكل مستخدم حتى يتم ترحيلهم جميعاً.

بالنسبة لحسابات الخدمة والوصول الآلي، استخدم نفس الأسلوب. قم بتحديث كل تطبيق يستخدم الحساب لاستخدام حساب مستخدم Microsoft Entra مكافئ بدلا من ذلك.

تأكد من أن أي من مستخدمي AWS IAM المتبقيين لديهم كلمات مرور معقدة مع تمكين MFA، أو مفتاح وصول يتم استبداله بانتظام.

يوضح الرسم التخطيطي التالي مثالا لخطوات التكوين والنهج النهائي وتعيين الدور عبر معرف Microsoft Entra وAWS IAM:

تكامل تسجيل الدخول الأحادي

يدعم Microsoft Entra ID تكامل تسجيل الدخول الأحادي مع AWS SSO. يمكنك توصيل معرف Microsoft Entra ب AWS في مكان واحد والتحكم مركزيا في الوصول عبر مئات الحسابات وتطبيقات AWS SSO المتكاملة. تتيح هذه الإمكانية تجربة تسجيل الدخول السلسة من Microsoft Entra للمستخدمين لاستخدام AWS CLI.

ينفذ إجراء حل الأمان التالي من Microsoft SSO للأدوار النموذجية AWS Administrators وAWS Developers. كرر هذه العملية لأي أدوار أخرى تحتاجها.

يغطي هذا الإجراء الخطوات التالية:

- إنشاء تطبيق مؤسسة Microsoft Entra جديد.

- تكوين Microsoft Entra SSO ل AWS.

- تحديث تعيين الدور.

- اختبر Microsoft Entra SSO في وحدة تحكم إدارة AWS.

توفر الروابط التالية خطوات تنفيذ مفصلة كاملة واستكشاف الأخطاء وإصلاحها:

- البرنامج التعليمي ل Microsoft: تكامل Microsoft Entra SSO مع AWS

- البرنامج التعليمي ل AWS: معرف Microsoft Entra إلى AWS SSO باستخدام بروتوكول SCIM

إضافة تطبيق AWS إلى تطبيقات مؤسسة Microsoft Entra

يستخدم مسؤولو AWS والمطورين تطبيق مؤسسة لتسجيل الدخول إلى معرف Microsoft Entra للمصادقة، ثم إعادة التوجيه إلى AWS للتخويل والوصول إلى موارد AWS. إن أبسط طريقة لمشاهدة التطبيق هي تسجيل الدخول إلى https://myapps.microsoft.com، ولكن يمكنك أيضاً نشر عنوان URL الفريد في أي مكان يوفر وصولاً سهلاً.

اتبع الإرشادات الواردة في إضافة Amazon Web Services (AWS) من المعرض لإعداد تطبيق المؤسسة. ستتيح لك هذه الإرشادات معرفة تطبيق AWS لإضافته إلى تطبيقات Microsoft Entra enterprise.

إذا كان هناك أكثر من حساب AWS واحد تجب إدارته، مثل DevTest and Production، فاستخدم اسماً فريداً لتطبيق المؤسسة الذي يتضمن معرفاً للشركة وحساب AWS محدداً.

تكوين Microsoft Entra SSO ل AWS

اتبع الخطوات أدناه لتكوين Microsoft Entra SSO ل AWS:

في مدخل Microsoft Azure، اتبع الخطوات المتعلقة بتكوين Microsoft Entra SSO لتكوين تطبيق المؤسسة الذي أنشأته لتسجيل الدخول الأحادي إلى AWS.

في وحدة تحكم AWS، اتبع الخطوات على تكوين AWS SSO لتكوين حساب AWS لتسجيل الدخول الأحادي. كجزء من هذا التكوين، ستقوم بإنشاء مستخدم IAM جديد يعمل نيابة عن عامل توفير Microsoft Entra للسماح بمزامنة جميع أدوار AWS IAM المتوفرة في Microsoft Entra ID. يحتاج AWS إلى مستخدم IAM هذا لتعيين المستخدمين إلى الأدوار قبل أن يتمكنوا من تسجيل الدخول إلى وحدة الإدارة في AWS.

- اجعل من السهل تحديد المكونات التي تقوم بإنشائها لدعم هذا التكامل. على سبيل المثال، حسابات خدمة الاسم مع اصطلاح تسمية قياسي مثل ";Svc-".

- تأكد من توثيق جميع العناصر الجديدة.

- تأكد من أن أي بيانات اعتماد جديدة تتضمن كلمات مرور معقدة تقوم بتخزينها مركزياً لإدارة دورة حياة آمنة.

بناءً على خطوات التكوين هذه، يمكنك رسم تخطيطي للتفاعلات مثل هذا:

في وحدة تحكم AWS، اتبع الخطوات أدناه لإنشاء المزيد من الأدوار.

في AWS IAM، حدد Roles -> Create Role.

في صفحة الدور Create، قم بتنفيذ الخطوات التالية:

- ضمن تحديد نوع الكيان الموثوق، حدد اتحاد SAML 2.0.

- ضمن Choose a SAML 2.0 Provider، حدد موفر SAML الذي أنشأته في الخطوة السابقة.

- حدد السماح بالوصول إلى وحدة التحكم بالإدارة البرمجية وAWS.

- حدد "التالي: أذونات".

في مربع الحوار Attach permissions policies، حدد AdministratorAccess. ثم حدد Next: Tags.

في مربع الحوار Add Tags، اتركه فارغاً وحدد Next: Review.

في مربع الحوار Review، قم بتنفيذ الخطوات التالية:

- في Role Name، أدخل اسم دورك (المسؤول).

- في Role Description، أدخل الوصف.

- حدد إنشاء دور.

إنشاء دور آخر باتباع الخطوات المذكورة أعلاه. قم بتسمية الدور المطور وامنحه بعض الأذونات المحددة من اختيارك (مثل AmazonS3FullAccess).

لقد نجحت في إنشاء دور مسؤول ومطور في AWS.

إنشاء المستخدمين والمجموعات التالية في معرف Microsoft Entra:

- المستخدم 1: اختبار AWSAdmin

- المستخدم 2: اختبار AWSDeveloper

- المجموعة 1: AWS-Account1-Administrators

- المجموعة 2: AWS-Account1-Developers

- أضف Test-AWSAdmin كعضو في AWS-Account1-Administrators

- إضافة Test-AWSDeveloper كعضو في AWS-Account1-Developers

اتبع الخطوات الواردة في كيفية تكوين توفير الأدوار في AWS Single-Account Access لتكوين توفير الدور المؤتمت. قد يستغرق إكمال دورة التوفير الأولى ما يصل إلى ساعة واحدة.

كيفية تحديث تعيين الدور

نظرا لأنك تستخدم دورين، فنفذ هذه الخطوات الإضافية:

تأكد من أن عامل التوفير يمكنه رؤية دورين على الأقل:

انتقل إلى المستخدمون والمجموعات وحدد Add User.

حدد AWS-Account1-Administrators.

حدد الدور المرتبط.

كرر الخطوات السابقة لكل تعيين دور مجموعة. بمجرد الانتهاء، يجب أن يكون لديك مجموعتان من Microsoft Entra معينتين بشكل صحيح إلى أدوار AWS IAM:

إذا لم تتمكن من رؤية دور أو تحديده، فارجع إلى صفحة التزويد لتأكيد التوفير الناجح في عامل توفير Microsoft Entra، وتأكد من أن حساب مستخدم IAM لديه الأذونات الصحيحة. يمكنك أيضاً إعادة تشغيل محرك التوفير لمحاولة الاستيراد مرة أخرى:

اختبار Microsoft Entra SSO في وحدة تحكم إدارة AWS

اختبر تسجيل الدخول مع اختبار كل مستخدم للتأكد من أن الدخول الأحادي (SSO) يعمل.

ابدأ جلسة متصفح خاصة جديدة لضمان عدم تعارض معلومات تسجيل الدخول المخزنة الأخرى مع الاختبار.

انتقل إلى

https://myapps.microsoft.com، باستخدام بيانات اعتماد حساب مستخدم Test-AWSAdmin أو Test-AWSDeveloper Microsoft Entra التي قمت بإنشائها مسبقا.من المفترض أن ترى الرمز الجديد لتطبيق AWS Console. حدد الرمز، واتبع أي مطالبات بالمصادقة:

بمجرد تسجيل الدخول إلى وحدة تحكم AWS، انتقل إلى الميزات للتأكد من أن هذا الحساب لديه حق الوصول المفوض المناسب.

لاحظ تنسيق التسمية لجلسة تسجيل دخول المستخدم:

رقم حساب ROLE / UPN / AWS

يمكنك استخدام معلومات جلسة تسجيل دخول المستخدم هذه لتتبع نشاط تسجيل دخول المستخدم في Defender for Cloud Apps أو Microsoft Azure Sentinel.

قم بتسجيل الخروج، وكرر العملية لحساب مستخدم الاختبار الآخر لتأكيد الاختلافات في تعيين الأدوار والأذونات.

تمكين الوصول الشرطي

لإنشاء نهج وصول مشروط جديدة تتطلب مصادقة متعددة العوامل (MFA):

في مدخل Microsoft Azure، انتقل إلى Microsoft Entra ID>Security، ثم حدد Conditional Access.

في شريط التنقل الأيسر، حدد Policies.

حدد New policy، وأكمل النموذج كما يلي:

- Name: أدخل وحدة تحكم AWS - MFA

- المستخدمون والمجموعات: حدد مجموعتي الدور اللذين أنشأتهما سابقا:

- AWS - Account1- المسؤولون

- AWS-Account1-Developers

- منحة: حدد Require multi-factor authentication

اضبط "Enable policy" على "On".

حدد إنشاء. النهج سارية المفعول على الفور.

لاختبار نهج الوصول المشروط، قم بتسجيل الخروج من حسابات الاختبار، وافتح جلسة تصفح خاصة جديدة، وقم بتسجيل الدخول باستخدام أحد حسابات مجموعة الدور. ترى مطالبة مصادقة متعددة العوامل (MFA):

أكمل عملية المصادقة متعددة العوامل (MFA). من الأفضل استخدام تطبيق الهاتف للمصادقة، بدلاً من الاعتماد على الرسائل القصيرة.

قد تحتاج إلى إنشاء العديد من نُهج الوصول المشروط لتلبية احتياجات العمل للمصادقة القوية. ضع في اعتبارك اصطلاح التسمية الذي تستخدمه عند إنشاء النُهج لضمان سهولة التعريف والصيانة المستمرة. أيضا، ما لم يتم نشر المصادقة متعددة العوامل بالفعل على نطاق واسع، تأكد من تحديد نطاق النهج للتأثير فقط على المستخدمين المقصودين. يجب أن تغطي النُهج الأخرى احتياجات مجموعات المستخدمين الأخرى.

بمجرد تمكين الوصول المشروط، يمكنك فرض عناصر تحكم أخرى مثل PAM والتزويد في الوقت المناسب (JIT). لمزيد من المعلومات، راجع ما هو تزويد مستخدم تطبيق SaaS التلقائي في Microsoft Entra ID.

إذا كان لديك Defender for Cloud Apps، يمكنك استخدام الوصول المشروط لتكوين نُهج جلسات Defender for Cloud Apps. لمزيد من المعلومات، راجع تكوين نهج جلسة عمل Microsoft Entra لأنشطة AWS.

الخطوات التالية

- للحصول على إرشادات الأمان من AWS، راجع أفضل الممارسات لتأمين حسابات وموارد AWS.

- للحصول على أحدث معلومات أمان Microsoft، راجع www.microsoft.com/security.

- للحصول على تفاصيل كاملة حول كيفية تنفيذ وإدارة معرف Microsoft Entra، راجع تأمين بيئات Azure باستخدام معرف Microsoft Entra.

- البرنامج التعليمي ل AWS: معرف Microsoft Entra مع IDP SSO

- البرنامج التعليمي ل Microsoft: SSO ل AWS

- خطة توزيع PIM

- نظرة عامة على أمان حماية الهوية

- ما هو Microsoft Defender for Identity؟

- توصيل AWS ب Microsoft Defender for Cloud Apps

- كيف يساعد Defender for Cloud Apps في حماية بيئة Amazon Web Services (AWS)

الموارد ذات الصلة

- للحصول على تغطية متعمقة ومقارنة ميزات Azure وAWS، راجع مجموعة محتوى محترفي Azure لـ AWS.

- الأمان والهوية على Azure وAWS

- استخدام Defender للتطبيقات السحابية وMicrosoft Sentinel لخدمات Amazon للويب