بنية الأساس الحرجة للمهام مع عناصر التحكم في الشبكة

توفر هذه البنية إرشادات لتصميم حمل عمل مهم للمهمة يحتوي على ضوابط صارمة على الشبكة لمنع الوصول العام غير المصرح به من الإنترنت إلى أي من موارد حمل العمل. الهدف هو إيقاف ناقلات الهجوم في طبقة الشبكات بحيث لا تتأثر الموثوقية العامة للنظام. على سبيل المثال، يمكن أن يتسبب هجوم رفض الخدمة الموزع (DDoS)، إذا ترك دون تحديد، في عدم توفر مورد عن طريق إقحامه بنسبة استخدام الشبكة غير المشروعة.

وهو يعتمد على بنية الأساس الحرجة للمهمة، والتي تركز على زيادة الموثوقية والفعالية التشغيلية إلى أقصى حد دون ضوابط الشبكة. تضيف هذه البنية ميزات لتقييد مسارات الدخول والخروج باستخدام الإمكانات السحابية الأصلية المناسبة، مثل شبكة Azure الظاهرية (VNet) ونقاط النهاية الخاصة وAzure Private Link ومنطقة Azure Private DNS وغيرها.

يوصى بأن تصبح على دراية بخط الأساس قبل المتابعة مع هذه المقالة.

استراتيجيات التصميم الرئيسية

لا تزال استراتيجيات التصميم لخط الأساس الحرج للمهام تنطبق في حالة الاستخدام هذه. فيما يلي اعتبارات الشبكات الإضافية لهذه البنية:

التحكم في نسبة استخدام الشبكة للدخول

يجب تقييد الدخول أو الاتصال الوارد إلى الشبكة الظاهرية لمنع الهجمات الضارة.

تطبيق قدرات جدار حماية تطبيق الويب (WAF) على المستوى العالمي لإيقاف الهجمات على حافة الشبكة الأقرب إلى مصدر الهجوم.

القضاء على الاتصال العام بخدمات Azure. يتمثل أحد النهج في استخدام نقاط النهاية الخاصة.

فحص نسبة استخدام الشبكة قبل دخولها إلى الشبكة. تساعد مجموعات أمان الشبكة (NSGs) على الشبكات الفرعية في تصفية نسبة استخدام الشبكة عن طريق السماح بالتدفق إلى عناوين IP والمنافذ المكونة أو رفضها. يساعد هذا المستوى من التحكم أيضا في التسجيل الدقيق.

التحكم في نسبة استخدام الشبكة الخارجة

يجب تقييد نسبة استخدام الشبكة الخروج من شبكة ظاهرية إلى كيانات خارج تلك الشبكة. قد يؤدي عدم وجود عناصر تحكم إلى هجمات تسرب البيانات من قبل خدمات الجهات الخارجية الضارة.

تقييد نسبة استخدام الشبكة الصادرة إلى الإنترنت باستخدام Azure Firewall. يمكن لجدار الحماية تصفية نسبة استخدام الشبكة بدقة باستخدام اسم المجال المؤهل بالكامل (FQDN).

موازنة المفاضلات مع الأمان

هناك مقايضات كبيرة عند إضافة ميزات الأمان إلى بنية حمل العمل. قد تلاحظ بعض التأثير على الأداء وخفة الحركة التشغيلية وحتى الموثوقية. ومع ذلك، يمكن أن تستهدف الهجمات، مثل رفض الخدمة (DDoS)، واختراق البيانات، وغيرها، الموثوقية العامة للنظام وتؤدي في النهاية إلى عدم التوفر.

وتستند الاستراتيجيات إلى التوجيهات الشاملة المقدمة لأحمال العمل الحرجة للبعثات في أحمال العمل الحرجة للبعثات المصممة تصميما جيدا. نقترح عليك استكشاف مجال تصميم الشبكات والاتصال للحصول على توصيات وأفضل الممارسات عند تحديد البنية الحرجة لمهمتك الخاصة.

بناء الأنظمة

تنزيل Visio file لهذه البنية.

يمكن تصنيف مكونات هذه البنية على نطاق واسع بهذه الطريقة. للحصول على وثائق المنتج حول خدمات Azure، راجع الموارد ذات الصلة.

الموارد العمومية

إن الموارد العالمية تعيش لفترة طويلة وتتقاسم مدة بقاء النظام. لديهم القدرة على أن تكون متاحة عالميا في سياق نموذج نشر متعدد المناطق. لمزيد من المعلومات، راجع الموارد العمومية.

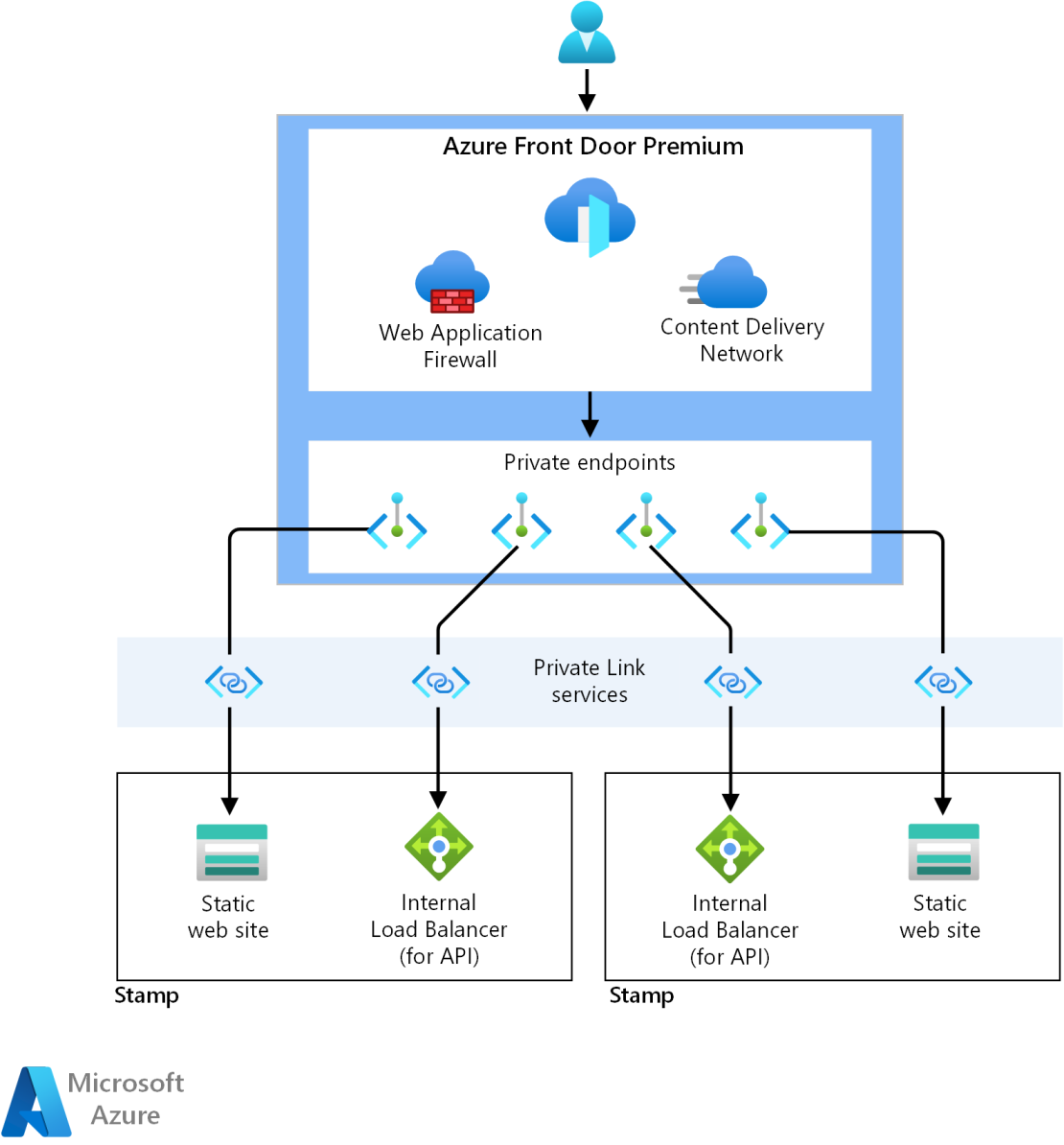

يتم استخدام Azure Front Door Premium SKU كموازن تحميل عمومي لتوجيه نسبة استخدام الشبكة بشكل موثوق إلى عمليات التوزيع الإقليمية، والتي يتم عرضها من خلال نقاط النهاية الخاصة.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: توجيه نسبة استخدام الشبكة العالمية.

لا يزال Azure Cosmos DB ل NoSQL يستخدم لتخزين الحالة خارج نظام مجموعة الحوسبة ولديه إعدادات تكوين أساسية للموثوقية. يقتصر الوصول على اتصالات نقطة النهاية الخاصة المعتمدة.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: مخزن البيانات متعدد الكتابة الموزع عالميا.

يستخدم Azure Container Registry لتخزين جميع صور الحاوية مع قدرات النسخ المتماثل الجغرافي. يقتصر الوصول على اتصالات نقطة النهاية الخاصة المعتمدة.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: سجل الحاوية.

الموارد الإقليمية

يتم توفير الموارد الإقليمية كجزء من طابع توزيع إلى منطقة Azure واحدة. وهي قصيرة الأجل لتوفير المزيد من المرونة والحجم والقرب من المستخدمين. لا تشترك هذه الموارد في أي شيء مع الموارد في منطقة أخرى. يمكن إزالتها بشكل مستقل أو نسخها نسخا متماثلا إلى مناطق أخرى. ومع ذلك، فإنها تتقاسم الموارد العالمية بين بعضها البعض. لمزيد من المعلومات، راجع موارد الخوادم المخصصة الإقليمية.

يستضيف موقع الويب الثابت في حساب تخزين Azure تطبيق صفحة واحدة (SPA) يرسل طلبات إلى خدمات الواجهة الخلفية. يحتوي هذا المكون على نفس تكوين الواجهة الأمامية الأساسية. يقتصر الوصول على اتصالات نقطة النهاية الخاصة المعتمدة.

توفر شبكات Azure الظاهرية بيئات آمنة لتشغيل حمل العمل وعمليات الإدارة.

موازن التحميل الداخلي هو أصل التطبيق. يستخدم Front Door هذا الأصل لإنشاء اتصال خاص ومباشر بالواجهة الخلفية باستخدام Private Link.

خدمة Azure Kubernetes (AKS) هي المنسق لحساب الواجهة الخلفية الذي يقوم بتشغيل تطبيق وهو عديم الحالة. يتم توزيع نظام مجموعة AKS كنظام مجموعة خاصة. لذلك، لا يتعرض خادم واجهة برمجة تطبيقات Kubernetes للإنترنت العام. يقتصر الوصول إلى خادم واجهة برمجة التطبيقات على شبكة خاصة. لمزيد من المعلومات، راجع مقالة نظام مجموعة الحوسبة لهذه البنية.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: تنسيق الحاوية وKubernetes.

يقوم Azure Firewall بفحص وحماية جميع نسبة استخدام الشبكة الخارجة من موارد شبكة Azure الظاهرية.

يتم استخدام Azure Event Hubsكوسيط رسائل. يقتصر الوصول على اتصالات نقطة النهاية الخاصة المعتمدة.

راجع أحمال العمل الهامة للمهمة المصممة جيدا: بنية مستندة إلى أحداث غير محكم.

يستخدم Azure Key Vaultكمخزن سري إقليمي. يقتصر الوصول على اتصالات نقطة النهاية الخاصة المعتمدة.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: حماية تكامل البيانات.

موارد البنية الأساسية لبرنامج ربط العمليات التجارية للتوزيع

يجب أن تكون البنية الأساسية لبرنامج ربط العمليات التجارية للإنشاء والإصدار لتطبيق مهم للمهمة مؤتمتة بالكامل لضمان طريقة متسقة لنشر طابع تم التحقق من صحته.

لا يزال GitHub يستخدم للتحكم بالمصادر كنظام أساسي قائم على git عالي التوفر.

يتم اختيار Azure Pipelines لأتمتة البنية الأساسية لبرنامج ربط العمليات التجارية المطلوبة لإنشاء حمل عمل واختباره وتوزيعه في بيئات ما قبل الإنتاج والإنتاج.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: عمليات DevOps.

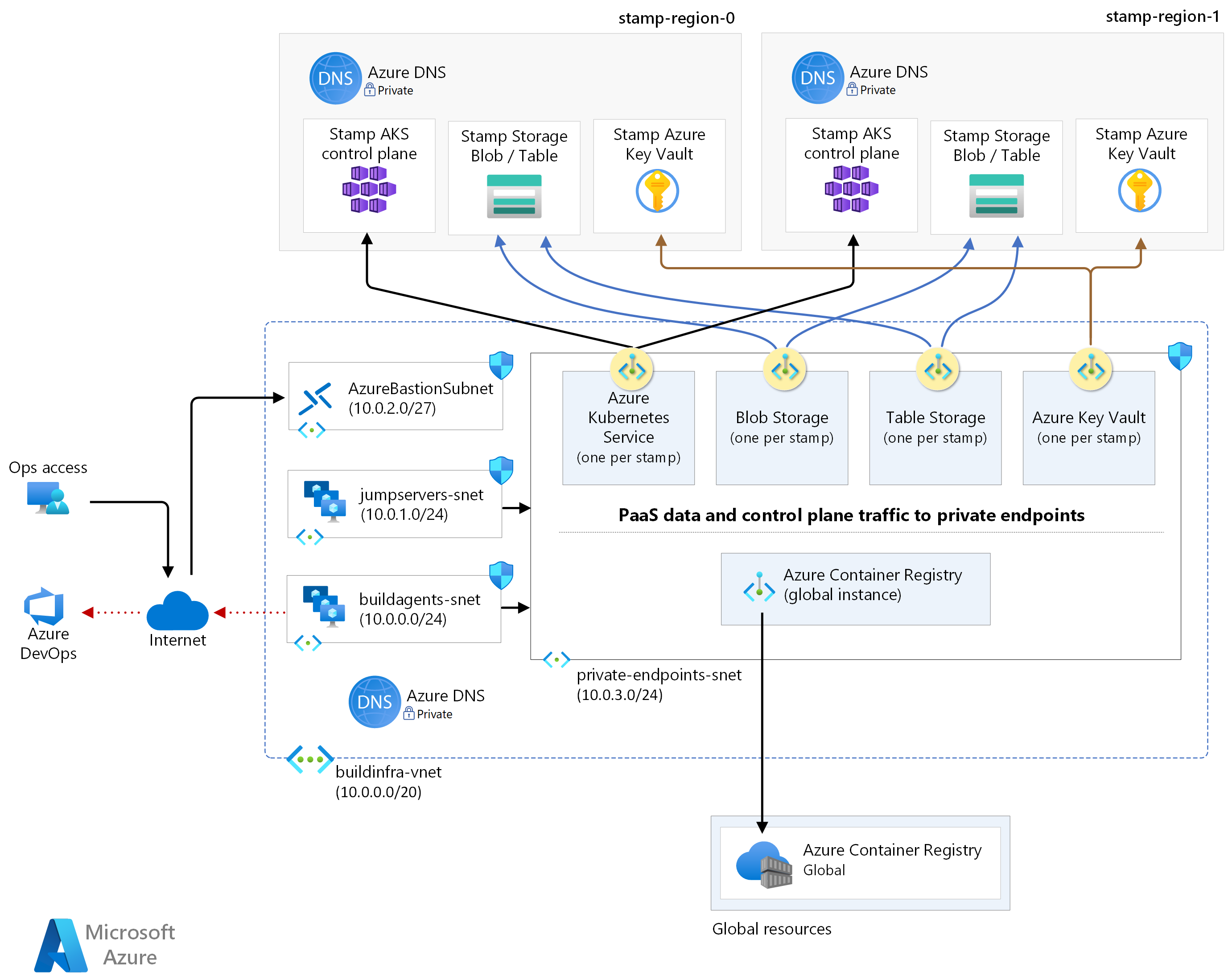

يتم استخدام تجمعات عوامل بناء Azure DevOps المستضافة ذاتيا للحصول على مزيد من التحكم في البنيات وعمليات التوزيع. هذا المستوى من الاستقلالية مطلوب لأن نظام مجموعة الحوسبة وجميع موارد PaaS خاصة، ما يتطلب تكاملا على مستوى الشبكة غير ممكن على عوامل الإنشاء المستضافة من Microsoft.

موارد إمكانية المراقبة

يتم تخزين بيانات المراقبة للموارد العالمية والموارد الإقليمية بشكل مستقل. لا يوصى بمخزن مراقبة مركزي واحد لتجنب نقطة فشل واحدة. لمزيد من المعلومات، راجع موارد إمكانية الملاحظة.

يتم استخدام Azure Log Analytics كمتلقي موحد لتخزين السجلات والمقاييس لجميع مكونات التطبيق والبنية الأساسية.

يتم استخدام Azure Application Insights كأداة إدارة أداء التطبيق (APM) لجمع جميع بيانات مراقبة التطبيق وتخزينها مباشرة داخل Log Analytics.

راجع أحمال العمل المهمة للمهام المصممة تصميما جيدا: الإجراءات التنبؤية والعمليات الذكاء الاصطناعي.

موارد الإدارة

تغيير كبير في التصميم من البنية الأساسية هو نظام مجموعة الحوسبة. في هذا التصميم، تكون مجموعة AKS خاصة. يتطلب هذا التغيير توفير موارد إضافية للوصول.

مجموعات مقياس جهاز Azure الظاهري لعوامل البناء الخاصة ومثيلات مربع الانتقال لتشغيل الأدوات مقابل نظام المجموعة، مثل kubectl.

يوفر Azure Bastion وصولا آمنا إلى الأجهزة الظاهرية لمربع الانتقال ويزيل الحاجة إلى أن يكون لدى الأجهزة الظاهرية عناوين IP عامة.

نقاط النهاية الخاصة لخدمات PaaS

لمعالجة عمليات الأعمال أو التوزيع، يحتاج التطبيق ووكلاء البناء إلى الوصول إلى العديد من خدمات Azure PaaS التي يتم توفيرها عالميا، داخل المنطقة، وحتى داخل الطابع. في بنية الأساس، يكون هذا الاتصال عبر نقاط النهاية العامة للخدمات.

في هذا التصميم، تمت حماية هذه الخدمات بنقاط نهاية خاصة لإزالتها من الوصول العام إلى الإنترنت. يقلل هذا النهج من مساحة سطح الهجوم الإجمالية للتخفيف من العبث المباشر بالخدمة من مصادر غير متوقعة. ومع ذلك، فإنه يقدم نقطة فشل محتملة أخرى ويزيد من التعقيد. فكر بعناية في المقايضات مع الأمن قبل اعتماد هذا النهج.

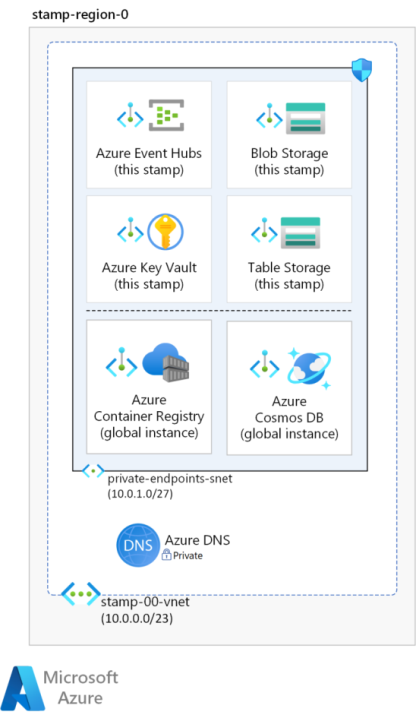

يجب وضع نقاط النهاية الخاصة في شبكة فرعية مخصصة للشبكة الظاهرية للطابع. يتم تعيين عناوين IP الخاصة لنقاط النهاية الخاصة من تلك الشبكة الفرعية. بشكل أساسي، يمكن لأي مورد في الشبكة الظاهرية الاتصال بالخدمة عن طريق الوصول إلى عنوان IP الخاص. تأكد من أن مساحة العنوان كبيرة بما يكفي لاستيعاب جميع نقاط النهاية الخاصة اللازمة لهذا الطابع.

للاتصال عبر نقطة نهاية خاصة، تحتاج إلى سجل DNS. يوصى بالاحتفاظ بسجلات DNS المقترنة بالخدمات في مناطق Azure Private DNS التي يتم صيانتها بواسطة Azure DNS. تأكد من حل اسم المجال المؤهل بالكامل (FQDN) إلى عنوان IP الخاص.

في هذه البنية، تم تكوين نقاط النهاية الخاصة ل Azure Container Registry وAzure Cosmos DB Key Vault وموارد التخزين ومراكز الأحداث. أيضا، يتم نشر نظام مجموعة AKS كمجموعة خاصة، والتي تنشئ نقطة نهاية خاصة لخدمة Kubernetes API في شبكة نظام المجموعة.

هناك شبكتان ظاهريتان تم توفيرهما في هذا التصميم ولكل منهما شبكات فرعية مخصصة للاحتفاظ بنقاط نهاية خاصة لجميع هذه الخدمات. يتم وصف تخطيط الشبكة في تخطيط الشبكة الظاهرية.

أثناء إضافة المزيد من المكونات إلى البنية، ضع في اعتبارك إضافة المزيد من نقاط النهاية الخاصة. على سبيل المثال، يمكنك إضافة قيود إلى موارد إمكانية الملاحظة. يدعم كل من Azure Log Analytics وAzure Application Insights استخدام نقاط النهاية الخاصة. للحصول على التفاصيل، راجع استخدام Azure Private Link لتوصيل الشبكات ب Azure Monitor.

يمكن إنشاؤها على نفس الشبكات الفرعية أو شبكات فرعية مختلفة داخل نفس الشبكة الظاهرية. هناك حدود لعدد نقاط النهاية الخاصة التي يمكنك إنشاؤها في أي اشتراك. لمزيد من المعلومات، راجع حدود Azure.

التحكم في الوصول إلى الخدمات بشكل أكبر باستخدام مجموعات أمان الشبكة على الشبكة الفرعية.

دخول خاص

يتم استخدام Azure Front Door Premium SKU كنقطة دخول عمومية لجميع نسبة استخدام الشبكة للعميل الواردة. ويستخدم قدرات جدار حماية تطبيق الويب (WAF) للسماح بنسبة استخدام الشبكة أو رفضها على حافة الشبكة. تمنع قواعد WAF المكونة الهجمات حتى قبل إدخال الشبكات الظاهرية للخوادم المخصصة.

تستفيد هذه البنية أيضا من قدرة Front Door على استخدام Azure Private Link للوصول إلى أصل التطبيق دون استخدام عناوين IP/نقاط النهاية العامة على الواجهات الخلفية. يتطلب هذا موازن تحميل داخلي في الشبكة الظاهرية للخوادم المخصصة. هذا المورد أمام وحدة تحكم دخول Kubernetes التي تعمل في نظام المجموعة. أعلى موازن التحميل الخاص هذا، يتم إنشاء خدمة Private Link بواسطة AKS، والتي تستخدم للاتصال الخاص من Front Door.

بعد إنشاء الاتصال، تتمتع نقاط النهاية الخاصة على شبكة Front Door باتصال مباشر بموازن التحميل وموقع ويب ثابت في شبكة الخوادم المخصصة عبر Private Link.

لمزيد من المعلومات، راجع كيفية عمل الارتباط الخاص.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: خدمات تسليم التطبيقات.

خروج مقيد

قد تتطلب التطبيقات بعض الاتصال بالإنترنت الصادر. يوفر التحكم في نسبة استخدام الشبكة هذه طريقة للحد من نسبة استخدام الشبكة الخارجة ومراقبتها وتقييدها. وإلا، فقد يؤدي الوصول غير المتوقع من الداخل إلى الخارج إلى اختراق وربما حالة نظام غير موثوق بها. يمكن أن يحل الخروج المقيد أيضا لمخاوف أمنية أخرى، مثل النقل غير المصرح للبيانات.

يمكن أن يؤدي استخدام جدار الحماية ومجموعات أمان الشبكة (NSGs) إلى التأكد من فحص نسبة استخدام الشبكة الصادرة من التطبيق وتسجيلها.

في هذه البنية، Azure Firewall هو نقطة الخروج الفردية ويستخدم لفحص جميع نسبة استخدام الشبكة الصادرة التي تنشأ من الشبكة الظاهرية. تستخدم المسارات المعرفة من قبل المستخدم (UDRs) على الشبكات الفرعية القادرة على إنشاء نسبة استخدام الشبكة الخارجة، مثل الشبكة الفرعية للتطبيق.

للحصول على معلومات حول تقييد نسبة استخدام الشبكة الصادرة، راجع التحكم في نسبة استخدام الشبكة الخارجة لعقد نظام المجموعة في خدمة Azure Kubernetes (AKS).

تخطيط الشبكة الظاهرية

عزل الموارد الإقليمية وموارد الإدارة في شبكات ظاهرية منفصلة. لها خصائص وأغراض واعتبارات أمنية مميزة.

نوع نسبة استخدام الشبكة: تحتاج الموارد الإقليمية، التي تشارك في معالجة العمليات التجارية، إلى ضوابط أمان أعلى. على سبيل المثال، يجب حماية نظام مجموعة الحوسبة من حركة مرور الإنترنت المباشرة. يتم توفير موارد الإدارة فقط للوصول إلى الموارد الإقليمية للعمليات.

العمر: تختلف أيضا مدة بقاء هذه الموارد المتوقعة. ومن المتوقع أن تكون الموارد الإقليمية قصيرة الأجل (سريعة الزوال). يتم إنشاؤها كجزء من طابع النشر وإتلافها عند تحطيم الطابع. تشترك موارد الإدارة في عمر المنطقة وتعيش موارد الخوادم المخصصة.

في هذه البنية، هناك شبكتان ظاهريتان: شبكة الخوادم المخصصة وشبكة العمليات. إنشاء المزيد من العزل داخل كل شبكة ظاهرية باستخدام الشبكات الفرعية ومجموعات أمان الشبكة (NSGs) لتأمين الاتصال بين الشبكات الفرعية.

راجع أحمال العمل المهمة للمهمة المصممة تصميما جيدا: الشبكات الظاهرية المعزولة.

الشبكة الظاهرية للخوادم المخصصة الإقليمية

يقوم طابع التوزيع بتوفير شبكة ظاهرية في كل منطقة.

تنقسم الشبكة الظاهرية إلى هذه الشبكات الفرعية الرئيسية. تم تعيين مجموعات أمان الشبكة (NSGs) لجميع الشبكات الفرعية لحظر أي وصول غير مصرح به من الشبكة الظاهرية. ستقوم مجموعات أمان الشبكة بتقييد نسبة استخدام الشبكة بين الشبكة الفرعية للتطبيق والمكونات الأخرى في الشبكة.

الشبكة الفرعية للتطبيق

يتم عزل تجمعات عقد نظام مجموعة AKS في شبكة فرعية. إذا كنت بحاجة إلى عزل تجمع عقدة النظام بشكل أكبر عن تجمع عقدة العامل، يمكنك وضعها في شبكات فرعية منفصلة.

الشبكة الفرعية للدخول إلى الخوادم المخصصة

نقطة الإدخال إلى كل طابع هي Azure Standard Load Balancer داخلي يتم وضعه في شبكة فرعية مخصصة. يتم أيضا وضع خدمة Private Link المستخدمة للاتصال الخاص من Front Door هنا.

يتم توفير كلا الموارد كجزء من نشر الطابع.

الشبكة الفرعية لخصم الخروج

يتم وضع Azure Firewall في شبكة فرعية منفصلة ويفحص نسبة استخدام الشبكة الخروج من الشبكة الفرعية للتطبيق باستخدام مسار معرف من قبل المستخدم (UDR).

الشبكة الفرعية لنقاط النهاية الخاصة

ستحتاج الشبكة الفرعية للتطبيق إلى الوصول إلى خدمات PaaS في الطابع الإقليمي Key Vault وغيرها. أيضا، هناك حاجة إلى الوصول إلى الموارد العالمية مثل سجل الحاوية. في هذه البنية، يتم تأمين جميع خدمة PaaS ولا يمكن الوصول إليها إلا من خلال نقاط النهاية الخاصة. لذلك، يتم إنشاء شبكة فرعية أخرى لنقاط النهاية هذه. يتم تأمين الوصول الوارد إلى هذه الشبكة الفرعية بواسطة NSG الذي يسمح فقط بنسبة استخدام الشبكة من التطبيق.

يمكنك إضافة مزيد من التقييد باستخدام دعم UDR لنقاط النهاية الخاصة، بحيث يمكن لحركة المرور هذه أيضا الخروج من خلال الشبكة الفرعية لخروج الطابع.

الشبكة الظاهرية للعمليات

يتم عزل نسبة استخدام الشبكة التشغيلية في شبكة ظاهرية منفصلة. نظرا لأن خدمة واجهة برمجة التطبيقات الخاصة بمجموعة AKS خاصة في هذه البنية، يجب أن تأتي جميع عمليات التوزيع وحركة المرور التشغيلية أيضا من موارد خاصة مثل عوامل الإنشاء المستضافة ذاتيا ومربعات الانتقال السريع. يتم نشر هذه الموارد في شبكة ظاهرية منفصلة مع اتصال مباشر بموارد التطبيق من خلال مجموعة نقاط النهاية الخاصة بها. وكلاء البناء ومربعات الانتقال في شبكات فرعية منفصلة.

بدلا من استخدام نقاط النهاية الخاصة، يتمثل النهج البديل في استخدام تناظر الشبكة الظاهرية. ومع ذلك، يضيف التناظر تعقيدا يمكن أن يكون من الصعب إدارته خاصة عندما يتم تصميم الشبكات الظاهرية لتكون سريعة الزوال.

يحتاج كل من وكلاء البناء (ومربعات الانتقال الاختيارية) إلى الوصول إلى خدمات PaaS الموجودة عالميا وداخل الطابع الإقليمي. على غرار الشبكة الظاهرية للخوادم المخصصة الإقليمية، يتم إنشاء شبكة فرعية مخصصة لنقاط النهاية الخاصة لخدمات PaaS الضرورية. تتأكد NSG على هذه الشبكة الفرعية من السماح بنسبة استخدام الشبكة للدخول فقط من الشبكات الفرعية للإدارة والتوزيع.

عمليات الإدارة

حالة الاستخدام النموذجية هي عندما يحتاج عامل التشغيل إلى الوصول إلى مجموعة الحوسبة لتشغيل أدوات الإدارة والأوامر. لا يمكن الوصول إلى خدمة واجهة برمجة التطبيقات في نظام مجموعة خاص مباشرة. لهذا السبب يتم توفير مربعات الانتقال حيث يمكن للمشغل تشغيل الأدوات. هناك شبكة فرعية منفصلة لمربعات الانتقال السريع.

ولكن، يجب حماية صناديق الانتقال هذه أيضا من الوصول غير المصرح به. يجب تجنب الوصول المباشر إلى مربعات الانتقال عن طريق فتح منافذ RDP/SSH. يوصى باستخدام Azure Bastion لهذا الغرض ويتطلب شبكة فرعية مخصصة في هذه الشبكة الظاهرية.

تنبيه

يمكن أن يكون للاتصال من خلال Azure Bastion ومربعات الانتقال تأثير على إنتاجية المطور، مثل تشغيل أدوات تصحيح الأخطاء يتطلب عملية إضافية. كن على دراية بهذه التأثيرات قبل اتخاذ قرار بتقوية الأمان لحمل العمل الحرج للمهمة.

يمكنك تقييد الوصول إلى الشبكة الفرعية لمربع الانتقال باستخدام NSG الذي يسمح فقط بنسبة استخدام الشبكة الواردة من الشبكة الفرعية Bastion عبر SSH.

عمليات التوزيع

لإنشاء البنية الأساسية لبرنامج ربط العمليات التجارية للتوزيع، تحتاج إلى توفير حساب إضافي لتشغيل عوامل الإنشاء. لن تؤثر هذه الموارد بشكل مباشر على توفر وقت التشغيل لحمل العمل ولكن فشل الموثوقية يمكن أن يعرض القدرة على نشر أو خدمة البيئة الحرجة لمهمتك. لذلك، يجب توسيع ميزات الموثوقية إلى هذه الموارد.

تستخدم هذه البنية مجموعات مقياس الجهاز الظاهري لكل من عوامل الإنشاء ومربعات الانتقال (بدلا من الأجهزة الظاهرية الفردية). أيضا، يتم توفير تجزئة الشبكة من خلال استخدام الشبكات الفرعية. يقتصر الدخول على Azure DevOps.

اعتبارات التكلفة

هناك تأثير كبير على تكلفة أحمال العمل الحرجة للمهام. في هذه البنية، ستؤدي خيارات التكنولوجيا مثل استخدام Azure Front Door Premium SKU وتوفير Azure Firewall في كل طابع إلى زيادة التكاليف. وهناك أيضا تكاليف إضافية تتعلق بالصيانة والموارد التشغيلية. يجب النظر بعناية في هذه المفاضلات قبل اعتماد نسخة خاضعة للرقابة على الشبكة من البنية الأساسية.

توزيع هذا الهيكل

يتم تنفيذ جوانب الشبكات في هذا الهيكل في التنفيذ المتصل الحرج للمهمة.

ملاحظة

يهدف التنفيذ المتصل إلى توضيح حمل العمل الحرج للمهمة الذي يعتمد على الموارد التنظيمية، ويدمج مع أحمال العمل الأخرى، ويستخدم الخدمات المشتركة. يعتمد على هذه البنية ويستخدم عناصر تحكم الشبكة الموضحة في هذه المقالة. ومع ذلك، يفترض السيناريو المتصل أن الشبكة الخاصة الظاهرية أو منطقة Azure Private DNS موجودة بالفعل داخل اشتراك اتصال مناطق هبوط Azure.

الخطوات التالية

للحصول على تفاصيل حول قرارات التصميم التي تم اتخاذها في هذه البنية، راجع مجال تصميم الشبكات والاتصال لأحمال العمل الحرجة للمهام في Azure Well-architected Framework.

الموارد ذات الصلة

للحصول على وثائق المنتج حول خدمات Azure المستخدمة في هذه البنية، راجع هذه المقالات.